如何使用TrafficWatch根据PCAP文件监控和分析网络流量

2024-01-09 15:43:37

关于TrafficWatch

TrafficWatch是一款功能强大的网络数据包嗅探和分析工具,该工具能够帮助我们通过PCAP文件监控和分析目标网络中的网络通信流量。除此之外,该工具还可以为广大研究人员提供针对各种网络协议的内部分析功能,并帮助解决各种网络问题和执行安全分析等。

功能介绍

1、可以对特定协议的数据包执行分析,支持ARP、ICMP、TCP、UDP、DNS、DHCP、HTTP、SNMP、LLMNR和NetBIOS;

2、基于协议、源IP、目标IP、源端口、目标端口等执行数据包过滤;

3、提供对捕捉到数据包的统计概述信息;

4、提供了交互模式,允许执行更深入的数据包分析;

5、支持对每一个捕捉到的数据包标记时间戳;

6、友好的用户界面,提供了颜色高亮显示,数据可读性强;

工具要求

Python 3.x

scapy

argparse

pyshark

colorama

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3.x环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/HalilDeniz/TrafficWatch.git

然后切换到项目目录中,使用pip工具和项目提供的requirements.txt文件安装该工具所需的其他依赖组件:

cd TrafficWatch pip install -r requirements.txt

依赖组件安装完成之后,执行工具安装脚本即可完成TrafficWatch的安装:

$ python3 setup.py install

工具使用

python3 trafficwatch.py --help ???????????????????????????????????

usage: trafficwatch.py [-h] -f FILE [-p {ARP,ICMP,TCP,UDP,DNS,DHCP,HTTP,SNMP,LLMNR,NetBIOS}] [-c COUNT] [-w WRITE]

?

Packet Sniffer Tool

?

options:

-h, --help ???????????显示工具帮助信息和退出

-f FILE, --file FILE ???待分析的.pcapw嗯见路径Path to the .pcap file to analyze

-p {ARP,ICMP,TCP,UDP,DNS,DHCP,HTTP,SNMP,LLMNR,NetBIOS},

--protocol {ARP,ICMP,TCP,UDP,DNS,DHCP,HTTP,SNMP,LLMNR,NetBIOS}

????????????????????根据指定的协议过滤数据包

-c COUNT, --count COUNT???要显示的数据包数量,用于限制数量

-w WRITE, --write WRITE?????要写入的.pcap文件路径工具使用演示

下列命令可以从一个PCAP文件读取并分析数据包:

python trafficwatch.py -f path/to/your.pcap

下列命令可以指定一个协议过滤器(例如HTTP),并限制要显示的数据包数量(例如10):

python trafficwatch.py -f path/to/your.pcap -p HTTP -c 10

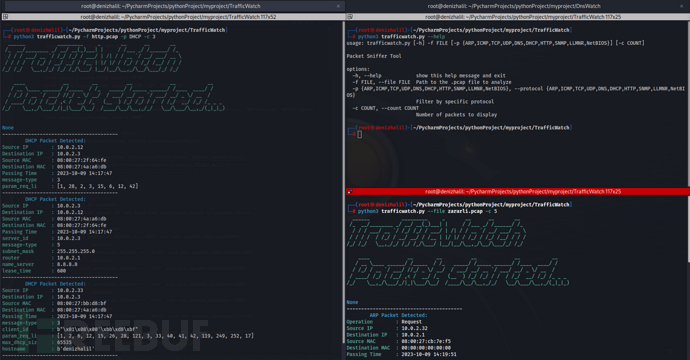

工具运行截图

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

TrafficWatch:【GitHub传送门】

文章来源:https://blog.csdn.net/FreeBuf_/article/details/135481010

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!