A cloud data deduplication scheme based on certificateless proxyre-encryption

问题描述

????????如何检测密文以找到相同的文件?

????????本文提出了一种基于无证书代理重加密的云数据重删方案。它包含无证书代理重新加密(CL-PRE)和基于无证书签名的所有权证明(PoW-CLS)。与现有方案相比,本文采用无证书加密技术解决了密钥托管问题,避免了密钥生成中心(KGC)冒充用户解密密文的情况。

系统与威胁模型

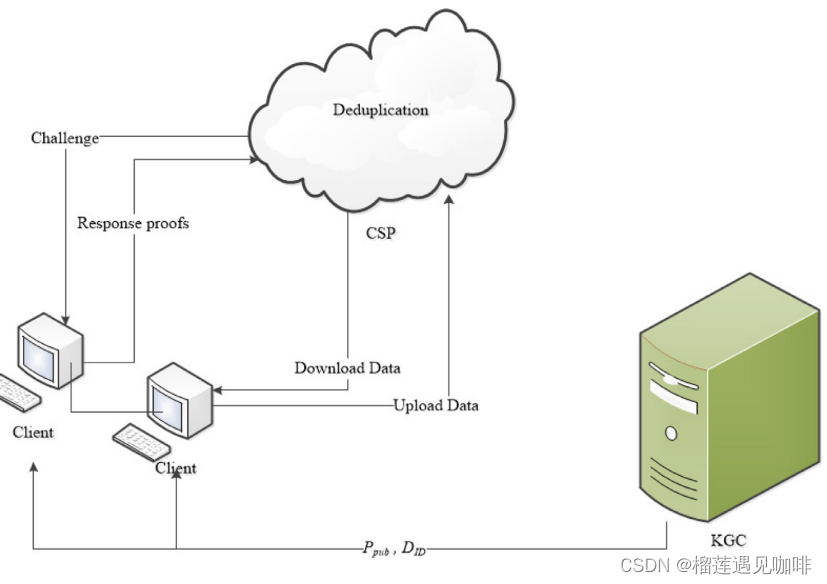

系统模型

? ? ? ? CSP

????????????????云服务器具有较大的存储空间,可以为大量用户提供存储备份服务。但是,由于客户端数量众多,重复文件的数量也在不断增加。为了提高存储效率和优化存储业务,需要使用重复数据删除技术。但是云服务器中的数据是以密文的形式存储的。相同的明文将被加密为不同的密文。它需要基于密文和所有权证明的重复数据删除。它证明只有经过身份验证的用户才能访问相同的副本

? ? ? ? Client

????????????????客户端可以在服务器上注册,并且可以合法使用云服务器的所有服务。他们将数据上传到云服务器。当他们需要这些数据时,他们根据需要从云服务器检索和下载这些数据。为了提高数据的安全性,客户端会对需要上传的文件进行加密。为了使云服务器能够基于密文对相同的数据进行重复数据删除,客户端需要遵守一些云服务规则,上传加密后的文件和云服务器需要的一些信息。云服务器存储上传的数据,添加客户端的身份,并返回指向文件的指针给客户端。当文件已经被客户端上传后,客户端不需要再次上传,但需要进行所有权证明的过程。

? ? ? ? KGC

????????????????这是一个诚实但好奇的KGC。KGC与客户端一起生成密钥。它对客户端的信息很好奇,可以获取主密钥。但它不能获取密钥,也不能替代公钥。攻击者可以利用其特征来获取客户端的信息。

威胁模型

? ? ? ? ? ? ? ? 两类敌手:外部攻击者和内部攻击者。外部攻击者可以获得文件的部分信息,例如文件的哈希值、文件用于重复数据删除的标签等。攻击者使用这些信息请求将数据传输到云服务器。外部攻击者也可以从云服务器获取存储的密文文件的部分数据或数据指针或文件映射表。内部攻击者可以直接访问文件。具体攻击有以下几种:

云服务器

????????????????这种服务器用于存储用户的数据,维护数据的完整性和可用性。然而,它对用户的隐私数据感到好奇。虽然上传的数据是密文,但仍然存在一些无法察觉的风险。

CSP

????????????????CSP可能与外部攻击者合谋获取用户的私人数据。由于他们的管理不善或利益等原因,会给他们的系统带来一些未被发现的安全风险。

客户端

????????????????客户端由云服务提供商设计和提供,可能存在一些无法察觉的安全风险和软件漏洞。客户端可能被后门人为设计或使用不适当的传输协议来暴露用户的数据

基于CL-PRE方案的云重复数据删除

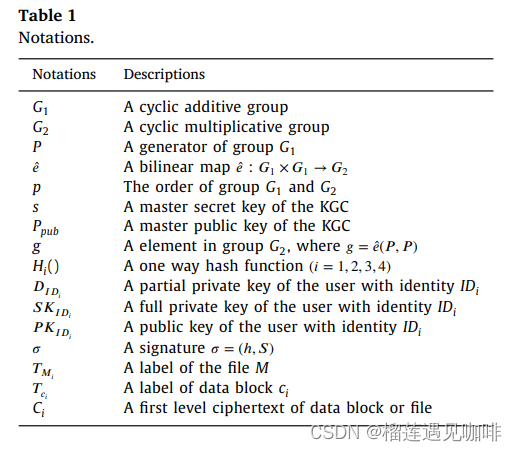

符号解释

密钥生成

????????系统参数:? 设为P生成的阶为素数q的循环加性群,

为同阶为q的循环乘性群。双线性配对为一个映射

。定义四个安全哈希函数:

和

。设置如下参数:

。系统参数

。

? ? ? ? 密钥生成:KGC随机选择主密钥,并计算出系统的公钥

。根据客户端的身份信息,KGC计算出一个部分私钥

,然后发送给客户端。客户端随机选择

作为秘密值,计算自己的公钥

和自己的私钥

.

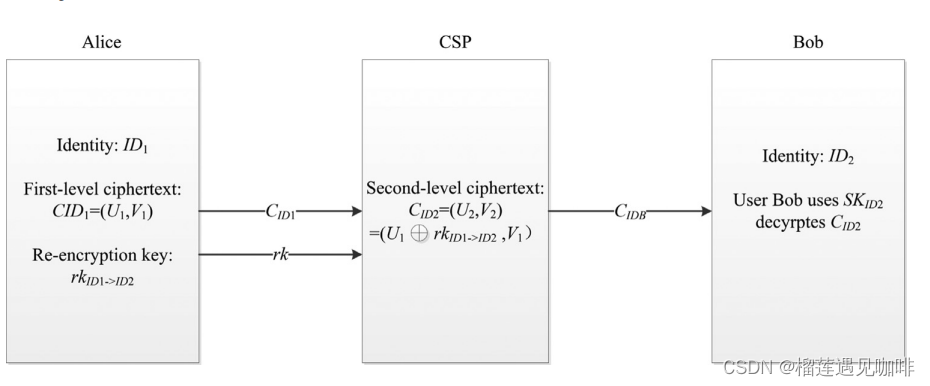

无证书代理重加密方案

如图2所示:

????????1) 加密:用户()选择一个随机的数

并计算一级密文

? ? ? ? ? ? ? ? ? ? ? ? ?

? ? ? ? 2)重加密密钥生成:?计算一个从

到

的重加密密钥。

????????????????

? ? ? ? 3)重加密:CSP使用?计算二级密文????????

??????????????????????????????????????????????

? ? ? ? 4)解密: 给定一级密文,

计算

? ? ? ? ? ? ? ? ? ? ? ? 给定二级密文?,

计算????????????????????????

???????????????????????

无证书签名

? ? ? ? 1)签名:

? ? ? ? ? ? ? ? 1)签名者随机选择一个。

? ? ? ? ? ? ? ? 2)签名者计算一个承诺.

? ? ? ? ? ? ? ? 3)签名者计算哈希值,和一个签名

.

? ? ? ? ? ? ? ? 4)签名者发送消息m, 签名,身份ID和公钥

给验证者。

? ? ? ? 2)验证:

? ? ? ? ? ? ? ? 1)给定消息m,签名身份ID和公钥

,验证者计算????????

??????????????????????????????????????.

????????????????????????

? ? ? ? ? ? ? ? 2)验证者检查等式是否成立。如果是,签名合法。否则,签名不合法。

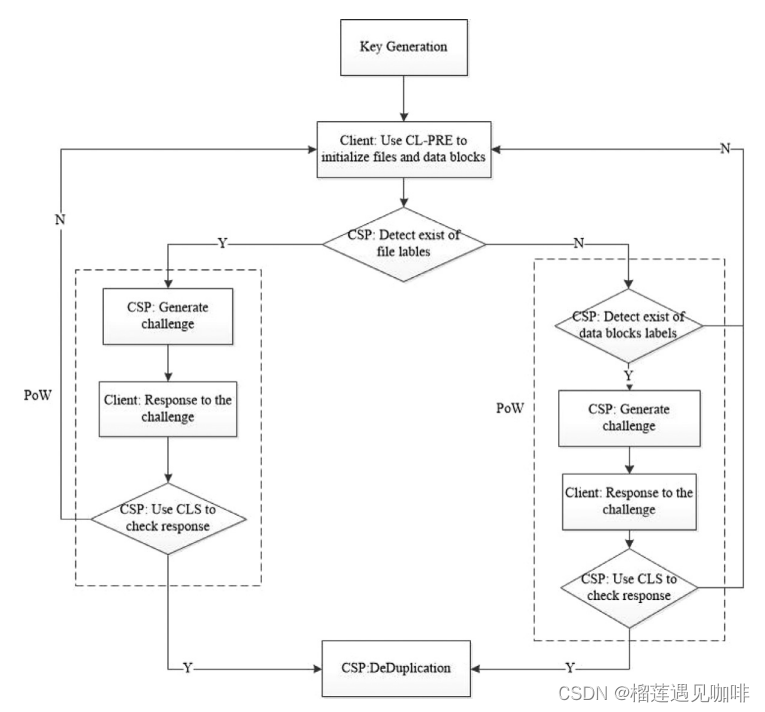

加密去重方案

????????首先给出总体架构图如图三所示:

初始化

? ? ? ? ? ? ? ? 1. 文件分块:M:,分别计算文件块的指纹

。

? ? ? ? ? ? ? ? 2. 计算密文:。? ?

? 然后,文件M的标签为

? ?

用于完整性验证。 文件块的标签为

.

? ? ? ? ? ? ? ? 3. 一级密文,根据无证书的代理重加密计算而来。

? ? ? ? ? ? ? ? 4.?客户端设置数据块映射表映射为文件指针,它指向第一个密文。客户端将数据块的签名设置为无证书方案:?

? ? ? ? ? ? ? ? 5. 对于文件M ,数据块映射表Maps采用无证代理重加密方案进行加密.然后,CSP存储(

)和客户端的信息

,他的公钥

以及

块数据所有权证明

? ? ? ? ????????1.生成挑战:?当CSP接收到客户端的块标签时,CSP检测该块标签是否存在。如果存在,CSP生成块挑战信息

? ,

? ?

是签名。发送给用户挑战。

? ? ? ? ? ? ? ? 2. 挑战应答:计算. 计算

? ? 这里

由客户端生成。发送h*给CSP。

? ? ? ? ? ? ? ? 3. 所有权证明:CSP收到h*后与比较,如果满足,客户端可能不需要上传此块,CSP向客户端发送一个块指针;否则,CSP向客户端发送错误信息。

? ? ? ? ? ? ? ? 4.?上传新块:CSP接收到客户端的块标签后,检测该块标签是否存在。如果不存在,CSP将向客户端发送一个上传的请求。

?????????????????????????客户端初始化数据块,上传所有块密文、块签名

和块标签

。

?????????????????????????CSP存储所有块密文,将客户端身份信息添加到数据库中,并向客户端发送一个块数据指针。

文件所有权证明

? ? ? ? ? ? ? ? 1.?生成文件质询: 当CSP接收到客户端的文件标签时,CSP检测文件标签是否存在。如果存在, CSP向客户端生成文件挑战信息,生成步骤如下:

? ? ? ? ? ? ? ? ? ? ? ?1)?CSP将文件分成m个固定大小的块,然后生成x个从1到m的随机数.?.

? ? ? ? ? ? ? ? ? ? ? ? 2) CSP选择一个随机数组合成挑战信息

,发送给用户。

? ? ? ? ? ? ? ? ?2.?对挑战的响应: 客户端收到挑战后,进行计算和

,?

.发送给CSP。

? ? ? ? ? ? ? ? 3. 所有权证明:当CSP接收到客户端的响应证明时,CSP需要检测响应证明是否为真。下面的步骤是验证过程

? ? ? ? ? ? ? ? ? ? ? ? 1)CSP验证,如果满意,客户端不需要上传的文件。

? ? ? ? ? ? ? ? ? ? ? ? 2)? CSP将客户端的身份信息存储到数据库中,并向客户端发送一个文件指针。如果不满足,CSP将向客户端发送错误信息

? ? ? ? ? ? ? ? 4.?上传新文件:当CSP接收到客户端的文件标签时。CSP检测文件标签是否存在。如果不存在,CSP将向客户端发送一个上传请求。客户端需要计算一些信息,计算过程如下:

? ? ? ? ? ? ? ? ? ? ? ? 1) A客户端初始化文件并发送给CSP这些信息:()身份信息

,所有区块标签和签名

。

? ? ? ? ? ? ? ? ? ? ? ? 2) CSP存储从客户端上传的所有信息。

解密

????????如果客户端希望从CSP下载文件M,则需要完成以下步骤:

????????(1)客户端将文件M的标签及其身份信息ID发送给CSP。

????????(2) CSP接收到文件标签和身份信息后,需要检测文件标签和身份信息是否正确。如果是真的,那么客户端就会通过所有权证明。CSP设置时钟t,使用re-key将文件M的一级密文转换为二级密文

。CSP将第二层密文发送到客户端。如果为false, CSP将向客户端发送错误信息。在验证过程中,CSP需要额外发送

给用户。

????????(3)客户端接收到第二层密文后,对密文进行解密,得到区块映射。客户端需要在时间t期间使用map从CSP下载所有块二级密文。客户端使用其私钥解密第二级密文。然后客户端得到一个收敛的密文和一个收敛的密钥,计算出.并验证其为真。如果为真,客户端使用收敛密钥对收敛密文进行解密,通过对称加密得到明文。如果为false,则表明CSP向客户端发送了不完整的密文。

????????(4)如果客户端未能在时间t内完成以上步骤,CSP将提示超时错误,并且可能不响应客户端的下载请求。客户端下载M需要重复步骤(1)到(3)。

总结:

????????本文的方案采用无证书的方式,避免了证书管理和密钥托管的问题。该方案还使用所有权证明对所有客户端进行验证,避免了暴力字典攻击,提高了密钥的安全性。

缺陷:为了共享数据,我们需要计算重新加密密钥并存储在云中。

优势:文中给出了详细的安全性证明,据我所知,这是为数不多在去重领域安全性分析较为完善的文献。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!