OWASP ESAPI 预防XSS跨站脚本攻击

2023-12-14 20:27:15

跨站脚本攻击XSS案例:

跨站脚本攻击XSS案例及其解决方案_xss攻击案例-CSDN博客

?Java集成:

1、引入maven

<!--OWASP ESAPI,防御 XSS跨站攻击-->

<dependency>

<groupId>org.owasp.esapi</groupId>

<artifactId>esapi</artifactId>

<version>2.5.3.1</version>

</dependency>2、引入esapi的配置文件

Release 2.5.2.0 · ESAPI/esapi-java-legacy · GitHub

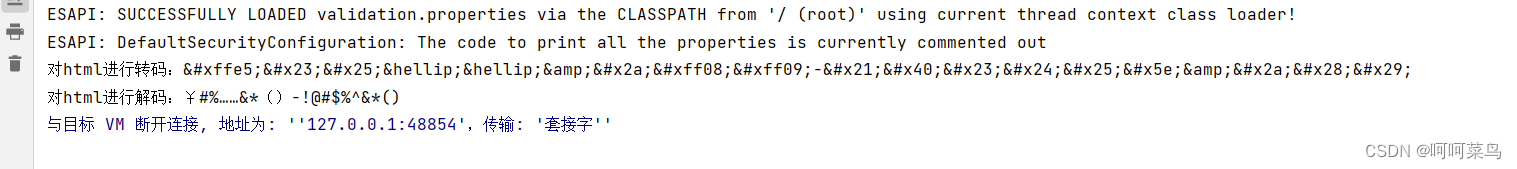

3、测试

public static void main(String[] args) {

String s = ESAPI.encoder().encodeForHTML("<a href='sdfs'></a> < script > alert(); </ script >");

System.out.println("对html进行转码:"+s);

s = ESAPI.encoder().encodeForSQL(new MySQLCodec(MySQLCodec.Mode.STANDARD),"select * from nihao");

System.out.println("对MySQL的SQL转码:"+s);

s = ESAPI.encoder().decodeForHTML(s);

System.out.println("对html进行解码:"+s);

}

4、其他的操作等:

文章来源:https://blog.csdn.net/java_xuetu/article/details/134932159

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!