【虹科干货】Linux越来越容易受到攻击,怎么防御?

文章速览:

- Linux难逃高级网络攻击

- 原因分析

- Linux自身原因

- 软件供应链的入口

- 其他防御机制

? ? ?3. 基于移动目标防御技术的Morphisec Knigt for Linux

在数字化时代,网络安全已成为企业不可忽视的重要议题。尤其是对于依赖Linux服务器的组织,面对日益复杂的网络攻击,传统安全措施已显不足。Linux服务器面临着哪些新型网络威胁,有哪些有效的防御策略呢?

一、Linux难逃高级网络攻击

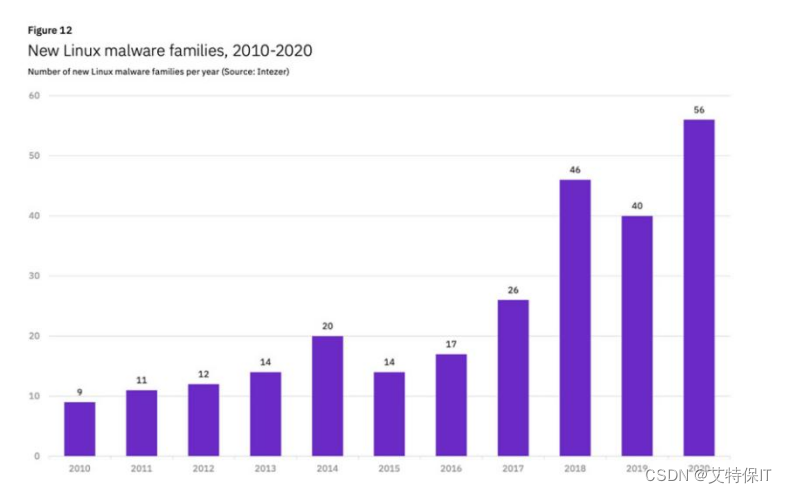

CISO和IT管理员最怕的就是勒索软件和其他恶意软件。我们来看看每年增加了多少新的Linux恶意软件家族。这表明威胁者正在转移优先级,表明威胁参与者正在将重点转移到Linux漏洞上,而不是传统目标。

2010-2020年间每年发现的新Linux恶意软件系列(来源:Intezer)

再看看Linux恶意软件与Windows恶意软件增长的比较,Linux恶意软件的更新现在接近基于Windows的恶意软件。

来源: IBM X-Force Threat Intelligence Index 2022, originator Intezer

二、原因分析

(一)Linux自身原因

1、Linux的开源性质使其具有渗透性,恶意共计软件能够轻易绕过Linux的防御工具,然而长期以来人们并不重视安全防御,最后造成的局面是,网络服务器、数据库、网络文件共享、ERP系统、应用网关等后端系统无法防范安全黑洞。

2、传统的基于签名的防病毒程序和基于机器学习的下一代防病毒(NGAV)应用程序已经无法保护组织免受高级网络攻击。这些攻击的复杂性、数量和影响都在不断增加,网络犯罪分子绕过保护措施,造成了大量的数据泄露和勒索软件攻击。

3、终端检测和响应(EDR)工具是被动的,其中许多解决方案没有针对云或服务器工作负载进行优化。

4、云工作负载保护平台(CWPP)和服务器工作负载保护(SWP)安全解决方案价格昂贵,难以实施、操作和维护。

5、与物联网、大数据、分析、区块链和其他B2B应用相关的现代应用也同样缺乏传统的解决方案。它们依赖于昂贵的尖端计算资源,这些资源容易受到伴随传统安全工具的风险的影响。

(二)软件供应链的入口

软件供应链已经成为企业的重要资源。用这样的供应链代替自己开发软件,可以在降低成本的同时提高生产力和效率。但也有一个缺点:软件供应链是网络攻击的主要目标。Linux是开放源码,因此在本质上容易受到供应链的攻击。安全团队必须了解遭受攻击的原因,并探索解决方案。

(三)其他防御机制

1、传统的保护方法是以工作站—终端—为重点,这是与服务器攻击不同的威胁策略和技术。攻击方法已经演变成新的恶意软件且能逃避检测,最终逃过了以检测为中心的解决方案。

2、在软件依赖性不断变化的开源世界中,很难实现“只安装已签名的版本”。因此,在某些情况下,代码来源和完整性的是不安全的,甚至,即使是从可信来源签名或接收的软件也是不安全的。

3、“将软件更新到最新的版本”只能给予极少的保护,因为更新后的软件并没有对隐藏的或未知的颠覆性弱点进行加固。在许多关键任务系统中,打补丁和重启是不可能的,只能定期地以协调的方式进行,而这将始终是一个缺口。

4、“监控软件行为”可能有助于发现问题,但发现问题时,一个隐蔽的攻击已经溜走了,重大损失已经发生,为时已晚。

5、“审查源代码”只有在源代码的变化被开发人员看到时才有效。虽然Linus定律断言“只要有足够的眼球,就可让所有bug浮现”,但是现代工作负载服务器中的开源软件和第三方代码的数量超出了任何组织的能力,无法对其进行正确分析。

三、基于移动目标防御技术的Morphisec Knigt for Linux

Morphisec Knight for Linux使用MTD技术主动阻止基于文件的恶意软件、无文件威胁、内存中的高级持续威胁(APT),以及0Day攻击。移动目标防御使用一种简单、有效且经过验证的洞察力来防止网络攻击:移动目标比静止目标更难命中。MTD采取预防为主的方法,不断转移和隐藏入口点,以防止罪犯进入。此外,它还设置了一个陷阱来捕捉他们的行动,以进一步保护他们免受未来的攻击。移动目标防御补充了反应性防御,它可以避免更复杂的0Day威胁。

大多数攻击都是按照规定的路线图来达到他们的预期目标。因此,如果攻击者不能找到他们期望的东西——如进入一个组织的门或窗——他们就会失败。保持动态的入口点,而不是静止的入口点,在本质上是不可预测的和未知的,明显更安全。通过移动目标防御,攻击者必须找到他们的前进道路,并奋力通过。鉴于持续进行这些攻击的努力和成本大大增加,大多数攻击者会转向更容易的目标。MTD在不破坏当前NGAV、EPP或EDR功能的情况下,向威胁者隐藏漏洞、弱点和关键资产。这确保了0Day、勒索软件和其他高级攻击在造成损害之前就被阻止。

Morphisec Knight for Linux创建了一个“骨架”或虚假前端来捕获高级规避恶意软件,使合法应用程序能够继续畅通无阻地运行。Morphisec Knight采用MTD来确保系统之间的差异性——即使是一个系统也会随着时间的推移而不断变化。从专利技术的角度来看,这意味着我们改变(随机化)一些Linux内核API,为可信应用程序提供修改后的运行时界面。其结果是一个动态的攻击面,威胁参与者无法穿透,导致他们放弃攻击,转移到更容易的目标。

Knight在内存和预执行中使用可执行修改。这确保了对试图利用受信任但易受攻击的应用程序的攻击者进行“专门处理”。这些执行前的内存修改使得对手不可能在一个地方进行训练,然后在不同的机器、时间等上重用该方法。在主机上安装代理使Morphisec能够在不牺牲性能或增加成本和复杂性的情况下进行实时、确定的预防。Knight for Linux在这种保护Linux设备的方法上有所不同。因为它不需要更新,所以它利用命令验证过程-类似于CPU操作码(操作)——来确定一个操作是否应该被信任。它在资源负载上是轻量级的,并且与后端系统隔离。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!