渗透测试实验(Lab2.0)

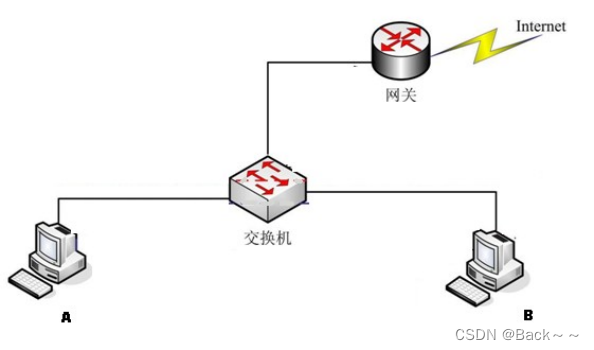

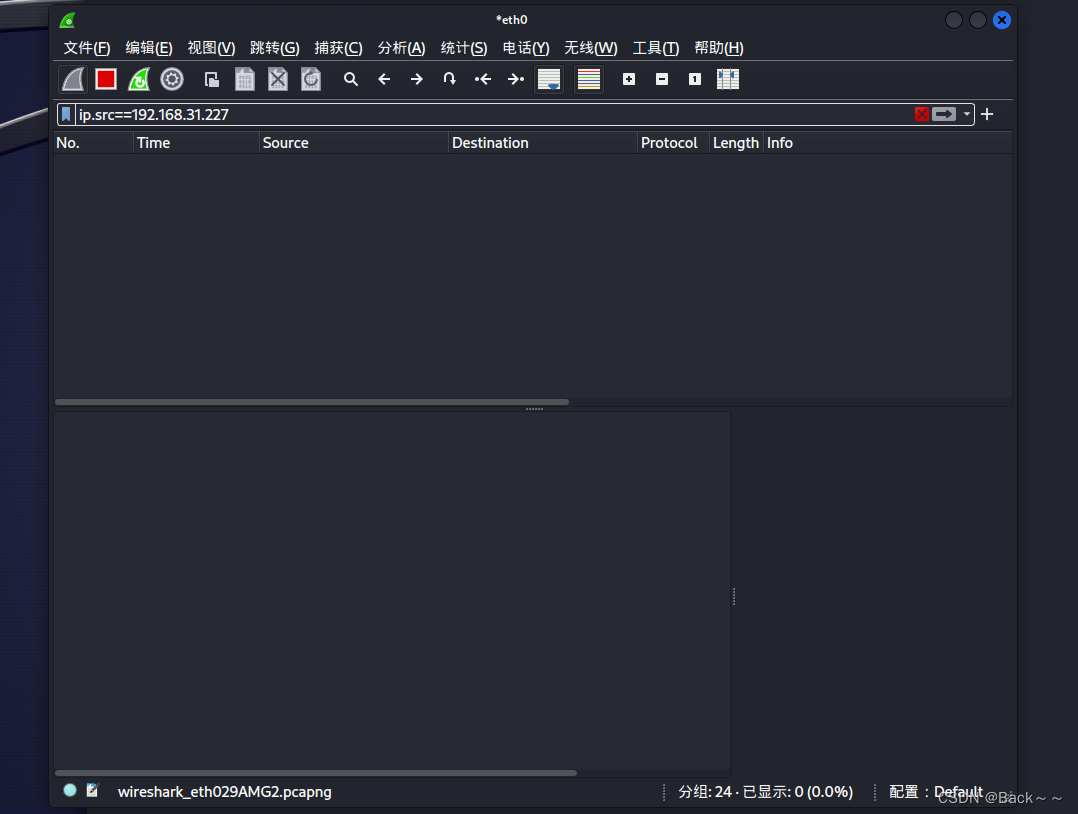

1、A主机上外网,B运行sinffer(Wireshark)选定只抓源为A的数据)。

1.1 写出以上过滤语句

ip.src只看源地址

ip.src只看源地址

ip.dst只看目的地址

ip.addr目的地址和源地址都看

1.2 在互联网上找到任意一个以明文方式传递用户帐号、密码的网站,B是否能看到A和外网(该网站)的通信(A刚输入的帐户和口令)?为什么?

不能的!

A用户把自己的信息发送给网关,而这个信息通过网关访问出去,而不是到达B

因为B不是A的网关

2.1 为了捕获A到外网的数据,B实施ARP欺骗攻击,B将冒充该子网的什么实体?

B将冒充A的网关

2.2 写出arpspoof命令格式。

arpspoof -i eth0 -t IP1 IP2 (ip1是你要欺骗的主机的IP,ip2是网关的IP)

注意: eth0

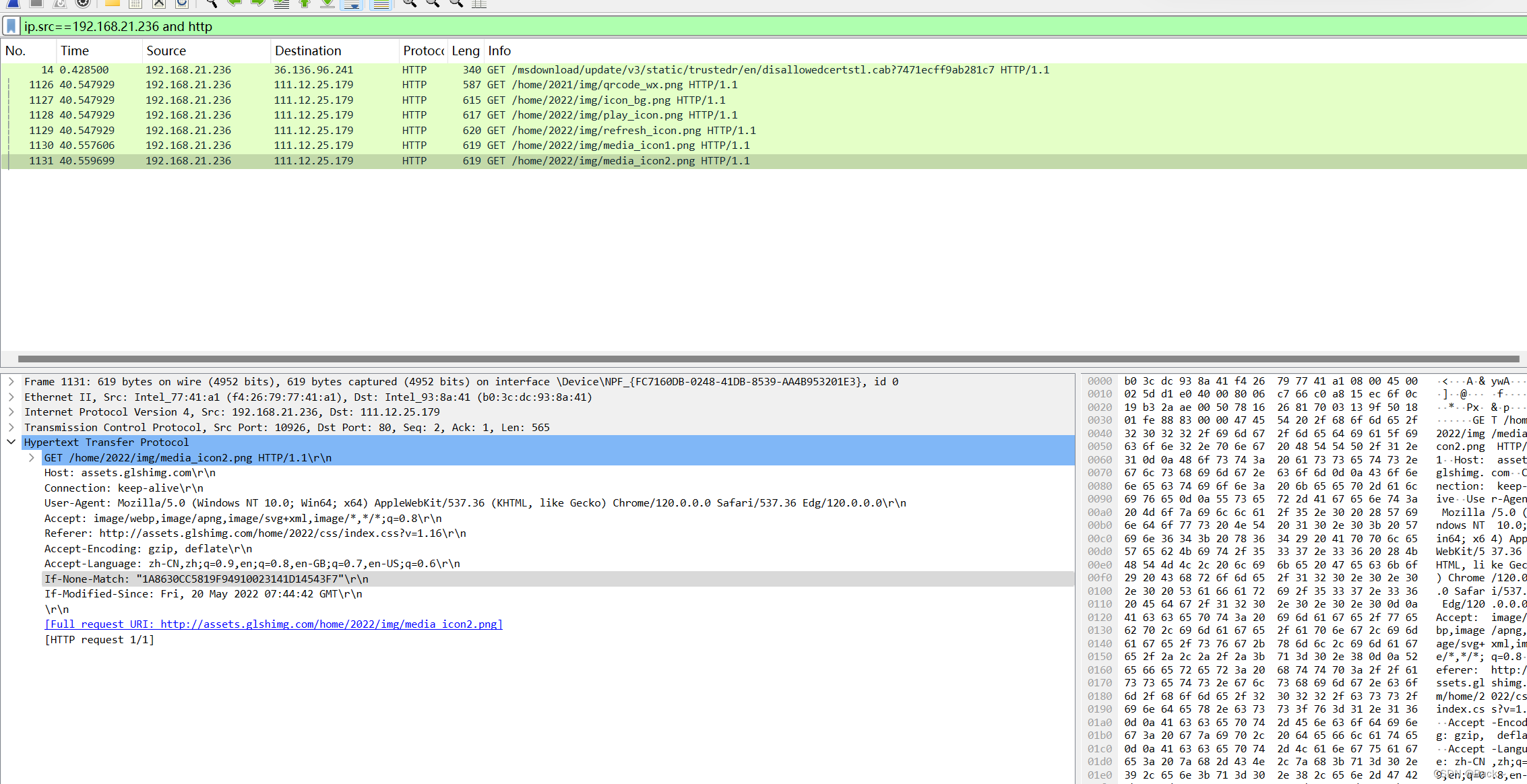

2.3 B是否能看到A和外网的通信(A输入的帐户和口令)?截图Wireshark中显示的明文信息。

能看到

这里找的是实验的一个网站

但是它需要一个验证,这个验证,有点久

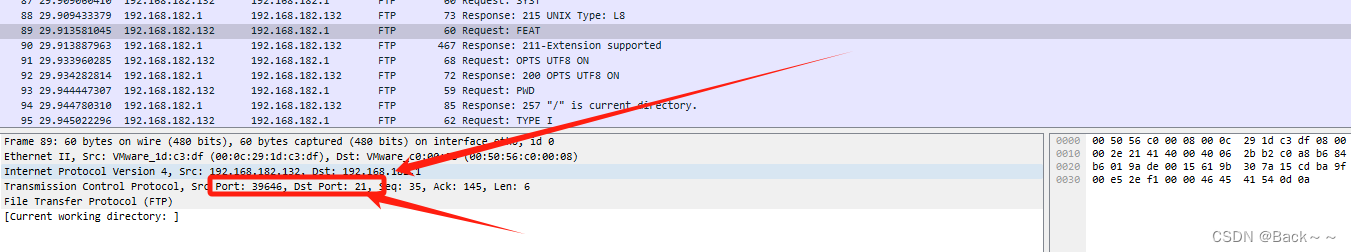

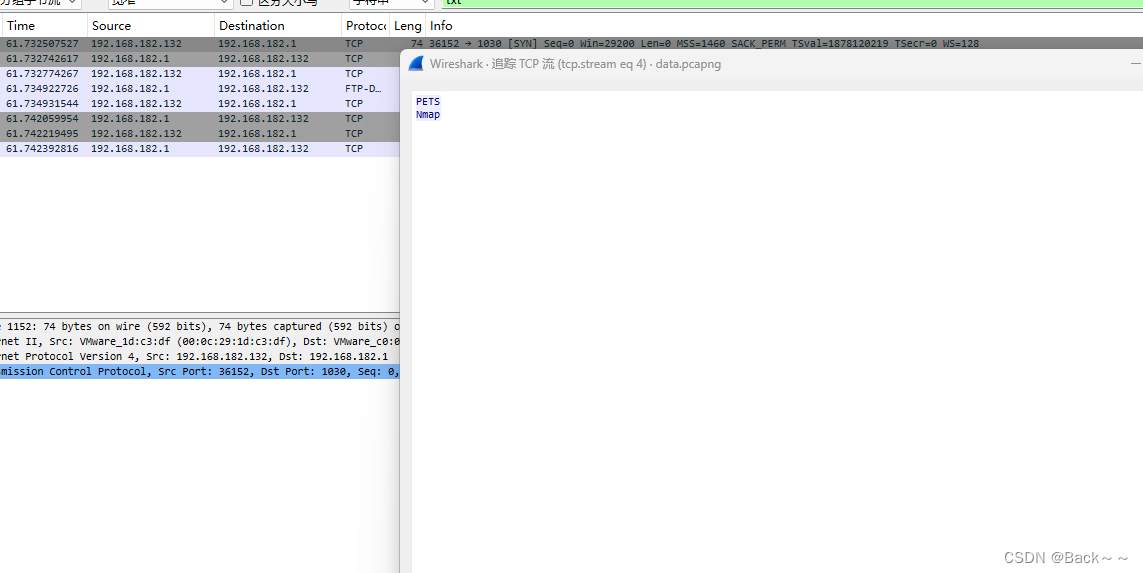

3. FTP数据还原部分:利用WireShark打开实验实验数据data.pcapng。

3.1 FTP服务器的IP地址是多少?你是如何发现其为FTP服务器的?

查找FTP协议发现

原地址,目的地址分别对应的端口号

原地址,目的地址分别对应的端口号

端口号21的,很容易确定

192.168.182.1是服务器

3.2客户端登录FTP服务器的账号和密码分别是什么?

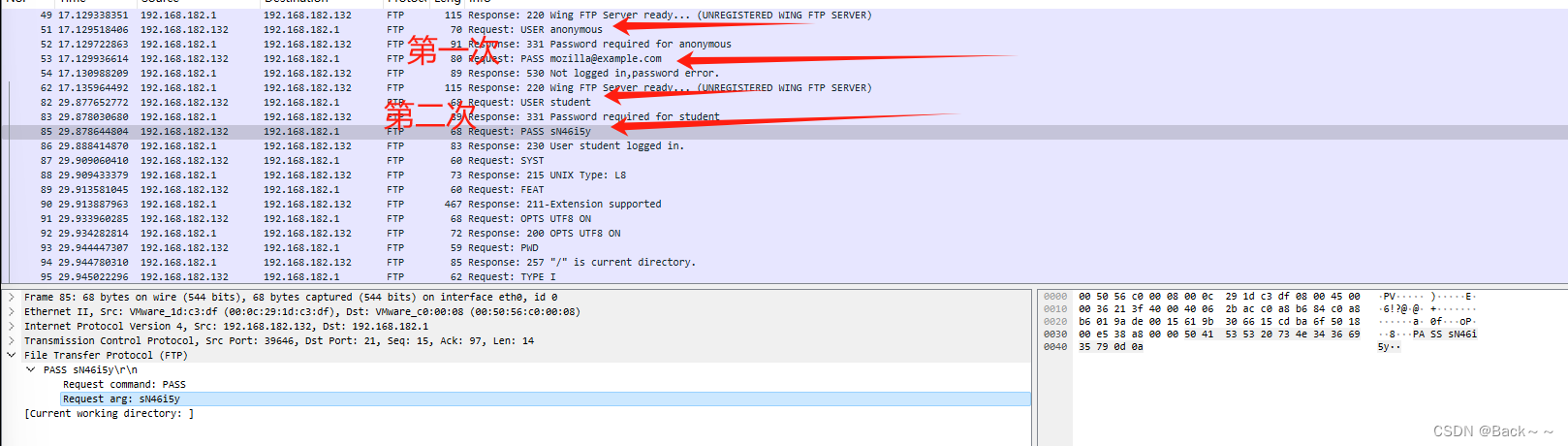

分别登录两次

第一次的账户和密码是错的

第二次正确了

USER student PASS sN46i5y

3.3 客户端从FTP下载或查看了2个文件,一个为ZIP文件,一个为TXT文件,文件名分别是什么?提示:文件名有可能是中文。

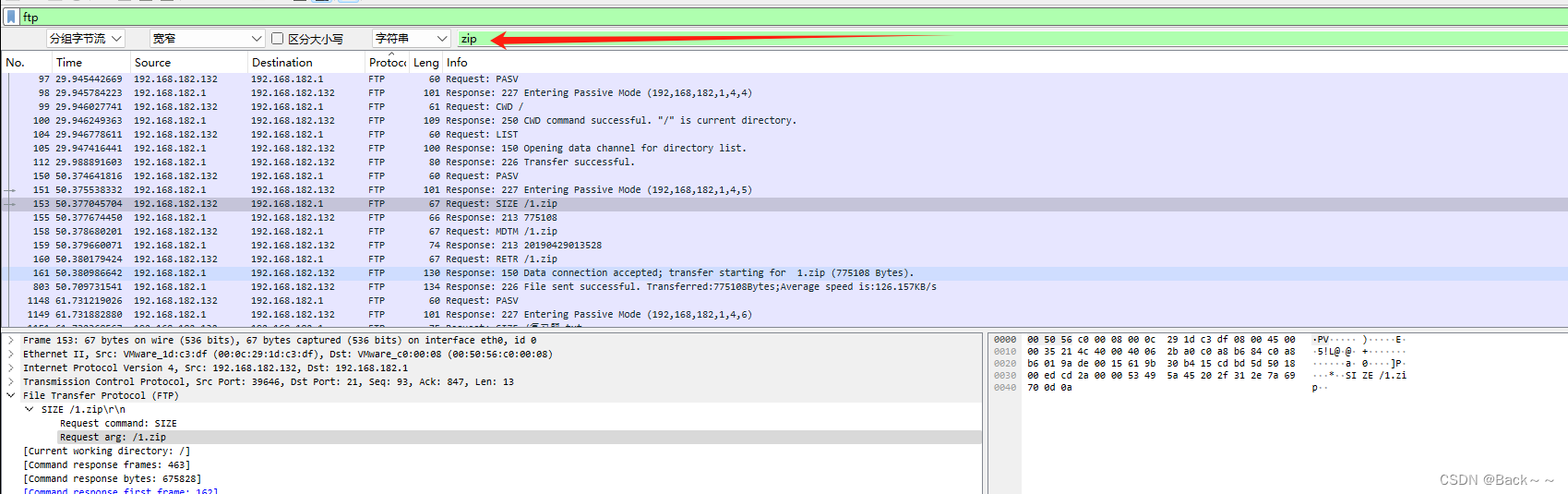

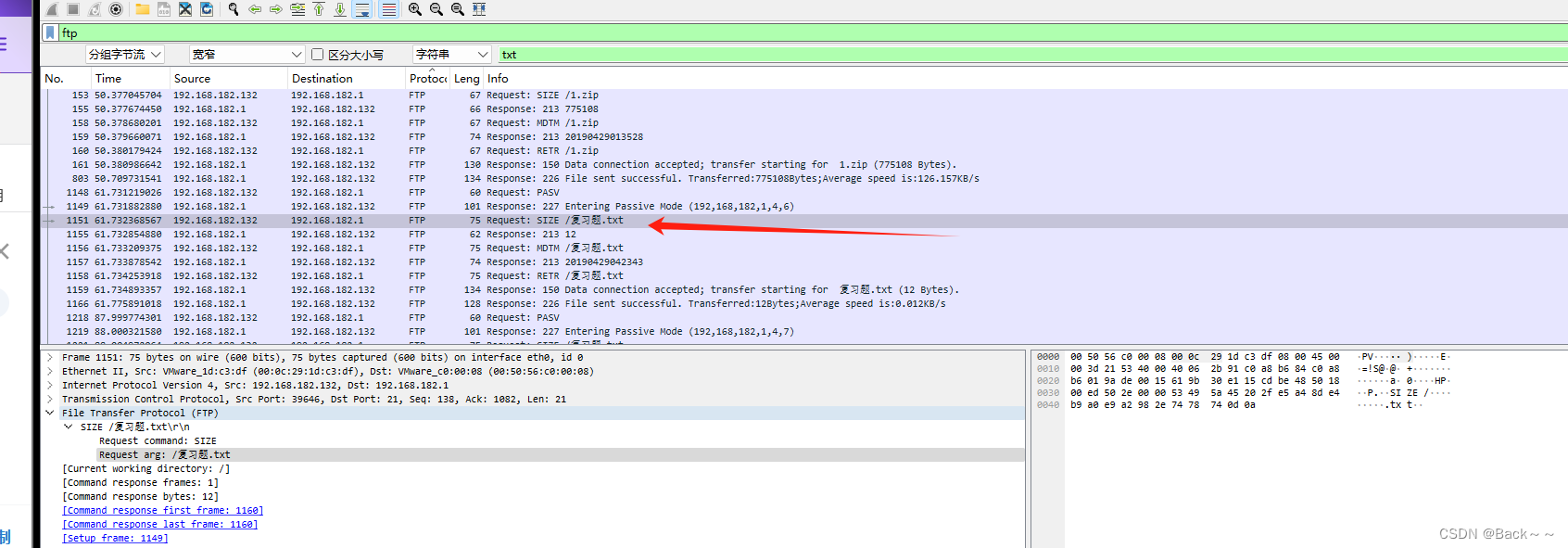

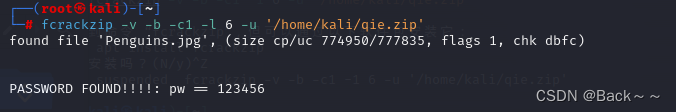

3.4 还原ZIP文件并打开(ZIP有解压密码,试图破解,提示:密码全为数字,并为6位)。截图破解过程。

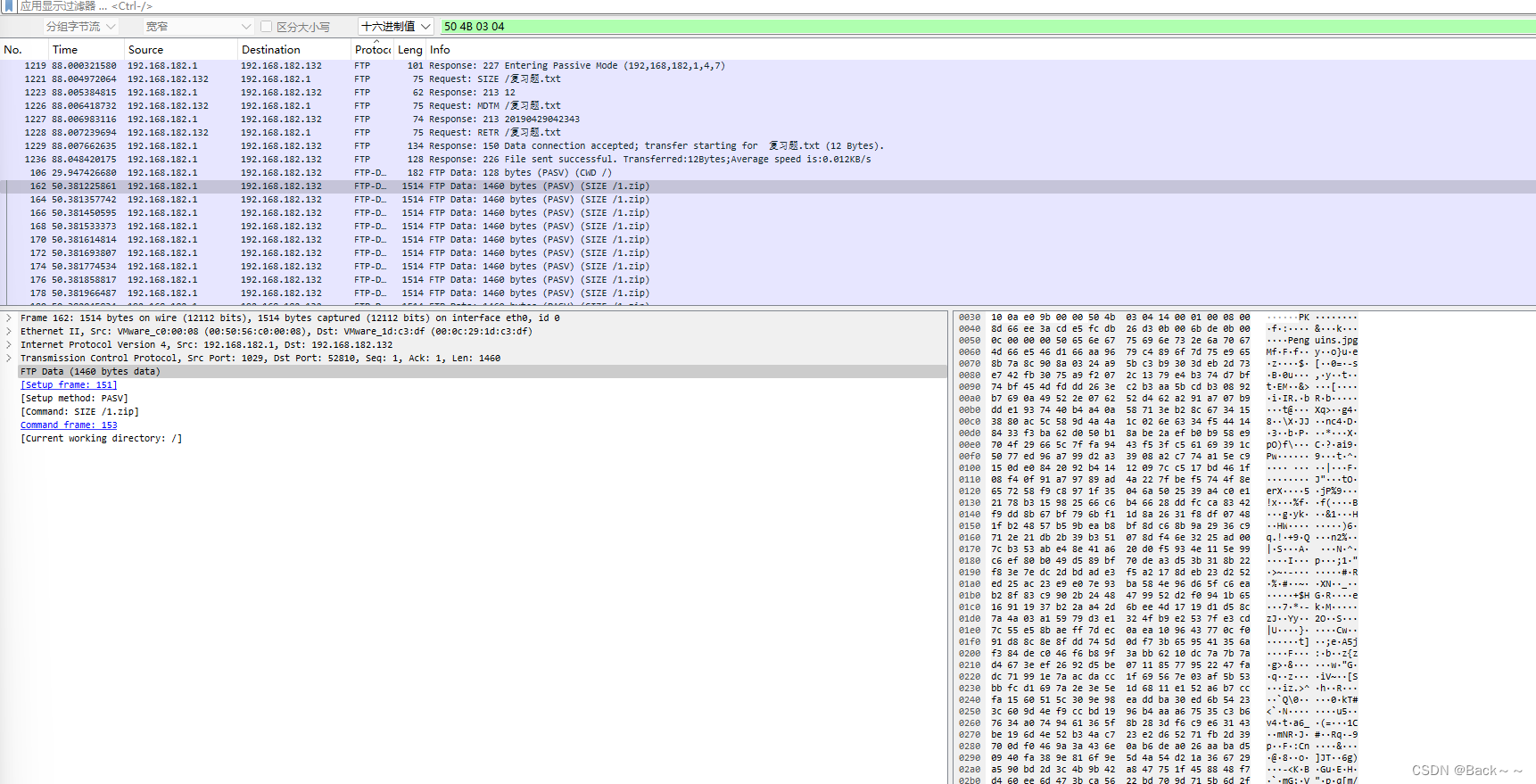

zip 有个文件头,跟之前的QQ抓包png类似

zip文件头50 4B 03 04

然后TCP流提取出数据就好

用kali自带的爆破工具

fcrackzip -v -b -c1 -l 6 -u qie.zip

爆破密码

3.5 TXT文件的内容是什么?

注意ascii码看

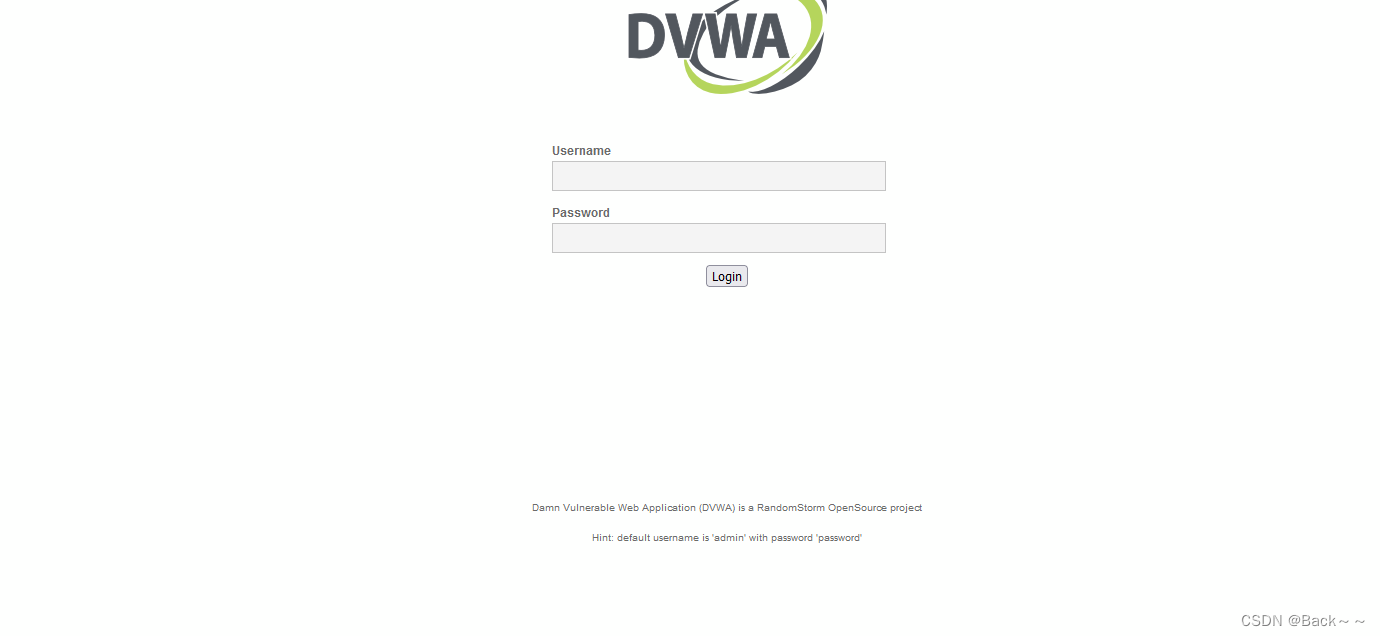

4、网站登录密码

利用人们平时常用的词、句破译,如果说暴力破解是一个一个的尝试那么字典破译就是利用人们习惯用人名、地名或者常见的词语设置成密码的习惯进行破译。字典破译速度比暴力破译更快但是有时候密码设置中包含了没有字典库中的词句就无法破解出来了,因此有好的字典是关键。

以

metasploitable为靶机

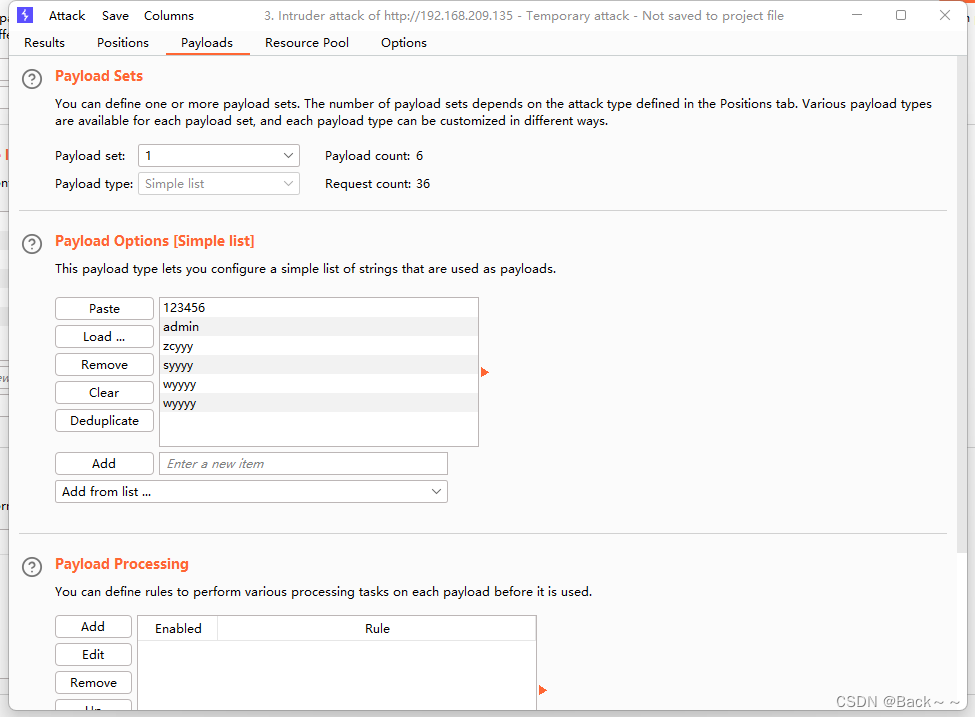

自己创建了两个字典

之前搞扫秒的时候,密码和用户都进行了爆破

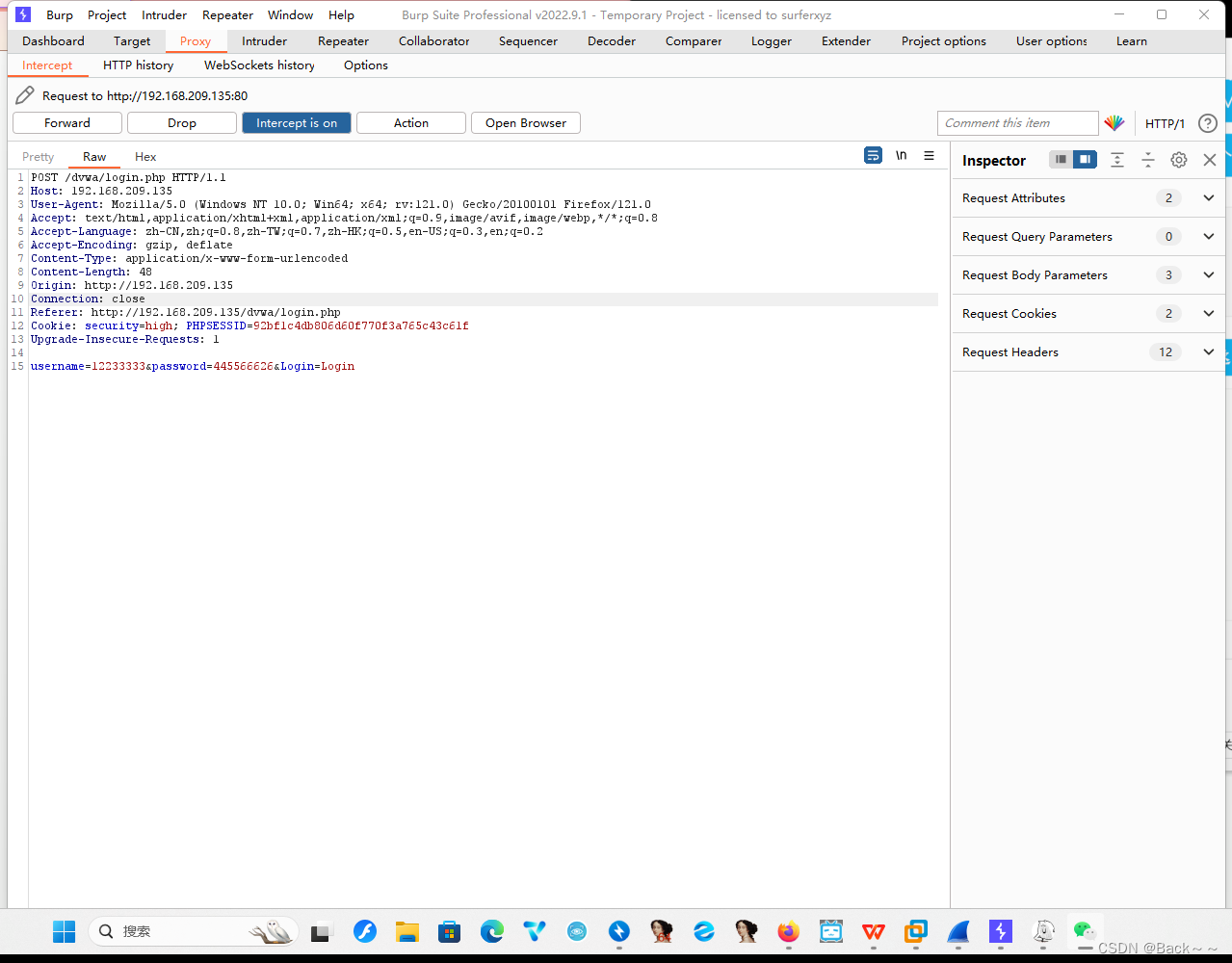

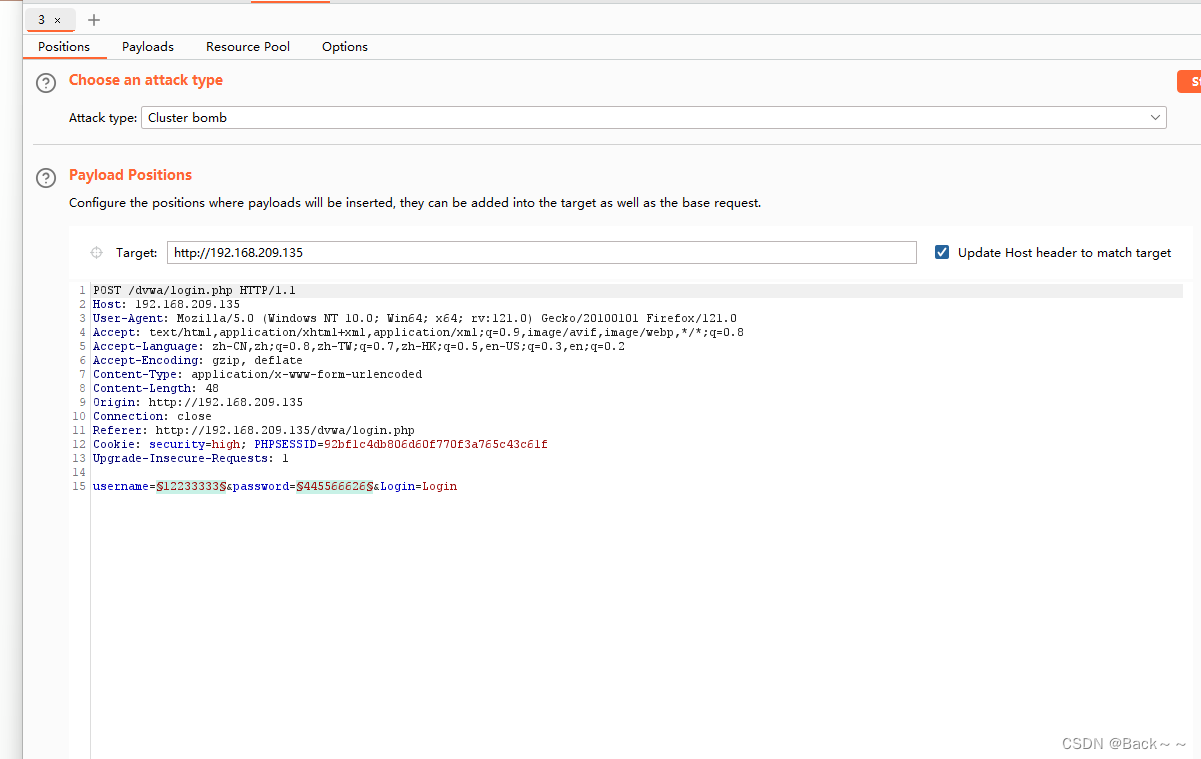

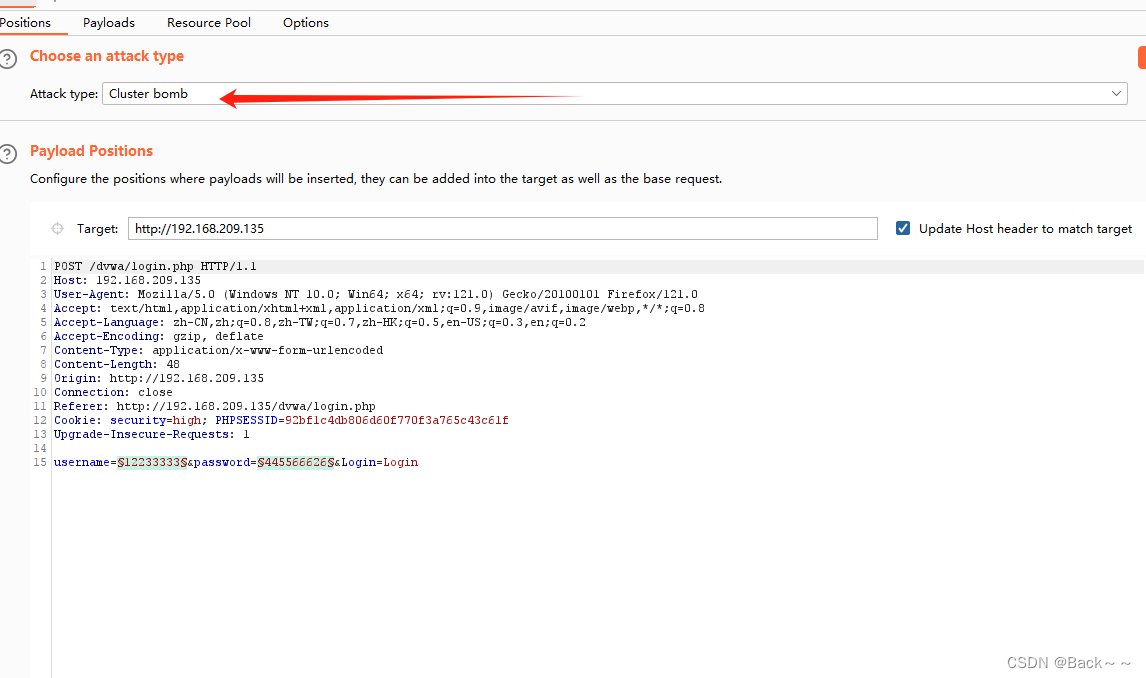

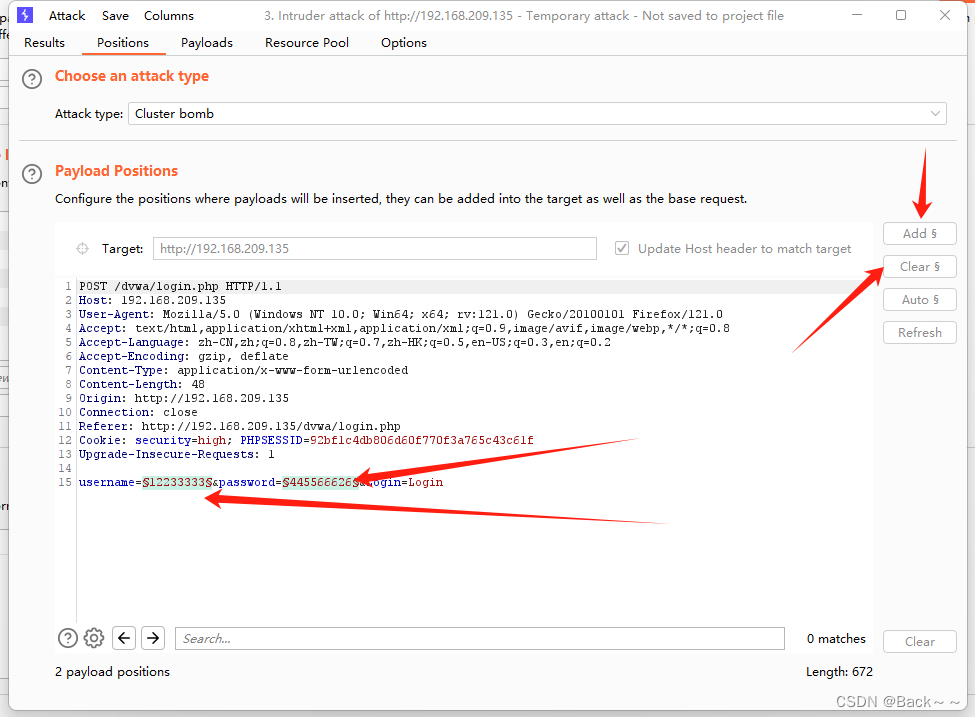

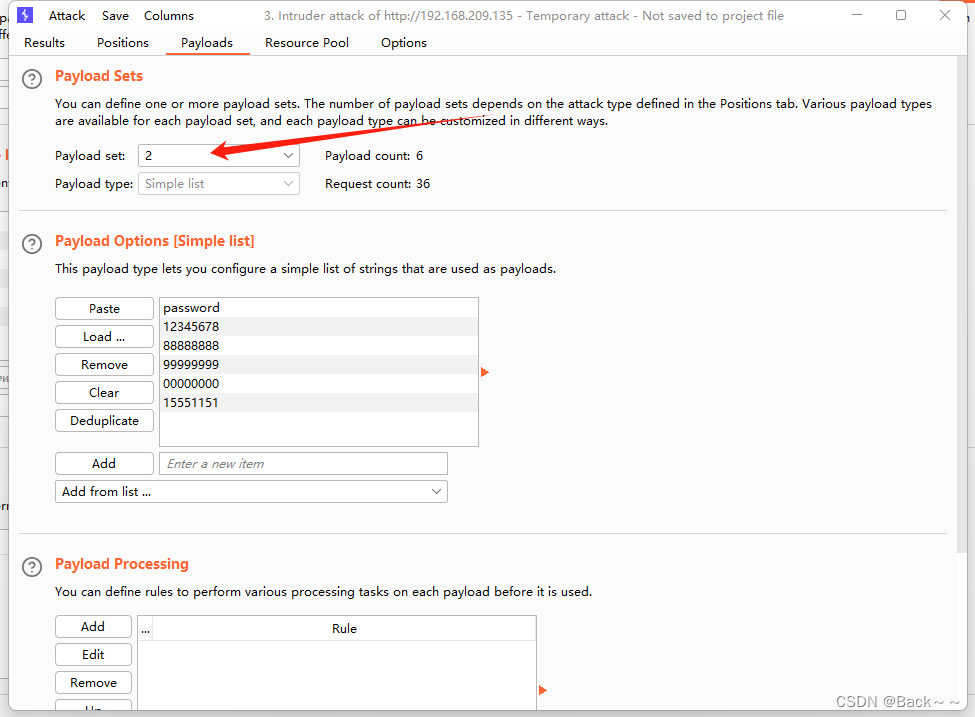

首先bp抓包右键发送到intruder

首先bp抓包右键发送到intruder

因为我们有用户字典

因为我们有用户字典

还有密码字典

我们需要设置一下

设置一下

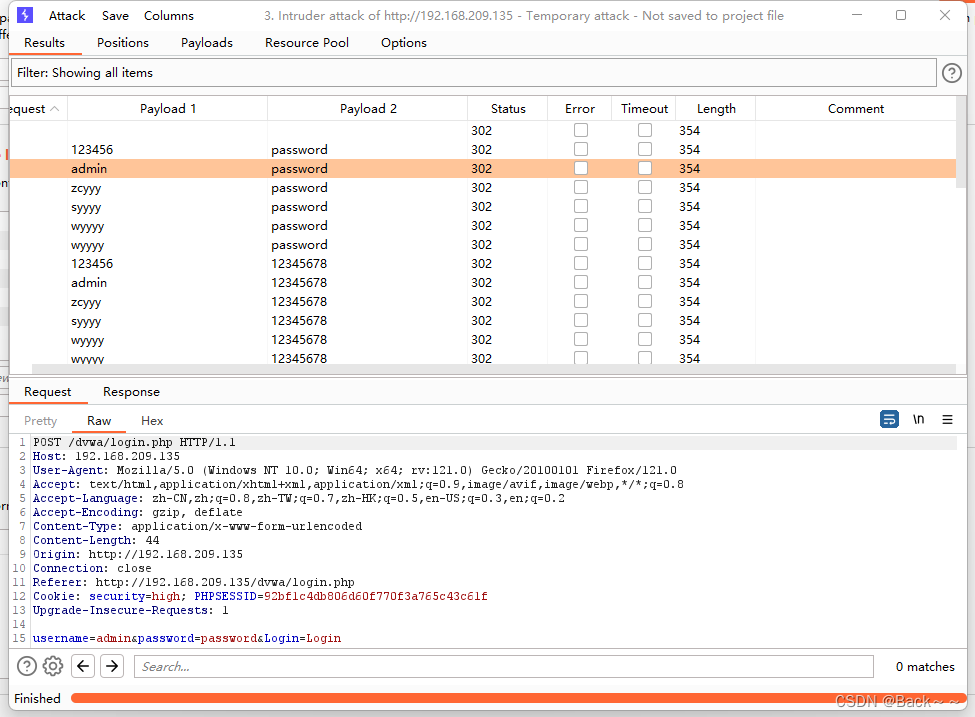

这里出现一个问题第一次没有任何反应

发现是

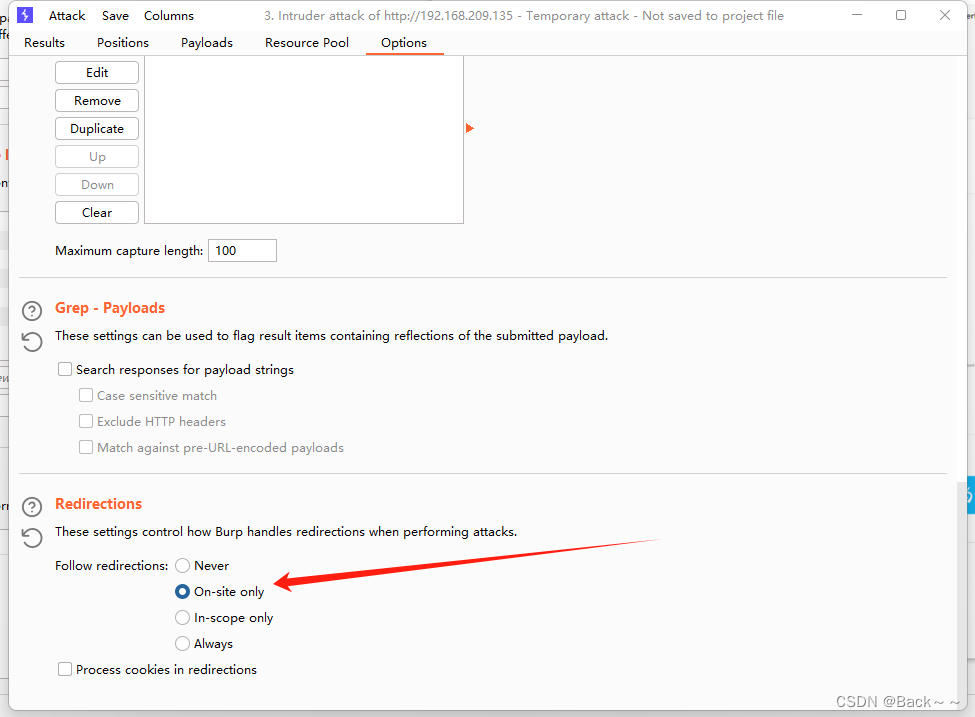

HTTP重定向:服务器无法处理浏览器发送过来的请求(request),服务器告诉浏览器跳转到可以处理请求的url上。(浏览器会自动访问该URL地址,以至于用户无法分辨是否重定向了。)

将重定向改一下,不太懂这个原因!!!

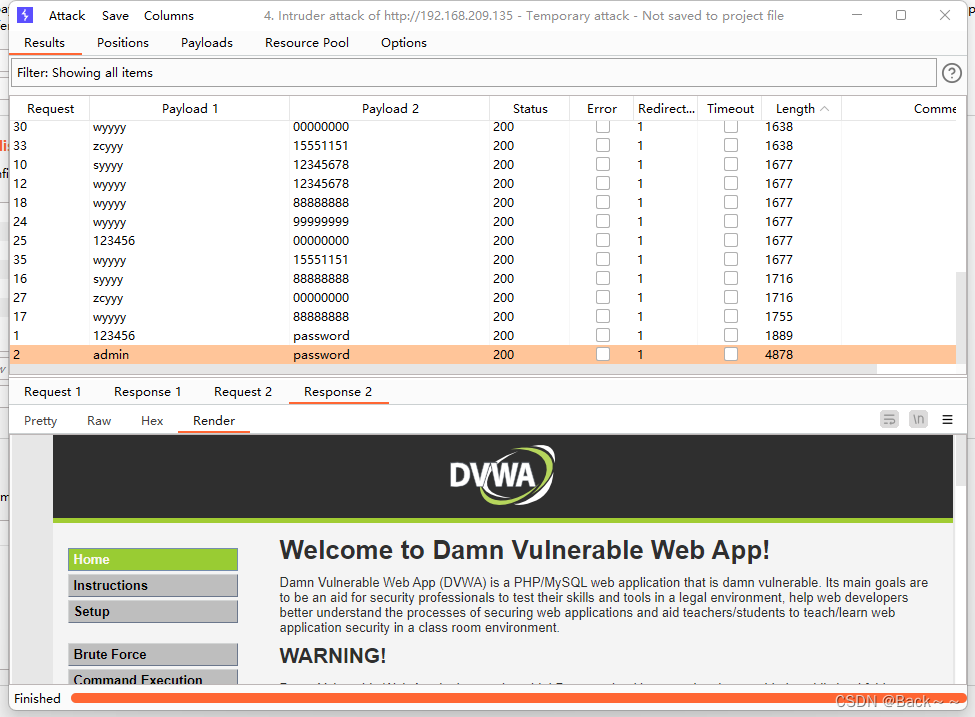

再次爆破

找区别

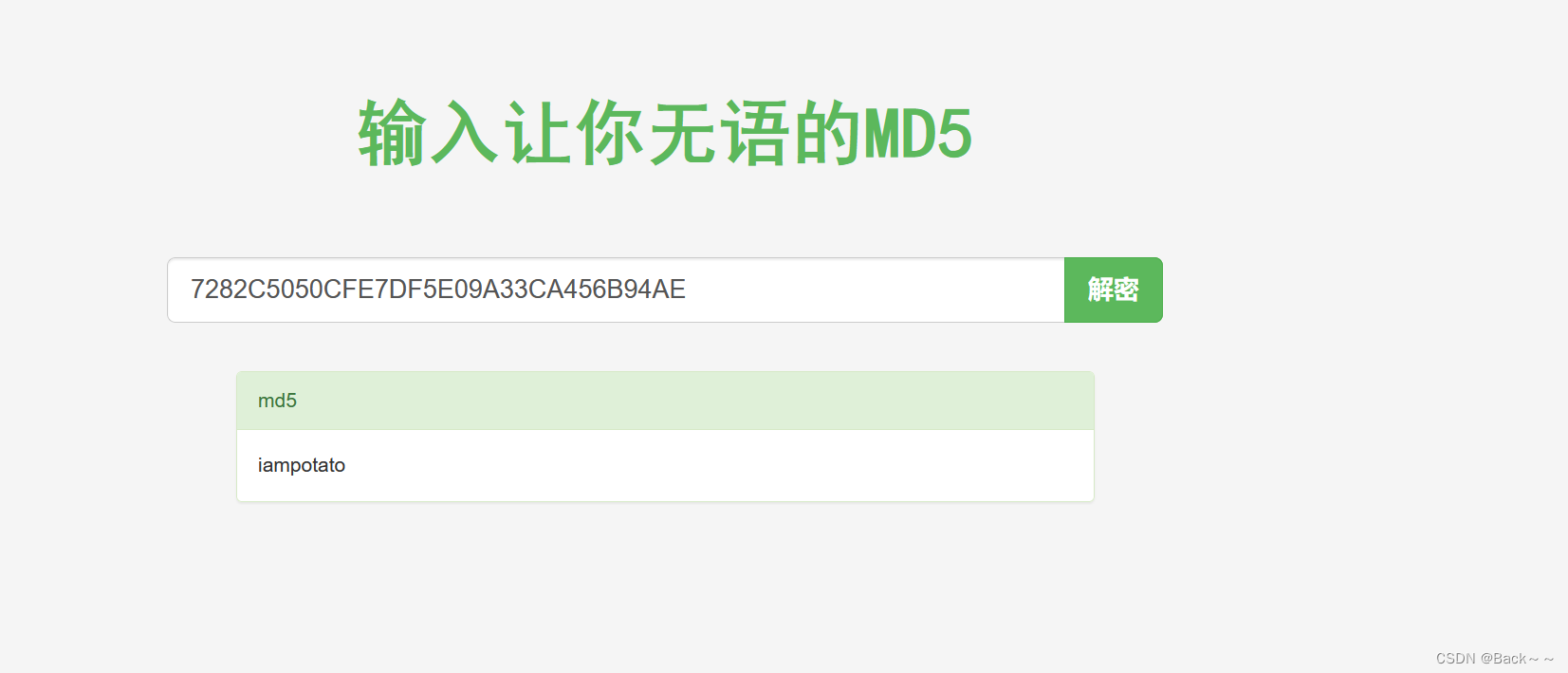

5、MD5破解

SqlMap得到某数据库用户表信息,用户口令的MD5值为7282C5050CFE7DF5E09A33CA456B94AE

那么,口令的明文是什么?(提示:MD5值破解)

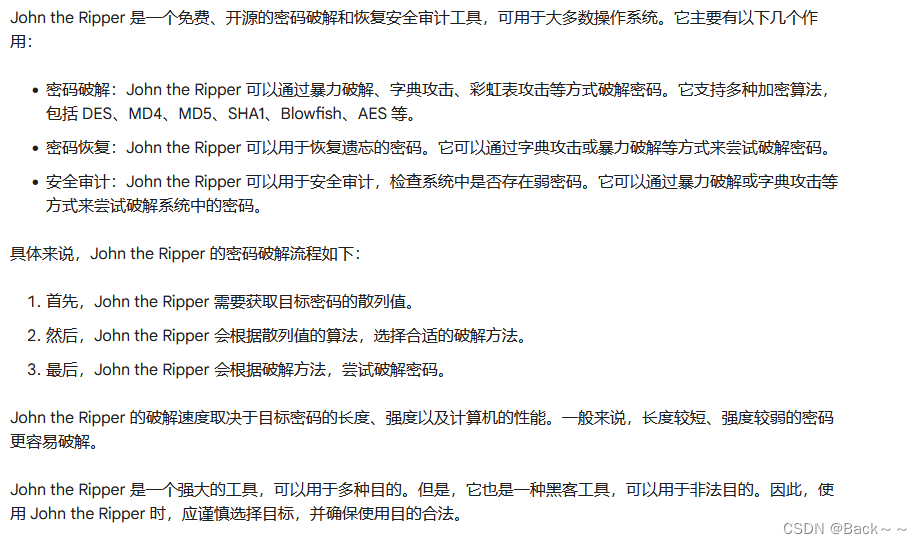

6、John the Ripper的作用是什么?

John 的撕裂者(工具)

1、如何防止ARP攻击

ARP攻击是一种常见的网络攻击,攻击者可以通过伪造ARP报文,将目标主机的IP地址与自己的MAC地址进行绑定,从而实现中间人攻击。

防止ARP攻击的方法主要有以下几种:

- 使用ARP缓存过滤:ARP缓存过滤可以防止攻击者向目标主机发送伪造的ARP报文。

[Image of ARP缓存过滤] - 使用ARP防火墙:ARP防火墙可以更加有效地防止ARP攻击。

[Image of ARP防火墙] - 使用静态ARP绑定:静态ARP绑定可以将特定的IP地址与特定的MAC地址进行绑定,从而防止攻击者进行篡改。

[Image of 静态ARP绑定]

2、安全的密码应遵循的原则

安全的密码应遵循以下原则:

- 长度至少为8位,最好是12位或以上。密码长度越长,破解难度越大。

- 包含大小写字母、数字和特殊字符。这样可以增加密码的复杂性,提高破解难度。

- 避免使用常见词汇、人名、生日等信息。这些信息很容易被攻击者猜到。

- 定期更换密码。这样可以防止密码被破解后被攻击者利用。

3、字典攻击中字典的重要性

字典攻击是一种试图通过穷举字典中的密码来破解密码的攻击方法。字典中的密码越多,攻击成功的概率越大。

因此,在进行字典攻击时,字典的质量至关重要。字典应包含尽可能多的密码,包括常见词汇、人名、生日等信息。此外,字典还应定期更新,以包含最新的密码。

以下是一些提高字典攻击成功率的建议:

- 使用包含尽可能多密码的字典。

- 使用包含最新密码的字典。

- 使用多种字典进行攻击。

- 使用暴力破解等其他攻击方法。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!