1.[BUU]test_your_nc

2023-12-19 06:18:12

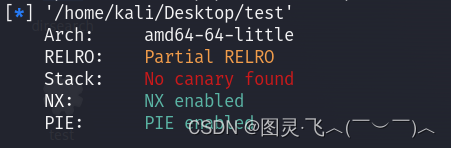

1.检查下载文件的类型

? 一般从BUUCTF下载的pwn文件一般是amd64-64-little或者是i386-32-little.

本题中,下载的test文件就为64位,放入对应64位ida中进行反编译,获得基础理解代码。

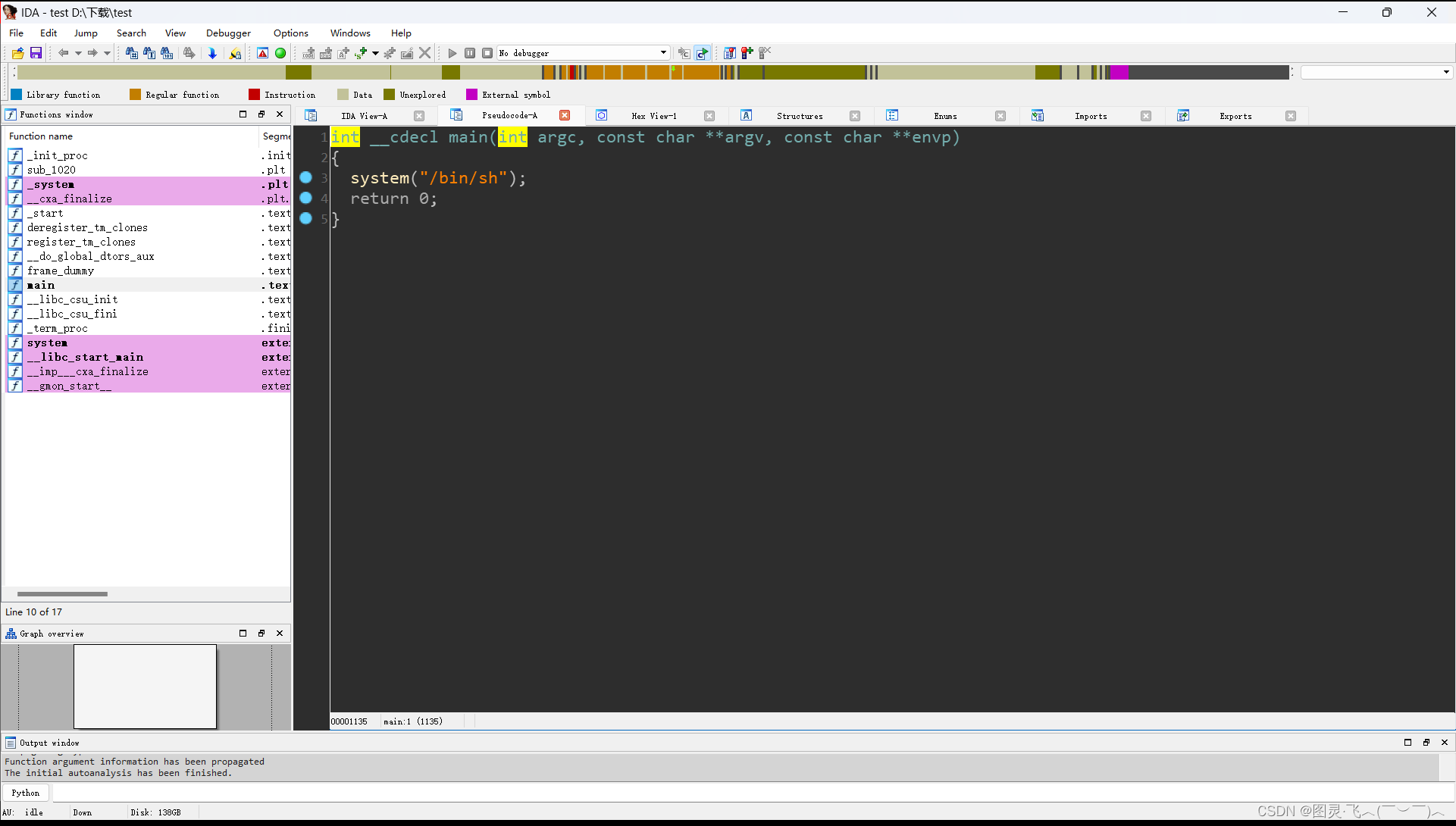

2.IDA反编译查看

将文件放入IDA中进行反编译查看,按F5将汇编语言转化为C或者c++代码方便分析。

在图中我们可以看到有“system("?bin/sh")”,可以理解为执行该步骤就可以获得程序的控制权。

所以我们只要在虚拟机上连接靶机就可以进行查看flag。

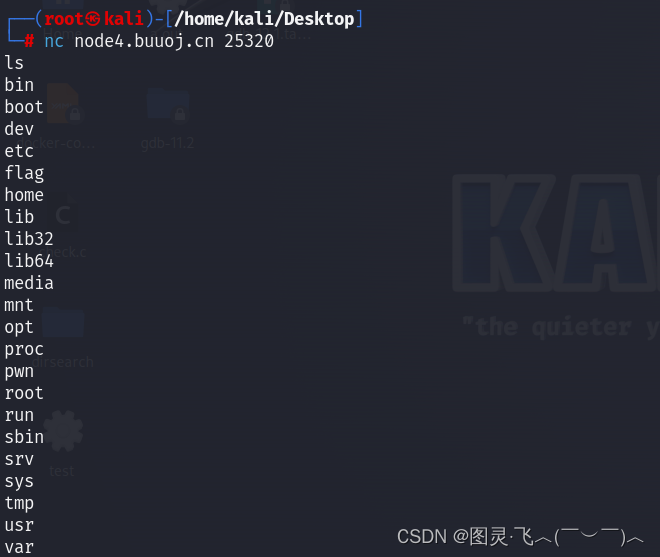

3.EXP

1.nc XXXXX XXXXX(XXXXX:XXXX)

2.ls(查看文件下的所有文件)

3.cat flag(pwn成功)

文章来源:https://blog.csdn.net/2203_75523573/article/details/135074461

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!