HACKTHEBOX通关笔记——Poison(退役)

调试网络连通性

拿到IP我们还是做一下nmap扫描,快速速率扫描结合-A详细扫描,事半功倍

nmap --rate-min 5000 -p-?10.129.58.204 -v

nmap -A -p 22,80 10.129.58.204 -v

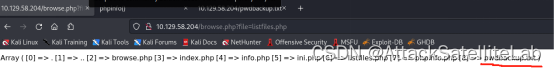

发现http是一个可以读取文件的页面

这台主机似乎没办法做目录扫描,一扫就断网,只好一个一个查看这些php文件了,php.ini中发现上传和打开权限开启,文件包含权限关闭

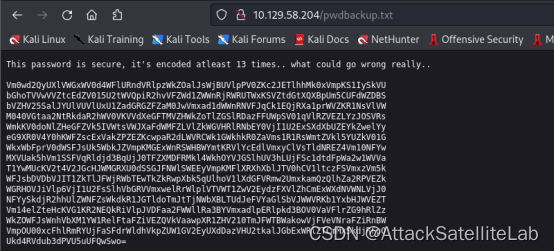

看文件时候发现里边有一个pwdbackup.txt,打开看一下像是base64加密的文件。同时还看到是file读取文件,于是尝试一手目录穿越../../../../../etc/passwd,发现有洞,并且打开密码文件看了一下,尝试解密。

这里翻译一下密码备份文件就是密码很安全,加密了13次,看到后边是==,猜想是base64加密,因此搞了个脚本,直接破解十三次

#!/bin/bash

# 检查1.txt是否存在

if [ -e "1.txt" ]; then

# 删除1.txt中的空格和回车

sed -i 's/[[:space:]]//g' 1.txt

# 读取1.txt中的内容

content=$(cat 1.txt)

# 连续解码13次

for ((i=1; i<=13; i++)); do

content=$(echo "$content" | base64 -d)

done

# 将结果保存为2.txt

echo "$content" > 2.txt

echo "脚本执行完成"

else

echo "错误:1.txt不存在"

fi

解密得:Charix!2#4%6&8(0,结合上边etc/passwd目录中的charix用户,又因为开了22端口,可以ssh登录进去。

通过ssh登录,拿到flag,继而发现有个secret.zip,但是解密需要密码。

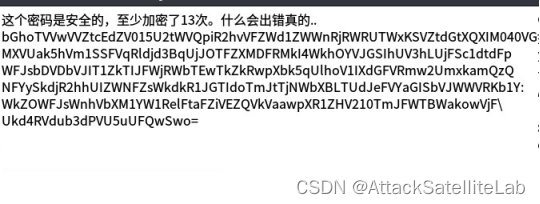

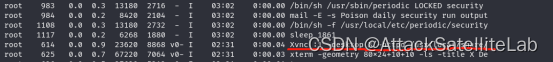

接下来继续看看其他可用信息,通过ps -aux,我们发现有开vnc服务

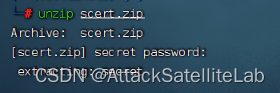

我们把secret.zip拿出来,发现需要密码,尝试用Charix!2#4%6&8(0

解密,发现可以解开并且拿到了密码文件secret,这个文件可能是vnc的远程密码文件

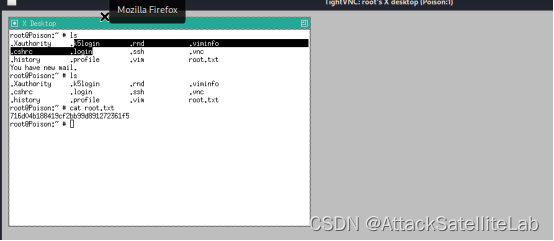

结合刚刚发现的vnc服务,我们尝试远程连接发现连接不上: vncviewer -passwd secret 10.10.14.253:5901 ,这时候我看了一下poison靶机监听端口发现他是本地监听所以无法远程访问,ps:5801、5901是vnc默认端口

转发内网端口到服务器或者自己的kali都可以,只要自己访问的到:

ssh -L 5901:127.0.0.1:5901 chairx@10.10.14.253

通过ssh将目标主机的5901转发到自己的5901上,然后就可以在本地访问了

vncviewer -passwd secret 127.0.0.1::5901 ,然后拿到root flag

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!