AC——对HTTPS数据进行行为审计时的解密方式

目录

深信服的AC提供两种SSL解密技术用于对https行为进行解密

中间人解密和准入插件解密

SSL中间人解密

解密工作原理

当内网PC端发起SSL连接请求的时候,AC会以代理服务器的身份,去代理SSL客户端发出访问请求给SSL服务器,AC以SSL客户端的身份跟SSL服务器完成交互后,AC再以SSL服务器的身份回应内网PC的SSL访问请求

在这整个过程中,设备既作为内网pc的SSL服务端存在,同时也作为外网SSL服务器的客户端存在;所以SSL客户端跟AC的交互过程是采用的AC证书进行数据加密的,而SSL服务器跟AC的交互过程是采用SSL服务器证书来进行数据加密的;因此用户端看到的证书是来自于AC的,而并非来自于真实的SSL服务器(所以终端可能会触发证书警告)

如何消除证书警告

重定向证书分发安装:在认证之后检查用户浏览器有无AC的证书,如果没有,就弹出重定向页面安装证书(不推荐,此方式会使得终端每次访问网站都要下载证书)

手动安装证书

通过AD域推送安装证书(优先考虑)

优缺点

优点:不需要准入客户端,对操作系统无限制

缺点:对AC性能消耗较大,解密吞吐率较低,不支持指定进程进行解密,有证书告警

应用场景

主要应用于网桥/路由模式,中间人审计终端与服务器交互的SSL协议数据

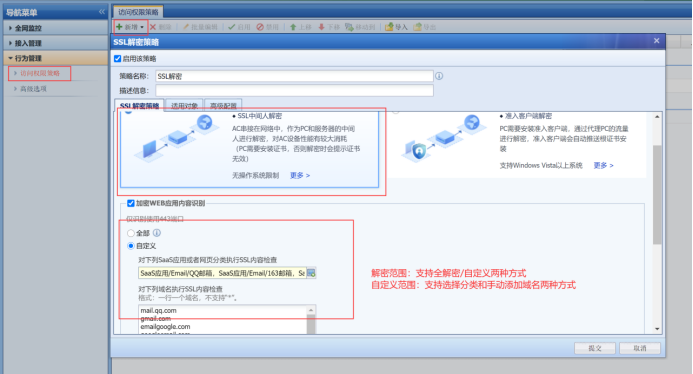

配置思路

需要先确认多功能序列号已激活SSL内容识别,默认是激活的

启用SSL中间人解密,选择【解密方式】和【解密范围】

客户端代理解密(准入插件解密)

解密工作原理

在客户端安装准入插件,通过准入插件将客户端生成的主秘钥在还没有通过公钥加密发给SSL服务器时,将其“偷”出来交给AC(即:使得AC获得数据加密的对称密钥),然后进行数据传输的时候,通过镜像将数据复制一份交给AC,AC就可以进行解密看到明文数据

插件通过目的端口61111发送报文给AC,并且报文是通过SSL加密的

端口61111是PC和AC传输SSL key的专用端口

准入插件如何获取到客户端生成的主秘钥?

1、AC 13.0.7及以前版本的插件解密用的是解密性能较差的注入解密方式

2、AC 13.0.14及之后使用的插件解密为代理的方式,性能大大提高。具体原理如下:

PC上网的代理流量通过代理程序(代理程序为准入插件的一部分)跟SSL服务器交互,以此来获取到PC加密数据所使用的的密钥

注意事项:

- 此方式可以通过客户端代理程序修改数据包来模拟NAT功能,从而实现对windows上所有TCP/UDP连接进行代理的功能,并且可以在此基础上实现SSL中间人代理、SOCKS代理等功能

- 代理程序是作为准入插件程序的一部分,不支持单独卸载,随准入后台卸载的时候卸载

应用场景

应用于路由/网桥/旁路模式,AC通过客户端审计SSL协议数据

优缺点

优点

- 无证书告警,对AC性能消耗低(插件运行在终端,会占用终端部分资源)

- 解密吞吐率高,审计内容更丰富

- 可对指定软件应用做代理解密

缺点

- 需要准入客户端

- 目前只支持windows系统

- 不支持过滤、只支持审计

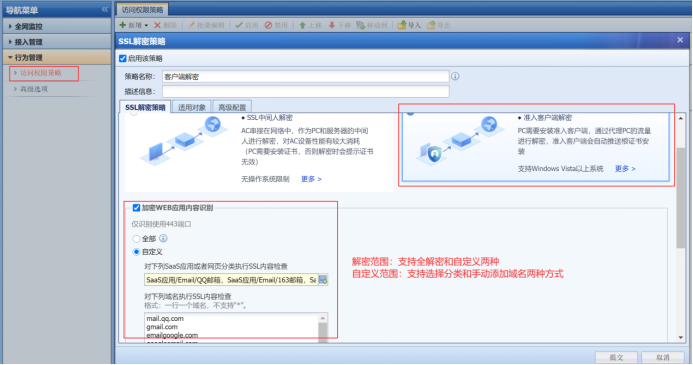

配置思路

需要先确认多功能序列号已激活SSL内容识别,默认是激活的

启用解密策略,选择【解密方式】和【解密范围】

?

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!