TsuKing: Coordinating DNS Resolvers and Queries into Potent DoS Amplifiers

TsuKing: Coordinating DNS Resolvers and Queries into Potent DoS Amplifiers

CCS 2023

笔记

本文介绍了一种名为 TsuKing 的新型 DNS 放大攻击。与以前利用单个DNS解析器的攻击不同,TsuKing协调多个易受攻击的DNS解析器并精心构建的查询,以形成强大的DoS放大器。该攻击有三种变体:DNSRetry、DNSChain 和 DNSLoop,它们都利用不一致的 DNS 实现来实现显着的放大效果。作者进行了测量,发现大约14.5%的开放DNS解析器可能容易受到TsuKing的攻击。实际评估表明,攻击者可以使用 DNSChain 变体实现至少 3,700× 的数据包放大系数。作者已向受影响的供应商报告了漏洞,并收到了积极的回应,并分配了 3 个 CVE。该文件还提供了缓解建议。

大意:

- TsuKing是一种新的DNS放大攻击,可以协调多个易受攻击的DNS解析器和查询。

- 该攻击有三种变体:DNSRetry、DNSChain 和 DNSLoop。

- 大约 14.5% 的开放 DNS 解析器可能容易受到 TsuKing 的攻击。

- 攻击者可以使用 DNSChain 变体实现至少 3,700× 的数据包放大因子。

- 已向受影响的供应商报告了漏洞,并分配了 3 个 CVE。

- 已提供缓解建议。

后续的研究方向

-

开发缓解技术:探索和开发有效的缓解技术来防御 TsuKing 攻击。这可能涉及增强 DNS 解析器以检测和防止恶意查询的转发,在更广泛的 DNS 实现中实现负缓存,以及改进对 RD 标志的处理。

-

分析对互联网基础设施的影响:调查 TsuKing 攻击对互联网基础设施的潜在影响,包括 DNS 系统的可扩展性和弹性。这可能涉及分析 DNS 解析器在受到攻击时的性能,并评估现有防御机制的有效性。

-

研究经济影响:研究 TsuKing 攻击的经济影响,包括发动此类攻击的成本和受害者的潜在经济损失。这可能涉及分析攻击者发起 TsuKing 攻击的动机,并探索可能的经济对策。

-

评估对策的有效性:评估现有对策的有效性,例如限速、流量过滤和异常检测。这可能涉及进行实验和模拟,以评估这些对策减轻 TsuKing 攻击影响的能力。

-

调查其他潜在的攻击媒介:探索其他潜在的攻击媒介,这些攻击媒介可以与 TsuKing 攻击结合使用以扩大影响。这可能涉及分析其他网络协议和服务的漏洞,并评估它们遭受放大攻击的可能性。

-

评估法律和政策影响:研究 TsuKing 攻击的法律和政策影响,包括 DNS 运营商的责任以及可能需要采取监管措施来减轻此类攻击的影响。这可能涉及分析与 DNS 安全相关的现有法律和法规,并为政策制定者提出建议。

这些研究方向有助于更好地了解TsuKing攻击,并有助于制定有效的对策以减轻其影响。

摘要

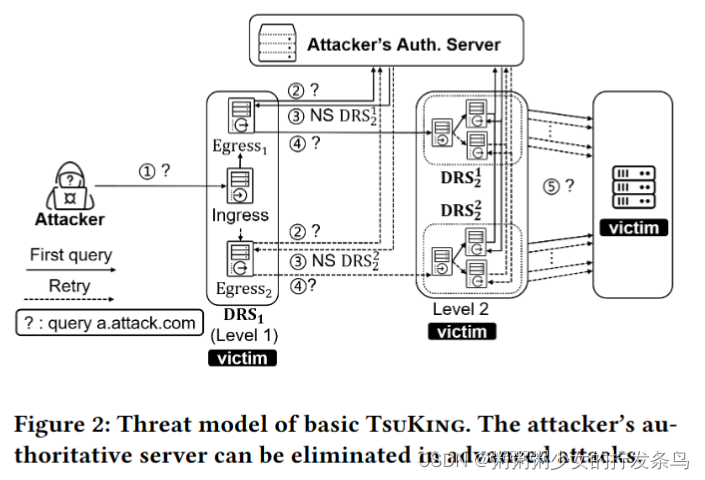

在本文中,我们提出了一种新的DNS放大攻击,名为TsuKing。TsuKing没有单独利用单个DNS解析器来实现放大效果,而是巧妙地协调了许多易受攻击的DNS解析器,并将精心制作的查询组合在一起,形成了强大的DoS放大器。我们证明,使用TsuKing,初始的小放大因子可以通过协调放大器的内层呈指数级增加,从而导致极其强大的放大攻击。TsuKing有三种变体,包括DNSRetry、DNSChain和DNSLoop,所有这些变体都利用一套不一致的DNS实现来实现巨大的放大效果。通过全面的测量,我们发现130万个开放式DNS解析器中约有14.5%可能容易受到TsuKing的攻击。真实世界的受控评估表明,攻击者可以实现至少3700×(DNSChain)的数据包放大因子。我们已经向受影响的供应商报告了漏洞,并向他们提供了缓解建议。我们收到了6家供应商的积极回应,包括Unbound、MikroTik和AliDNS,并分配了3家CVE。其中一些正在执行我们的建议。

引言

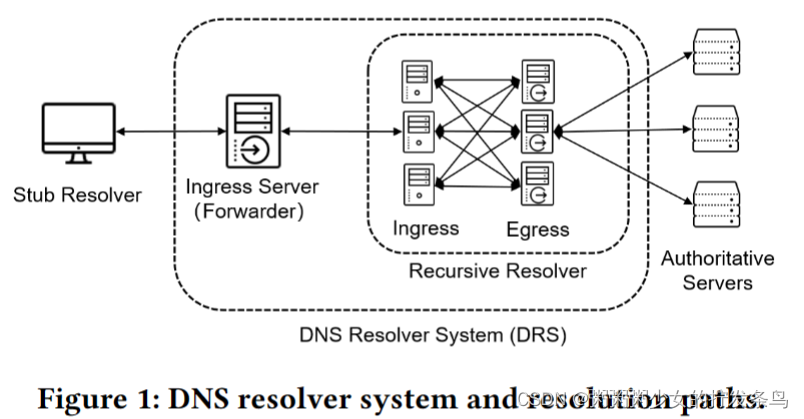

作为互联网的基础设施,域名系统(DNS)负责映射域名和IP地址。它提供对多种网络服务的支持,如云托管[57]、证书颁发[58]和电子邮件身份验证[52]。

然而,DNS的设计缺乏足够的安全考虑,尽管它至关重要。潜在的问题之一是,响应包的大小可能比查询的大得多。此外,DNS是建立在无状态UDP之上的,攻击者可以利用它通过欺骗源地址来进行反射放大攻击。因此,数以千万计的域成为基于DNS的拒绝服务(DoS)攻击的受害者[9,48]。

随着DNS生态系统的发展,包括公共DNS服务的发展[44],DNS的结构变得越来越复杂,为通过DNS发起DoS攻击提供了更多机会。例如,根据Randall等人[44],谷歌公共DNS在世界各地有许多出口IP,每个出口IP都可以用来放大查询流量。尽管已经提出了DNS Cookie[4]等新技术来缓解此类攻击,但DNS仍面临着被TsuNAME[39]和其他放大攻击[51,55]等放大攻击作为目标或被用来发起放大攻击的新安全风险。

之前的工作。

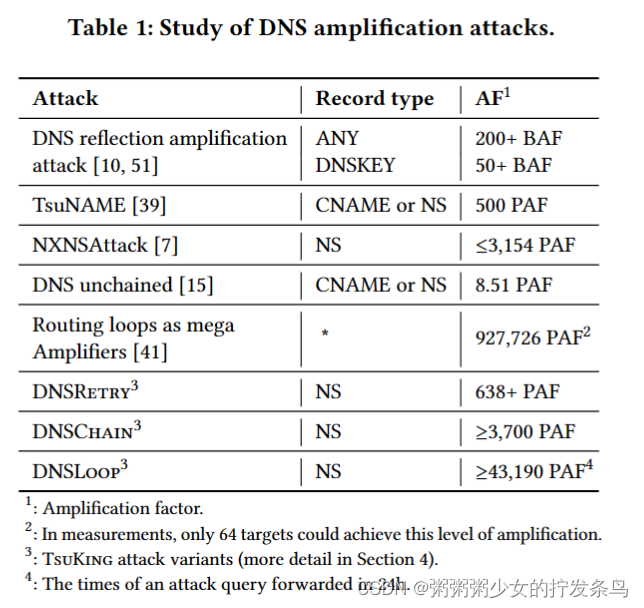

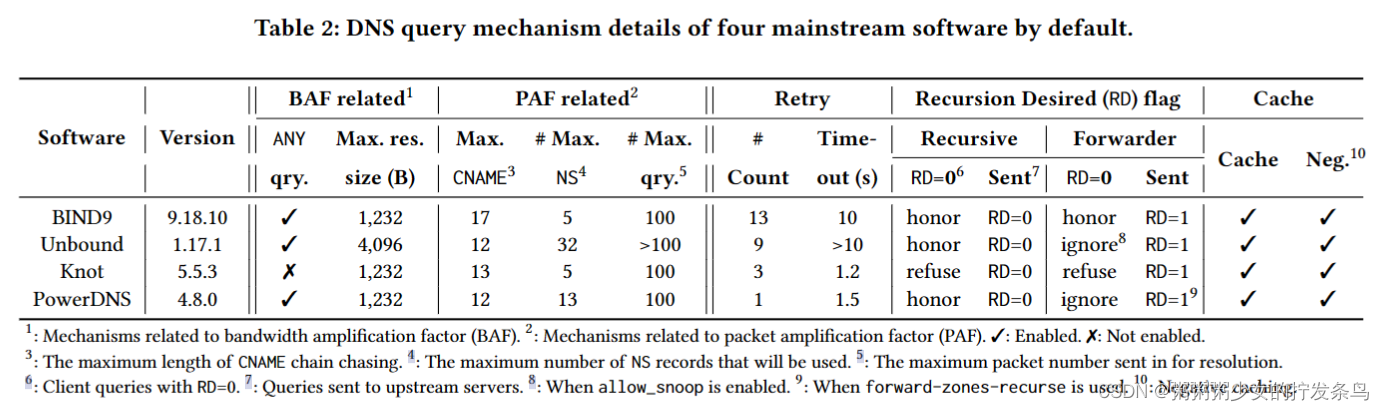

关于放大攻击,基本上有两种方法可以增加放大因子:(i)一种是增加DNS响应包的大小以放大带宽,就像攻击一样使用ANY、TXT和DNSSEC查询[10,40,51];(ii)另一种是增加传出查询包的数量,例如利用NS和CNAME记录处理的漏洞[7,39]。然而,除了使用僵尸网络和源地址欺骗外,这些工作主要依靠单个易受攻击的解析器来进行放大攻击。安全社区已经设计了相应的技术来减少放大影响,例如拒绝ANY查询或限制查询数量[7,14,19,39],因此发起这些攻击变得更加困难。

我们的研究

在本文中,我们提出了一种新的DNS放大攻击,名为TsuKing。TsuKing没有专注于具有大放大能力的单个目标,而是通过巧妙地创建新的DNS解析路径,将大量可能具有小放大能力的易受攻击的DNS解析器协调为强大的DoS放大器。沿着这条路径,初始的小放大因子呈指数级增长到千倍大。TsuKing可以以较低的成本攻击范围广泛的受害者。TsuKing利用两种关键技术进行DNS放大攻击,可以概括为Tsu(Tsunami)和King[24]。Tsu技术增加了放大效果,而King技术将DNS解析器协调在一起。与King一样,它使用权威的名称服务器来指导DNS查询以测量任何IP地址之间的延迟,TsuKing也使用这样的名称服务器指导恶意的DNS查询和响应。对手使用精心编制的NS响应来操纵要在不同解析器之间转发的DNS查询,从而产生查询链或查询循环(King)。另一方面,解析器的重试机制与多个度一起生成额外的分组,从而导致放大(Tsu)。这种重试过程在链(环)上不断复制,导致逐级呈指数级放大(见第3节)。

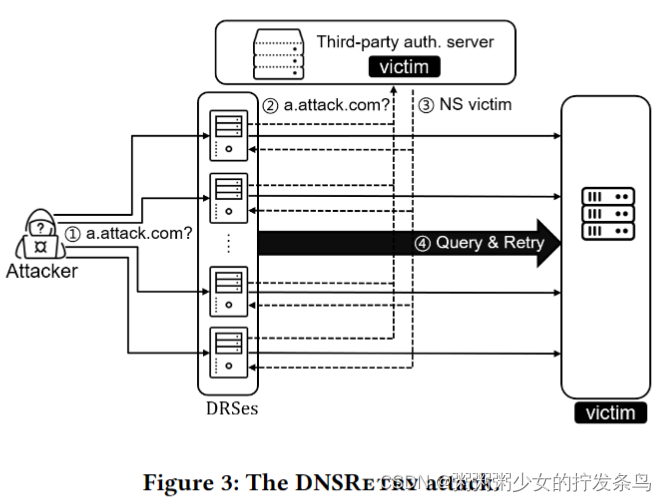

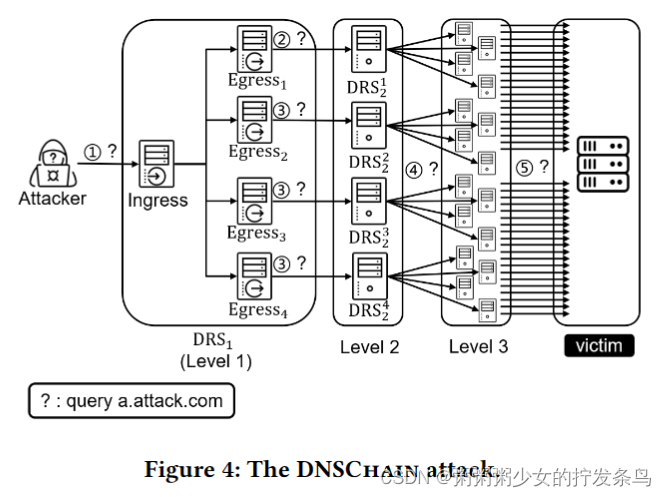

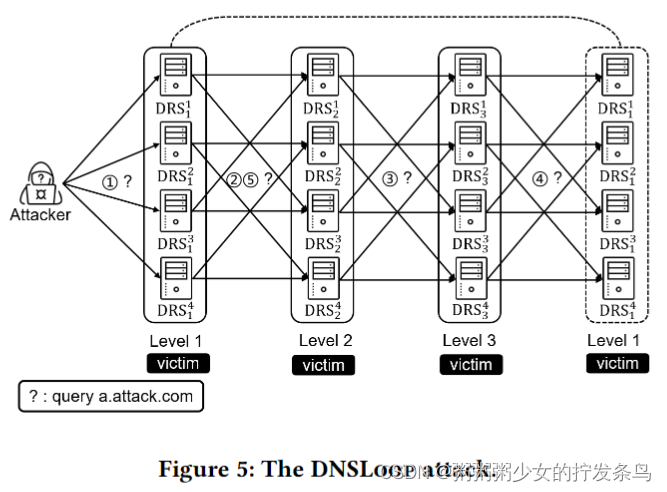

基于这些技术,TsuKing有三种攻击变体:(i)DNSRetry使解析器积极重试,直接向受害者发送大量查询。(ii)DNSChain将易受攻击的解析器的数量协调到查询链中,以分层放大查询。它只需两台设备就可以发起DDoS攻击,比传统的基于僵尸网络的攻击更具成本效益。(iii)DNSLoop将许多易受攻击的解析器组装成查询循环,无限度地处理同一请求(见第4节)。

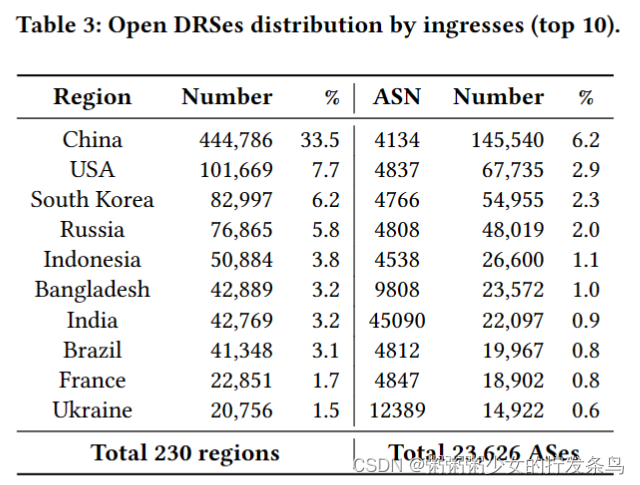

为了调查TsuKing在野外的影响,我们通过仔细扫描IPv4地址空间并考虑道德因素,收集了130万个开放式DNS解析程序。我们的分析表明,大约14.5%的DNS解析器容易受到TsuKing攻击。特别是,我们发现一些流行的公共DNS服务,如114DNS[3],容易受到TsuKing的攻击。通过实验和分析,我们发现许多广泛使用的DNS实现对TsuKing攻击构成了潜在风险(见第5节)。

我们在现实世界中对每种攻击变体进行了对照实验,以评估其可行性并提供深入分析。结果表明,攻击者可以简单地发起三种攻击变体,即使在小规模实验中,TsuKing也可以实现至少3700倍的数据包放大因子(PAF)(DNSChain攻击)。具体而言,这三种攻击变体达到638PAF(DNSRetry)、3700PAF(DNSChain),并在24小时内转发43190次攻击查询(DNSLoop)(见第6节)。

我们已经向受影响的供应商和服务提供商推荐了缓解解决方案,并提供了漏洞报告。所以到目前为止,我们已经收到了6家供应商的回复,包括Unbound、MikroTik和AliDNS等DNS软件和服务,他们都确认了该漏洞,并承诺提供修补代码来修复它。此外,TsuKing还获得了3个新的CVE号码(见第7节和第8节)。

贡献

新的威胁模型。我们提出了一种新的DNS扩增攻击威胁模型:TsuKing,它通过协调DNS解析器和查询来创建扩增攻击。

测量和评估。我们全面测量了影响TsuKing的实际因素,并通过广泛的评估确定了大量易受攻击的DNS解析器。

缓解和披露。我们向所有受影响的供应商提供了缓解解决方案和漏洞报告,并收到了他们的确认和修补计划。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!