全国(山东、安徽)职业技能大赛--信息安全管理与评估大赛题目+答案讲解——windows应急响应篇

🍬 博主介绍

👨?🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

?主攻领域:【渗透领域】【应急响应】 【java】 【VulnHub靶场复现】【面试分析】

🎉点赞?评论?收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论??一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

—前言—

针对信安评估这个赛项来讲,应急响应部分基本上都是基于Win/Linux的,包括但不限于各类服务 中间件 操作系统等,一般来讲,遇到的比较多的还是Web的日志比较多,很多省赛以及22 23国赛都是Web的日志,如果出了Windows的,那flag基本上都是藏在计划任务 事件日志 这些地方,且极大可能会出中间件日志的题目,那么今天给大家讲一下关于Windows的应急响应

| 任务1:应急响应 | |

|---|---|

| 任务编号 | 任务描述 |

| 1 | 提交攻击者的IP地址 |

| 2 | 识别攻击者使用的操作系统 |

| 3 | 找出攻击者资产收集所使用的平台 |

| 4 | 提交攻击者目录扫描所使用的工具名称 |

| 5 | 提交攻击者首次攻击成功的时间,格式:DD /MM/YY:HH:MM:SS |

| 6 | 找到攻击者写入的恶意后门文件,提交文件名(完整路径)和后门密码 |

| 7 | 找到攻击者隐藏在正常web应用代码中的恶意代码,提交该文件名(完整路径) |

| 8 | 识别系统中存在的恶意程序进程,提交进程名 |

| 9 | 找到文件系统中的恶意程序文件并提交文件名(完整路径) |

| 10 | 简要描述该恶意文件的行为 |

一、 windows 入侵排查

1.查看是否有新增账号:

lusrmgr.msc

2.检查异常端口、进程

-

检查方法:

a、使用

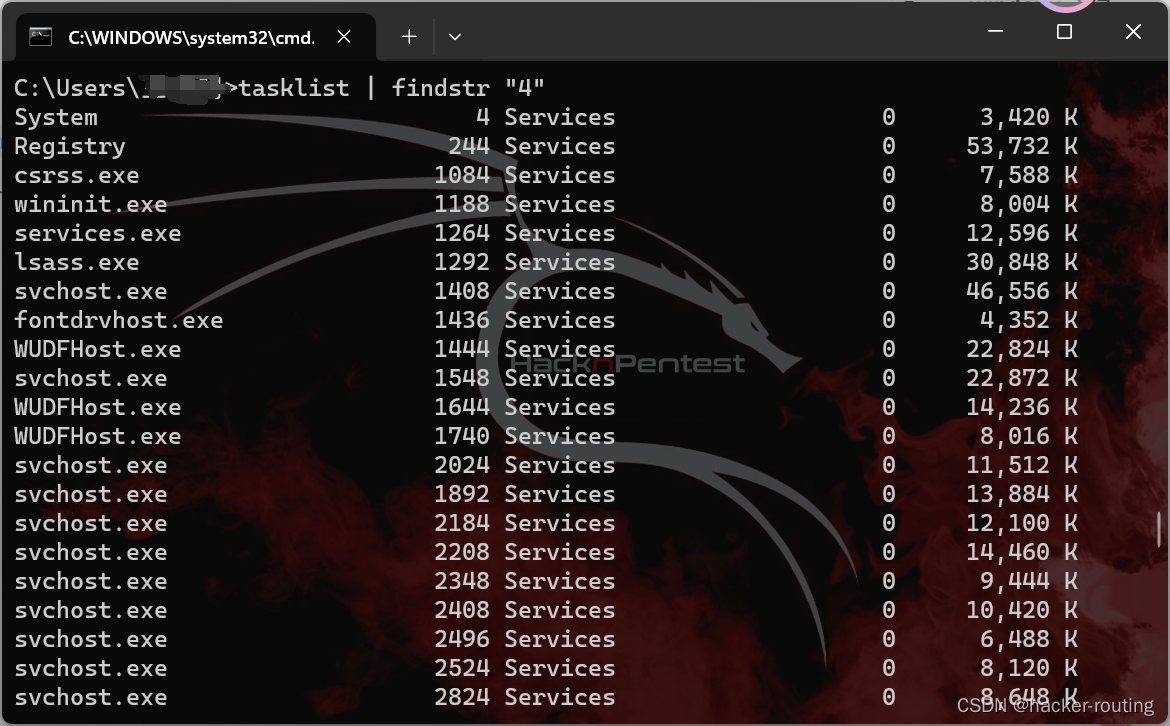

netstat -ano命令查看目前的网络连接,定位可疑的 ESTABLISHEDb、根据 netstat 命令定位出的 PID 编号,再通过 tasklist 命令进行进程定位

tasklist | findstr "PID"

小技巧:

a、查看端口对应的 PID:netstat -ano | findstr "port"

b、查看进程对应的 PID:任务管理器 – 查看 – 选择列 – PID 或者 tasklist | findstr "PID"

3.检查系统相关信息

服务自启动

单击【开始】>【运行】,输入 services.msc

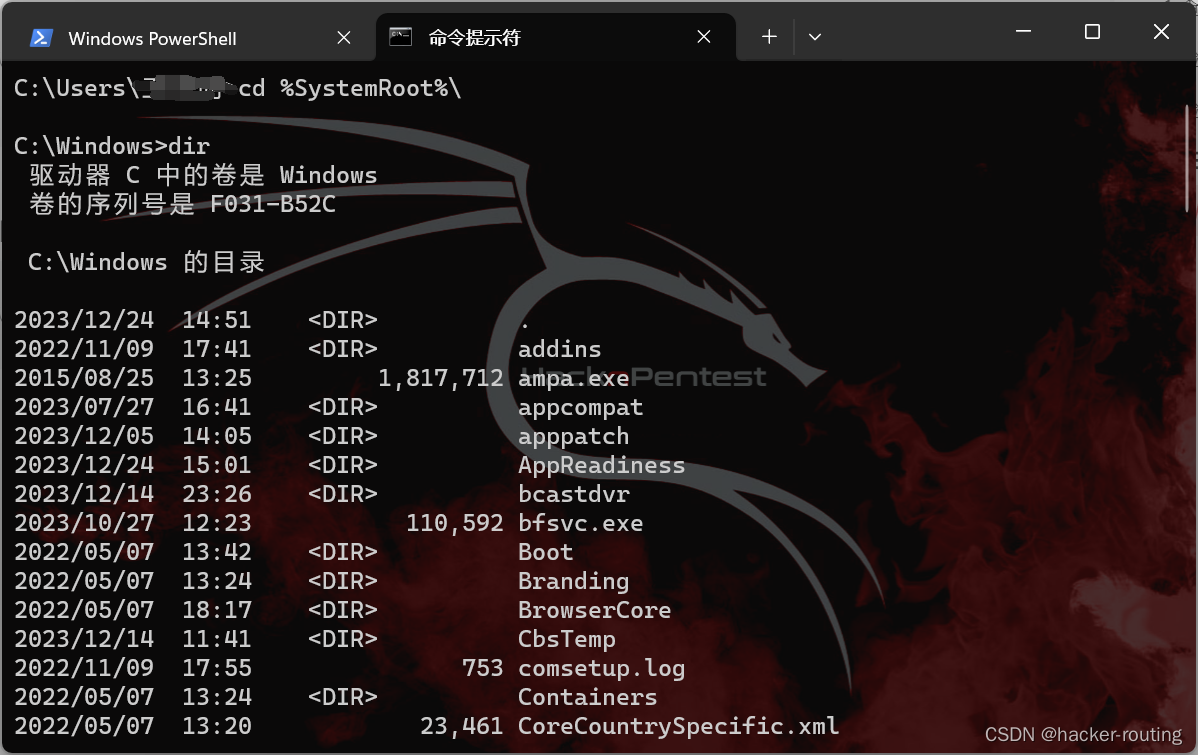

查看主机版本信息

systeminfo,查看系统信息

二、日志分析

1.Windows事件日志简介

Windows系统日志是记录系统中硬件、软件和系统问题的信息,同时还可以监视系统中发生的事件。用户可以通过它来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹。

Windows主要有以下三类日志记录系统事件:应用程序日志、系统日志和安全日志。

系统日志

##是 Windows 操作系统的事件日志文件。事件日志是操作系统记录和存储与系统操作和状态相关的信息的功能

默认位置: %SystemRoot%\System32\Winevt\Logs\System.evtx

应用程序日志

默认位置:%SystemRoot%\System32\Winevt\Logs\Application.evtx

安全日志

默认位置:%SystemRoot%\System32\Winevt\Logs\Security.evtx

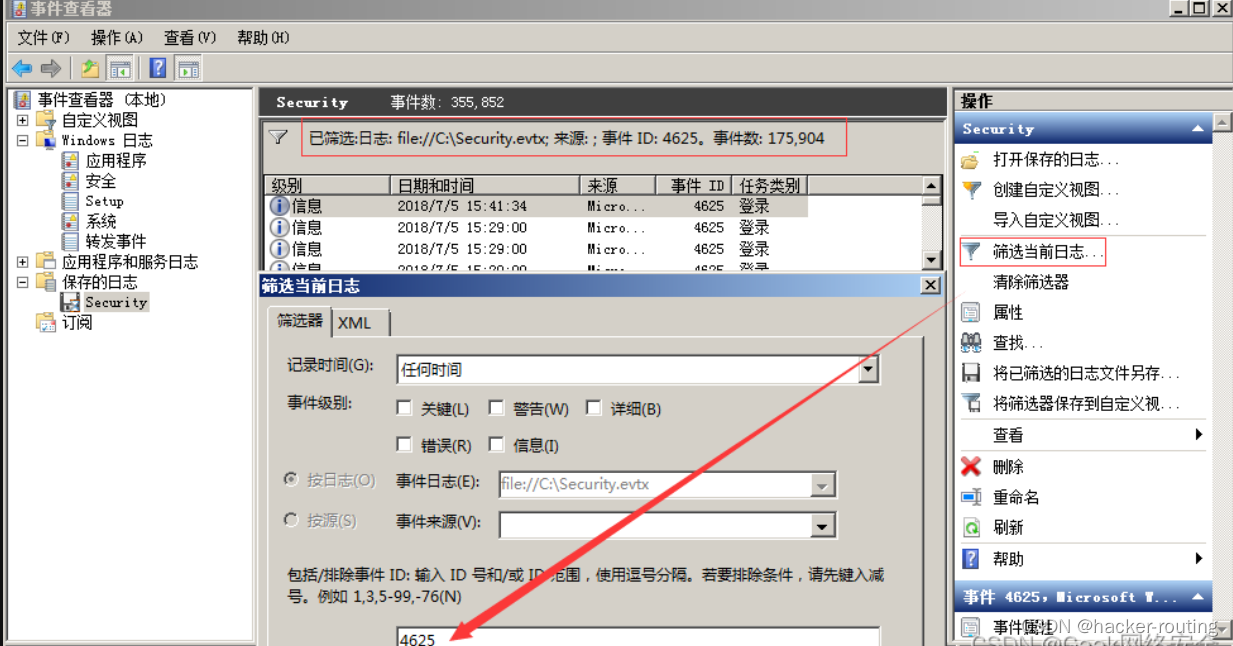

2.事件日志分析

对于Windows事件日志分析,不同的EVENT ID代表了不同的意义,摘录一些常见的安全事件的说明:

| 事件ID | 说明 |

|---|---|

| 4624 | 登录成功 |

| 4625 | 登录失败 |

| 4634 | 注销成功 |

| 4647 | 用户启动的注销 |

| 4672 | 使用超级用户(如管理员)进行登录 |

| 4720 | 创建用户 |

案例一:

事件查看器

我们输入事件ID:4625进行日志筛选,发现事件ID:4625,事件数175904,即用户登录失败了175904次,那么这台服务器管理员账号可能遭遇了暴力猜解。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!