压缩炸弹,Java怎么防止

压缩炸弹,Java怎么防止

什么是压缩炸弹,会有什么危害

什么是压缩炸弹

-

压缩炸弹(ZIP):一个压缩包只有几十KB,但是解压缩后有几十GB,甚至可以去到几百TB,直接撑爆硬盘,或者是在解压过程中CPU飙到100%造成服务器宕机。虽然系统功能没有自动解压,但是假如开发人员在不细心观察的情况下进行一键解压(不看压缩包里面的文件大小),可导致压缩炸弹爆炸。又或者压缩炸弹藏在比较深的目录下,不经意的解压缩,也可导致压缩炸弹爆炸。 -

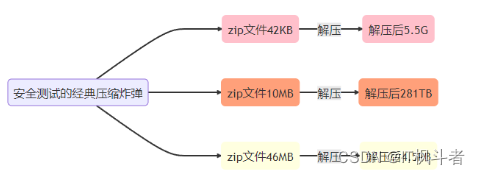

以下是安全测试几种经典的压缩炸弹

-

-

压缩炸弹(也称为压缩文件炸弹、炸弹文件)是一种特殊的文件,它在解压缩时会迅速膨胀成极其庞大的文件,可能导致系统资源耗尽、崩溃或磁盘空间耗尽。

-

压缩炸弹的原理是利用文件压缩算法中的重复模式和递归压缩的特性。它通常是一个非常小的压缩文件,但在解压缩时会生成大量的重复数据,导致文件大小迅速增长。这种文件的设计意图是迫使系统进行大量的解压缩操作,以消耗系统资源或填满磁盘空间。

-

压缩炸弹可能对系统造成严重的影响,包括系统崩溃、资源耗尽、拒绝服务攻击等。因此,它被视为一种恶意的计算机攻击工具,常常被用于恶意目的或作为安全测试中的一种工具。

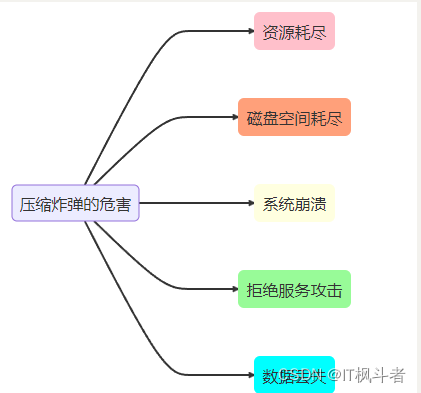

压缩炸弹会有什么危害

-

-

压缩炸弹可能对计算机系统造成以下具体的破坏:

-

资源耗尽:压缩炸弹在解压缩时会生成大量的重复数据,导致系统的CPU、内存和磁盘资源被迅速占用。这可能导致系统反应迟缓、无法响应用户的请求,甚至系统崩溃。\ -

磁盘空间耗尽:由于压缩炸弹的膨胀特性,它可能在解压缩过程中填满磁盘空间。这会导致系统无法写入新的数据,造成磁盘空间耗尽,影响系统的正常运行。 -

系统崩溃:当一个压缩炸弹被解压缩时,系统可能由于资源耗尽或磁盘空间耗尽而崩溃。这可能导致系统重启或需要进行紧急修复,造成数据丢失或系统不可用的情况。 -

拒绝服务攻击:大规模的解压缩操作可能消耗大量系统资源,导致系统无法正常提供服务。这被恶意攻击者利用,用于进行拒绝服务攻击,使目标系统无法响应合法用户的请求。 -

数据丢失:在某些情况下,压缩炸弹可能会导致系统文件或数据的损坏或丢失。这可能发生在磁盘空间被耗尽时,写入操作无法成功完成的情况下。 -

重要提示:压缩炸弹可能对计算机系统造成不可逆的损害,请不要尝试创建、传播或使用压缩炸弹,以保护计算机和网络的安全。

怎么检测和处理压缩炸弹,Java怎么防止压缩炸弹

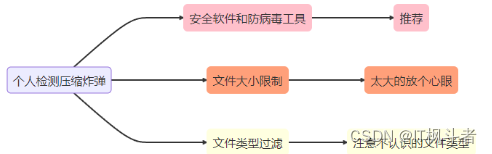

个人有没有方法可以检测压缩炸弹?

-

有一些方法可以识别和处理潜在的压缩炸弹,以防止对系统造成破坏。以下是一些常见的方法:

-

-

安全软件和防病毒工具(推荐):使用最新的安全软件和防病毒工具可以帮助检测和阻止已知的压缩炸弹。这些工具通常具备压缩文件扫描功能,可以检查文件是否包含恶意的压缩炸弹。 -

文件大小限制:设置对文件大小的限制可以帮助防止解压缩过程中出现过大的文件。通过限制解压缩操作的最大文件大小,可以减少对系统资源和磁盘空间的过度消耗。 -

文件类型过滤:识别和过滤已知的压缩炸弹文件类型可以帮助阻止这些文件的传输和存储。通过检查文件扩展名或文件头信息,可以识别潜在的压缩炸弹,并阻止其传输或处理。

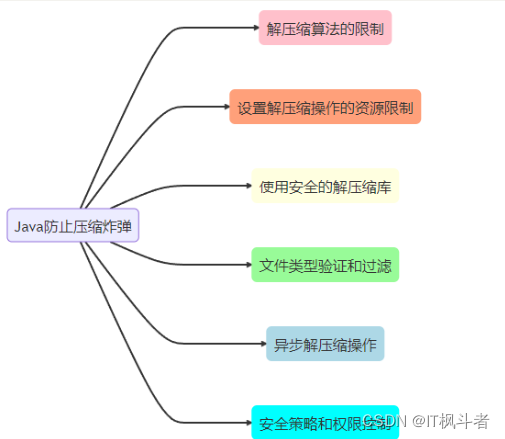

Java怎么防止压缩炸弹

-

在java中实际防止压缩炸弹的方法挺多的,可以采取以下措施来防止压缩炸弹:

-

-

解压缩算法的限制:限制解压缩算法的递归层数和重复模式的检测可以帮助防止解压缩过程无限膨胀。通过限制递归的深度和检测重复模式,可以及时中断解压缩操作并避免过度消耗资源。 -

设置解压缩操作的资源限制:使用Java的java.util.zip或java.util.jar等类进行解压缩时,可以设置解压缩操作的资源限制,例如限制解压缩的最大文件大小、最大递归深度等。通过限制资源的使用,可以减少对系统资源的过度消耗。 -

使用安全的解压缩库:确保使用的解压缩库是经过安全验证的,以避免存在已知的压缩炸弹漏洞。使用官方或经过广泛验证的库可以减少受到压缩炸弹攻击的风险。 -

文件类型验证和过滤:在解压缩之前,可以对文件进行类型验证和过滤,排除潜在的压缩炸弹文件。通过验证文件的类型、扩展名和文件头信息,可以识别并排除不安全的压缩文件。 -

异步解压缩操作:将解压缩操作放在异步线程中进行,以防止阻塞主线程和耗尽系统资源。这样可以保持应用程序的响应性,并减少对系统的影响。 -

安全策略和权限控制:实施严格的安全策略和权限控制,限制用户对系统资源和文件的访问和操作。确保只有受信任的用户或应用程序能够进行解压缩操作,以减少恶意使用压缩炸弹的可能性。

使用解压算法的限制来实现防止压缩炸弹

-

在前面我们说了Java防止压缩炸弹的一些策略,下面我将代码实现通过

解压缩算法的限制来实现防止压缩炸弹。 -

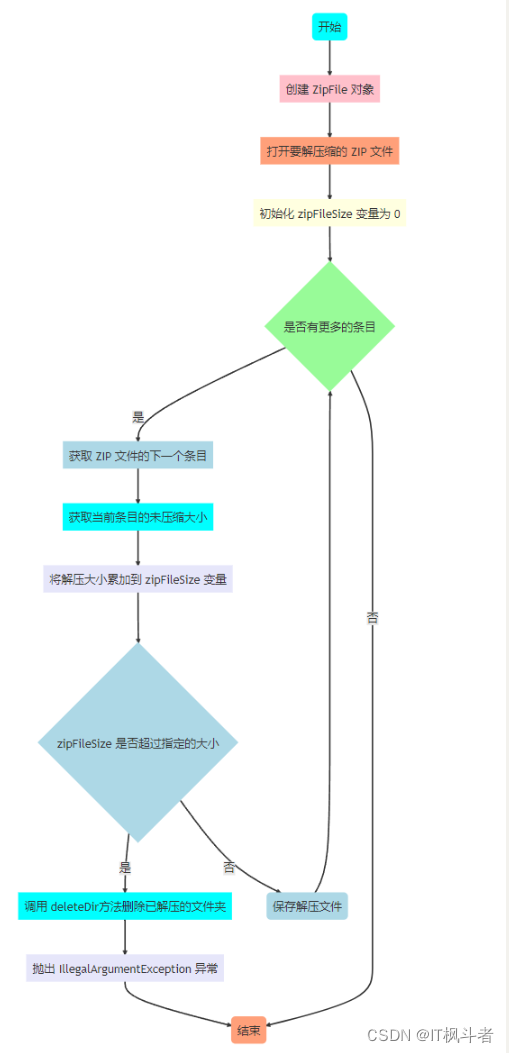

先来看看我们实现的思路: -

-

实现流程说明如下:

-

首先,通过给定的

file参数创建一个ZipFile对象,用于打开要解压缩的 ZIP 文件。 -

zipFileSize变量用于计算解压缩后的文件总大小。 -

使用

zipFile.entries()方法获取 ZIP 文件中的所有条目,并通过while循环逐个处理每个条目。 -

对于每个条目,使用

entry.getSize()获取条目的未压缩大小,并将其累加到zipFileSize变量中。 -

如果

zipFileSize超过了给定的size参数,说明解压后的文件大小超过了限制,此时会调用deleteDir()方法删除已解压的文件夹,并抛出IllegalArgumentException异常,以防止压缩炸弹攻击。 -

创建一个

File对象unzipped,表示解压后的文件或目录在输出文件夹中的路径。 -

如果当前条目是一个目录,且

unzipped不存在,则创建该目录。 -

如果当前条目不是一个目录,确保

unzipped的父文件夹存在。 -

创建一个

FileOutputStream对象fos,用于将解压后的数据写入到unzipped文件中。 -

通过

zipFile.getInputStream(entry)获取当前条目的输入流。 -

创建一个缓冲区

buffer,并使用循环从输入流中读取数据,并将其写入到fos中,直到读取完整个条目的数据。 -

最后,在

finally块中关闭fos和zipFile对象,确保资源的释放。 -

实现代码工具类: -

import java.io.File; import java.io.FileOutputStream; import java.io.InputStream; import java.util.Enumeration; import java.util.zip.ZipEntry; import java.util.zip.ZipFile; /** * 文件炸弹工具类 * * @version 1.0 * @date 2023/10 */ public class FileBombUtil { /** * 限制文件大小 1M(限制单位:B)[1M=1024KB 1KB=1024B] */ public static final Long FILE_LIMIT_SIZE = 1024 * 1024 * 1L; /** * 文件超限提示 */ public static final String FILE_LIMIT_SIZE_MSG = "The file size exceeds the limit"; /** * 解压文件(带限制解压文件大小策略) * * @param file 压缩文件 * @param outputfolder 解压后的文件目录 * @param size 限制解压之后的文件大小(单位:B),示例 3M:1024 * 1024 * 3L (FileBombUtil.FILE_LIMIT_SIZE * 3) * @throws Exception IllegalArgumentException 超限抛出的异常 * 注意:业务层必须抓取IllegalArgumentException异常,如果msg等于FILE_LIMIT_SIZE_MSG * 要考虑后面的逻辑,比如告警 */ public static void unzip(File file, File outputfolder, Long size) throws Exception { ZipFile zipFile = new ZipFile(file); FileOutputStream fos = null; try { Enumeration<? extends ZipEntry> zipEntries = zipFile.entries(); long zipFileSize = 0L; ZipEntry entry; while (zipEntries.hasMoreElements()) { // 获取 ZIP 文件的下一个条目 entry = zipEntries.nextElement(); // 将解缩大小累加到 zipFileSize 变量 zipFileSize += entry.getSize(); // 判断解压文件累计大小是否超过指定的大小 if (zipFileSize > size) { deleteDir(outputfolder); throw new IllegalArgumentException(FILE_LIMIT_SIZE_MSG); } File unzipped = new File(outputfolder, entry.getName()); if (entry.isDirectory() && !unzipped.exists()) { unzipped.mkdirs(); continue; } else if (!unzipped.getParentFile().exists()) { unzipped.getParentFile().mkdirs(); } fos = new FileOutputStream(unzipped); InputStream in = zipFile.getInputStream(entry); byte[] buffer = new byte[4096]; int count; while ((count = in.read(buffer, 0, buffer.length)) != -1) { fos.write(buffer, 0, count); } } } finally { if (null != fos) { fos.close(); } if (null != zipFile) { zipFile.close(); } } } /** * 递归删除目录文件 * * @param dir 目录 */ private static boolean deleteDir(File dir) { if (dir.isDirectory()) { String[] children = dir.list(); //递归删除目录中的子目录下 for (int i = 0; i < children.length; i++) { boolean success = deleteDir(new File(dir, children[i])); if (!success) { return false; } } } // 目录此时为空,可以删除 return dir.delete(); } } -

测试类: -

import java.io.File; /** * 文件炸弹测试类 * * @version 1.0 * @date 2023/10 */ public class Test { public static void main(String[] args) { File bomb = new File("D:\temp\3\zbsm.zip"); File tempFile = new File("D:\temp\3\4"); try { FileBombUtil.unzip(bomb, tempFile, FileBombUtil.FILE_LIMIT_SIZE * 60); } catch (IllegalArgumentException e) { if (FileBombUtil.FILE_LIMIT_SIZE_MSG.equalsIgnoreCase(e.getMessage())) { FileBombUtil.deleteDir(tempFile); System.out.println("原始文件太大"); } else { System.out.println("错误的压缩文件格式"); } } catch (Exception e) { e.printStackTrace(); } } }

总结

-

文件炸弹是一种恶意的计算机程序或文件,旨在利用压缩算法和递归结构来创建一个巨大且无限增长的文件或文件集 合。它的目的是消耗目标系统的资源,如磁盘空间、内存和处理能力,导致系统崩溃或无法正常运行。文件炸弹可能是有意制造的攻击工具,用于拒绝服务(DoS)攻击或滥用资源的目的。

-

文件炸弹带来的危害极大,作为开发人员,我们必须深刻认识到文件炸弹的危害性,并始终保持高度警惕,以防止这种潜在漏洞给恐怖分子以可乘之机。

-

总而言之,我们作为开发人员,要深刻认识到文件炸弹的危害性,严防死守,不给恐怖分子任何可乘之机。通过使用安全工具、限制文件大小、及时更新软件、定期备份数据以及加强安全意识,我们可以有效地防止文件炸弹和其他恶意活动对系统造成损害。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!