cnPuTTY CAC 0.80—PuTTY CAC 0.80中文版本简单说明~~

? ? ? ?

? ? ? ? 随着PuTTY 0.80在2023-12-18发布,PuTTY CAC也同步进行了更新。

? ? ? ? PuTTY CAC 0.80同步更新了针对Terrapin攻击(CVE-2023-48795)的修改,除了这些还进行了额外的添加和修改。另外来自cnPuTTY CAC自身也进行了小的修改。更多详细的内容请参考以下内容。

首先,来自PuTTY针对Terrapin攻击(CVE-2023-48795)的修改详细内容请参考如下连接:cnPuTTY 0.80.0.1—PuTTY Release 0.80中文版本简单说明~~![]() https://blog.csdn.net/zdIdealism/article/details/135257287请注意:cnPuTTY CAC 0.79及其之前的版本都会受到Terrapin攻击的影响,如果可能的话强烈建议使用cnPuTTY CAC 0.80或者之后的版本,当然这由你自己决定。

https://blog.csdn.net/zdIdealism/article/details/135257287请注意:cnPuTTY CAC 0.79及其之前的版本都会受到Terrapin攻击的影响,如果可能的话强烈建议使用cnPuTTY CAC 0.80或者之后的版本,当然这由你自己决定。

其次,来自PuTTY CAC新加了两个增强功能,具体内容如下:

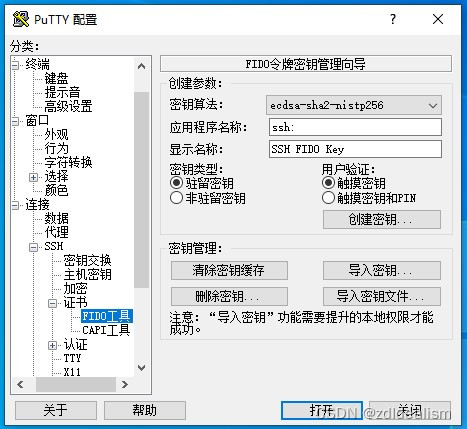

? ? ? ? 1.添加了在创建FIDO密钥时设置显示名称的功能。此字段不用于PuTTY CAC操作,但可用于在Yubico Authenticator等应用程序中区分密钥。FIDO工具界面也有了新的变化,如下图所示:

2.添加了忽略任何具有特定使用者名称的证书筛选功能,使这些证书不会自动加载或在证书选择对话框中可用。您可以根据需要在注册表中创建设置。如下示例:

REG ADD "HKEY_CURRENT_USER\Software\SimonTatham\PuTTY" /F /V IgnoreCertName /T REG_SZ /D "StringToIgnore"再次, 来自cnPuTTY CAC本身,在最小化中文的前提下,增加了细微改动。?

相关发布信息如下:

? ? ? 【重要提醒:没有人能够确定或者保证cnPuTTY CAC会跟随PuTTY CAC的后续更新发布同步更新,也不能够确保或者保证cnPuTTY CAC自身版本会进行后续更新或者修补,也许cnPuTTY CAC的发布、更新仅仅是一次性的。请知悉!!】

可执行程序可从如下网盘链接获得,并且这是cnPuTTY CAC出处的唯一永久性可执行程序的分享链接:?

网盘中包含如下信息:

提供32版本和64位版本,puttycac-hash文件中以压缩包为单位提供SHA256、SHA1、MD5校验值,并且提供了cnPuTTY CAC 发布公钥用来验证相关数字签名及完整性。cnPuTTY CAC 发布公钥信息如下:

cnPuTTY CAC Release public

指纹:50A8 87BA DF13 2F41 7D97 E5DC 204D 60B4 5484 7E95

cnPuTTY CAC源码,可以从如下唯一永久性源代码的分享链接获得:

https://github.com/dZ8Lx9OwX/cnPuTTY-CAC![]() https://github.com/dZ8Lx9OwX/cnPuTTY-CAC综上,自此所有相关信息分享完毕,请按照需要自行选择。?

https://github.com/dZ8Lx9OwX/cnPuTTY-CAC综上,自此所有相关信息分享完毕,请按照需要自行选择。?

? ? 【必要的安全提醒】:介于PuTTY历史上有出现“内置后门事件”,在此无法确保是否有人出于另外的原因修改了cnPuTTY CAC导致不可预知的后果或者事件,所以在此特别强调了本发布的唯一分享途径,其它途径不确定是否相同。是否从其他可以信赖的地方获得可执行程序或源代码,这是你的选择!!其他任何人所做的修改都不应当被认为是与本发布相同,如果你进行了类似的修改工作,请务必让他人有明确的区分,以免混淆。当然这也是对你有益的,其他任何善意的修改都值得肯定。

? ? ?【免责声明】:本篇内容及其它相关内容遵从相同的原则,这个原则也同样来源和适用于cnPuTTY、cnPuTTY CAC及cnKiTTY相关信息及内容。相关内容及发布与PuTTY、PuTTY CAC及KiTTY遵从相同的发布许可,不提供任何保证、不承担任何责任。包括但不限于已发布内容、已知信息或者其他相关的信息,以及直接或者间接的其他任何未知的情况,均不提供任何担保、不承担任何责任。你应当充分验证自己的需求和使用,以免造成不必要的麻烦。更多的其他信息请以相关网站的内容为准。所有的相关信息的获得请自行甄别验证,并自行承担相关责任。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!