buuctf-Misc 题目解答分解97-99

2023-12-25 23:44:53

97.[BSidesSF2019]zippy

?

?

下载完就是一个流量包 追踪tcp

?

?

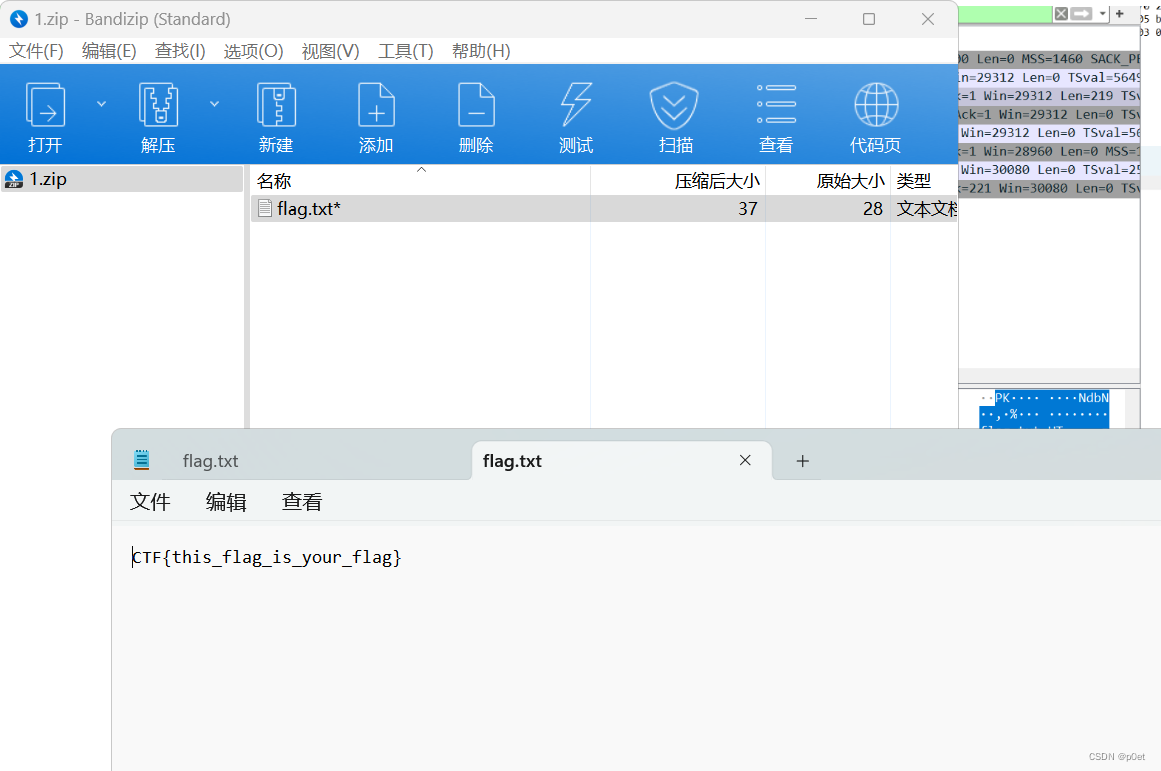

nc -l -p 4445 > flag.zip

unzip -P supercomplexpassword flag.zip

Archive: flag.zip

压缩包密码 supercomplexpassword

?

?

保存为 flag.zip

解压得到flag

?

?

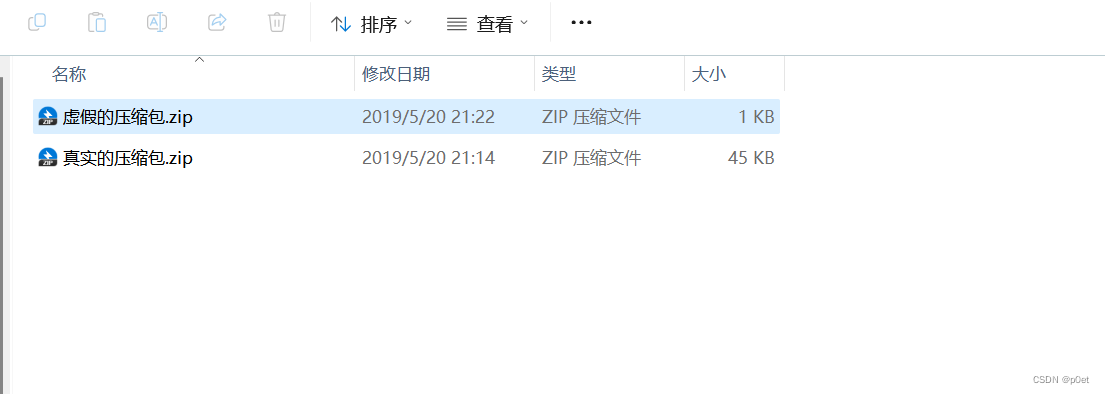

98.[GUET-CTF2019]虚假的压缩包

?

?

?

?

先从虚假的压缩包入手 ,肯定是伪加密了

binwalk 分离

拿到key.txt

?

?

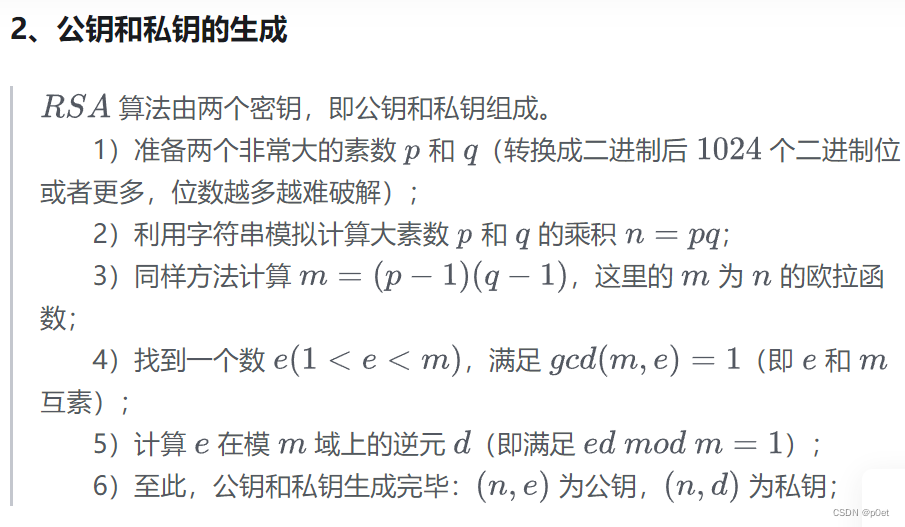

这个应该是RSA 加密

?

?

利用脚本

import gmpy2

"""

gmpy2.mpz(n)#初始化一个大整数

gmpy2.mpfr(x)# 初始化一个高精度浮点数x

d = gmpy2.invert(e,n) # 求逆元,de = 1 mod n

C = gmpy2.powmod(M,e,n)# 幂取模,结果是 C = (M^e) mod n

gmpy2.is_prime(n) #素性检测

gmpy2.gcd(a,b) #欧几里得算法,最大公约数

gmpy2.gcdext(a,b) #扩展欧几里得算法

gmpy2.iroot(x,n) #x开n次根

"""

p = gmpy2.mpz(3)

q = gmpy2.mpz(11)

e = gmpy2.mpz(3)

l = (p-1) * (q-1)

d = gmpy2.invert(e,l)

c = gmpy2.mpz(26)

n = p * q

ans = pow(c,d,n)

print(ans)?

答案是5

?

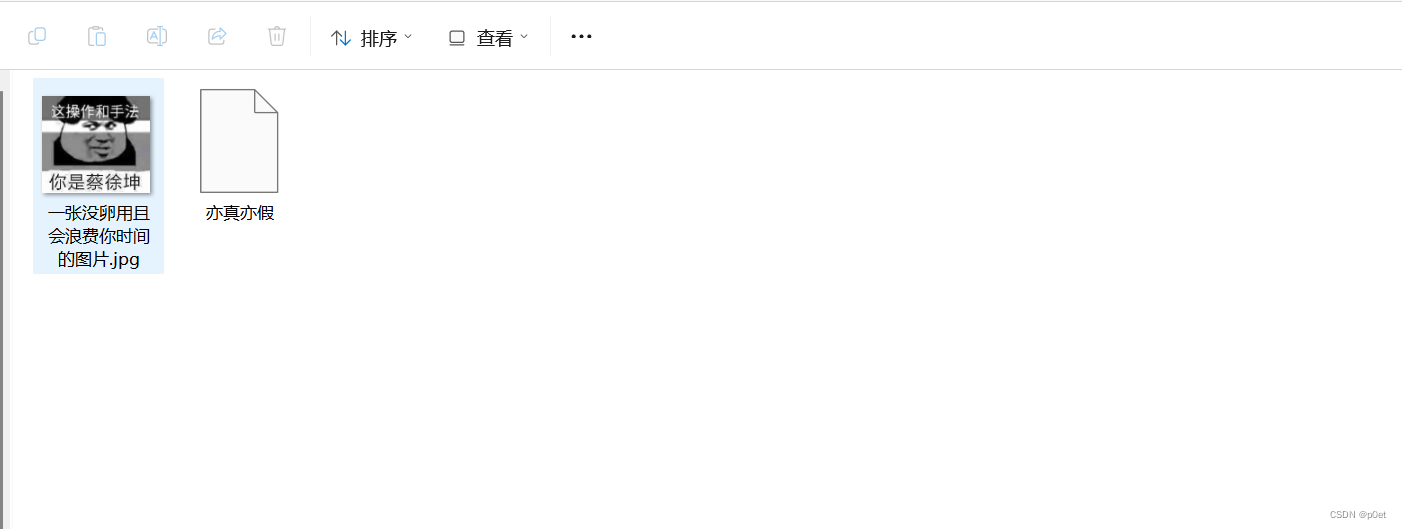

图片加高发现异或5

f1 = open('亦真亦假','r')

data = f1.read()

f1.close()

flag_data = ""

for i in data:

tmp = int(i,16) ^ 5

flag_data += hex(tmp)[2:]

f2 = open('./flag.doc','wb')

f2.write(flag_data.decode('hex'))

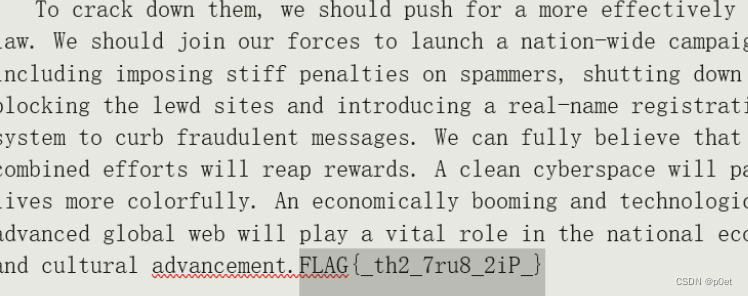

f2.close()打开flag.doc 在文章的末尾有flag 取消背景

得到flag{th2_7ru8_2iP}

99.[RCTF2019]draw

?

?

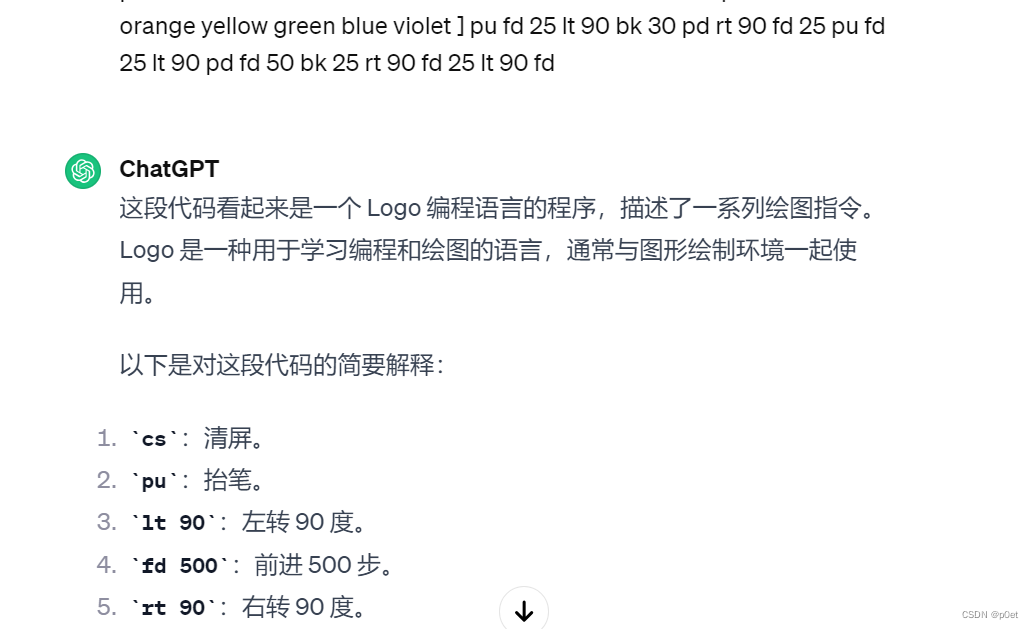

打开就是这,看不懂,根据题目猜也就是画图

直接交给chatgpt 了

?

?

说是logo 编程语言

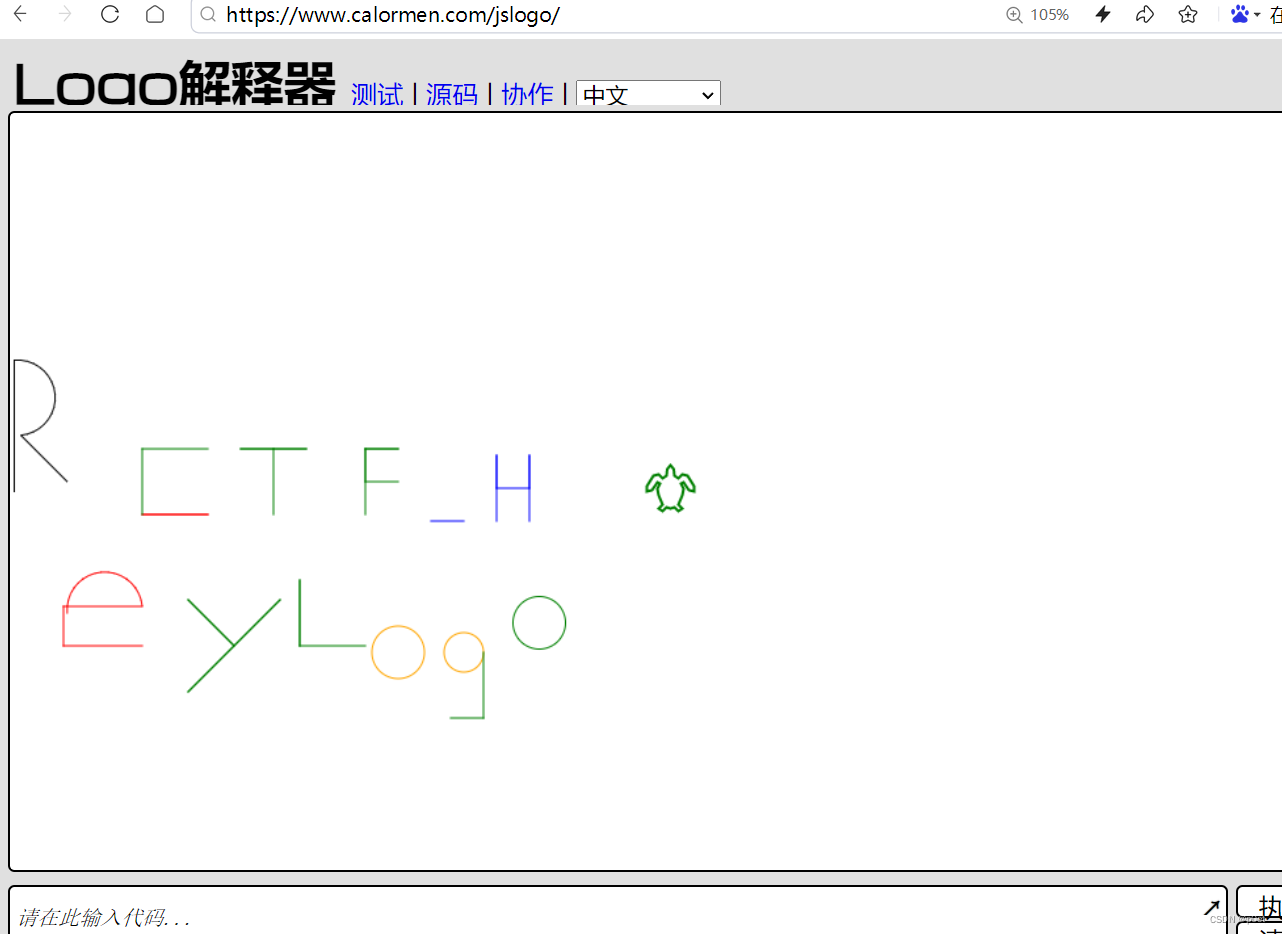

找到了个网站

?

?

得到flag

flag{RCTF_HeyLogo}

文章来源:https://blog.csdn.net/shelbytt/article/details/135210149

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!