【PWN】学习笔记(三)【返回导向编程】(下)

课程

课程链接:https://www.bilibili.com/video/BV1854y1y7Ro/?vd_source=7b06bd7a9dd90c45c5c9c44d12e7b4e6

课程附件: https://pan.baidu.com/s/1vRCd4bMkqnqqY1nT2uhSYw 提取码: 5rx6

回顾

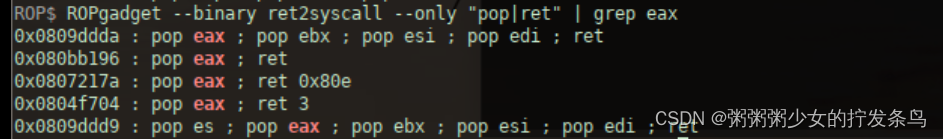

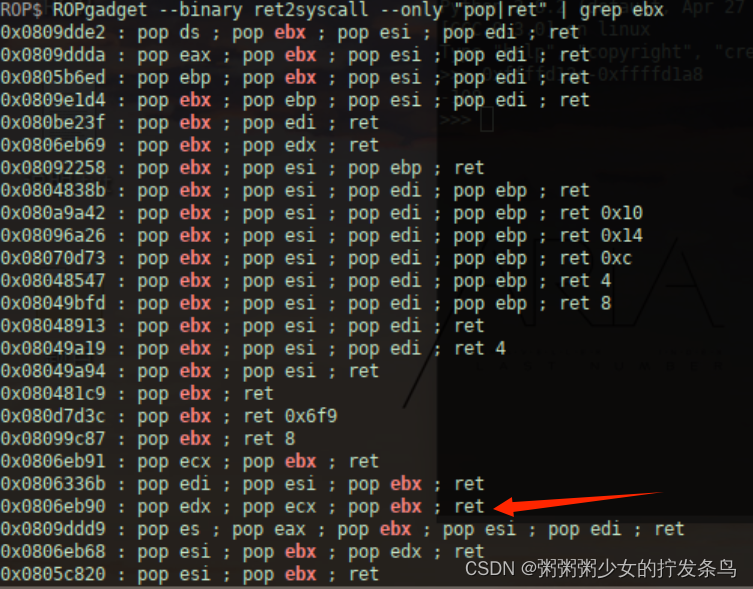

管道符 | 把前一个指令的输出作为后一个指令的输入,等同于数据注入

grep 的作用等同于把输入中含有后一个参数(eax)的字符串输出

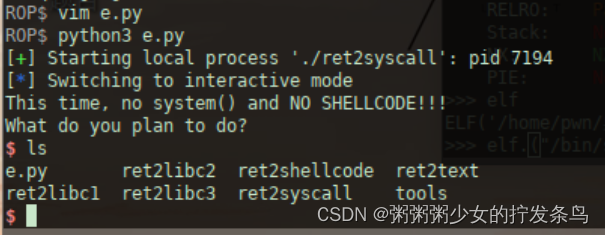

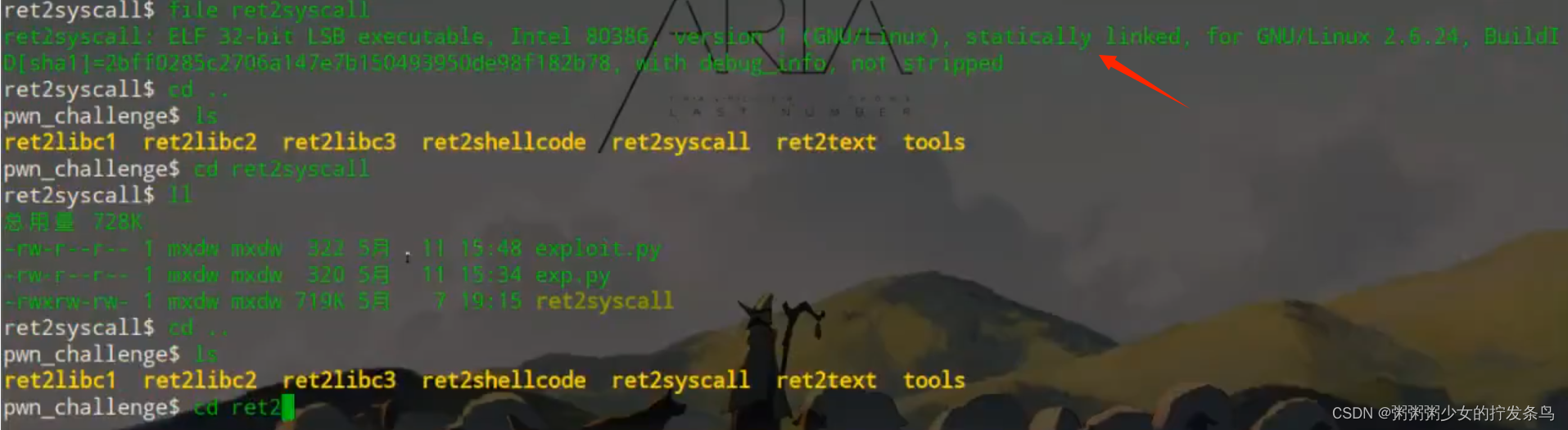

值得注意的是,除了用IDA找/bin/sh的地址,还可以用pwntools中的函数来找。

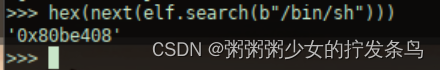

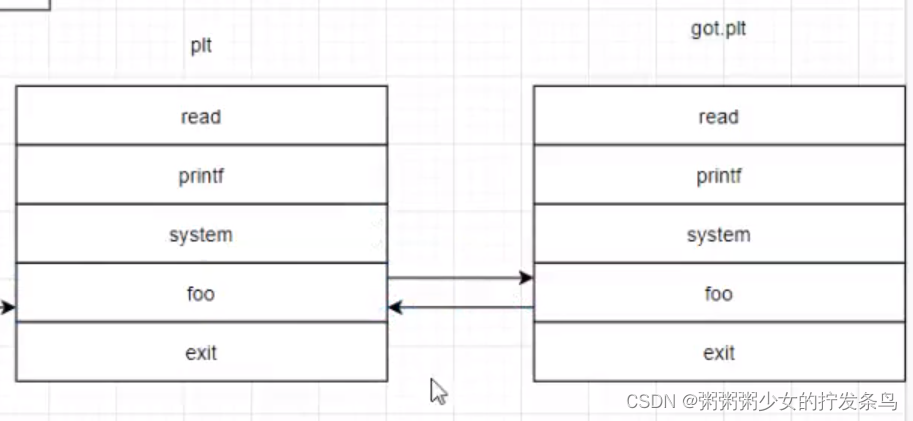

动态链接过程

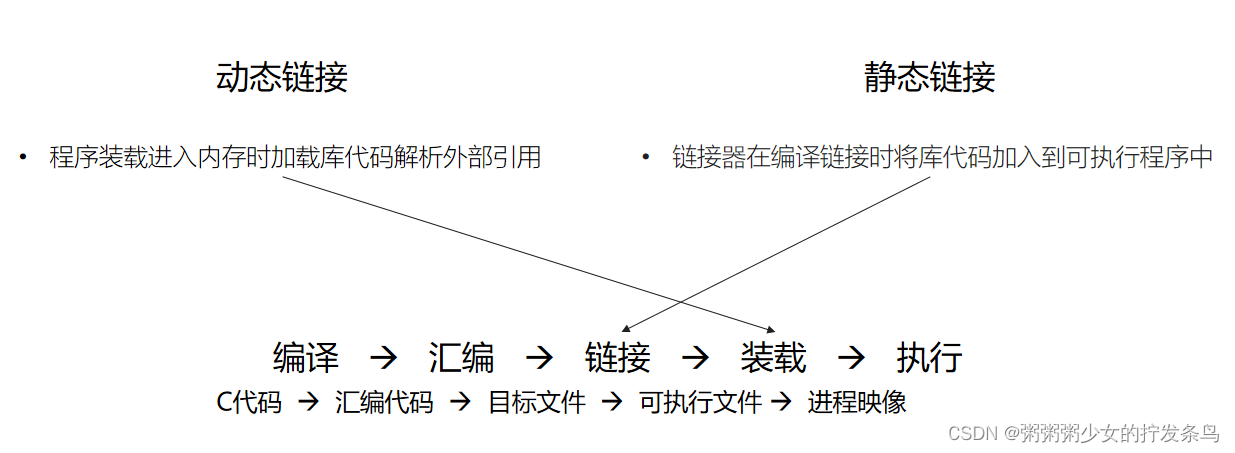

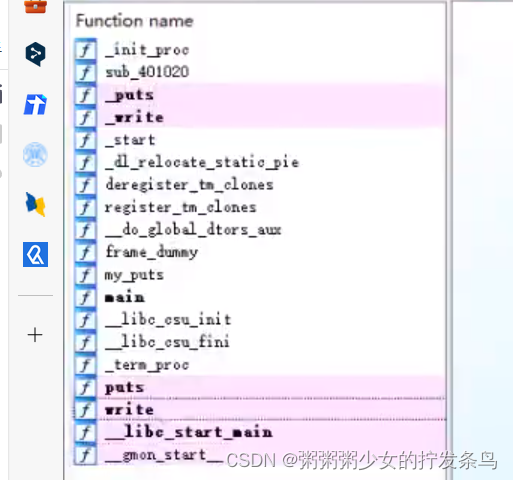

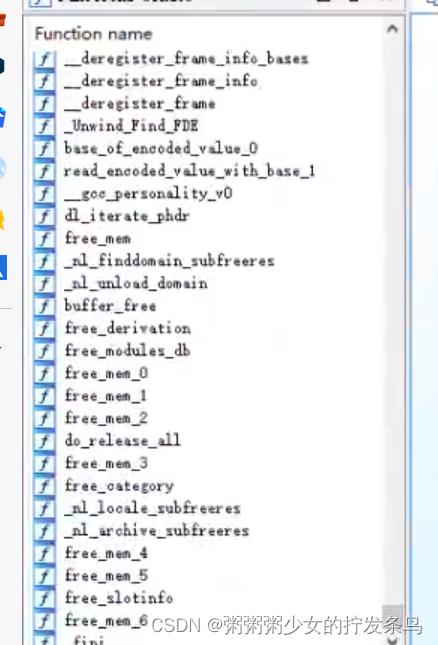

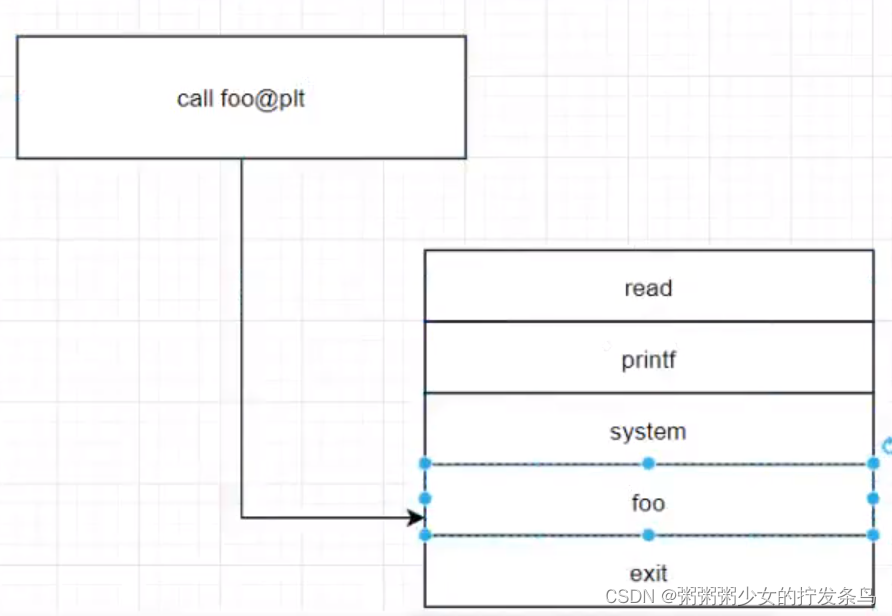

之前的ret2syscall之所以都可以找到gadget是因为静态链接,都写入了elf中

相同的程序动态链接和静态链接的函数数量显然不同

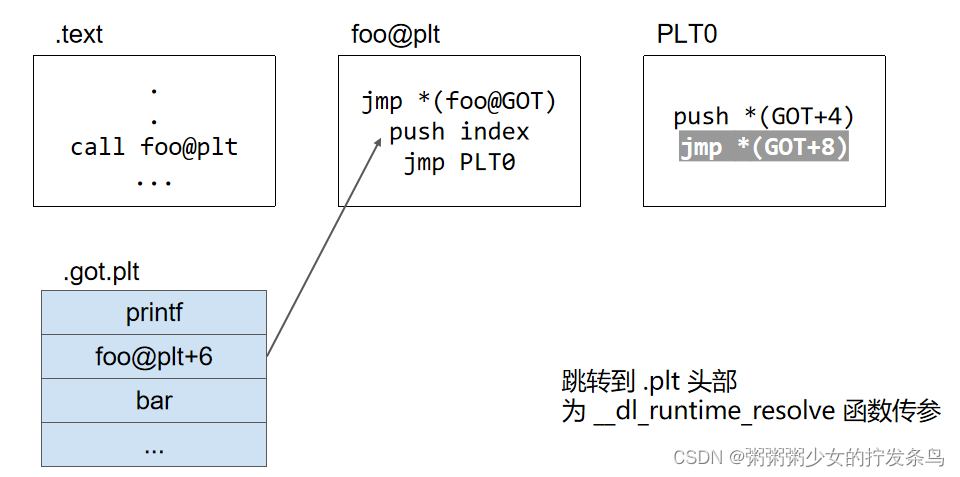

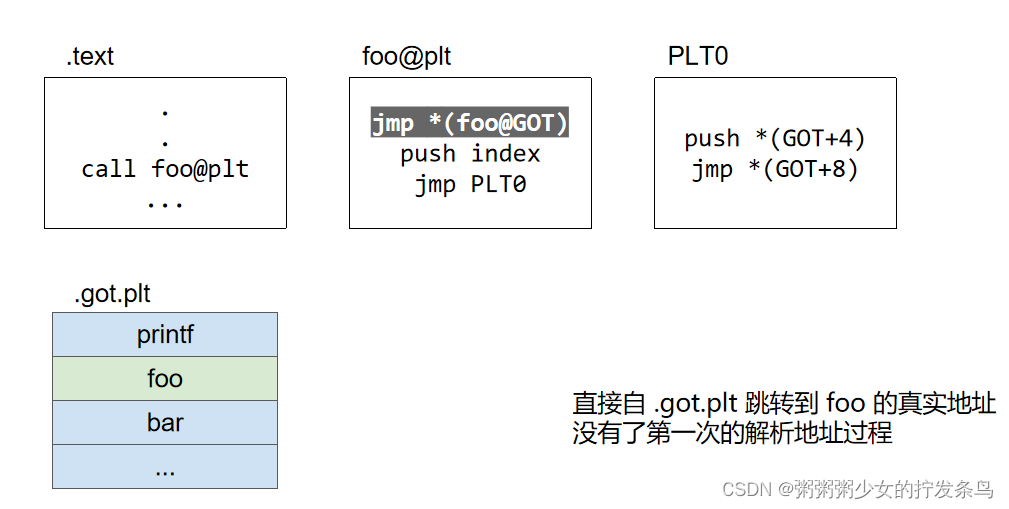

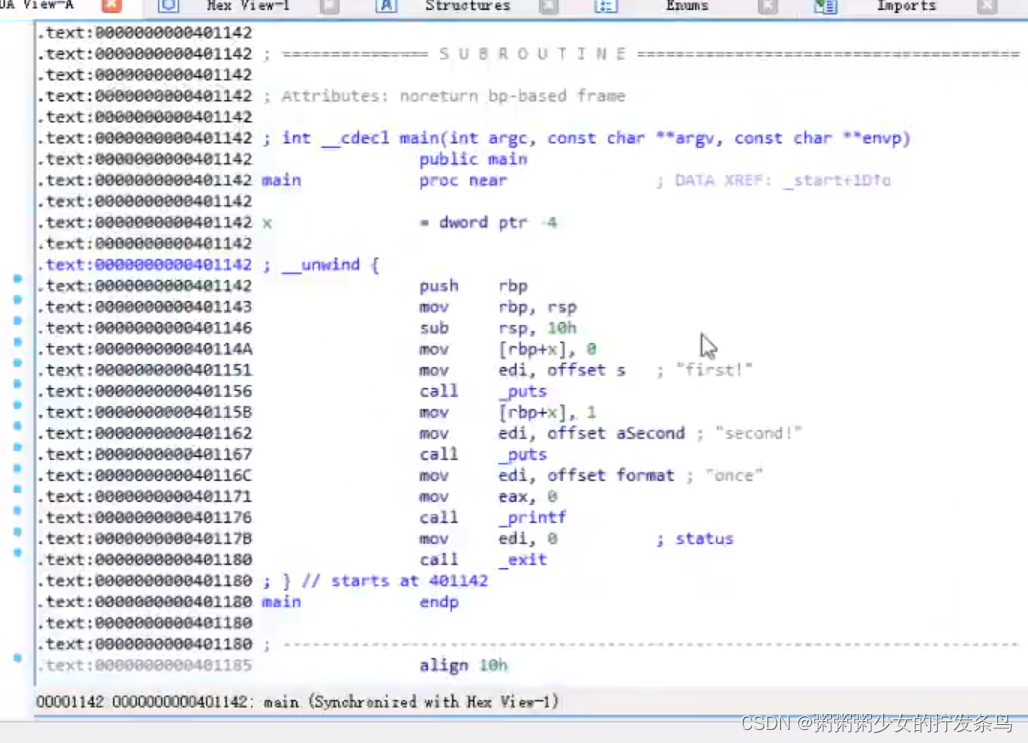

.text是代码节

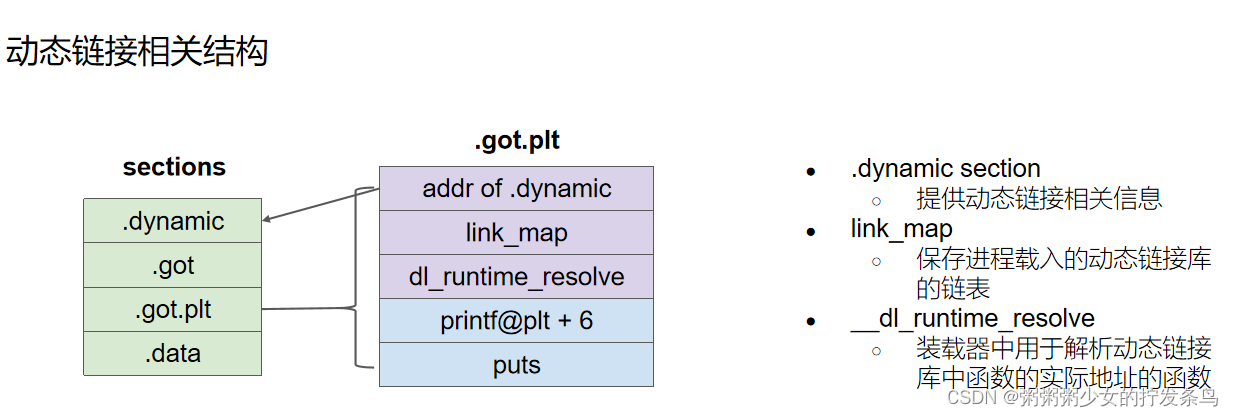

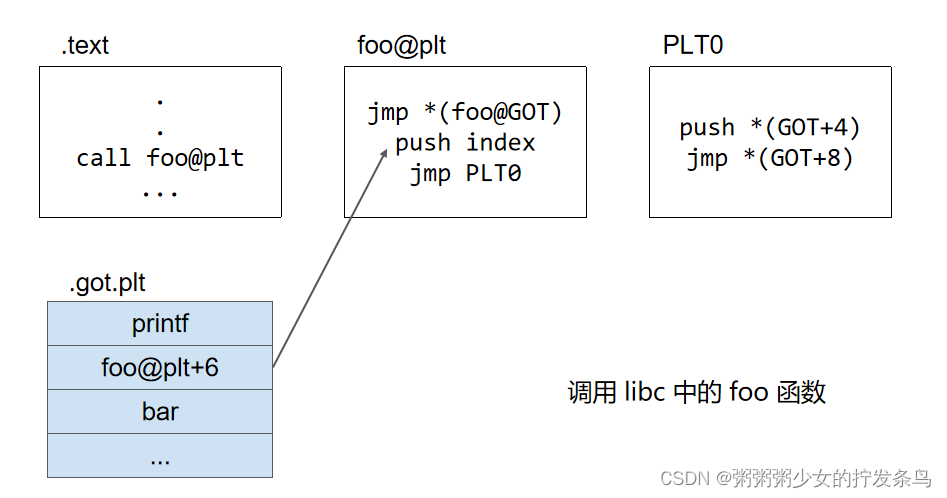

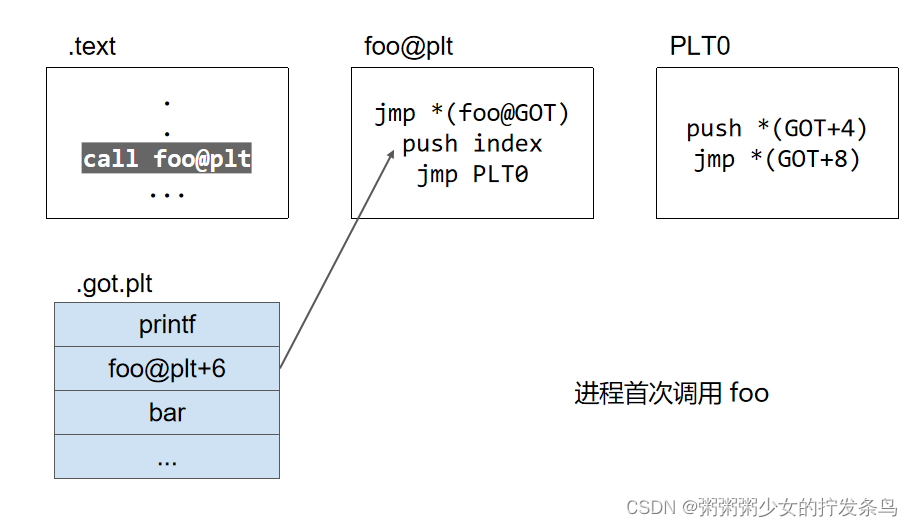

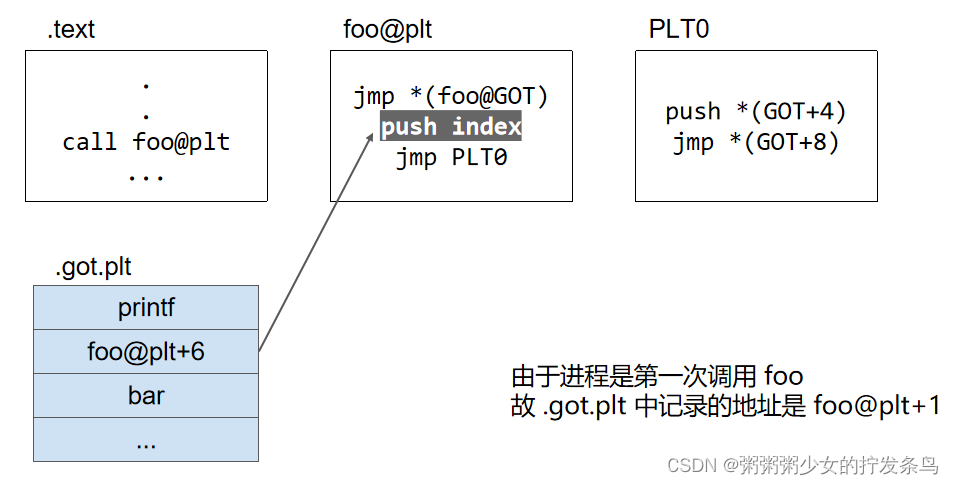

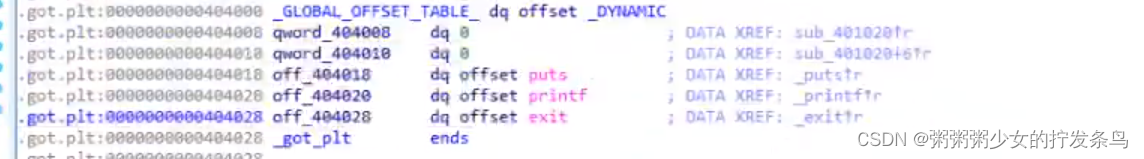

foo@plt,foo是我们写的自定义函数,plt是程序中代码段中保存函数解析真实地址的节

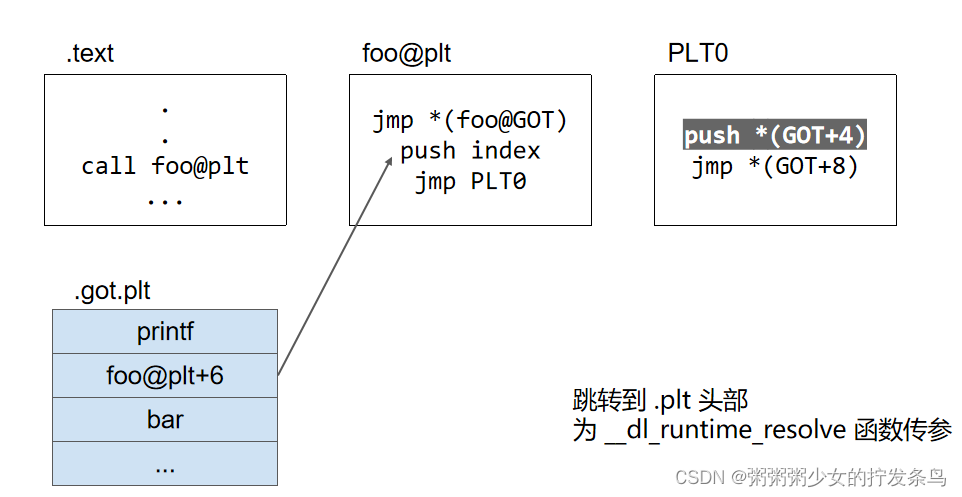

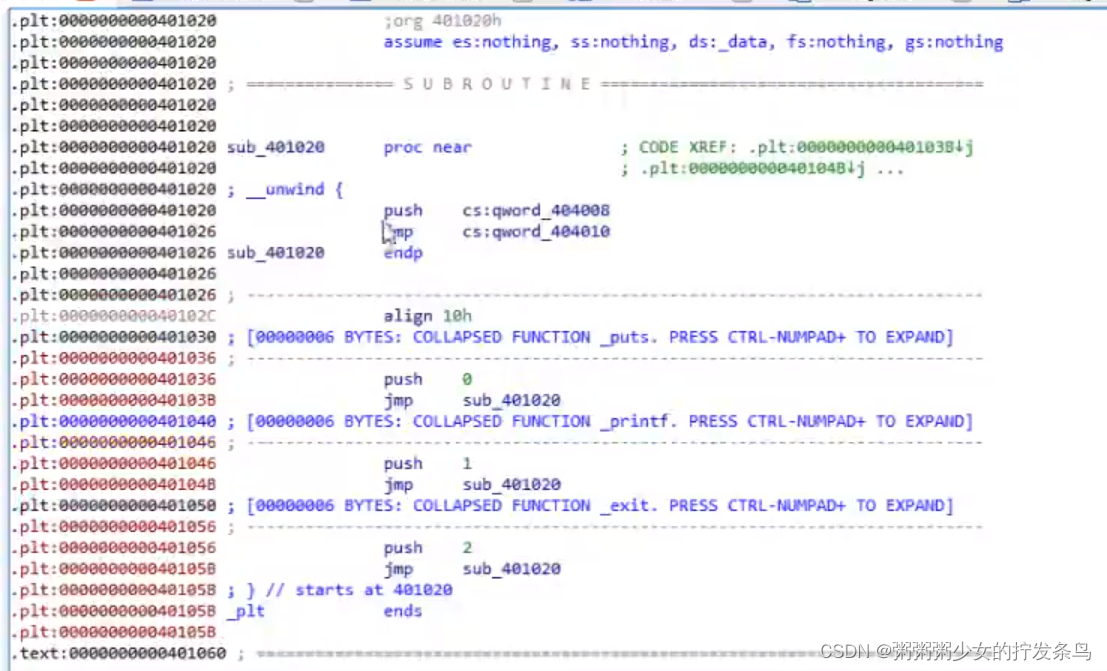

PLT0最开始的两个指令是push 以及 jmp

.got.plt保存两个数组,其存放的位置是数据段

编译这段程序之后会生成一段汇编代码,在汇编中调用一个用户函数会使用call这个指令,调用存在于动态链接库中的函数(foo)

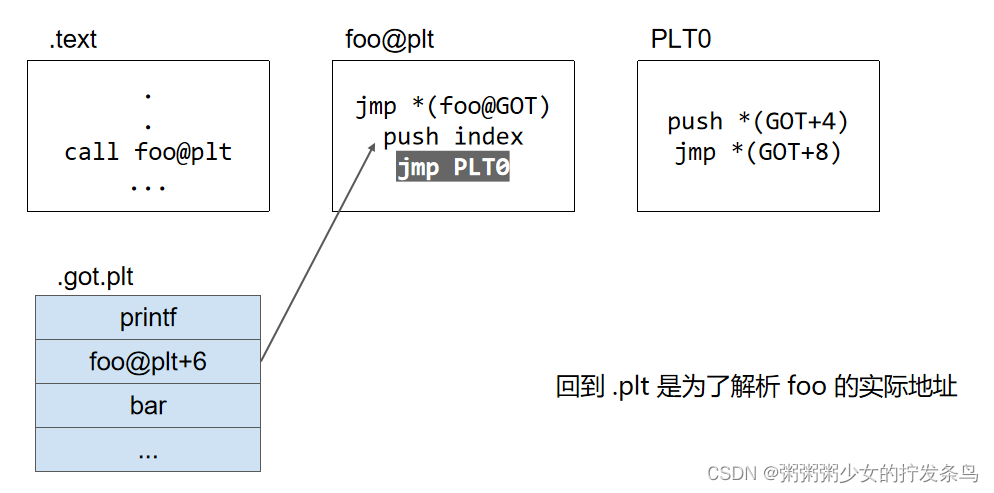

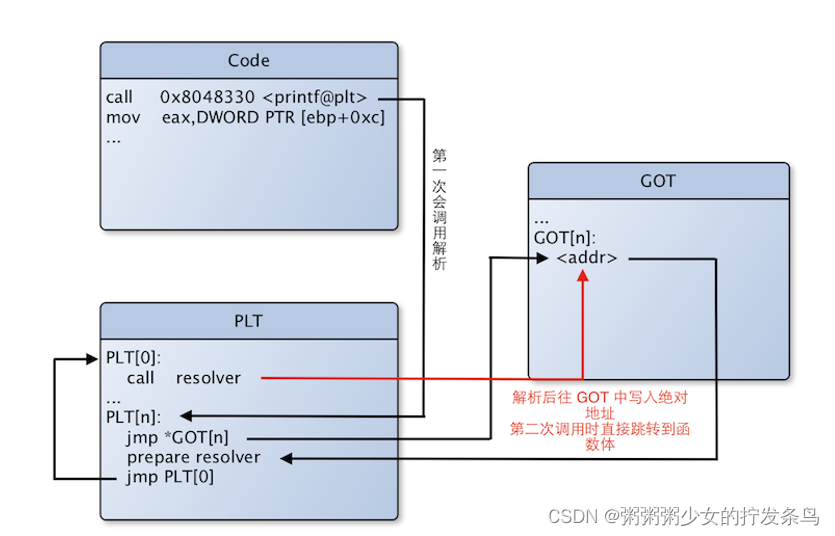

但是这里没法直接找到foo(因为压根没有),所以会在代码段中一个特殊的位置plt节(里面也是代码),没有在动态链接库中找到的函数都会在plt中创建一个表项

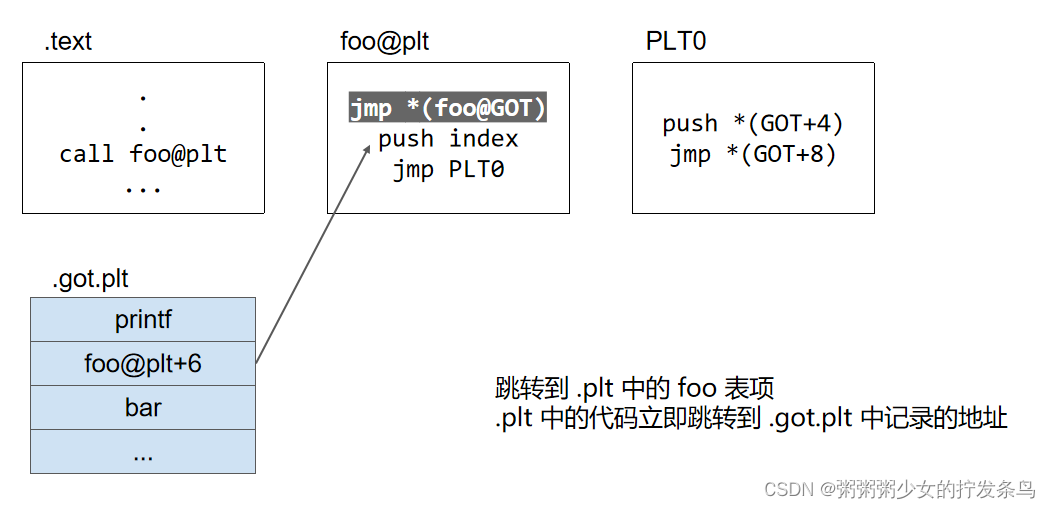

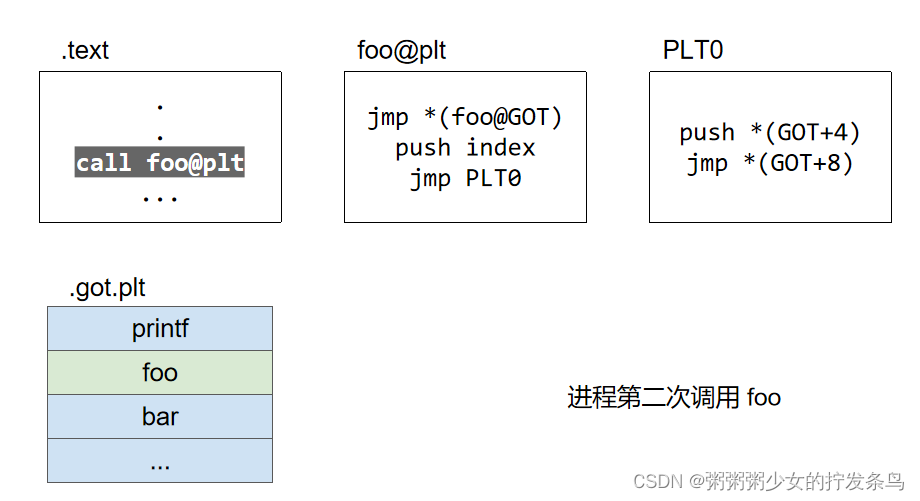

进入fool@plt表项中,首先jmp到GOT表中fool的位置。

.got.plt的作用是保存所有全局函数真实地址的表

由于第一次调用GOT表还没有fool函数的真实地址,所以又返回plt中的fool;由此便知道应该去寻找fool函数的真实地址,将其填入GOT并且跳转到fool函数

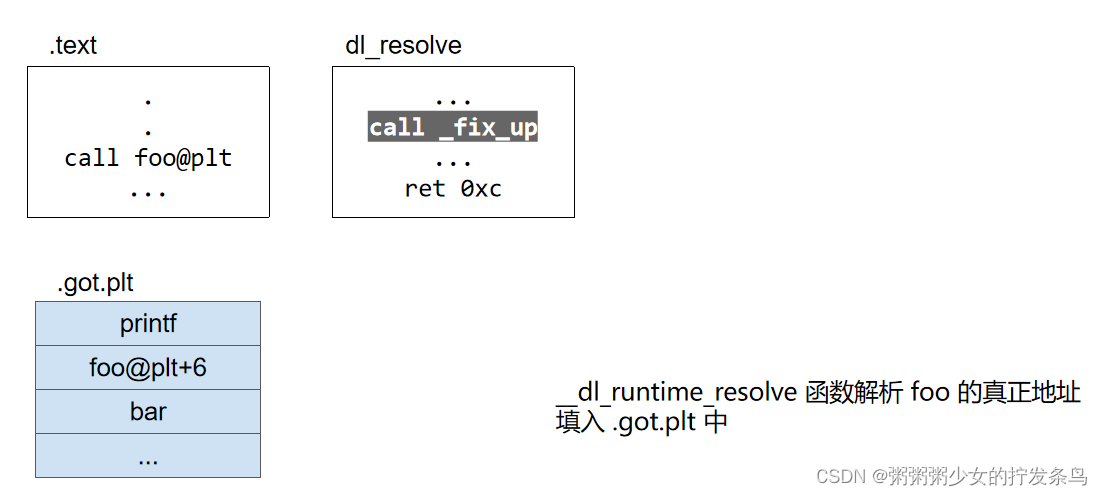

dl_resolve用于解析fool函数实际地址的任务

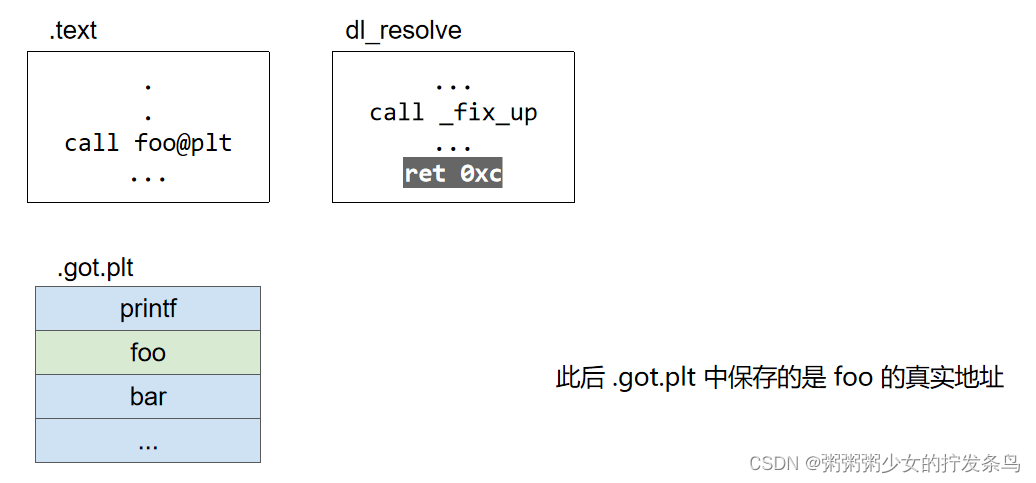

解析完成后会把fool函数真实地址填入.got.plt的表项中

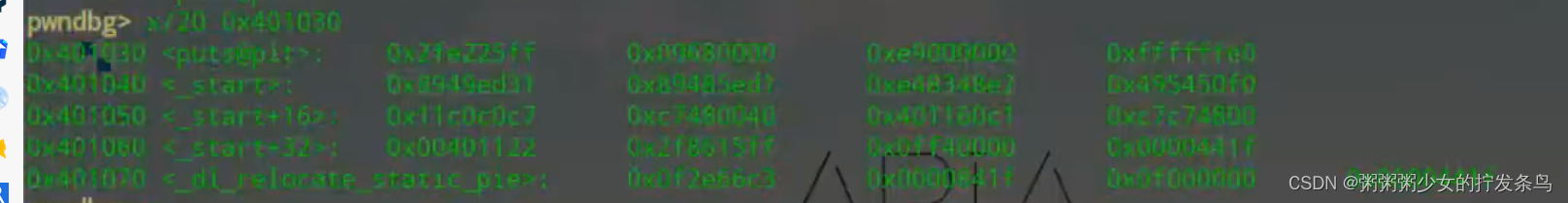

按空格键来到汇编代码的视图

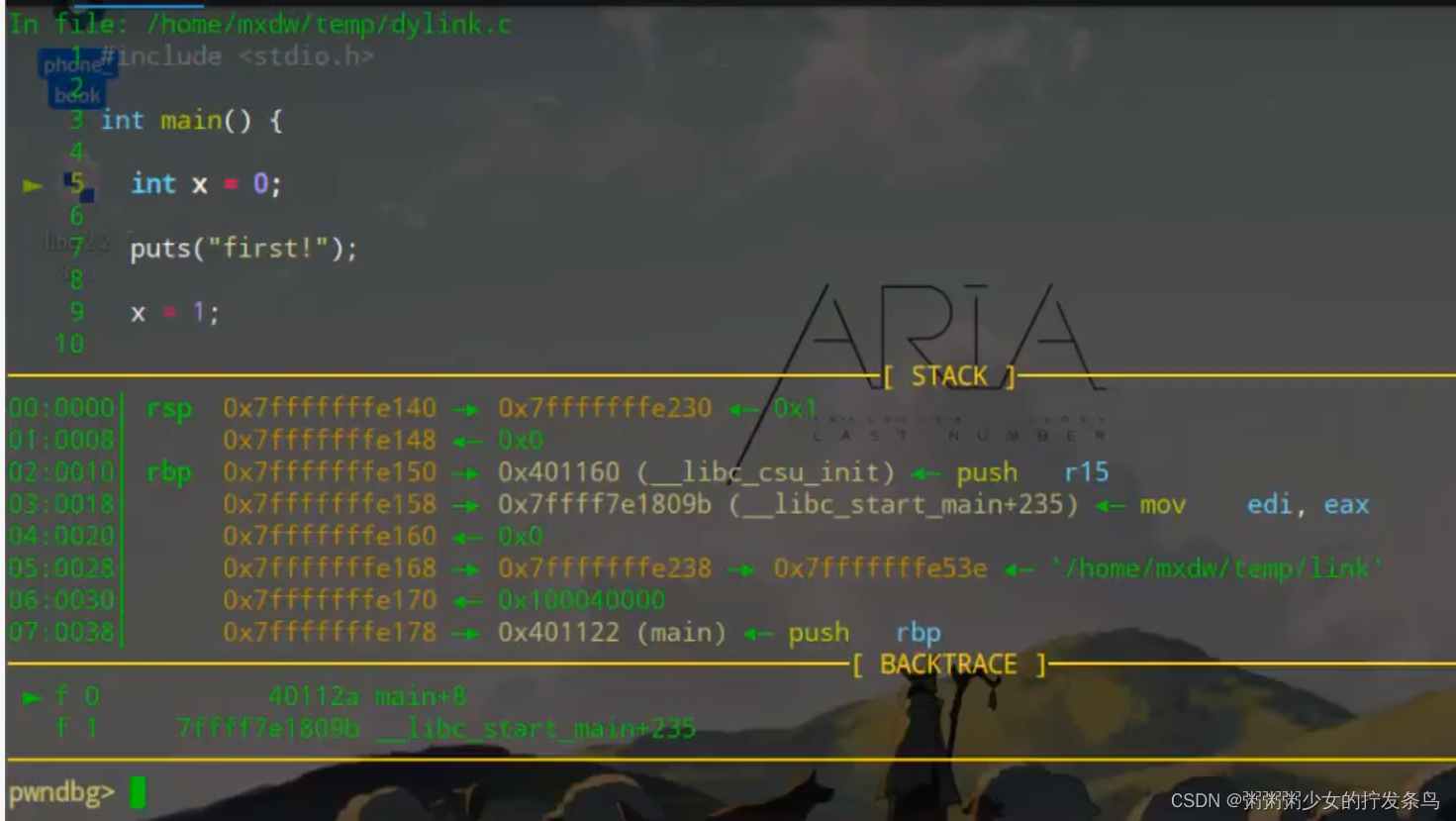

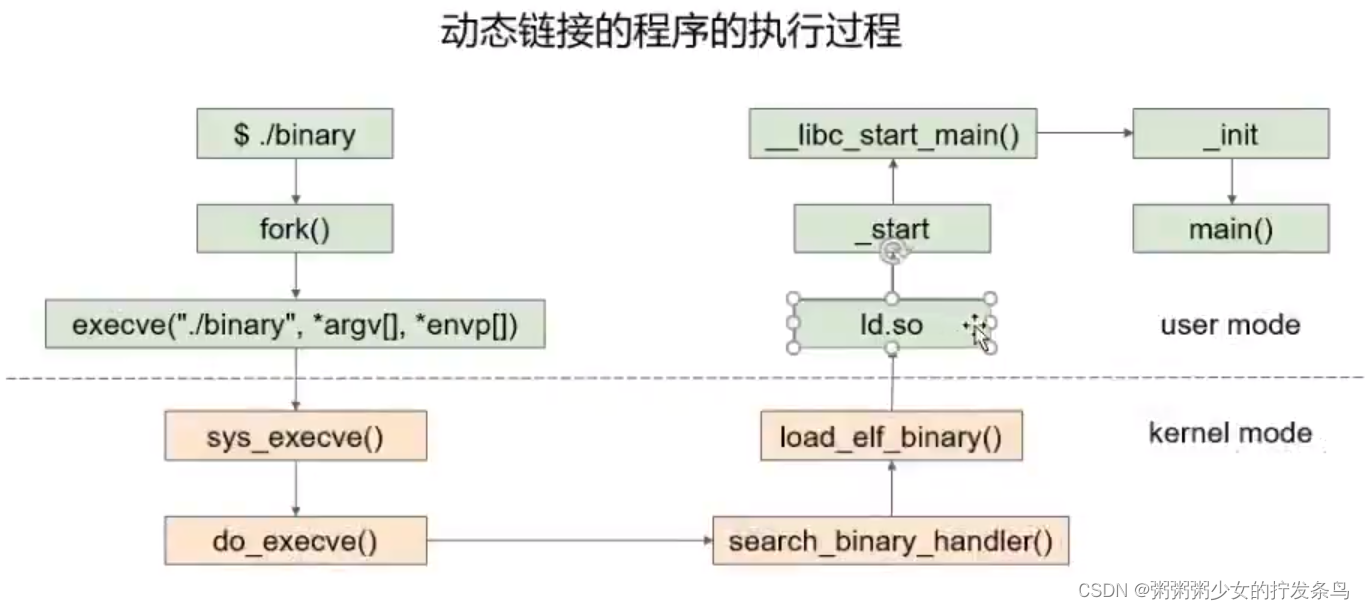

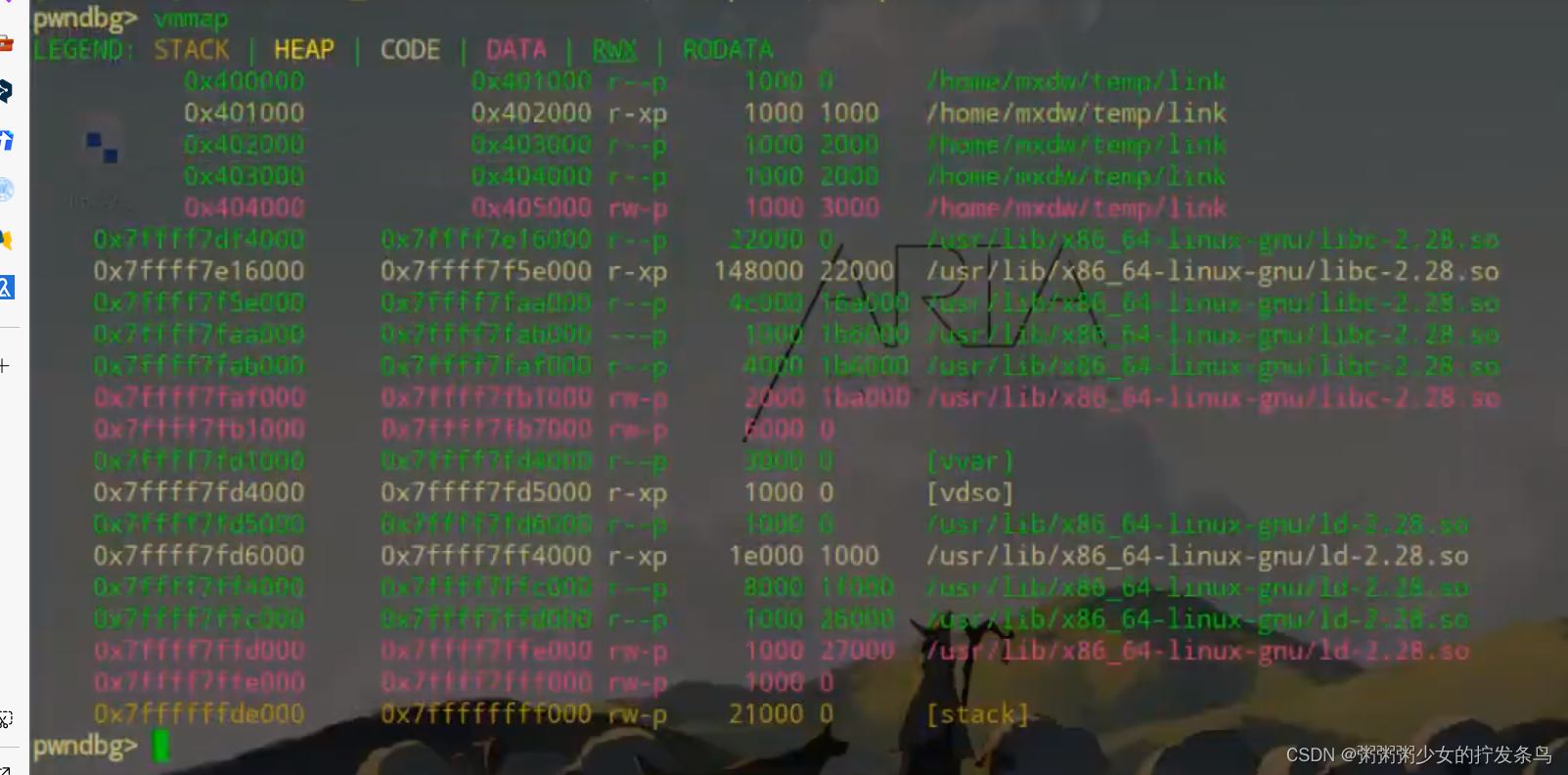

向操作系统内核要了程序所需要的资源之后,首先ld.so是装载器,把这些内容装载在内存中

_start是程序的入口

虚线划分了表项,每个长度是16字节

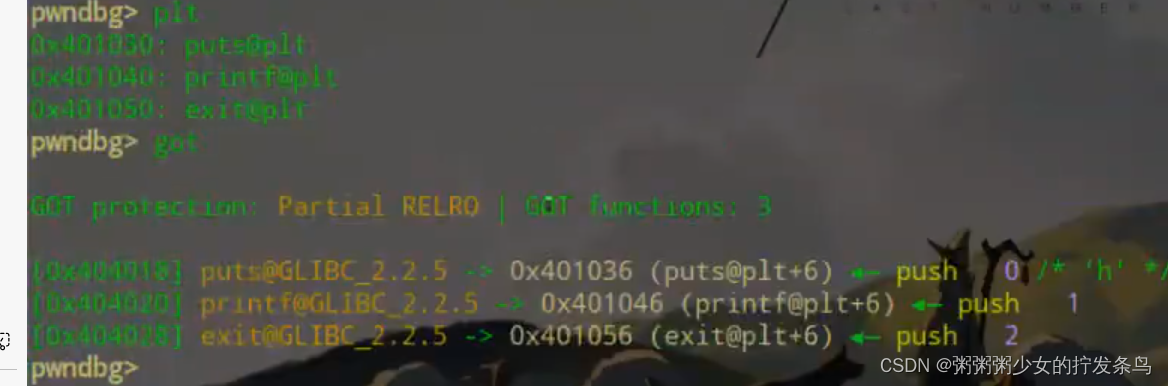

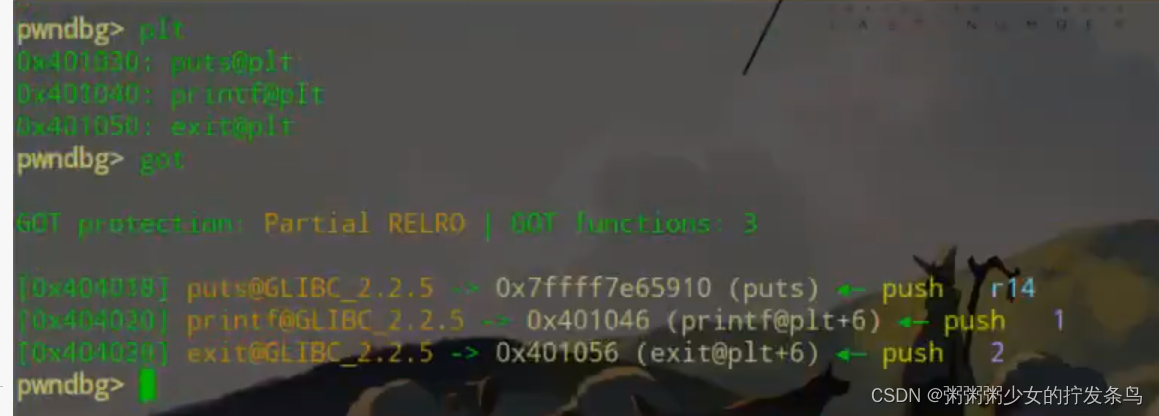

在没有调用时,got中保存的是plt的值

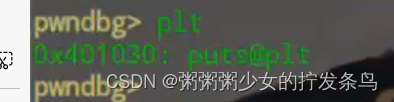

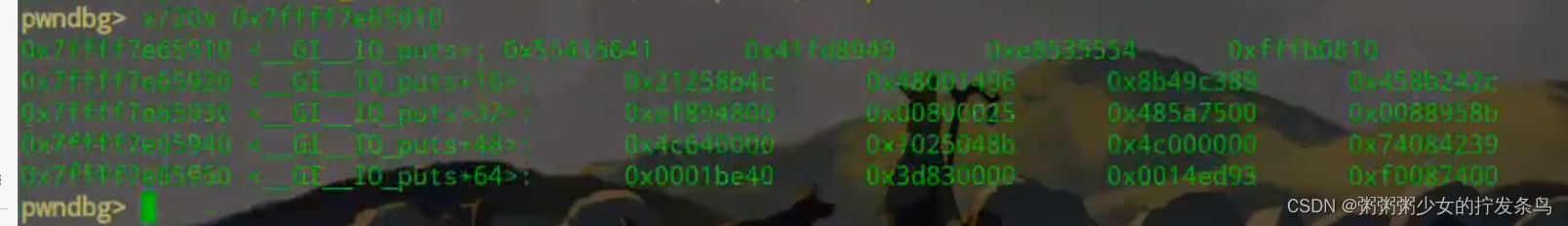

在调用一次puts函数后

plt是代码段是不会发生任何变化的,但是got中puts发生变化(填入真实地址)

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!