内网渗透测试基础——分析域内网段划分情况及拓扑结构

内网渗透测试基础——分析域内网段划分情况及拓扑结构

? 掌握了内网的相关信息后, 渗透测试人员可以分析目标网络的结构和安全防御策略,获取网段信息、各部门的IP地址段,并尝试绘制内网的拓扑结构图。当然,渗透测试人员无法了解内网的物理结构,只能从宏观上对内网建立一个整体认识。

1.1 基本架构

渗透测试人员需要对目标网站的基本情况进行简单的判断,分析目标服务器所使用的Web服务器、后端脚本、数据库、系统平台等。

下面列举一些常见的Web架构。

- ASP + Access + IIS5.0/6.0 + Windwos Server 2003

- ASPX + MSSQL + IIS7.0/7.5 + Windows Server 2008

- PHP + MySQL + IIS

- PHP + MySQL + Apache

- PHP + MySQL + Ngnix

- JSP + MySQL + Ngnix

- JSP + MSSQL + Tomcat

- JSP + Oracle + Tomcat

1.2 域内网段划分

在判断内网环境时,首先需要分析内网IP地址的分布情况。一般可以通过内网中的路由器、交换机等设备,以及SNMP、弱口令等,获取内网网络拓扑或DNS域传送的信息。大型公司通常都有内部网站,因此也可通过内部网站的公开链接来分析IP地址分布情况。

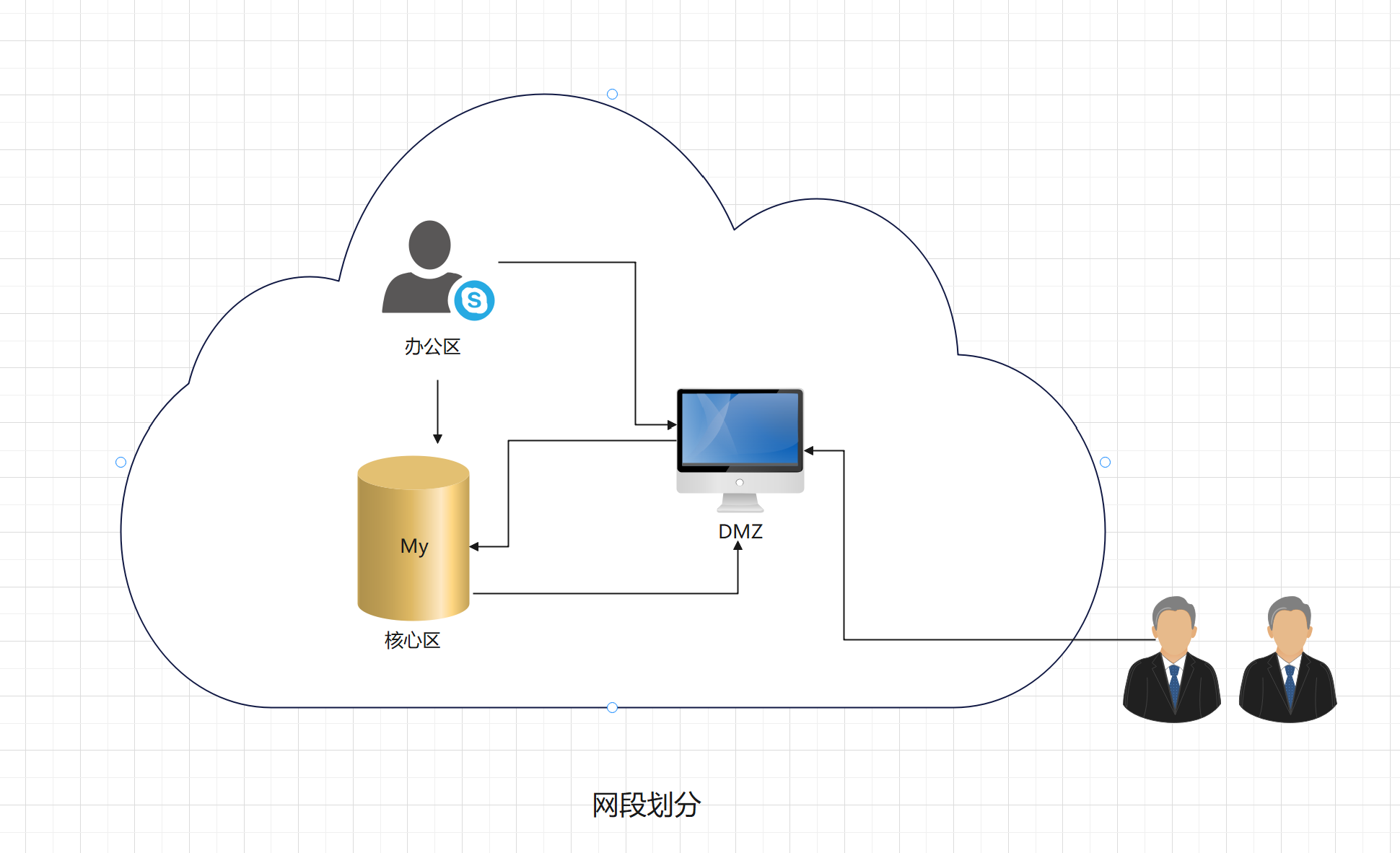

网段是怎么划分的?是按照部门划分网段、按照楼层划分网段,还是按照地区划分网段?内网通常可分为DMZ、办公区和核心区(生产区),如图所示。了解整个内网的网络分布和构成情况,也有助于渗透测试人员了解内外网的核心业务。

1. DMZ

在实际渗透测试中,大多数情况下,在外围的Web环境中拿到的权限都在DMZ中。这个区域不属于严格意义上的内网。如果访问控制策略配置合理,DMZ就会处在从内网能够访问DMZ而从DMZ访问不到内网的状态。

2. 办公区

办公区,顾名思义,是指日常工作区。办公区的安全防护水平通常不高,基本的防护机制大多为杀毒软件或主机入侵检测产品。在实际的网络环境中,攻击者在获取办公区的权限后,会利用内网信任关系来扩大攻击面。不过,在一般情况下,攻击者很少能够直接到达办公区。攻击者如果想进入办公区,可能会使用鱼叉攻击、水坑攻击或者社会工程学等手段。

办公区按照系统可分为OA系统、邮件系统、财务系统、文件共享系统、企业版杀毒系统、内部应用监控系统、运维管理系统等,按照网段可分为域管理网段、内外部服务器系统网段、各部门分区网段等。

3. 核心区

核心区内一般存放着企业最重要的数据、文档等信息资产(例如域控制器、核心生产机器等),安全设置也最为严格。根据业务的不同,相关服务器可能存在于不同的网段中。在实际网络环境中,攻击者通过分析服务器上运行的服务和进程,就可以推断出目标主机使用的运维监控管理系统和安全防护系(攻击者在内网中进行横向攻击时,会优先查找这些主机)。

核心区按照系统可分为业务系统、运维监控系统、安全系统等,按照网段可分为业务网段、运维监控网段、安全管理网段等。

1.3 多层域结构

在上述内容的基础上,可以尝试分析域结构。

因为大型企业或者单位的内部网络大都采用多层域结构甚至多级域结构,所以,在进行内网渗透测试时,首先要判断当前内网中是否存在多层域、当前计算机所在的域是几级子域、该子域的域控制器及根域的域控制器是哪些、其他域控制器是哪些、不同的域之间是否存在域信任关系等。

1.4 绘制内网拓扑图

些、其他域控制器是哪些、不同的域之间是否存在域信任关系等。

1.4 绘制内网拓扑图

通过目标主机及其所在域的各类信息,就可以绘制内网的拓扑图了。对照拓扑图,可以快速了解域的内部环境、准确定位内网中的目标。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!