红队专题-内网横向-Active Directory域渗透

微软活动目录域环境攻击与防御

外企,基本都会使用活动目录域环境来管理用户对象,计算机对象,打印机对象以及一些网络设备。通过使用活动目录,管理员能够中心化、批量地更新和管理操作系统、应用、用户以及对数据的访问,而用户和管理员也能很容易地获取这些信息。

因为活动目录配置和管理的复杂性,在使用过程往往会引入一些安全相关的误配置或者漏洞。而且因为活动目录具备中心化的管理能力,攻击者一旦获得域管理员权限,即可控制域内所有用户和主机,因此活动目录域环境也备受攻击者青睐。

活动目录域环境的安全在企业安全建设的中至关重要,

常见的错误配置及漏洞的原理,以及具体的攻击利用方式。同时也会从防御者的角度介绍如何检测和防御针对活动目录的攻击技术,以及如何对活动目录进行安全加固。

活动目录域环境常见服务的安装以及配置,比如域控,子域,活动目录证书服务,LAPS,MSSQL以及Exchange等的安装和配置,同时也会介绍如何引入误配置或者漏洞。

从攻击者的角度,你将学会活动目录域环境的枚举,如BloodHound,PingCastle,AD Explorer,手工枚举等;权限提升,如Kerberoast,活动目录权限滥用,Kerberos 委派滥用,LAPS滥用,MSSQL利用,常见提权漏洞利用(printNightmare,NoPAC...等);横向移动,如凭据提取,Pass the Hash,gMSA利用,Pass the Ticket等;权限维持Golden Ticket,Sliver Ticket,DCSync,Skeleton Key,DSRM利用等技术。此外,你也会学到跨森林攻击相关的技术以及常用攻击工具的免杀。

从防御者的角度,你将学会如何检测和防御针对活动目录相关的攻击技术,比如活动目录的安全审计及日志分析,MDI和MDE的安装配置,HoneyToken,Applocker,WDAC,Credential guard等配置。

Active Directory介绍

第一部分会介绍域环境的相关概念,以及域控安装,将主机加入域,帐户和组的管理,组策略基础等。

涉及的知识点包括:

活动目录架构

活动目录基本概念

域服务安装

将主机加入域

用户和组

组策略基础

Windows共享

02

Active Directory枚举

第二部分主要介绍在活动目录环境下,手动的信息收集和枚举,对于一些自动化工具,比如BloodHound等,会简单介绍下安装和使用方法。

涉及的知识点包括:

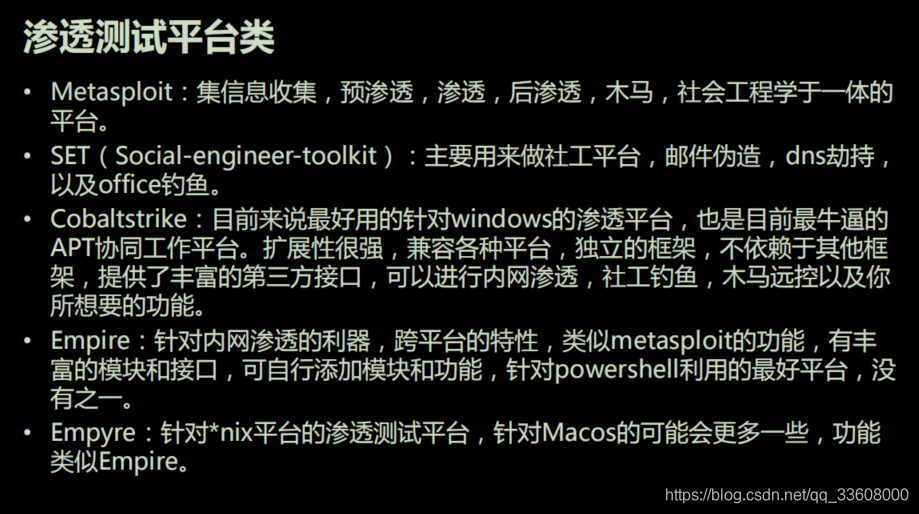

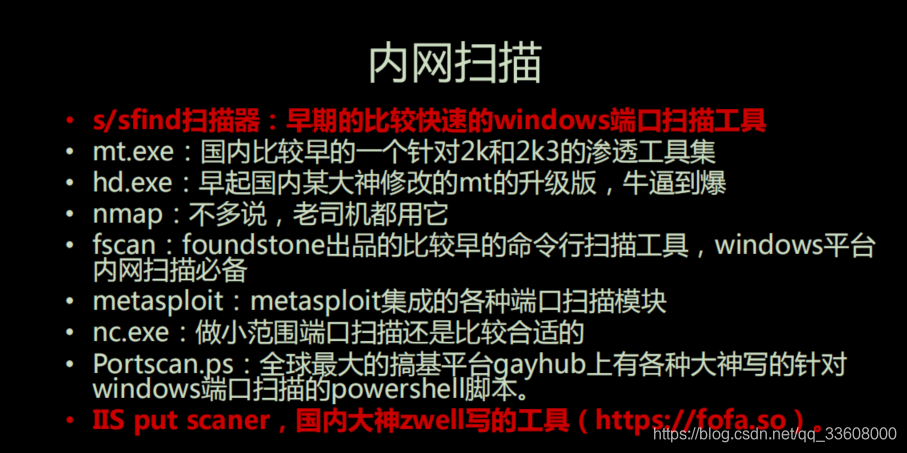

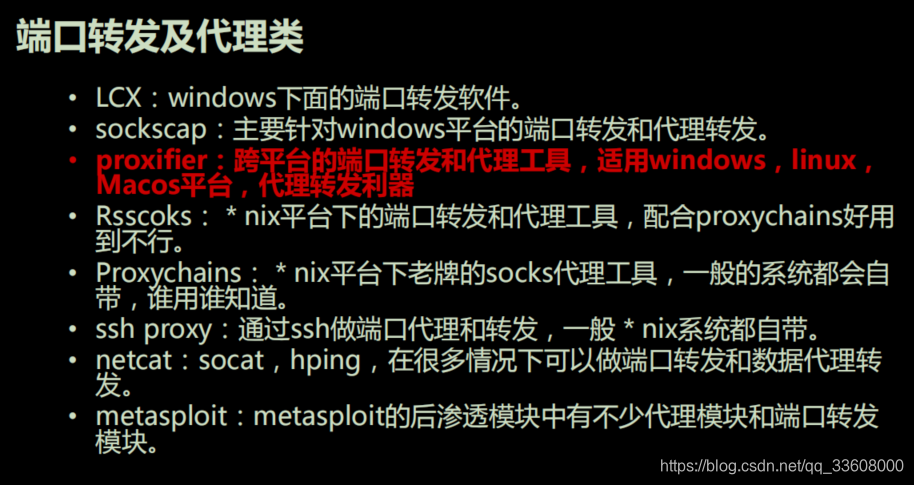

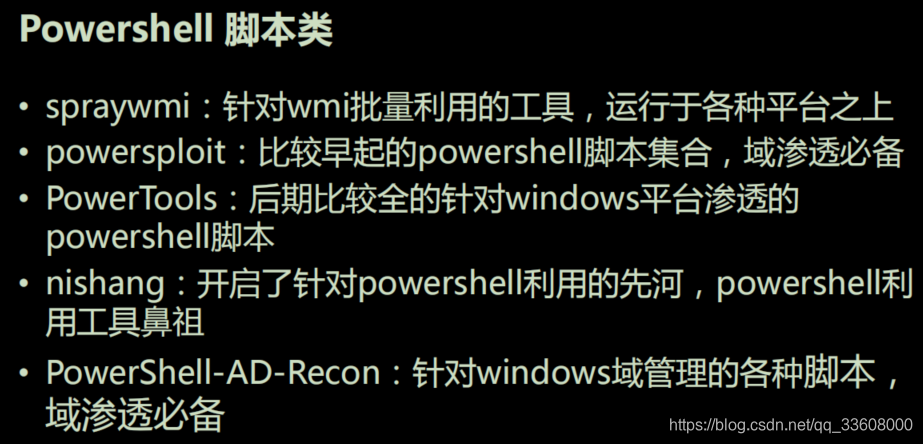

常用工具介绍

BloodHound

PingCastle

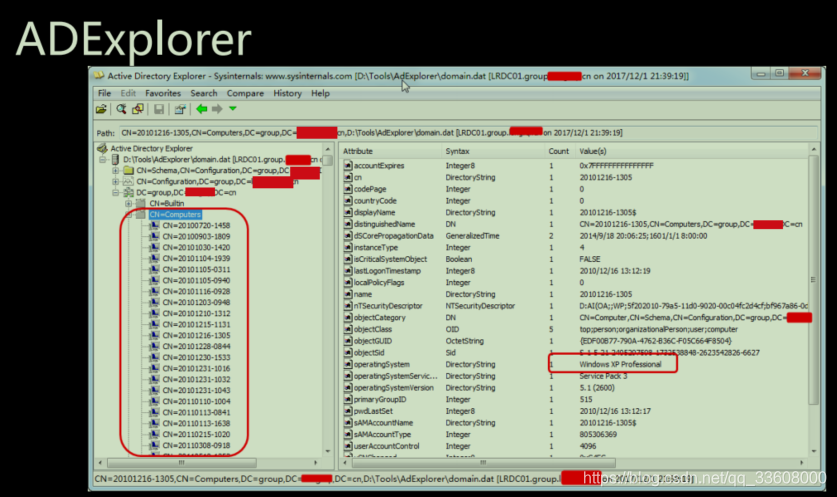

AD explorer

Bypass AMSI

枚举基本信息

枚举GPO

枚举OU

枚举ACL

枚举信任

枚举森林

User Hungting

Share Hungting

03

Active Directory权限提升

主要介绍活动目录权限提升相关的技术,比如Kerberoast,AD权限滥用,Kerberos委派,MSSQL利用,域环境常见提权漏洞的的利用等。

涉及的知识点包括:

活动目录认证

NTLM认证

Kerberos认证

Kerberoast

Targeted Kerberoasting

密码碰洒

AD权限滥用

GenericAll

WriteDACL

GenericWrite

Kerberos委派

非约束委派

约束委派

资源基于的约束委派

LAPS

MS Exchange

DNSAdmin

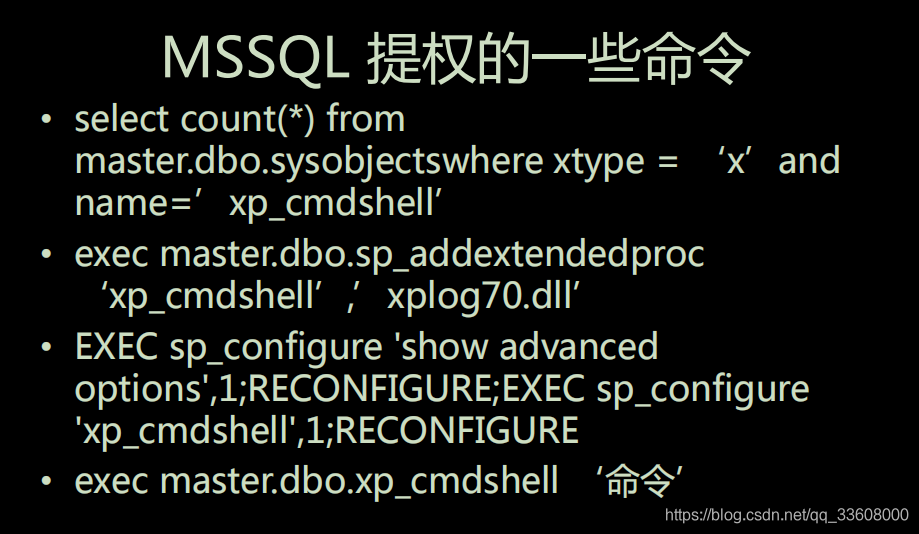

MSSQL利用

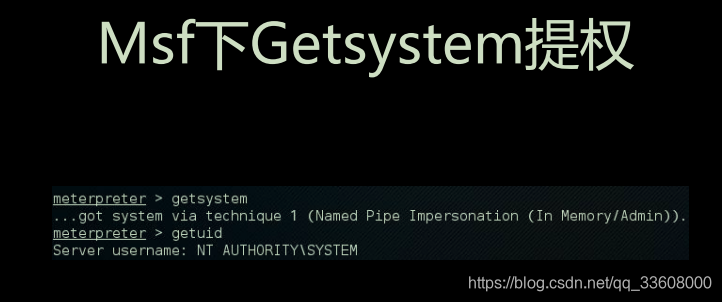

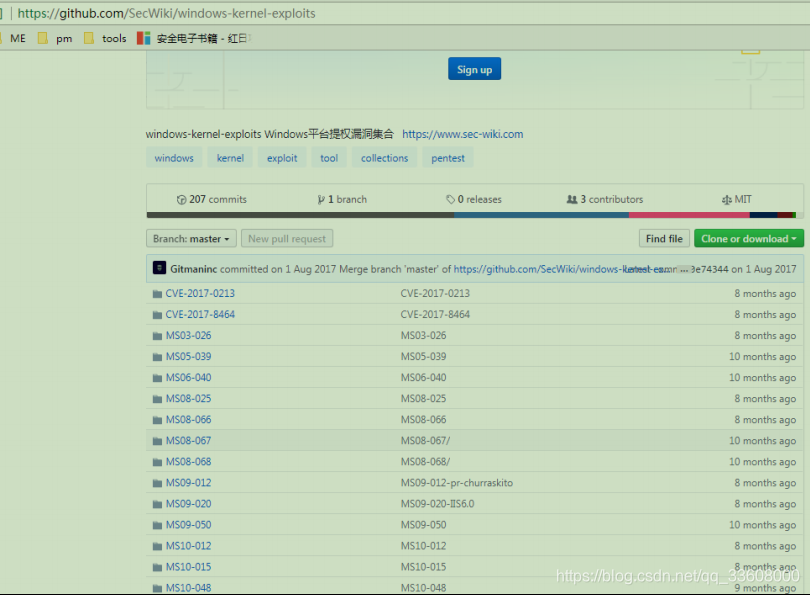

漏洞利用

Zerologon

printNightmare

NoPAC

PetitPotam

04

Active Directory横向移动

主要介绍域环境相关的横向移动技术,比如hash传递,票据传递等,gMSA利用,WSUS利用,针对Azure AD的攻击,以及在内部AD和AzureAD之间的横向移动。

涉及的知识点包括:

Windows凭据介绍

凭据提取

Pass the Hash

Overpass the Hash

Pass the Ticket

gMSA攻击

WSUS利用

SCCM利用

Azure AD攻击

ADFS利用

PTR利用

Azure AD Connect利用

Azure AD to on-prem AD

05

Active Directory森林攻击

主要介绍活动目录森林攻击,包括单个森林跨域攻击,以及多个森林跨森林攻击。

涉及的知识点包括:

森林信任介绍

单个森林枚举

Extra SID利用

Printers利用

AD Certificate Services利用

PERSIST1~2

ESC1~8

CVE-2022-26923

MS Exchange

proxylogon

proxyShell

ProxyNotShell

TabShell

跨森林信任介绍

跨森林枚举

入侵其他森林-Extra SID利用

Linked SQL Servers

跨森林Kerberoast

Foreign Security Pricipals利用

ACLs利用

BloodHound详细介绍

06

Active Directory 权限维持

介绍域环境权限维持相关的技术,比如黄金票据,白银票据,DCSync,DSRM,ACL权限利用,活动目录证书服务利用等。

涉及的知识点包括:

Golden Tickets

DCSync

Sliver Ticket

msDS-AllowedToDelegateTo

Skeleton Key

DSRM

自定义SSP

AdminSDHolder

ACLs权限利用

Security Descriptors

AD CS

07

检测及防御

主要介绍前面相关攻击技术的检测及防御。

涉及的知识点包括:

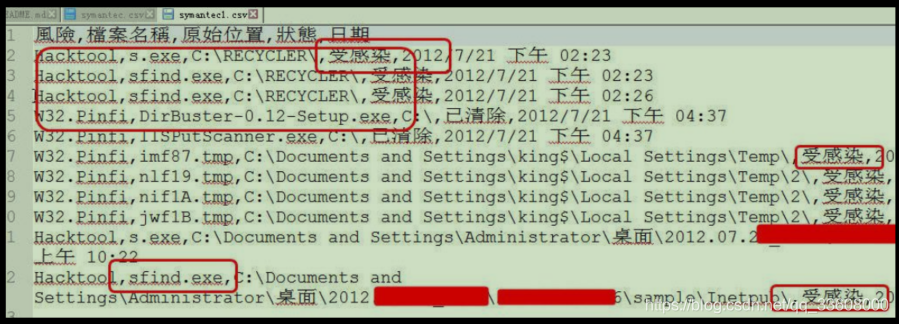

AD Audit

MDI

MDE

HoneyAccount

Applocker

WDAC

Credential guard

LSA protection

08

常用工具免杀

介绍前面使用到的工具的免杀。

涉及的知识点包括:

Rubeus免杀

PowerView 免杀

mimikatz 免杀

一些推荐的资源

一些推荐的资源

? 收集的一些安全书籍:http://sec-redclub.com/index.php/604.html

? 安全思维导图:https://github.com/phith0n/Mind-Map

? 内网渗透:https://github.com/l3m0n/pentest_study

? 渗透学习:https://github.com/nixawk/pentest-wiki

代理穿透-提权-注入-msf-中间件-域渗透-日志清除-学习资源

域渗透

LSA

从Windows 8.1(和Server 2012 R2)开始,

Microsoft引入了一项称为LSA保护的功能。

此功能基于PPL技术,它是一种纵深防御的安全功能,旨在“防止非管理员非PPL进程通过打开进程之类的函数串改PPL进程的代码和数据”。

认为LSA Protection是阻止利用SeDebug或管理员权限从内存中提取凭证的攻击,

例如使用Mimikatz来提取凭证。实际上LSA保护不能抵御这些攻击,它只会让你在执行这些攻击前,需要做一些额外的操作,让攻击变得更加困难一些。

UAC保护绕过(通过Eventvwr注册表项)

要绕过LSA保护,您有几种选择:

1.删除RunAsPPL注册表项并重新启动(这可能是最糟糕的方法,因为您将丢失内存中的所有凭据)

2.通过修改EPROCESS内核结构,在LSASS进程上禁用PPL标志

3.直接读取LSASS过程存储器的内容,而不使用打开的过程函数

AppLocker

Windows最近启动了名为AppLocker的功能。

顾名思义,它只是限制了可以在系统或用户帐户上运行的可执行文件和应用程序。

域委派

指将域内用户的权限委派给服务账号,

使得服务账号能以用户的权限在域内展开活动。

简言之:当A访问服务B时,服务B拿着A用户的凭证去访问服务C,这个过程称为委派。

Kerberos双跳问题

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!