【漏洞修复】Cisco IOS XE软件Web UI权限提升漏洞及修复方法

2023-12-13 04:03:15

关于Cisco IOS XE软件Web UI权限提升漏洞及修复方法

漏洞基本信息

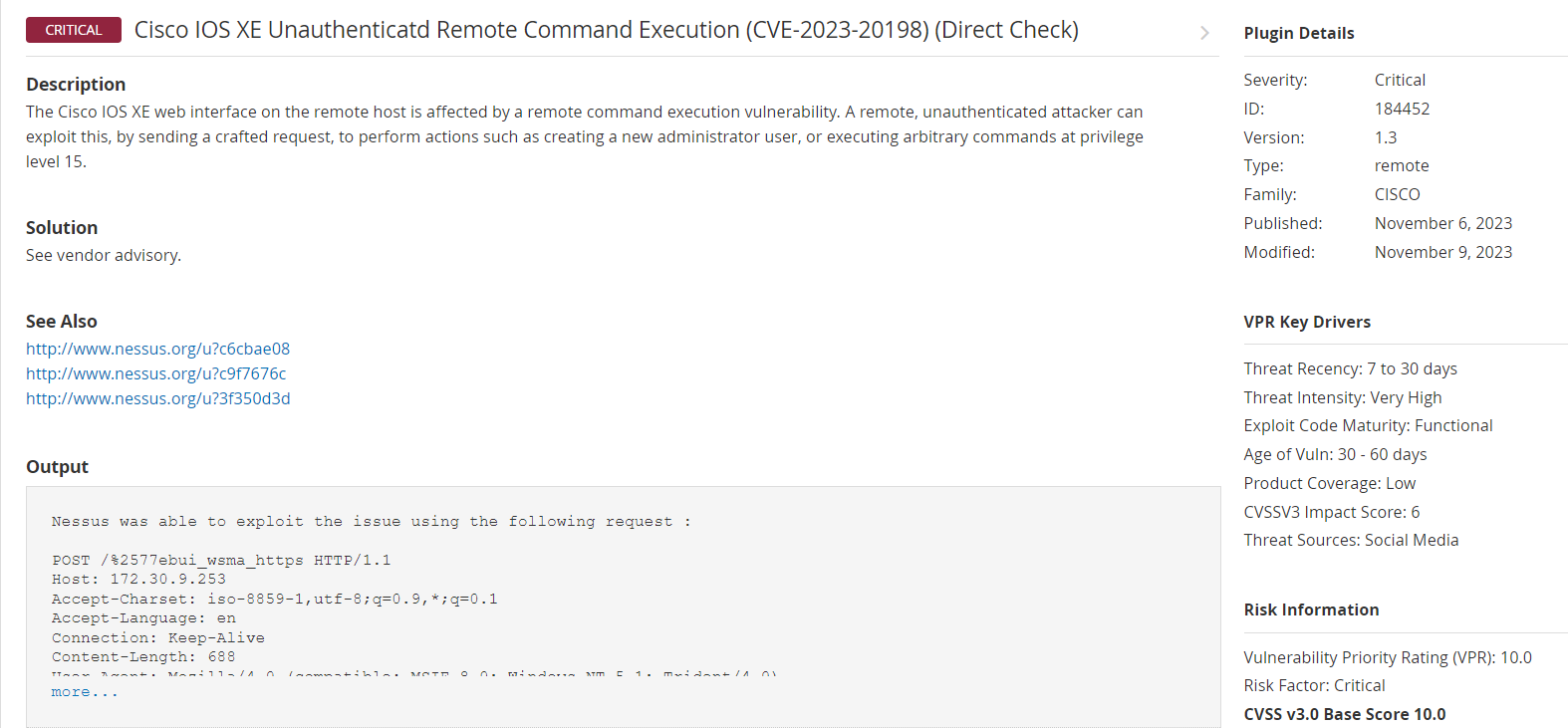

Cisco IOS XE Unauthenticatd Remote Command Execution (CVE-2023-20198) (Direct Check)

Severity:Critical

Vulnerability Priority Rating (VPR): 10.0

Risk Factor: Critical

CVSS v3.0 Base Score 10.0

漏洞影响范围

运行Cisco IOS XE软件版本16.x及更高版本的产品才会受到影响。 Nexus产品、ACI、传统IOS设备、IOS XR、防火墙(ASA/FTD)和ISE不受该漏洞影响。

确认设备是否受影响

show version

如果查看设备信息,设备软件版本为:Cisco IOS XE

Catalyst L3 Switch Software (CAT9K_IOSXE)

Switch Ports Model SW Version SW Image Mode

------ ----- ----- ---------- ---------- ----

* 1 40 C9300-24T 16.9.4 CAT9K_IOSXE INSTALL

2 40 C9300-24T 16.9.4 CAT9K_IOSXE INSTALL

漏洞修复方法

- 禁用设备的http服务

no ip http server

- 如果设备上仍然需要http服务,漏洞修复请使用如下指令

ip http active-session-modules none

ip http secure-active-session-modules none

- Cisco 9800 WLC修复漏洞方法

无线控制器需要使用Web GUI,Web-Authentication,如果还有使用自签名的证书等,就无法禁用HTTP服务,只能通过ACL来限制对C9800 WLC Web服务器的访问,仅允许受信任子网/地址的访问。

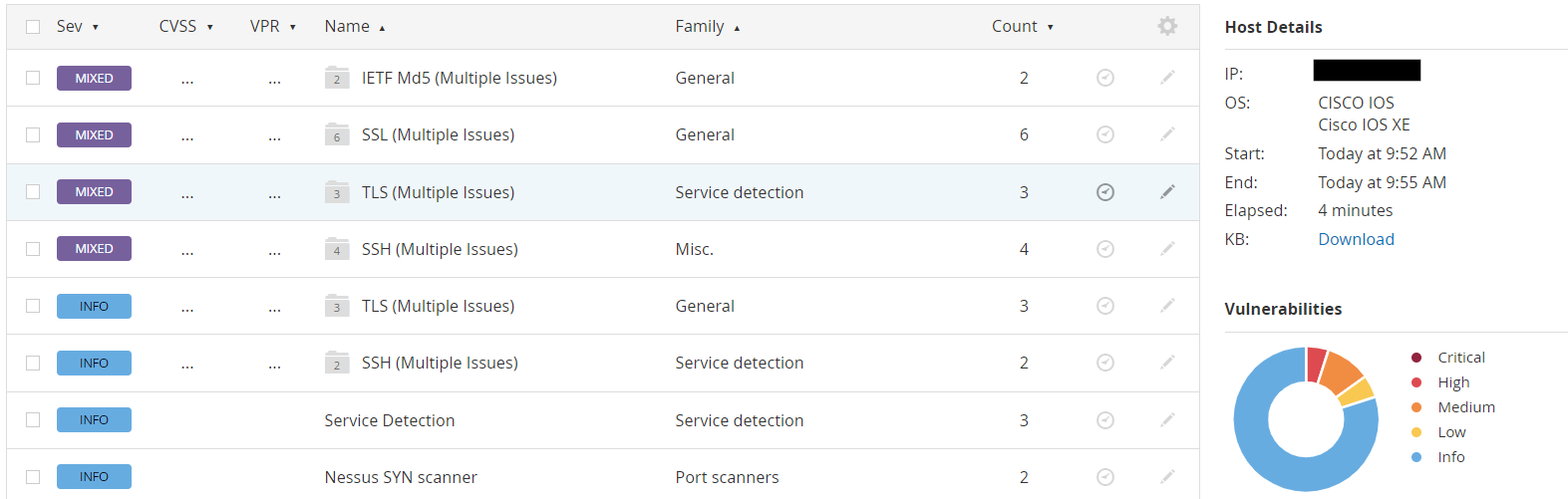

在本次的修复案例中,我们采用第二个方法对Cisco 9300进行了修复,修复后,重新进行漏洞扫描,Cisco IOS XE Web UI权限提升漏洞修复完成。

推荐阅读

文章来源:https://blog.csdn.net/weixin_37813152/article/details/134802037

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!