【TCP/IP协议】LDAP,轻型目录访问协议(Lightweight Directory Access Protocol)

文章目录

LDAP名词解释

LDAP,全称轻型目录访问协议(Lightweight Directory Access Protocol),是一种用于访问、管理和查询分布式目录服务的协议。它广泛应用于企业、组织以及互联网服务提供商(ISP)等场景,为身份验证、访问控制、目录查询和数据管理等功能提供支持。

LDAP protocol

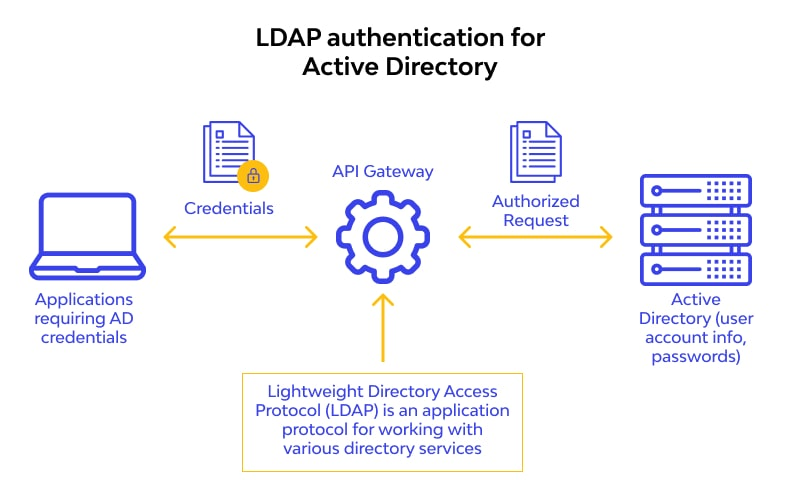

LDAP(轻量目录访问协议)是一个应用层协议,用于访问和维护分布式目录信息服务。它建立在TCP/IP协议栈上的应用层协议之一。LDAP通常运行在TCP端口389上(以及SSL/TLS加密的安全LDAP版本LDAPS运行在636端口上),用于查询和修改由X.500目录服务协议定义的目录信息。LDAP协议被广泛用于身份验证、访问控制、地址簿服务等。

LDAP协议的特点

LDAP是一种广泛应用于企业、组织等场景的身份验证、访问控制、目录查询和数据管理协议,具有简单易用、安全性高、可扩展性强等特点。

- 简单易用:LDAP协议基于TCP/IP协议,易于实现和使用,同时具有较好的跨平台性,可以在不同的操作系统和平台上使用。

- 安全性高:LDAP协议支持SSL/TLS加密传输,可以保证数据传输的安全性和保密性。

- 可扩展性强:LDAP协议本身较为灵活和可扩展,方便用户根据自身需求进行定制和扩展。

LDAP的主要功能和用途

LDAP的主要功能和用途包括:

- 身份验证:LDAP支持基于用户名和密码的身份验证机制,用户只需提供正确的用户名和密码即可登录到LDAP目录服务器进行身份验证。

- 访问控制:LDAP支持基于权限的身份级别控制,不同的用户拥有不同的权限,只有具有相应权限的用户才能访问或操作相应的目录信息。

- 目录查询:LDAP支持通过特定的查询语言(如LDAP查询语言)对目录信息进行查询和搜索,方便用户快速查找所需信息。

- 数据管理:LDAP支持数据的添加、删除、修改和更新等操作,用户可以通过客户端工具或编程语言对目录数据进行管理和维护。

LDAP工作原理

LDAP的工作步骤

LDAP的工作步骤可以总结为以下5个步骤:

- 连接到LDAP服务器

客户端(可以是应用程序、脚本或Web应用程序等)需要首先连接到LDAP服务器,通常使用TCP协议,通过指定的服务器地址和端口号进行连接。连接成功后,客户端会发送一个请求给服务器。 - 身份验证

客户端需要向LDAP服务器提供身份验证信息,通常包括用户名和密码。服务器会对身份验证信息进行验证,如果验证通过,客户端将被授予访问目录的权限。 - 查询请求

客户端可以发送各种查询请求给LDAP服务器,例如根据特定条件查询目录中的条目。服务器会响应这些请求,并返回符合条件的结果。 - 数据更新

客户端还可以向LDAP服务器发送更新请求,例如添加新的条目、修改现有条目的信息或删除无效的条目等。服务器会对这些请求进行相应的处理。 - 断开连接

当客户端完成所有操作后,会断开与LDAP服务器的连接。

LDAP查询范例

通过power shell建立LDAP连接,并查询:

# 设置LDAP服务器和搜索根目录

$ldapServer = "ldap://ldap.example.com:389"

$searchBase = "DC=example,DC=com"

# 创建LDAP连接

$ldap = New-Object DirectoryServices.DirectoryEntry($ldapServer)

$searcher = New-Object DirectoryServices.DirectorySearcher

$searcher.SearchRoot = $ldap

$searcher.Filter = "(objectClass=user)" # 设置查询过滤器,可以根据需要更改

# 执行查询

$searchResults = $searcher.FindAll()

# 处理查询结果

foreach ($result in $searchResults) {

$user = $result.GetDirectoryEntry()

Write-Output "User: $($user.Properties['sAMAccountName'])"

# 根据需要输出其他属性信息

}

# 关闭连接

$ldap.Dispose()

LDAP数据组件

LDAP(轻型目录访问协议)的数据组件主要包括属性(Attribute)和条目(Entry)。

- 属性(Attribute)

在LDAP系统中,数据主要以属性形式存储。每个属性由一个键-值对组成。例如,一个用户的信息可以由多个属性描述,包括用户名、电子邮件地址、电话号码等。每个属性的数据必须匹配属性初始定义内所定义的类型。 - 条目(Entry)

条目基本上相当于属性与一条用于描述事物的名称的集合。例如,在一个LDAP目录服务器中,每个用户或组可以表示为一个条目,该条目包含与用户或组关联的属性。条目是LDAP目录中的基本单元,类似于关系数据库系统中的行或通讯簿中的一页。

LDAP操作类型

LDAP(轻量目录访问协议)定义了多种操作类型,用于对目录服务进行不同类型的操作。

常见的LDAP操作类型包括:

-

绑定(Bind):建立客户端和LDAP服务器之间的连接并进行身份验证。客户端使用凭据(通常是用户名和密码)进行绑定,以验证身份。

-

搜索(Search):在目录中执行查询操作以检索符合指定条件的条目。搜索操作可以基于不同的过滤器和属性条件来查找目录信息。

-

添加(Add):向目录中添加新的条目,包括指定的属性和属性值。

-

删除(Delete):从目录中删除特定的条目或对象。

-

修改(Modify):修改目录中已存在的条目的属性值,可以包括添加、删除或替换属性值。

-

修改DN(Modify DN):修改条目的Distinguished Name(唯一标识符),即移动或重命名条目。

-

比较(Compare):比较给定的属性值是否与目录中特定条目的属性值相匹配。

LDAP认证类型

-

SASL(Simple Authentication and Security Layer)

LDAP支持使用SASL进行身份验证,这允许在LDAP认证过程中使用各种安全机制和身份验证协议,如Kerberos、Digest-MD5等。

-

基本绑定认证

这是LDAP协议中最简单的身份认证机制。客户端向服务器发送一个BIND请求,包含用户的DN(Distinguished Name)和密码。服务器收到BIND请求后,验证用户的DN和密码是否匹配。如果匹配成功,绑定成功;否则,认证失败。

LDAP可能的风险

LDAP(轻型目录访问协议)是一种用于访问、管理和查询分布式目录服务的协议。它广泛应用于企业、组织等场景,为身份验证、访问控制、目录查询和数据管理等功能提供支持。然而,使用LDAP也存在一些风险,以下是一些主要的LDAP风险:

- 未受保护的数据传输

LDAP协议本身是面向文本的,因此所有数据都以文本形式进行传输。如果未使用SSL/TLS等加密协议来保护通信连接,攻击者可能会在网络上嗅探数据,并获取敏感信息,如用户名、密码等。 - 弱认证机制

LDAP简单认证机制(如基本绑定认证)存在一定的安全风险。用户名和密码以明文方式传输,容易被截获和窃听。攻击者可以利用这些信息来冒充合法用户,并访问受保护的目录数据。 - 未经验证的目录数据

LDAP服务器中的数据可能存在错误或不完整。客户端在查询目录数据时,如果没有进行充分的验证和过滤,可能会获取到错误的或无关的数据。这可能导致应用程序出现错误、安全漏洞或其他不良后果。 - 不安全的更新操作

LDAP支持数据的更新操作,包括添加、删除、修改条目等。如果客户端在执行更新操作时没有进行正确的身份验证和权限检查,可能会对目录数据造成意外的修改或破坏。 - 拒绝服务攻击

攻击者可以利用LDAP协议中的漏洞或弱点,发送大量无效的请求或恶意请求来消耗服务器资源,导致合法用户无法访问目录服务,造成拒绝服务攻击(DoS)。

如何保护LDAP

为了降低LDAP风险,可以采取一些措施:

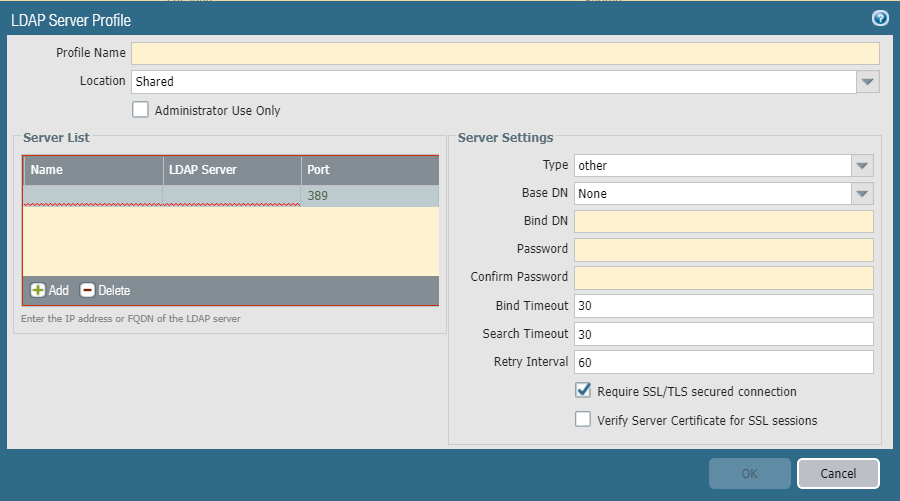

- 使用SSL/TLS等加密协议来保护通信连接,确保数据传输的安全性。

- 采用更安全的认证机制,如基于SASL的认证方式,提高身份验证的安全性。

- 在查询目录数据前,客户端应进行充分的验证和过滤,确保获取到最小需要的数据。

- 在执行更新操作时,客户端需要进行正确的身份验证和权限检查,确保对目录数据的修改不会影响整个目录。

- 定期更新LDAP服务器和客户端补丁,以修复已知的漏洞和弱点。

- 限制对LDAP服务器的访问权限,只允许授权的用户或应用程序访问目录数据。

- 监控和记录异常活动,及时发现并应对潜在的攻击行为。

LDAP有非常广泛的应用,而且大多数程式、系统、设备都支持LDAP,大多数都是基于身份验证和访问控制。希望以上对您有所帮助。

推荐阅读

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!