.halo勒索病毒解密方法|勒索病毒解决|勒索病毒恢复|数据库修复

尊敬的读者:

在数字领域的漫长夜晚,.halo勒索病毒如一颗黑暗的星星,威胁着个人和组织的数字安全。本文将深入介绍.halo勒索病毒的特征,为您提供从其加密手段中解脱的方法,同时探讨如何有效地预防这一数字威胁。如果您正在经历数据恢复的困境,我们愿意与您分享我们的专业知识和经验。通过与我们联系,您将能够与我们的团队进行沟通,并获得关于数据恢复的相关建议。如果您希望了解更多信息或寻求帮助,请随时添加我们的技术服务号(shujuxf)免费咨询获取数据恢复的相关帮助。

.halo勒索病毒网络活动的隐匿

网络活动的隐匿是.halo勒索病毒的一项危险特征,它巧妙地隐藏在数字网络的幕后,使得检测和防范变得更为复杂。以下是关于.halo病毒网络活动的隐匿方式:

-

加密通信: .halo病毒使用加密通信协议,使其网络活动在传输过程中难以被检测。通过加密,攻击者可以避免被网络监控工具发现其传输的恶意数据。

-

分布式控制: .halo可能采用分布式控制的方式,将控制服务器分散在多个地点,降低了被追踪的风险。这种方法使得网络活动更加分散和难以追溯。

-

使用匿名网络: 攻击者可能选择利用匿名网络,如Tor(The Onion Router),来隐藏.halo病毒的命令和控制流量。这样的网络架构使得追踪攻击源变得更为复杂。

-

动态IP地址: .halo病毒可能使用动态分配的IP地址,频繁更换其在网络上的标识。这使得网络监测更难以跟踪攻击者的位置。

-

隐秘的通信模式: .halo勒索病毒的网络通信可能采用非传统的通信模式,如使用隐藏的端口或基于自定义协议,使其更不容易被传统网络检测工具察觉。

-

避免异常流量: 攻击者可能通过模仿正常的网络流量行为,以避免引起网络管理员的注意。这包括模拟合法的数据传输模式,使得异常行为更难以察觉。

-

时间窗口调整: .halo病毒可能在网络活动中调整活动时间窗口,避免在高峰期引起注意。这种灵活性使得网络活动更加隐秘。

对于网络活动的隐匿,组织和网络管理员需要采取综合的网络监测和入侵检测系统,以及使用先进的威胁情报技术,来识别和应对.halo病毒等勒索攻击。定期的网络安全培训也是提高员工安全意识的关键步骤,使他们能够警觉并防范潜在的网络威胁。

恢复被.halo勒索的数据

-

定期备份数据: 制定定期的数据备份计划,将备份文件存储在离线环境中,以确保备份数据不受.halo感染。

-

专业解密服务: 寻求专业的数据恢复服务,这些服务通常配备有高级技术,能够从.halo感染中拯救出数据。

-

解密工具的寻找: 积极寻找由安全专家或社区提供的.halo解密工具,这些工具可能是解锁数据的关键。

-

防范未雨绸缪: 提高系统和网络的安全性,定期更新防病毒软件,培养员工对网络威胁的警觉性。

如果您正在经历勒索病毒的困境,欢迎联系我们的vx技术服务号(shujuxf),我们愿意与您分享我们的专业知识和经验。

遭遇[myers@airmail.cc].mkp勒索病毒

某公司的服务器遭遇到了前所未有的数字黑暗,[myers@airmail.cc].mkp勒索病毒悄无声息地侵入,将企业珍贵的数据转化为加密的谜题。文件扩展名变得晦涩,而公司的数字生存空间也被无情地封锁。

在绝望的时刻,公司领导决定求助于91数据恢复公司。专业的数据恢复专家深入了解了[myers@airmail.cc].mkp的特征,对企业的情况进行全面分析,并制定了恢复方案。

91数据恢复公司的恢复方案

-

深度解析勒索病毒: 91数据恢复公司对[myers@airmail.cc].mkp进行了深度解析,分析其加密算法和行为模式。

-

专业解密技术: 借助先进的解密技术,专家团队逐渐揭开了[myers@airmail.cc].mkp的加密层,找到了解密的契机。

-

安全的数据恢复: 确保在解密的过程中不会进一步损坏数据,专业团队成功地将被[myers@airmail.cc].mkp锁定的文件逐一解锁。

终于,91数据恢复公司宣告数字逆袭的喜悦时刻来临了。企业的数据恢复成功,原本被[myers@airmail.cc].mkp封印的文件重新回到了公司的数字生态系统中。

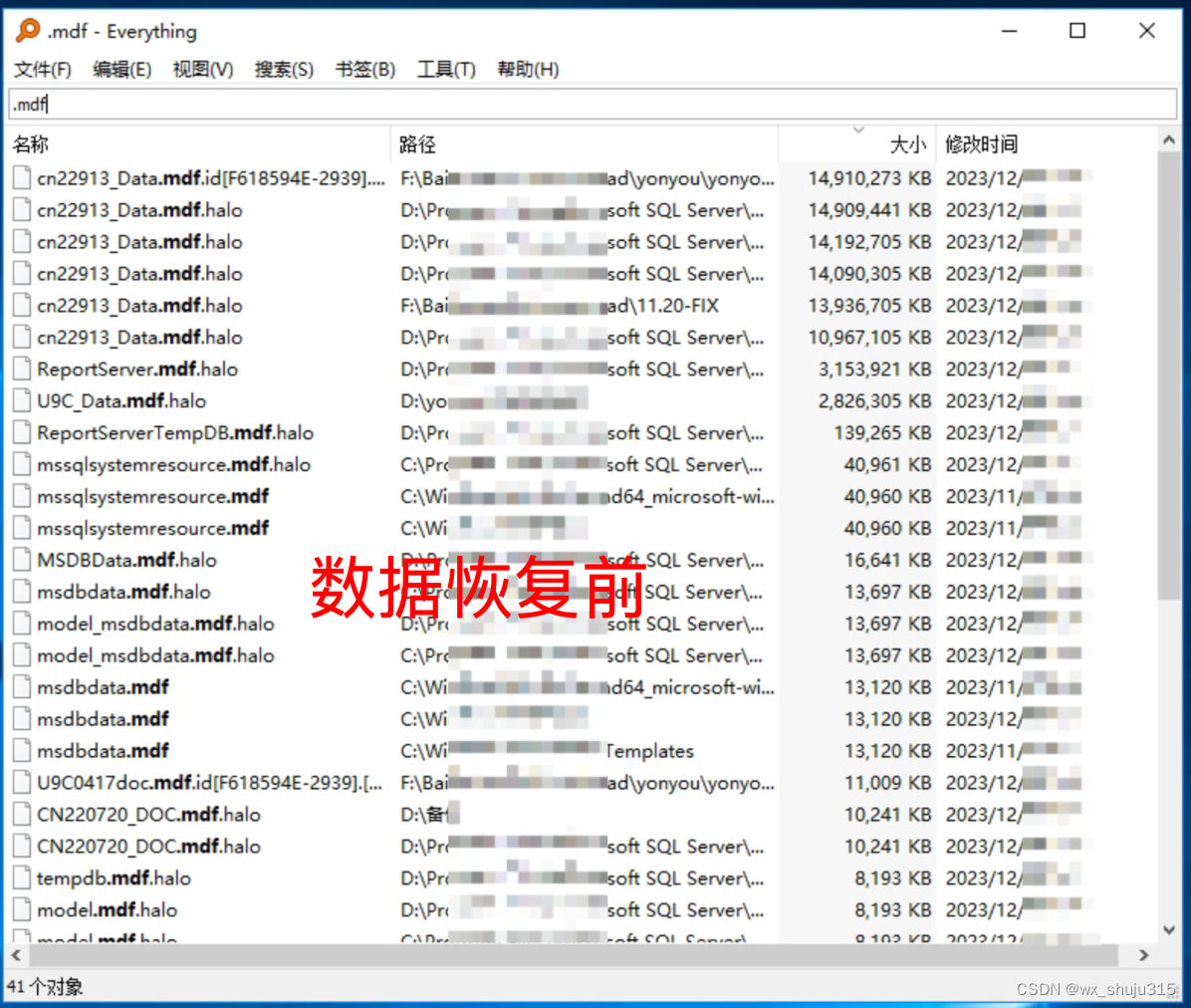

被.halo勒索病毒加密后的数据恢复案例:

预防.halo的防线

-

定期更新系统和软件: 及时安装操作系统和软件的更新,修复潜在的漏洞,减少.halo病毒利用的机会。

-

网络安全强化: 加强网络安全措施,避免点击可疑链接和下载未知附件,定期进行网络安全培训。

-

备份数据的良好习惯: 养成定期备份重要数据的习惯,并确保备份文件存储在离线环境中,减小.halo感染的风险。

-

安全意识培训: 提高员工的网络安全意识,使其能够警觉并防范.halo勒索攻击。

在数字战场上,.halo病毒是一场持久的战斗,但通过了解其特征、恢复数据的方法以及预防策略,我们可以更好地保护自己和组织的数字资产。不仅要在危机来临时果断应对,更要在平时加强预防,构筑坚实的数字安全防线。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.pings勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,._locked勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis,.locked勒索病毒,locked1勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒.steloj勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[Decipher@mailfence.com].faust勒索病毒,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!