windows勒索病毒应急响应

windwos应急响应

第一题,勒索病毒名字

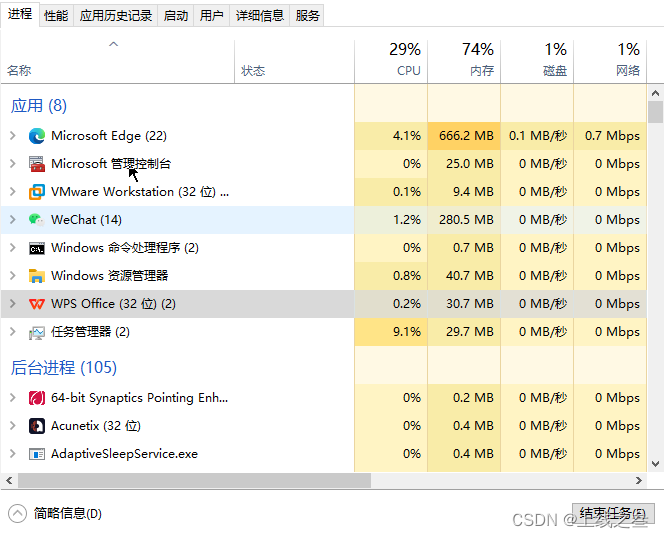

这个就比较简单,直接打开任务管理器 查看进程服务,找到比较可以的进程就可以了, 。

。

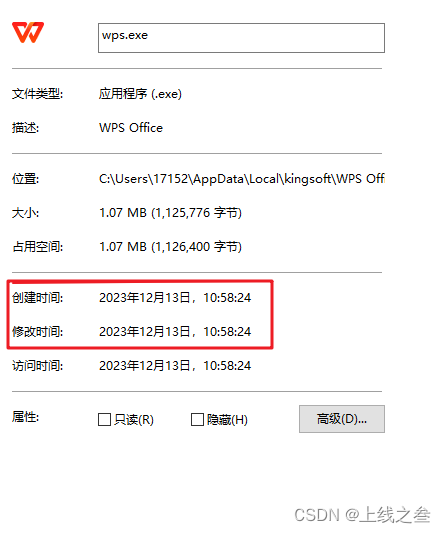

第二问开始勒索的时间

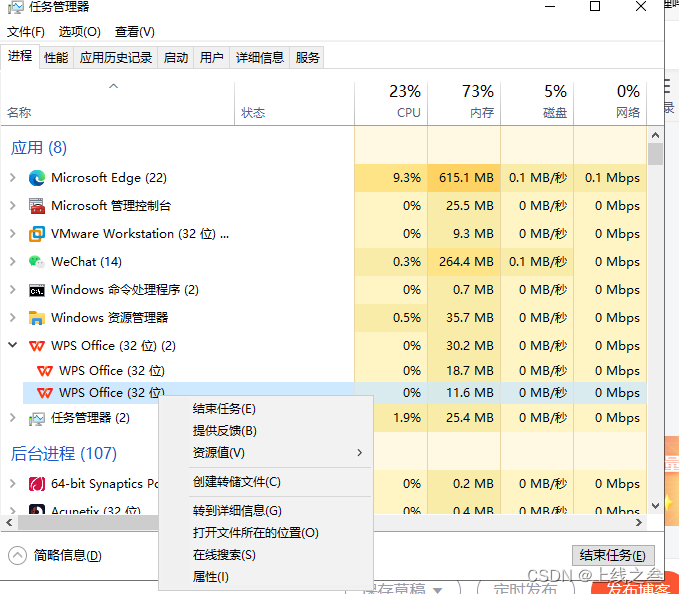

假如是给wps文件是被勒索的文件,怎么查看他的开始时间呢?

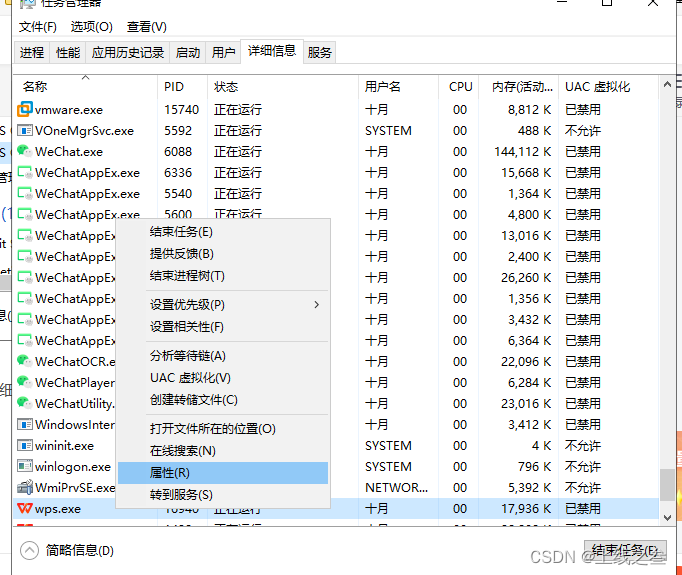

点击转到详细信息

点属性

这两个时间填写那个时间豆都可以。

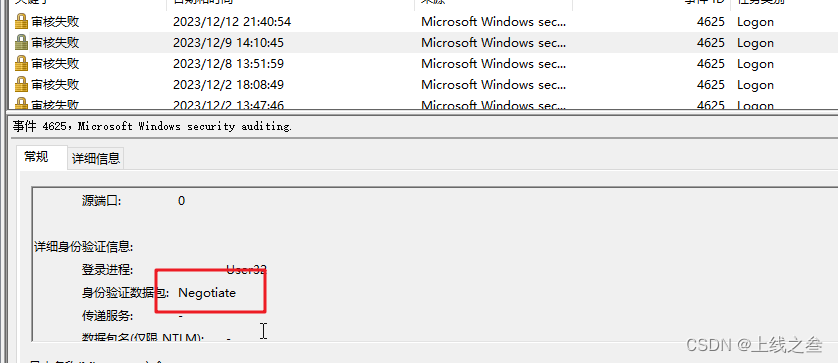

然后第三问判断遭受的是smp攻击还是rdp攻击

这个直接查看登陆事件,

身份颜值数据包这里是这个就是rdp方式

永恒之蓝的连接方式就是smp,都会产生登录日志。

第四问爆破登录成功的时间

这个题很搞,假如爆破持续的时间是03-13分钟,然后在第七分钟的时候有一条登陆成功信息,但是他爆破不会停止,会继续爆破,可能在12又出现一条爆破成功的信息,我们就习惯性看后面,然后看到了12把12分钟爆破成功交了上去,然后他妈的就错了。

所以要看仔细了选择第一次显示登陆成功的。

第五问是否收到we攻击

是

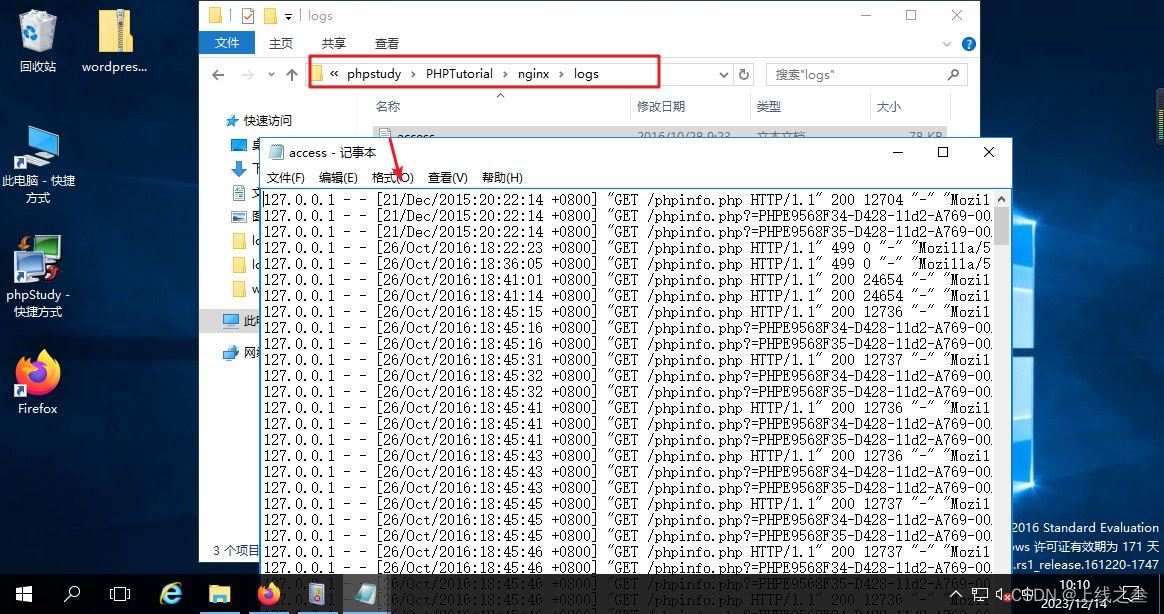

第六问webshell的上传时间

思路一,在上传的文件夹里,大概就是叫upload的文件夹,里面找到后门文件,右键属性查看他的创建时间。

思路二,查看日志,看日志里面post上传后门文件的时间。

以我主机phpstudy的为例,在这里查看web日志分析。

第七问攻击的IP

这个也在web日志里面查看

第八问,webshell的密码是什么

这个是在找到上传文件的位置,然后查看文件就能看到对应的webshell密码。

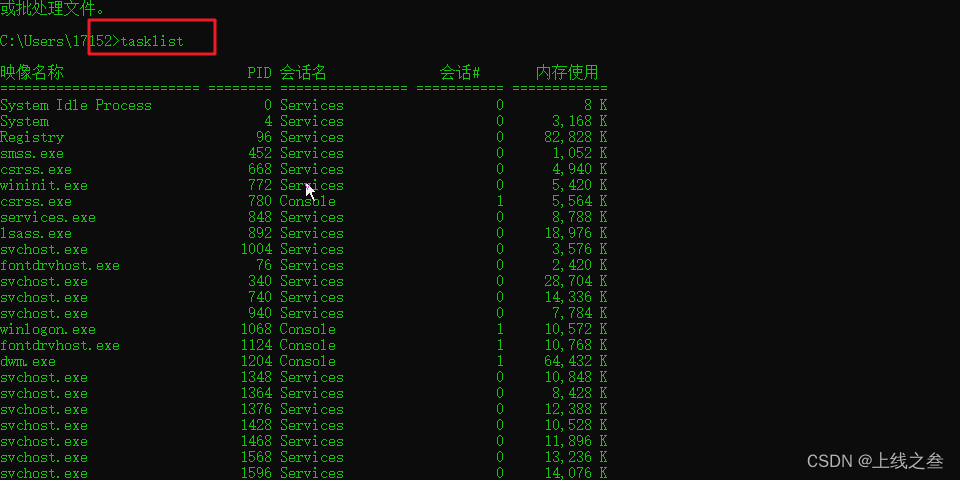

第九问是否有其他进程利用漏洞

这个要要有清楚的思路,比如我们做渗透的时候已经拿到了webshell,如果在写一个进程,只有两种可能提权或者维权,这里明显提权的可能性更大。

这个维权隐蔽性比较强,我们打开系统服务进程,可能一开始查看不到,他可能隔一会启动一次的那种;还有可能是需要输入命令才能启动,

命令查看所有进程,

然后在找到有嫌疑进程的pid号,继续查

查看进程的详细信息,地址也有显示

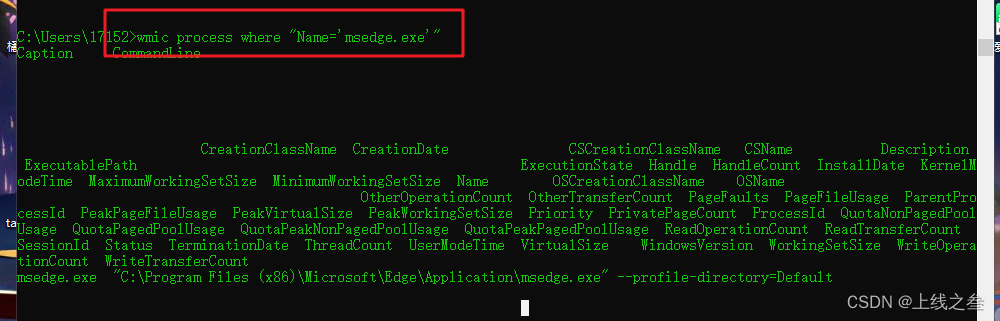

语法就是 mvic process where “Nnme=‘msedge.exe’ ”

然后在指定文件夹目录里面找到恶意进程exe,就是维权的进程提交上去

第十问是否创建了系统账户

是

第十一问创建的系统账户名字是什么

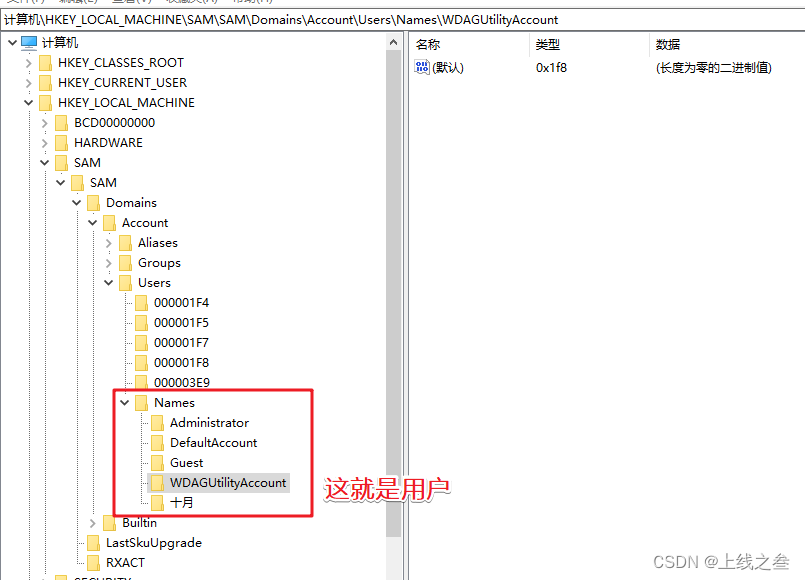

?,net user查看

如果net user查不到,就查注册表

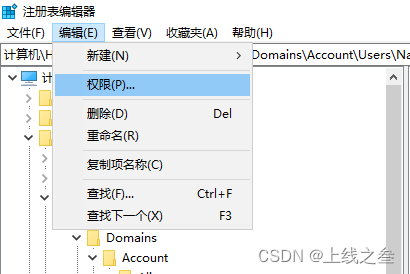

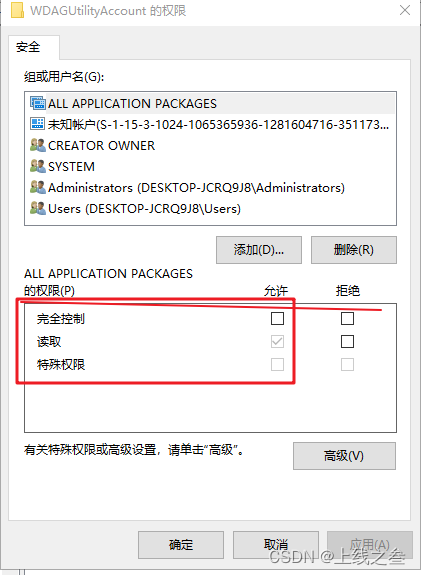

如果点开的时候,发现没有这些权限,执行以下操作

勾选上完全控制,再打开就有了。

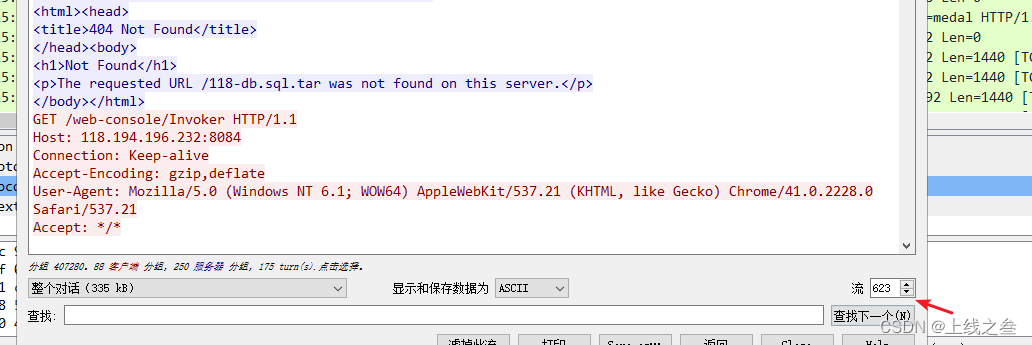

网络流量包分析

第一问攻击者的ip

流量包分析是很好找的

第二问通过那个端口访问到了web页面

查看登陆成功的数据包,追踪tcp流,查看host,就可以看到ip后门跟谁的端口号

第三问目录扫描工具是什么

查看爆破时候404报错的ua头信息,可以看到它使用的什么攻击

第四问登陆的页面的目录名

这个目录扫描成功的目录就行

第五问登录成功的账号密码

这个等号账号是post方式,过滤post格式,发现只有一个请求,打开看大写的字母,账户密码北base64加密了,解密出来就是admin和密码

第六问上传木马的文件名字

在唯一一个post请求里面,下面就是一句话木马文件,叫shell.php。

但是比赛的时候是一个rar的压缩包文件,但这个理由的是tomcat的漏洞,上传之后,tomcat会自动解压缩,所以他就是木马文件? ? ? ??

第七问反弹shell的命令

这个题目当时作者是直接在查看上传文件的tcp流中,点的箭头指向的向下翻的按钮,就看到了反弹shell的命令。

fa

cai

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!