服务器解析漏洞是什么?攻击检测及修复

服务器解析漏洞(Server-side Include Vulnerability,SSI漏洞)是一种安全漏洞,通常出现在支持服务器端包含(SSI)功能的Web服务器上。SSI是一种在Web页面中嵌入动态内容的技术,允许开发人员将外部内容(如文件、脚本)包含到HTML页面中。

服务器解析漏洞通常是由于不安全的配置或程序漏洞导致的。解决这类问题需要采取一系列措施来提高服务器的安全性。小黑客们,记得多学习哦。

原理

-

服务器端包含(SSI): SSI是一项功能,允许Web开发人员将外部数据动态地嵌入到Web页面中。这些外部数据可以是其他文件、脚本的输出等。

-

漏洞产生: 当Web服务器过于宽松地解析用户提供的输入,尤其是SSI标签或相关语法时,攻击者可以通过精心构造的输入注入恶意代码,从而执行任意指令或获取敏感信息。

-

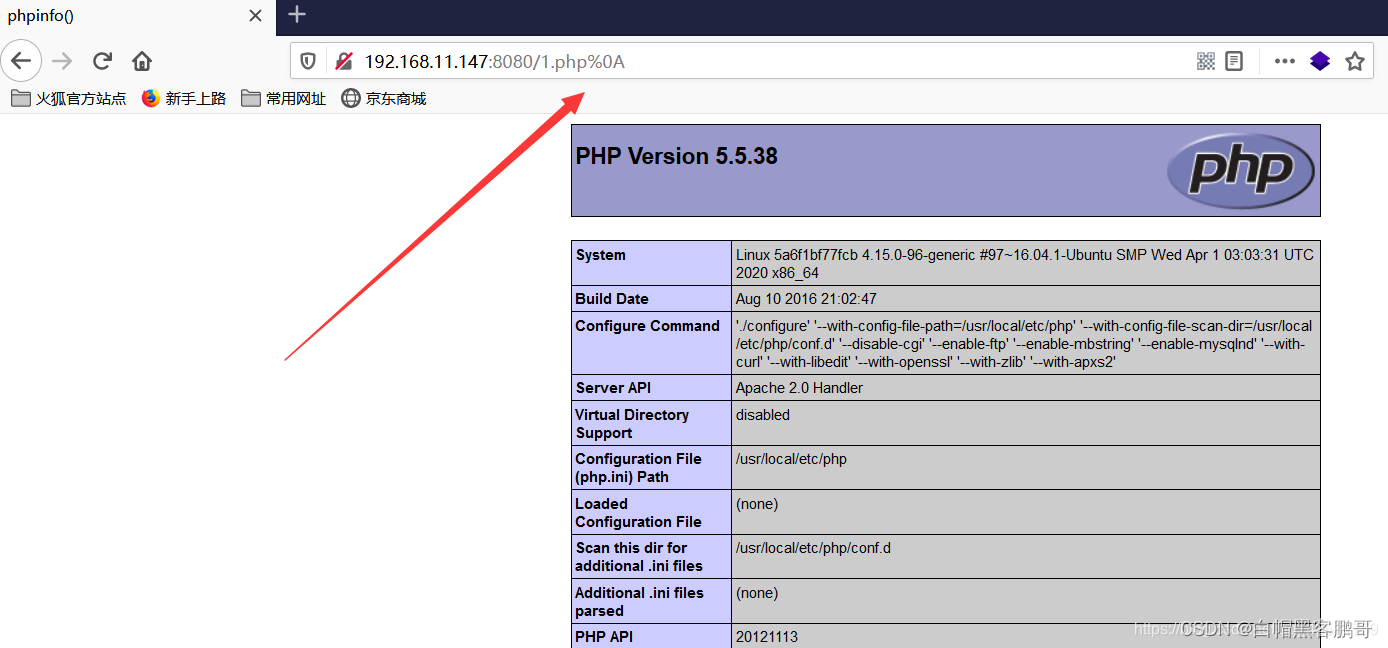

注入攻击: 攻击者通常通过在用户提供的输入中插入SSI标签或相关的命令,以欺骗服务器执行他们的恶意代码。例如,在注入攻击中,攻击者可能通过修改URL或表单字段来注入SSI代码。

-

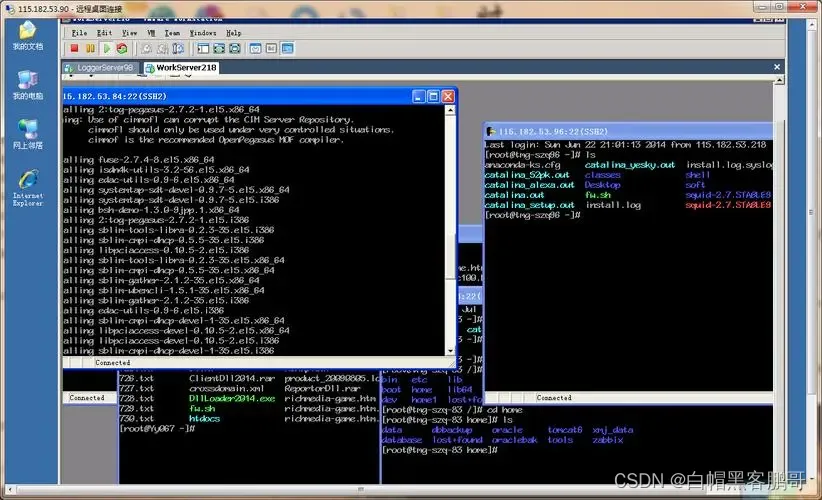

执行服务器端指令: 一旦攻击者成功注入SSI代码,服务器将执行这些代码并将结果嵌入到Web页面中。这可能导致恶意操作,如文件读取、执行系统命令等。

-

潜在危害: 攻击者可以通过SSI漏洞执行多种攻击,包括但不限于读取敏感文件、执行系统命令、获取数据库信息等,从而危害服务器和应用程序的安全性。

攻击方式

缓冲区溢出:缓冲区溢出是一种最常见的服务器解析漏洞,它发生在服务器接受比其缓冲区更大的输入时。这可能导致服务器崩溃或执行任意代码。

- 格式字符串攻击:格式字符串攻击是一种服务器解析漏洞,它发生在服务器以可控的方式格式化字符串时。这可能导致服务器泄露敏感信息或执行任意代码。

- SQL注入:SQL注入是一种服务器解析漏洞,它发生在服务器执行用户提供的SQL查询时。这可能导致服务器泄露敏感信息或执行任意代码。

- XSS攻击:XSS攻击是一种服务器解析漏洞,它发生在服务器在Web页面中包含用户提供的数据时。这可能导致攻击者在受害者的浏览器中执行任意代码。

- CSRF攻击:CSRF攻击是一种服务器解析漏洞,它发生在攻击者诱使用户在不知情的情况下向服务器发送请求时。这可能导致攻击者执行任意代码或泄露敏感信息。

防范措施

-

输入验证: 对用户输入进行验证,确保它们不包含SSI标签或其他恶意代码。

-

禁用不必要的SSI: 禁用服务器上不必要的SSI功能,只在确实需要时启用。

-

限制文件访问权限: 限制Web服务器对文件系统的访问权限,确保只能访问必要的文件。

-

最小权限原则: 将Web服务器配置为以最小的权限运行,以减少潜在攻击的影响范围。

-

更新和维护: 定期更新服务器和相关组件,确保安全漏洞得到及时修复。

通过采取这些防范措施,可以降低服务器解析漏洞对Web应用程序的威胁。

解决方法

-

更新和升级软件: 确保服务器上运行的所有软件(包括操作系统、Web服务器、数据库等)都是最新版本,以便修复已知的漏洞。

-

配置服务器: 审查并更改服务器的默认配置,以减少攻击面。禁用不必要的服务和功能,限制文件和目录的访问权限。

-

使用防火墙: 配置服务器上的防火墙,只允许必要的网络流量通过。这可以有效减少攻击的可能性。

-

输入验证和过滤: 对所有用户输入进行验证和过滤,以防止恶意输入触发漏洞。这对于Web应用程序特别重要。

-

密切关注日志: 定期检查服务器日志,尤其是安全事件和异常活动。及时发现并响应异常情况。

-

使用安全协议: 确保服务器上的通信使用安全协议,如HTTPS。这有助于防止中间人攻击和数据窃取。

-

定期备份: 定期备份服务器的数据,以便在发生问题时可以快速恢复。备份应存储在安全的位置。

-

安全审计和漏洞扫描: 进行定期的安全审计和漏洞扫描,以发现并解决潜在的安全问题。

-

培训人员: 对服务器管理人员和开发人员进行安全培训,使其了解最佳实践并提高对潜在威胁的认识。

-

采用安全的编程实践: 对于开发人员,采用安全的编程实践,包括正确使用输入验证、避免硬编码密码和密钥等。

请注意,确保在采取任何操作之前,您应该了解服务器环境和相关应用程序的特定要求。如果您不确定如何执行这些操作,请寻求专业人员的帮助。

网安学习路线

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!