CTF竞赛二进制类题型解析(逆向工程、二进制漏洞利用、缓冲区溢出)

2023-12-13 18:44:15

在CTF(Capture The Flag)竞赛中,二进制(Binary)类题型通常涉及逆向工程、二进制漏洞利用、缓冲区溢出等方面的挑战。这些题目考验参赛者对底层编程和系统安全的理解。以下是15道二进制类题目及其标准答案,并在最后总结这些题目在CTF比赛中的作用以及它们在实际网络安全工作中的应用场景。

题目及答案

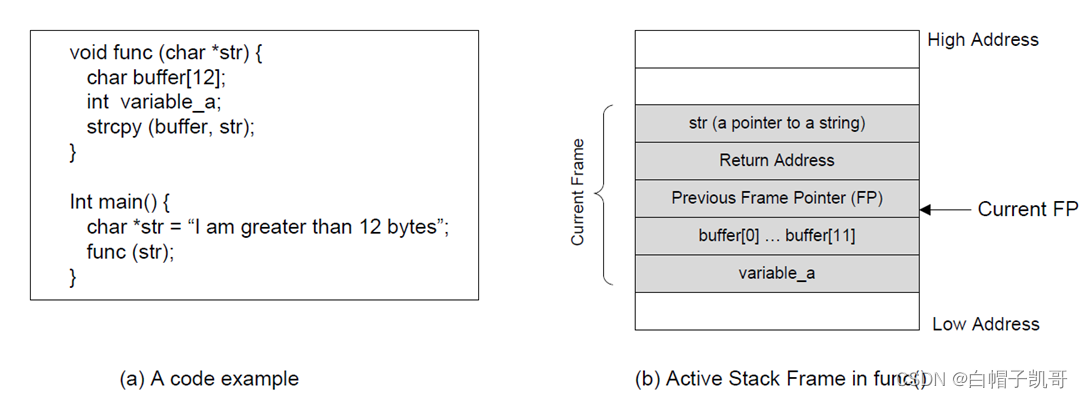

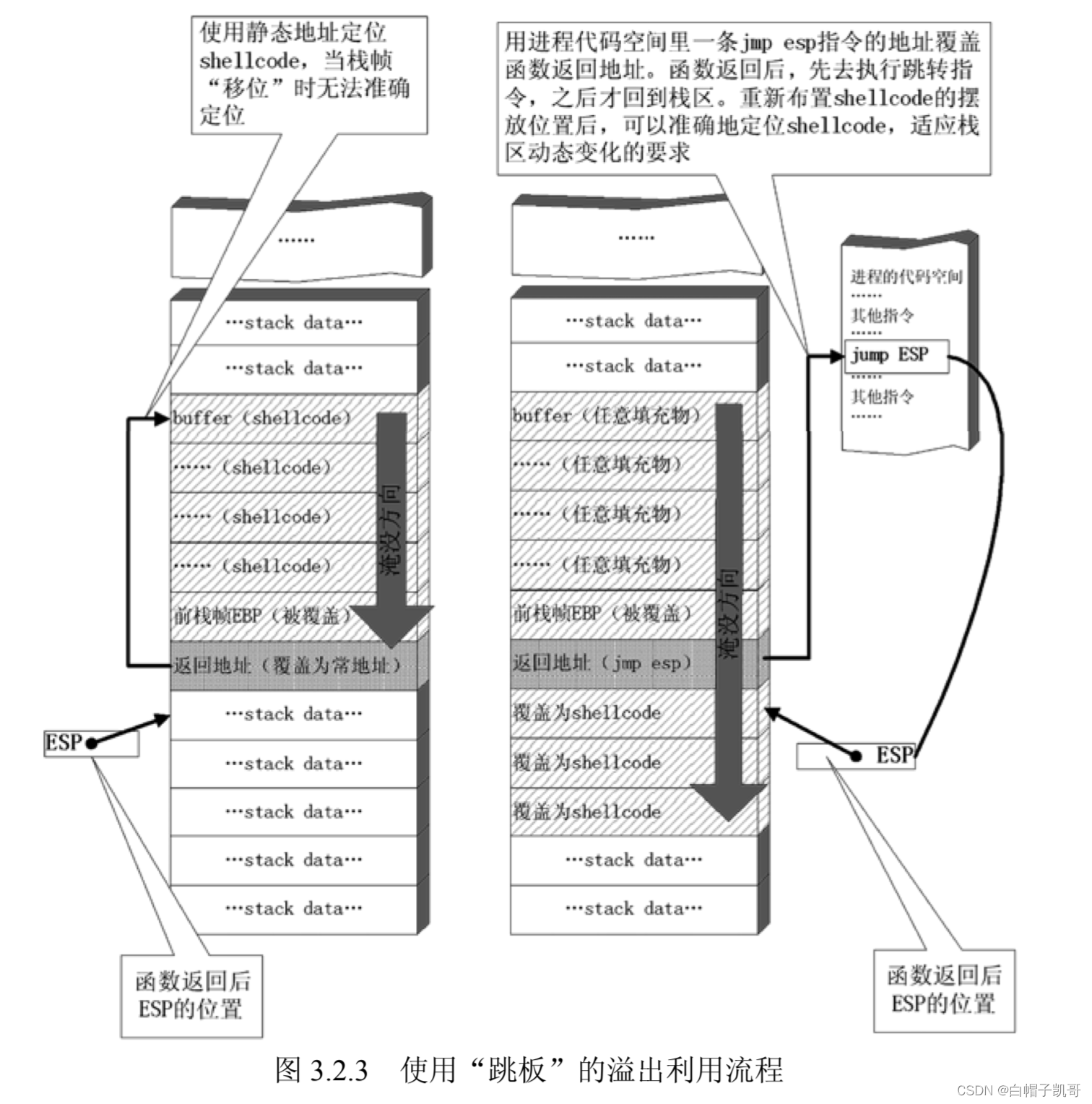

1. 缓冲区溢出基础

- 描述:一个简单的程序存在缓冲区溢出漏洞。利用这个漏洞执行代码。

- 答案:编写溢出输入,覆盖返回地址以执行特定代码。

2. 逆向工程简单程序

- 描述:给出一个二进制文件,通过逆向工程找出隐藏的密钥。

- 答案:使用逆向工程工具(如IDA Pro、Ghidra)分析程序,提取密钥。

3. 格式化字符串攻击

- 描述:一个程序存在格式化字符串漏洞。利用此漏洞读取内存内容。

- 答案:构造格式化字符串,泄露内存中的数据。

4. 整数溢出

- 描述:利用程序中的整数溢出漏洞,绕过认证或触发特定行为。

- 答案:提供导致溢出的输入,更改程序行为。

5. 堆溢出

- 描述:一个程序存在堆溢出漏洞。利用这个漏洞执行任意代码。

- 答案:利用堆溢出覆盖关键数据结构,如函数指针。

6. 逆向加密算法

- 描述:一个程序使用自定义加密算法。逆向这个算法并解密数据。

- 答案:分析二进制文件,理解加密逻辑,编写解密脚本。

7. 竞态条件利用

- 描述:一个程序在处理文件时存在竞态条件漏洞。利用这个漏洞。

- 答案:同时运行多个实例,触发竞态条件。

8. 二进制补丁

- 描述:修改程序的二进制文件,改变其行为但不重新编译。

- 答案:使用二进制编辑器修改特定指令或值。

9. 函数钩子

- 描述:给出一个二进制文件,要求在特定函数调用时执行额外代码。

- 答案:注入代码或修改二进制来钩子(hook)特定函数。

10. 逆向动态库

- 描述:分析一个动态链接库(DLL或so文件),找出其功能。

- 答案:使用逆向工程工具分析动态库的功能。

11. 符号执行

- 描述:使用符号执行技术解决一个二进制分析问题。

- 答案:使用符号执行工具(如Angr)分析二进制文件。

12. 模糊测试

- 描述:使用模糊测试技术找到程序中的漏洞。

- 答案:使用模糊测试工具(如AFL)生成测试用例。

13. 反调试技术

- 描述:识别并绕过程序中的反调试技术。

- 答案:使用调试器识别反调试机制,绕过或禁用它们。

14. 逆向固件

- 描述:逆向一个嵌入式设备的固件,找出隐藏的功能或密码。

- 答案:提取固件,使用逆向工具分析其内容。

15. 使用ROP(Return-Oriented Programming)绕过保护

- 描述:构建ROP链以绕过非可执行(NX)内存保护。

- 答案:找到程序中的ROP小片段,构建ROP链执行攻击。

16. 跨平台二进制分析

- 描述:分析一款既有Windows版本又有Linux版本的软件,找出平台特定的漏洞。

- 答案:比较两个平台的二进制差异,识别特定漏洞。

17. 自定义协议逆向

- 描述:一个程序使用了自定义通信协议。分析并理解协议细节。

- 答案:捕获和分析网络流量,逆向工程协议。

18. 逆向恶意软件

- 描述:分析一个疑似恶意软件的样本,找出其行为。

- 答案:在沙箱环境中运行,使用逆向工具分析其行为。

19. 驱动程序漏洞利用

- 描述:利用一个Windows驱动程序中的漏洞获得提权。

- 答案:分析驱动程序,发现并利用漏洞提升权限。

20. 密码破解算法实现

- 描述:实现一个特定的密码破解算法,破解加密的数据。

- 答案:编写或使用现有工具实现破解算法。

21. ARM逆向工程

- 描述:逆向工程一个ARM平台的二进制文件。

- 答案:使用ARM逆向工具(如IDA Pro的ARM插件)分析文件。

22. 系统调用跟踪

- 描述:分析程序的系统调用以了解其行为。

- 答案:使用如strace或其他工具监控系统调用。

23. 指令集混淆

- 描述:逆向一个使用了指令集混淆技术的程序。

- 答案:识别和逆向混淆的指令集。

24. 堆喷射技术

- 描述:使用堆喷射技术在程序中创建可靠的攻击载荷。

- 答案:构造大量对象来操纵堆布局,实施攻击。

25. 二进制差异分析

- 描述:比较两个版本的二进制文件,找出修改的功能。

- 答案:使用二进制差异比较工具(如BinDiff)分析。

26. 动态链接库劫持

- 描述:通过劫持程序使用的动态链接库来执行恶意代码。

- 答案:创建恶意动态链接库,替换原有库或修改加载路径。

27. 逆向网络协议栈

- 描述:逆向分析自定义实现的网络协议栈。

- 答案:分析网络活动,逆向协议栈实现。

28. 嵌入式设备固件逆向

- 描述:逆向工程嵌入式设备的固件,找到后门或隐藏功能。

- 答案:提取固件,使用逆向工具分析二进制代码。

29. 二进制代码克隆检测

- 描述:检测在不同程序中重用的二进制代码段。

- 答案:使用代码克隆检测工具分析二进制文件。

30. 逆向图形化界面应用

- 描述:逆向一个带有图形用户界面的应用程序,修改其行为。

- 答案:分析GUI框架和后端逻辑,修改特定功能。

CTF二进制类题作用

- 深入理解底层机制:帮助参赛者理解操作系统和程序的底层工作原理。

- 提高逆向工程技能:训练参赛者逆向分析未知二进制文件的能力。

- 漏洞挖掘和利用能力提升:练习发现和利用各种类型的安全漏洞。

- 加强防御思维:通过了解攻击技术,增强防御策略的设计。

CTF二进制类题应用

- 漏洞研究和分析:识别软件中的安全漏洞,帮助制定补丁和修复策略。

- 逆向工程和恶意软件分析:分析未知或恶意的二进制文件,了解其行为。

- 防御策略设计:通过了解攻击技术,更好地设计防御系统。

通过参与CTF中的二进制挑战,参赛者能够在实战环境中提高对底层系统安全的理解和应对技能,这对于网络安全从业者来说是非常宝贵的经验。

我总结了一些详细的CTF比赛资料,几个G的视频和文件,对网络安全的入门和进阶都是非常有帮助的,如果你需要,我可以免费分享。

文章来源:https://blog.csdn.net/kailiaq_1/article/details/134977595

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!